Файл: Курсовая работа технологии пакетной коммутации Выполнила стка гр. Иктп23 Соломатникова Р. В. Проверила Ротенштейн И. В.docx

Добавлен: 22.11.2023

Просмотров: 42

Скачиваний: 4

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

-

Коммутатор C1:

Switch>en

Switch#conf t

Switch(config)#hostname Sw-C1

Sw-C1(config)#vlan 10

Sw-C1(config-vlan)#vlan 20

Sw-C1(config-vlan)#vlan 30

-

Коммутатор C2:

Switch(config)#hostname Sw-C2

Sw-C1(config)#vlan 10

Sw-C1(config-vlan)#vlan 20

Sw-C1(config-vlan)#vlan 30

На порты F0/2-F0/8 коммутатора C1 назначила vlan 10.

Sw-C1(config)#int f0/2

Sw-C1(config-if)#switchport mode access

Sw-C1(config-if)#switchport access vlan 10

Sw-C1(config-if)#int f0/3

Sw-C1(config-if)#switchport mode access

Sw-C1(config-if)#switchport access vlan 10

Sw-C1(config-if)#int f0/4

Sw-C1(config-if)#switchport mode access

Sw-C1(config-if)#switchport access vlan 10

Sw-C1(config-if)#int f0/5

Sw-C1(config-if)#switchport mode access

Sw-C1(config-if)#switchport access vlan 10

Sw-C1(config-if)#int f0/6

Sw-C1(config-if)#switchport mode access

Sw-C1(config-if)#switchport access vlan 10

Sw-C1(config-if)#int f0/7

Sw-C1(config-if)#switchport mode access

Sw-C1(config-if)#switchport access vlan 10

Sw-C1(config-if)#int f0/8

Sw-C1(config-if)#switchport mode access

Sw-C1(config-if)#switchport access vlan 10

На порты F0/2-F0/7 коммутатора C2 назначила vlan 10.

Sw-C2(config)#int f0/2

Sw-C2(config-if)#switchport mode access

Sw-C2(config-if)#switchport access vlan 10

Sw-C2(config-if)#int f0/3

Sw-C2(config-if)#switchport mode access

Sw-C2(config-if)#switchport access vlan 10

Sw-C2(config-if)#int f0/4

Sw-C2(config-if)#switchport mode access

Sw-C2(config-if)#switchport access vlan 10

Sw-C2(config-if)#int f0/5

Sw-C2(config-if)#switchport mode access

Sw-C2(config-if)#switchport access vlan 10

Sw-C2(config-if)#int f0/6

Sw-C2(config-if)#switchport mode access

Sw-C2(config-if)#switchport access vlan 10

Sw-C2(config-if)#int f0/7

Sw-C2(config-if)#switchport mode access

Sw-C2(config-if)#switchport access vlan 10

На порты F0/11-F0/13 коммутатора C1 назначила vlan 20.

Sw-C1(config-if)#int f0/11

Sw-C1(config-if)#switchport mode access

Sw-C1(config-if)#switchport access vlan 20

Sw-C1(config-if)#int f0/12

Sw-C1(config-if)#switchport mode access

Sw-C1(config-if)#switchport access vlan 20

Sw-C1(config-if)#int f0/13

Sw-C1(config-if)#switchport mode access

Sw-C1(config-if)#switchport access vlan 20

На порты F0/11-F0/12 коммутатора C2 назначила vlan 20.

Sw-C2(config-if)#int f0/11

Sw-C2(config-if)#switchport mode access

Sw-C2(config-if)#switchport access vlan 20

Sw-C2(config-if)#int f0/12

Sw-C2(config-if)#switchport mode access

Sw-C2(config-if)#switchport access vlan 20

На порты F0/21 – F0/23 коммутатора C1 назначила vlan 30.

Sw-C1(config-if)#int f0/21

Sw-C1(config-if)#switchport mode access

Sw-C1(config-if)#switchport access vlan 30

Sw-C1(config-if)#int f0/22

Sw-C1(config-if)#switchport mode access

Sw-C1(config-if)#switchport access vlan 30

Sw-C1(config-if)#int f0/23

Sw-C1(config-if)#switchport mode access

Sw-C1(config-if)#switchport access vlan 30

На порты F0/21-F0/22 коммутатора C2 назначила vlan 30.

Sw-C2(config-if)#int f0/21

Sw-C2(config-if)#switchport mode access

Sw-C2(config-if)#switchport access vlan 30

Sw-C2(config-if)#int f0/22

Sw-C2(config-if)#switchport mode access

Sw-C2(config-if)#switchport access vlan 30

Порты G0/1, G0/2, F0/1 коммутатора C перевела в режим Trunk.

Sw-C(config)#int g0/1

Sw-C(config-if)#switchport mode trunk

Sw-C(config-if)#int g0/2

Sw-C(config-if)#switchport mode trunk

Sw-C(config-if)#int f0/1

Sw-C(config-if)#switchport mode trunk

Проверка конфигурации коммутаторов по командам show vlan brief, show int g0/2 switchport.

-

Коммутатор C1:

Sw-C1#sh vlan brief

VLAN Name Status Ports

-------- ---------------------- --------- --------------------------------------

1 default active Fa0/1, Fa0/9, Fa0/10, Fa0/14

Fa0/15, Fa0/16, Fa0/17, Fa0/18

Fa0/19, Fa0/20, Fa0/24, Gig0/1

10 VLAN0010 active Fa0/2, Fa0/3, Fa0/4, Fa0/5

Fa0/6, Fa0/7, Fa0/8

20 VLAN0020 active Fa0/11, Fa0/12, Fa0/13

30 VLAN0030 active Fa0/21, Fa0/22, Fa0/23

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

Sw-C1#sh int g0/2 switchport

Name: Gig0/2

Switchport: Enabled

Administrative Mode: dynamic auto

Operational Mode: trunk

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: dot1q

Negotiation of Trunking: On

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 1 (default)

…

Sw-C1#

-

Коммутатор C2:

Sw-C2#sh vlan brief

VLAN Name Status Ports

-------- ------------------------ --------- -------------------------------------

1 default active Fa0/8, Fa0/9, Fa0/10, Fa0/13

Fa0/14, Fa0/15, Fa0/16, Fa0/17

Fa0/18, Fa0/19, Fa0/20, Fa0/23

Fa0/24, Gig0/1, Gig0/2

10 VLAN0010 active Fa0/2, Fa0/3, Fa0/4, Fa0/5

Fa0/6, Fa0/7

20 VLAN0020 active Fa0/11, Fa0/12

30 VLAN0030 active Fa0/21, Fa0/22

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

Sw-C2#sh int f0/1 switchport

Name: Fa0/1

Switchport: Enabled

Administrative Mode: dynamic auto

Operational Mode: trunk

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: dot1q

Negotiation of Trunking: On

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 1 (default)

Sw-C2#

Так как на коммутаторе данные порты переведены в транковый режим, а порт G0/2 у коммутатора С и коммутатора Sw-С1 и порт F0/1 у коммутатора A и коммутатора Sw-С2 одноименные они перешли в транковый режим автоматически.

Изменение конфигурации на маршрутизаторе R-C, отмена адреса на интерфейсе G0/0, отмена сети network 10.1.20.0/27.

R-C>en

R-C#conf t

R-C(config)#int g0/0

R-C(config-if)#no ip add

R-C(config-if)#exit

R-C(config)#router rip

R-C(config-router)#version 2

R-C(config-router)#no network 10.1.20.0

R-C(config-if)#exit

Проверка конфигурации с использованием команд show running-config, show ip route.

R-C#sh running-config

Building configuration...

…

interface GigabitEthernet0/0

no ip address

duplex auto

speed auto

!

interface Serial0/3/0

ip address 200.5.5.9 255.255.255.252

clock rate 64000

!

interface Serial0/3/1

ip address 200.5.5.6 255.255.255.252

!

router rip

version 2

network 200.5.5.0

…

R-C#

R-C#sh ip route

…

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

R 172.16.10.32/27 [120/1] via 200.5.5.10, 00:00:02, Serial0/3/0

R 172.16.10.128/28 [120/1] via 200.5.5.5, 00:00:02, Serial0/3/1

192.168.30.0/24 is variably subnetted, 2 subnets, 2 masks

R 192.168.30.0/24 [120/2] via 200.5.5.5, 00:00:22, Serial0/3/1

R 192.168.30.8/29 [120/2] via 200.5.5.5, 00:00:22, Serial0/3/1

200.5.5.0/24 is variably subnetted, 5 subnets, 2 masks

R 200.5.5.0/30 [120/1] via 200.5.5.5, 00:00:22, Serial0/3/1

C 200.5.5.4/30 is directly connected, Serial0/3/1

L 200.5.5.6/32 is directly connected, Serial0/3/1

C 200.5.5.8/30 is directly connected, Serial0/3/0

L 200.5.5.9/32 is directly connected, Serial0/3/0

R-C#

На маршрутизаторе R-C сформированы субинтерфейсы G0/0.10, G0/0.20, G0/0.30 (по количеству vlan). На указанных субинтерфейсах задан протокол Dot 1q для виртуальных сетей vlan 10, vlan 20, vlan 30 и сформированы IP-адреса.

R-C(config)#int g0/0.10

R-C(config-subif)#encapsulation dot1q 10

R-C(config-subif)#ip add 10.1.20.1 255.255.255.240

R-C(config-subif)#int g0/0.20

R-C(config-subif)#encapsulation dot1q 20

R-C(config-subif)#ip add 10.1.20.17 255.255.255.248

R-C(config)#int g0/0.30

R-C(config-subif)#encapsulation dot1q 30

R-C(config-subif)#ip add 10.1.20.25 255.255.255.248

R-C(config-subif)#int g0/0

R-C(config-if)#no shutdown

Проверка таблицы маршрутизации и функционирования сети, используя команды show running-config, show ip route, show vlan.

R-C#sh ip route

…

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

C 10.1.20.16/29 is directly connected, GigabitEthernet0/0.20

L 10.1.20.17/32 is directly connected, GigabitEthernet0/0.20

C 10.1.20.24/29 is directly connected, GigabitEthernet0/0.30

L 10.1.20.25/32 is directly connected, GigabitEthernet0/0.30

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

R 172.16.10.32/27 [120/1] via 200.5.5.10, 00:00:02, Serial0/3/0

R 172.16.10.128/28 [120/1] via 200.5.5.5, 00:00:22, Serial0/3/1

192.168.30.0/24 is variably subnetted, 2 subnets, 2 masks

R 192.168.30.0/24 [120/2] via 200.5.5.5, 00:00:22, Serial0/3/1

R 192.168.30.8/29 [120/2] via 200.5.5.5, 00:00:22, Serial0/3/1

200.5.5.0/24 is variably subnetted, 5 subnets, 2 masks

R 200.5.5.0/30 [120/1] via 200.5.5.5, 00:00:22, Serial0/3/1

C 200.5.5.4/30 is directly connected, Serial0/3/1

L 200.5.5.6/32 is directly connected, Serial0/3/1

C 200.5.5.8/30 is directly connected, Serial0/3/0

L 200.5.5.9/32 is directly connected, Serial0/3/0

R-C#

R-C#sh run

Building configuration...

…

interface GigabitEthernet0/0.10

encapsulation dot1Q 10

ip address 10.1.20.1 255.255.255.240

!

interface GigabitEthernet0/0.20

encapsulation dot1Q 20

ip address 10.1.20.17 255.255.255.248

!

interface GigabitEthernet0/0.30

encapsulation dot1Q 30

ip address 10.1.20.25 255.255.255.248

!

interface Serial0/3/0

ip address 200.5.5.9 255.255.255.252

clock rate 64000

!

interface Serial0/3/1

ip address 200.5.5.6 255.255.255.252

!

router rip

version 2

network 200.5.5.0

!

…

R-C#

РС2 к РС4:

PC>ping 10.1.20.14

Pinging 10.1.20.14 with 32 bytes of data:

Reply from 10.1.20.14: bytes=32 time=2ms TTL=128

Reply from 10.1.20.14: bytes=32 time=0ms TTL=128

Reply from 10.1.20.14: bytes=32 time=1ms TTL=128

Reply from 10.1.20.14: bytes=32 time=0ms TTL=128

Ping statistics for 10.1.20.14:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 2ms, Average = 0ms

Конфигурирование безопасности.

В локальной сети с префиксом /29 (в данном варианте сеть 192.168.30.8, присоединенная к маршрутизатору A) выполнить конфигурирование безопасности коммутатора Sw-A на портах F0/1, F0/2, к которым присоединен компьютер и концетратор:

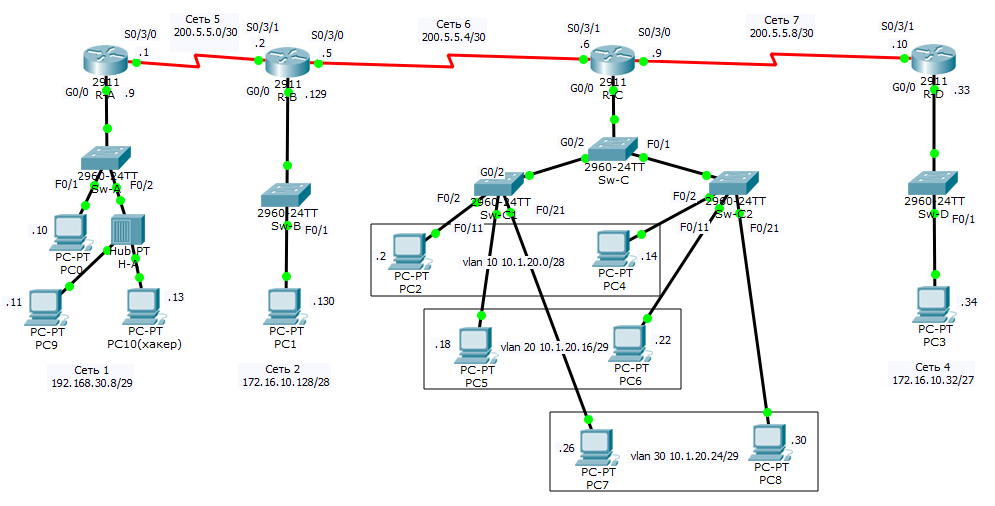

Рис. 3. Обобщенная схема сети.

Switch(config)#hostname Sw-A

Sw-A(config)#int f0/1

Sw-A(config-if)#switchport mode access

Sw-A(config-if)#switchport port-security

Sw-A(config-if)#int f0/2

Sw-A(config-if)#switchport mode access

Sw-A(config-if)#switchport port-security

Проверка таблицы коммутации.

Sw-A>sh mac-address-table

Mac Address Table

----------------------------------------------------------------

Vlan Mac Address Type Ports

------ --------------- --------- ------

1 0007.ec38.1301 DYNAMIC Gig0/1

Sw-A>

«Прозвонка» с узла 192.168.30.11 на узел 192.168.30.10.

PC>ping 192.168.30.10

Pinging 192.168.30.10 with 32 bytes of data:

Reply from 192.168.30.10: bytes=32 time=38ms TTL=128

Reply from 192.168.30.10: bytes=32 time=0ms TTL=128

Reply from 192.168.30.10: bytes=32 time=0ms TTL=128

Reply from 192.168.30.10: bytes=32 time=1ms TTL=128

Ping statistics for 192.168.30.10:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 38ms, Average = 9ms

Проверка таблицы коммутации.

Sw-A>sh mac-address-table

Mac Address Table

-----------------------------------------------------------------

Vlan Mac Address Type Ports

------ ------------------- --------- --------

1 0007.ec38.1301 DYNAMIC Gig0/1

1 000c.cf3b.63a9 STATIC Fa0/1

1 00e0.a3a5.0864 STATIC Fa0/2

Sw-A>

Ограничение количества подключаемых к включенному интерфейсу узлов числом 1.

Sw-A(config)#int f0/2

Sw-A(config-if)#switchport port-security maximum 1

Формирование конфигурации на маршрутизаторе A, обеспечивающей удаленный доступ к A по протоколу SSH.

R-C(config)#ip domain-name class

R-C(config)#crypto key generate rsa

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.

How many bits in the modulus [512]: 1024

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

R-C(config)#username vas secret cisco

*??? 1 1:0:9.95: %SSH-5-ENABLED: SSH 2 has been enabled

R-А(config)#line vty 0 4

R-А(config-line)#transport input ssh

R-А(config-line)#login local

R-А(config-line)#exit

R-А(config)#ip ssh version 2

Проверка возможности удаленного доступа.

PC>ssh -l vas 192.168.30.9

Open

Password:

R-А>en

Password:

R-А#

Формирование списка доступа.

На маршрутизаторе A сформирование список доступа к локальной сети (192.168.30.8/29), блокирующий доступ по SSH к данной сети последнему узлу из второй виртуальной локальной сети (vlan 20). Разрешить доступ к сети 192.168.30.8/29 всем остальным узлам со всеми типами трафика. Список оформить, как именованный.

R-A(config)#ip access-list extended ACL

R-A(config-ext-nacl)#deny tcp host 172.16.10.22 192.168.30.16 0.0.0.7 eq 22

R-A(config-ext-nacl)#permit ip any any

R-A(config-ext-nacl)#int s0/3/0

R-A(config-if)#ip access-group ACL in

R-A(config-if)#^Z

R-A#

Проверка работоспособности списка доступа.

Проверка с последнего узла из второй виртуальной локальной сети (vlan 20):

PC>ssh -l vas 192.168.30.9

% Connection timed out; remote host not responding

PC>ping 192.168.30.9

Pinging 192.168.30.9 with 32 bytes of data:

Reply from 192.168.30.9: bytes=32 time=4ms TTL=253

Reply from 192.168.30.9: bytes=32 time=2ms TTL=253

Reply from 192.168.30.9: bytes=32 time=2ms TTL=253

Reply from 192.168.30.9: bytes=32 time=2ms TTL=253

Ping statistics for 192.168.30.9:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 2ms, Maximum = 3ms, Average = 2ms

Проверка с любого другого узла:

PC>ssh -l vas 192.168.30.9

Open

Password:

Password:

R-C>en

Password:

R-C#

Список доступа на маршрутизаторе R-A функционирует корректно. Блокируется доступ по протоколу SSH для последнего узла vlan 20 (10.1.20.22/29). Для остальных узлов доступ по данному протоколу сохраняется. Также остается возможность доступа для последнего узла vlan 20 к маршрутизатору R-A по любому другому протоколу.