Файл: Это сохранение и защита информации, а также ее важнейших элементов, в том числе системы и оборудование, предназначенные для использования, сбережения и передачи этой информации.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 22.11.2023

Просмотров: 92

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

1 билет:

Информационная безопасность – это сохранение и защита информации, а также ее важнейших элементов, в том числе системы и оборудование, предназначенные для использования, сбережения и передачи этой информации. Другими словами, это набор технологий, стандартов и методов управления, которые необходимы для защиты информационной безопасности.

Защита информации — совокупность методов и средств, обеспечивающих целостность, конфиденциальность, достоверность, аутентичность и доступность информации в условиях воздействия на нее угроз естественного или искусственного характера.

Задачи информационной безопасности:

конфиденциальность данных – доступ есть только у лиц, имеющих на это полномочия;

доступность информационных систем с находящимися в них данными конкретным пользователям, у которых есть право доступа к таким сведениям;

целостность данных предполагает блокировку несанкционированного изменения информации;

подлинность – полнота и общая точность информации;

неотказуемость – возможность определить источник или авторство информации.

2 билет:

Угроза- это возможная опасность (потенциальная или реально существующая) совершения какого-либо деяния, направленного против объекта защиты, наносящего ущерб собственнику, владельцу или пользователю, проявляющегося в опасности искажения и потери информации.

Уязвимость- это присущие объекту информатизации причины, приводящие к нарушению безопасности информации на конкретном объекте и обусловленные недостатками процесса функционирования объекта информатизации, свойствами архитектуры автоматизированной системы, протоколами обмена и интерфейсами, применяемыми программным обеспечением и аппаратной платформой, условиями эксплуатации.

Атака - это возможные последствия реализации угрозы (возможные действия) при взаимодействии источника угрозы через имеющиеся факторы (уязвимости).

Источники угроз- внутренние и внешние(умышленные и неумышленные)

Внутренние-Сотрудники организации; Программное обеспечение; Аппаратные средства. Внешние- Kомпьютерные вирусы и вредоносные программы; Организации и отдельные лица; Стихийные бедствия.

Анализ угроз безопасности информации включает:

Выявление источников угроз безопасности информации и оценку возможностей (потенциала) внешних и внутренних нарушителей;

Анализ возможных уязвимостей программных, программно-аппаратных средств ИС;

Определение возможных сценариев возникновения угроз безопасности информации;

Оценку возможных последствий от возникновения угроз безопасности информации.

3 билет:

НСД — доступ к информации в нарушение должностных полномочий сотрудника, доступ к закрытой для публичного доступа информации со стороны лиц, не имеющих разрешения на доступ к этой информации.

Виды нсд:

1. действия злоумышленника

2. наблюдение за источниками информации

3. подслушивание конфиденциальных разговоров и акустических сигналов работающих механизмов

4. перехват электрических, магнитных и электромагнитных полей, электрических сигналов и радиоактивных излучений

5. несанкционированное распространение материальных носителей за пределами организации

6. разглашение информации компетентными людьми

7. утеря носителей информации

8. несанкционированное распространение информации через поля и электрические сигналы случайно возникшие в аппаратуре

9. воздействие стихийных сил

10. сбои в аппаратуре сбора, обработки и передачи информации

11. воздействие мощных электромагнитных и электрических помех промышленных и природных.

Защита от нсд: отсортировать и разбить информацию на классы, определить уровни допуска к данным для пользователей; оценить возможности передачи информации между пользователями (установить связь сотрудников друг с другом). аутентификация и идентификация при входе в систему;контроль допуска к информации для пользователей разных уровней;обнаружение и регистрация попыток НСД;контроль работоспособности используемых систем защиты информации;обеспечение безопасности во время профилактических или ремонтных работ.

4 билет:

Мат.модели разграничения доступа:

Дискреционное РД- РД между наименованными субъектами и наименованными субъектами, субъект с определенными правами доступа,может передавать это право любому другому субъекту, основным элементом этой модели является матрица доступа.

Виды:1. Модель Харрисона Руззо Ульмана(ХРУ)

Правила: Внести право в матрицу доступа, удалить это право, создать субъект, удалить субъект.

2. Модель take-grant (Данная модель основана на графе доступа)

Мандатное управление доступом- разграничение доступа субъектов к объектам на характерной метки конфиденциальной информации , содержащей в объектах и официальном разрешении субъектов обращаться к информации такого уровня конфиденц.

Виды: 1. Модель Белла Ла Паддиума(модель конфиденц. информ.)

Правила: Нет чтения вверх, нет записи вниз, все действия субъектов над объектами ограничены матрицей доступа.

2. Модель целостности Биба

Правила: Нет чтения вниз, нет записи вверх

3. Модель Кларка Вилсона (наличие администратора безопасности)

5 билет:

Гос. тайна( Указ Президента РФ от 30 ноября 1995г. №1203 «об утверждении перечня сведений, отнесенных к гос. тайне», Статья 5 Закона РФ от 21 июля 1995г. №5485 «О гос. тайне»), Коммерческая тайна( Пункт 5 Указа Президента РФ от 6 марта 1997г. № 188 « Об утверждении перечня сведений конфиденциального характера», Федеральный закон от 29 июля 2004г. №98-ФЗ « О коммерческой тайне»), Персональные данные(Пункт 1 Указа Президента РФ от 6 марта 1997г. №188 «Об утверждении перечня сведений конфиденц-ого характера» , Статья 7 Федерального закона от 27 июля 2006г. №152-ФЗ «О персональных данных»), Сведения связанные с профессиональной деятельностью(Пункт 4 Указа Президента РФ от 6 марта 1997г. № 188 « Об утверждении перечня сведений конфиденциального характера»), Служебная тайна( Пункт 3 Указа Президента РФ от 6 марта 1997г. № 188 « Об утверждении перечня сведений конфиденциального характера»)

6 билет:

Защите подлежит любая документированная информация, неправомерное обращение с которой может нанести ущерб ее собственнику, владельцу, пользователю и иному лицу.

Определение класса защищенности государственной информационной системы осуществляется в соответствии с приказом ФСТЭК РФ от 11 февраля 2013 г. № 17 "Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах"

Класс защищенности информационной системы (первый класс (К1), второй класс (К2), третий класс (К3)) определяется в зависимости от уровня значимости информации (УЗ), обрабатываемой в этой информационной системе, и масштаба информационной системы (федеральный, региональный, объектовый).

Степень возможного ущерба: высокая, средняя, низкая

Информация имеет высокий уровень значимости (УЗ 1), если хотя бы для одного из свойств безопасности информации (конфиденциальности, целостности, доступности) определена высокая степень ущерба.

Информация имеет средний уровень значимости (УЗ 2), если хотя бы для одного из свойств безопасности информации (конфиденциальности, целостности, доступности) определена средняя степень ущерба и нет ни одного свойства, для которого определена высокая степень ущерба.

Информация имеет низкий уровень значимости (УЗ 3), если для всех свойств безопасности информации (конфиденциальности, целостности, доступности) определены низкие степени ущерба.

7 билет:

Лицензирование - мероприятия, связанные с предоставлением лицензий, переоформлением документов, подтверждающих наличие лицензий, приостановлением и возобновлением действия лицензий, аннулированием лицензий и контролем лицензирующих органов за соблюдением лицензиатами при осуществлении лицензируемых видов деятельности соответствующих лицензионных требований и условий.

Деятельность по лицензированию в области защиты информации выполняют ФСБ и ФСТЭК России. Рассмотрим лицензируемые виды деятельности в области защиты конфиденциальной информации.

ФСБ России:

-

Разработка и (или) производство средств защиты конфиденциальной информации (в пределах компетенции ФСБ)

ФСТЭК России:

-

Деятельность по технической защите конфиденциальной информации -

Разработка и (или) производство средств защиты конфиденциальной информации -

Федеральный закон Российской Федерации «О лицензировании отдельных видов деятельности» (№ 128-ФЗ от 8 августа 2001 г.) -

Указ Президента Российской Федерации от 06.03.97 г. № 188 «Об утверждении перечня сведений конфиденциального характера» -

Постановление правительства Российской Федерации «Об организации лицензирования отдельных видов деятельности» № 45 от 26 января 2006 г.

Сертификация-процедура подтверждения соответствия, посредством которой независимая от изготовителя (продавца) и потребителя (покупателя) организация удостоверяет в письменной форме, что продукция соответствует установленным требованиям.

Саму систему сертификации представляет ФСТЭК России. Вся система сертификации обеспечивает достижение прежде всего национальной безопасности в сфере информатизации. Срок действия сертификата составляет 3 года .

-

Федеральный закон «О техническом регулировании» № 184-ФЗ от 27 декабря 2002 г. -

Постановление Правительства Российской Федерации от 26 июня 1995 г. № 608 «О сертификации средств защиты информации»

Аттестация объекта – официальное подтверждение наличия на объекте защиты необходимых и достаточных условий, обеспечивающих выполнение установленных требований руководящих документов по защите информации.

Аттестация объектов проводится на соответствие требованиям СТР-К и РД ФСТЭК России. Объектами аттестации являются защищаемые помещения и объекты информатизации в состав которых входят средства и системы непосредственно обрабатывающие защищаемую информацию.

-

Положение о государственной системе защиты информации в Российской Федерации от иностранных технических разведок и от утечки по техническим каналам». (Постановление Совета Министров – Правительства Российской Федерации от 15.09.1993 г. № 912-51)

8 билет

Риск – вероятный ущерб, который зависит от защищенности системы.

Анализ информационных рисков – процесс комплексной оценки защищенности информационной системы с переходом к количественным или качественным показателям.

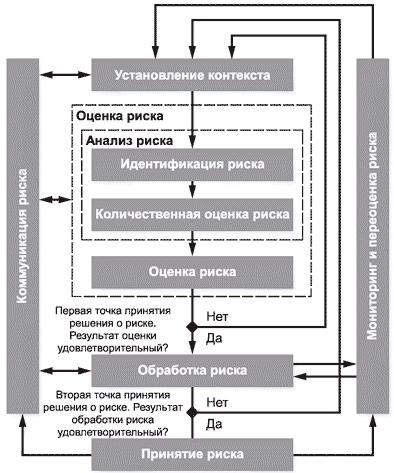

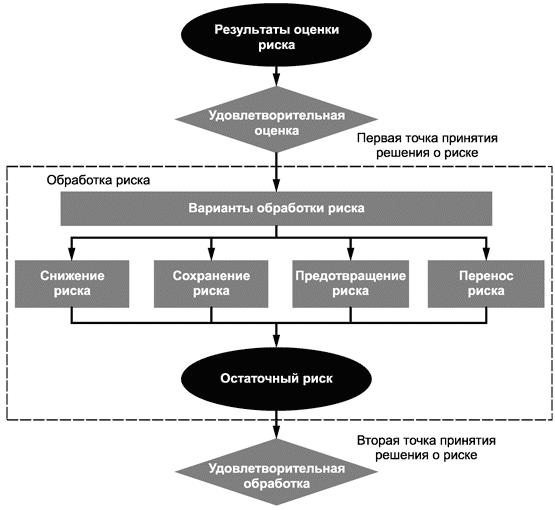

Этапы управления рисками

1. Выбор анализируемых объектов и уровня детализации их рассмотрения.

2. Выбор методологии оценки рисков.

3. Идентификация активов.

4. Анализ угроз.

5. Оценка рисков.

6. Выбор защитных мер.

7. Реализация и проверка выбранных мер.

8. Оценка остаточного риска.

ГОСТ Р ИСО/МЭК 27005-2010

9 билет

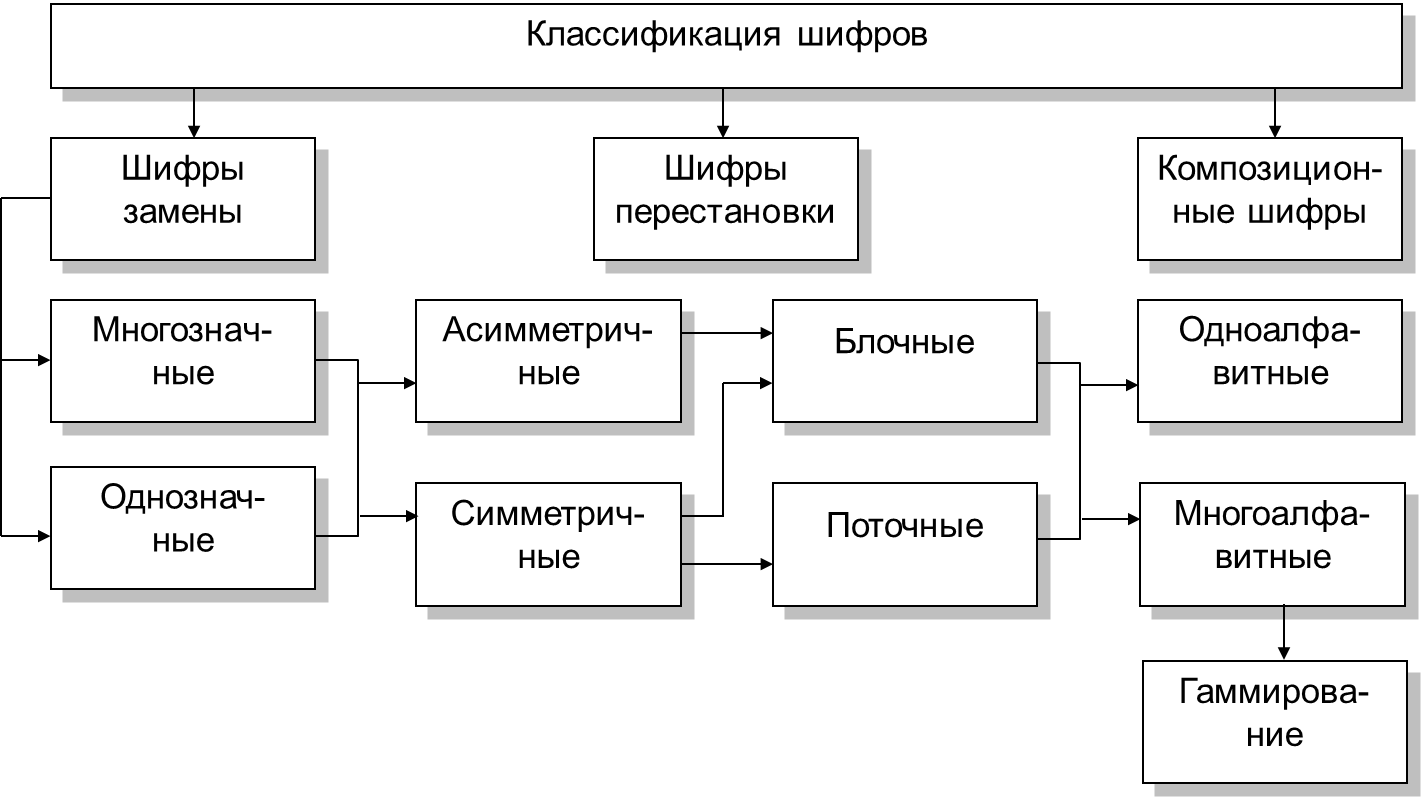

Шифры перестановки используют перестановку фрагментов открытого текста местами.

Шифры замены используют преобразования, при которых фрагменты открытого текста заменяются некоторыми символами или группами символов в шифртексте.