ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 23.11.2023

Просмотров: 335

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Dallas Lock 8.0-C имеет возможность выполнять свои функции справляться с задачами, как на автономных персональных компьютерных машинах, так и на компьютерных машинах в составе локально - вычислительной сети. Таким образом, внедрение системы защиты Dallas Lock 8.0-C в инфраструктуру ГБУЗ ЯНАО «Новоуренгойский психоневрологический диспансер» будет наиболее оптимальным вариантом.

- 1 2 3 4 5 6 7 8 9 ... 15

Выбор средств защиты

Согласно проведённому анализу средств защиты, были выбраны программно-аппаратные средства защиты сети ГБУЗ ЯНАО

«Новоуренгойский психоневрологический диспансер»:

-

антивирусное средство, -

межсетевой экран, -

DLP-система.

Выводы по первой главе

В данной главе была исследована предметная область настоящей работы. Был проведен анализ инфраструктуры объекта защиты – сети ГБУЗ ЯНАО «Новоуренгойский психоневрологический диспансер». Разработана модель угроз объекта защиты, исследованы защищаемые сведения учреждения.

Проведен анализ современных DLP-систем, на основе которого была выбрана система Dallas Lock 8.0-C. Функционирование данной системы в системе обеспечения ИБ должно использоваться комплексно.

- Реализация комплекса мер защиты информации для организации ГБУЗ ЯНАО «Новоуренгойский психоневрологический диспансер»

-

Внедрение средств защиты

-

Внедрение антивирусного средства

В целях обеспечения безопасности информации ИС ГБУЗ ЯНАО

«Новоуренгойский психоневрологический диспансер» от вредоносных программ необходимо использование антивирусного средства (текущее не отвечает требованиям безопасности и не сертифицировано ФСТЭК). В соответствии с действующими сертификатами ФСТЭК и ФСБ, было принято решение установить антивирусное средство Kaspersky Endpoint Security 10. Данный комплекс содержит большой ряд компонентов защиты, включая, защиту ИС, для которой строится система безопасности.

Программа будет установлена на всех АРМ сотрудников и обеспечивает безопасность

сети ГБУЗ ЯНАО «Новоуренгойский психоневрологический диспансер» от внутренних угроз, таких как несанкционированное использование ресурсов БД (информация о пациентах, сотрудников) [22], а также от активного проникновения в сеть путем внедрения вредоносного ПО.

-

Внедрение межсетевого экрана

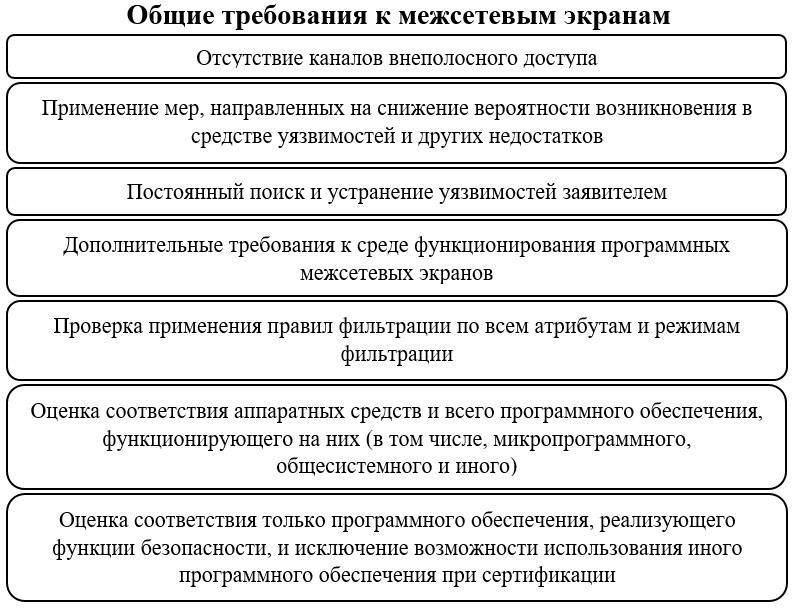

Еще одним важнейшим компонентом защиты ИС является межсетевой экран, который защищает сеть, через которую можно получить доступ к информации. К экранам предъявляются следующие требования (рисунок 12).

Рисунок 12 - Требования к межсетевому экрану

Руководствуясь требованиями ФСТЭК, был выбран межсетевой экран Cisco ASA 5512-X Firewall Edition Security Appliance. Данный экран обладает наиболее полным набором механизмов и характеристик защиты, а также лицензирован. Межсетевой экран Сisco ASA 5512 изображен на рисунке 13.

Рисунок 13 - Межсетевой экран Сisco ASA 5512

Вместе с устройством поставляется программный продукт NAC Web Agent, предназначенный для обеспечения безопасности сети.

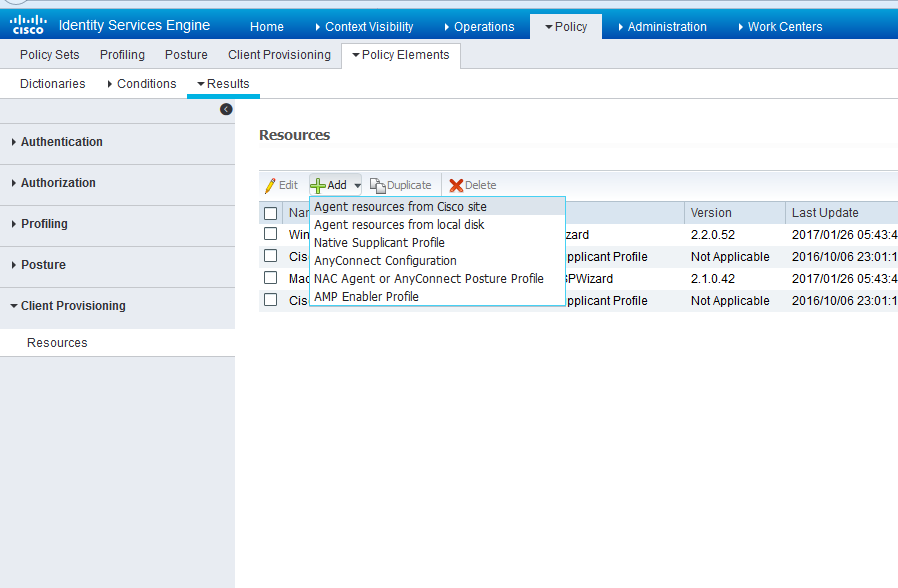

Необходимо загрузить последнюю версию агента Posture с сайта cisco. Сделать это также можно через браузерное приложение ise, перейдя во

вкладку Policy > Policy Elements > Results > Client Provisioning > Resources и нажав кнопку Add > Agent resources from Cisco site (рисунок 14).

Рисунок 14 - Выбор вспомогательного софта

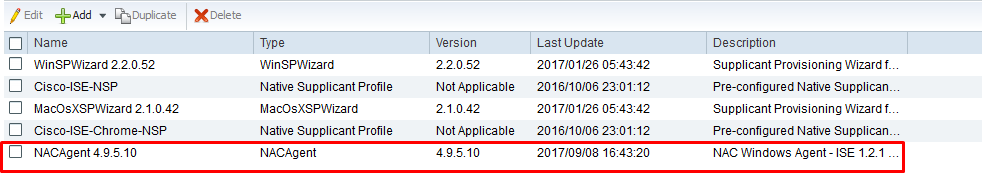

После добавления последней версии,

программа будет видна в меню Resources (рисунок 15).

Рисунок 15 - Выбор последней версии NAC agent

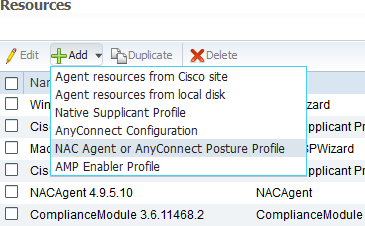

Затем необходимо создать NAC agent Profile, выбрав в меню add > NAC agent or Anyconnect Posture Profile (рисунок 16)

Рисунок 16 – Добавление защищающих компонентов программы

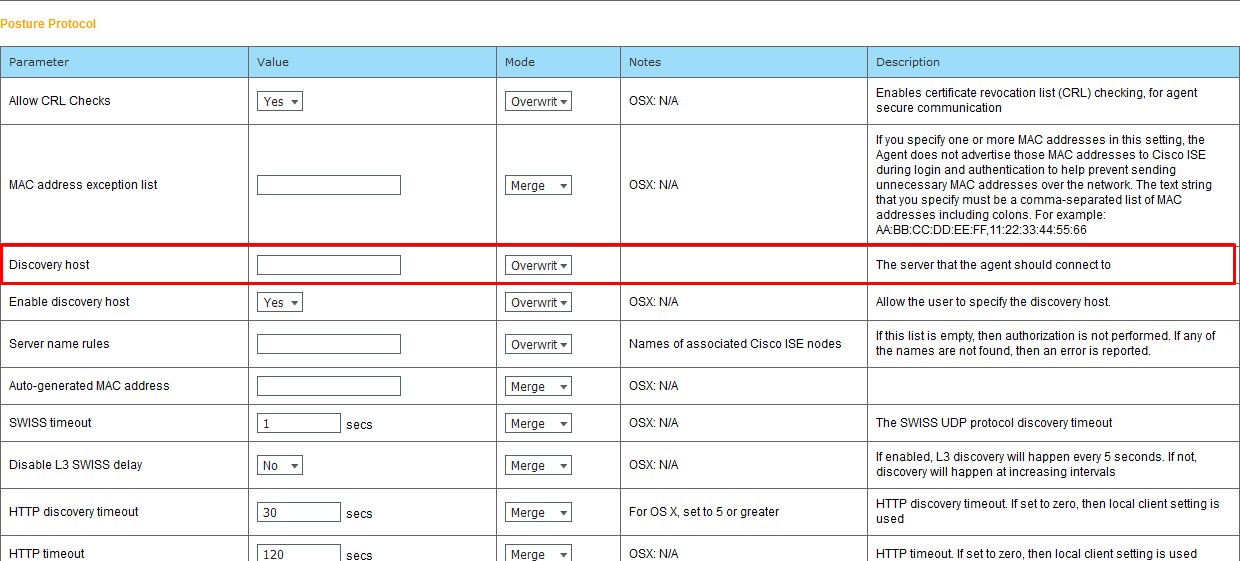

В появившемся меню нужно выбрать NAC agent. В поле Discovery host можно вручную вписать ip сервера ise, либо оставить его пустым, для автоматического поиска (рисунок 17).

Рисунок 17 - Указание сервера обновления

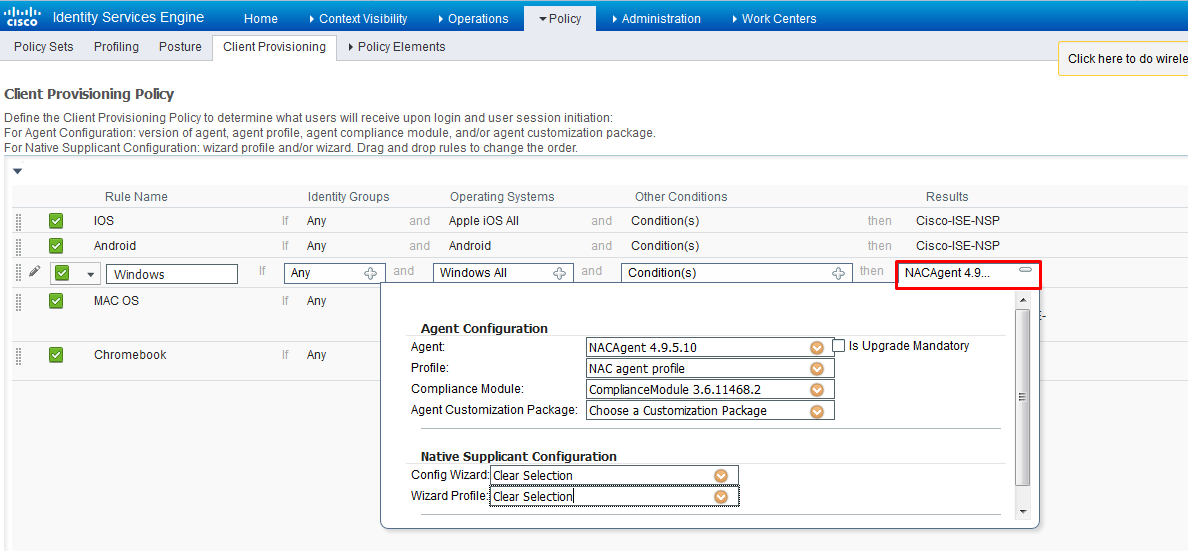

Далее нужно перейти во вкладку Policy > Client Provisioning. Здесь создается правило для пользователей. Учитывая программное обеспечение учреждения, в качестве пользователя выбран клиент с Windows OS. В поле Results выбираем агента, созданный профиль и Compliance Module. Остальные поля остаются чистыми (рисунок 18).

Рисунок 18 - Настройка программы

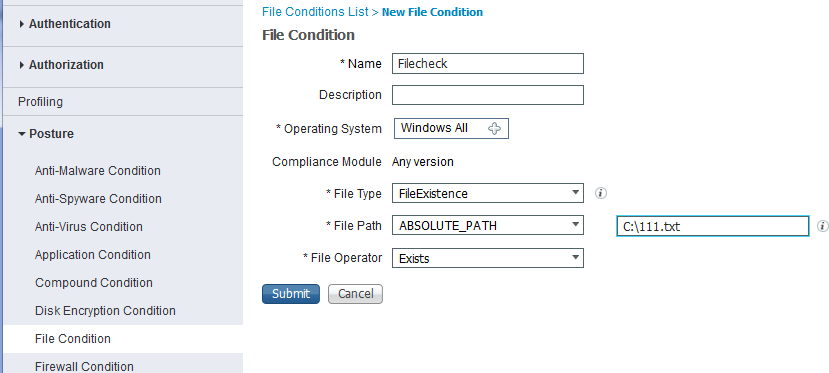

Posture Condition. В данном разделе создаются условия. Они используются для проверки состояния программ на конечном устройстве клиента. Каждое правило политики Posture имеет уникальное имя и одно или несколько условий.

Policy > Policy Elements > Conditions

В качестве примера выбрана простая проверка на наличие файла на локально диске клиента. Чтобы ее создать, необходимо

перейти в левом меню Posture> File Condition и нажать по кнопе Add.

Выбираем OS клиента, прописываем имя проверки (рисунок 19).

Рисунок 19 - Создание условий на проверку клиентских операционных систем

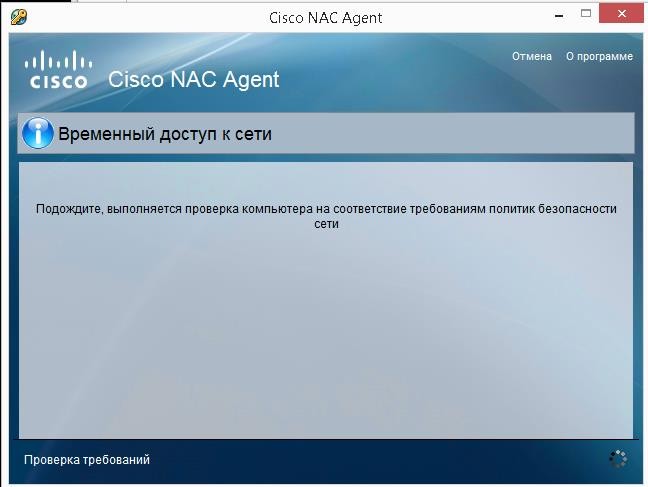

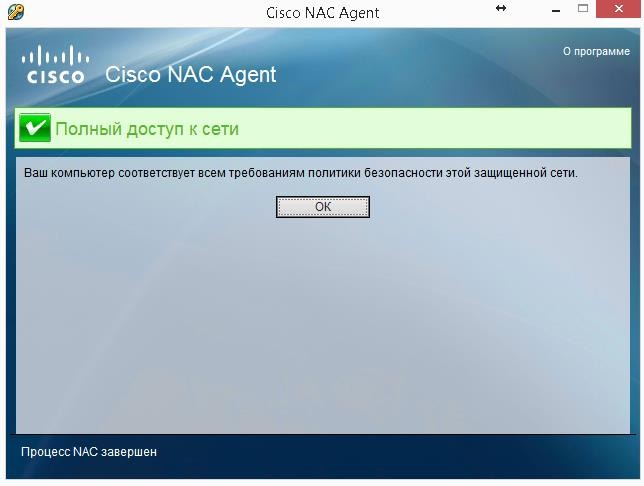

Со стороны клиента, т.е. пользователей ГБУЗ ЯНАО

«Новоуренгойский психоневрологический диспансер» интерфейс выглядит следующим образом (рисунок 20).

Рисунок 20 - Проверка на соответствие политике безопасности учреждения Все компьютеры, подключенные к ИС ГБУЗ ЯНАО «Новоуренгойский

психоневрологический диспансер», будут автоматически проверяться на

соответствие установленным настройкам безопасности, осуществляемых на сервере (рисунок 21).

Рисунок 21 - Конечный этап защиты ИС учреждения Данное защитное средство позволит предотвратить потенциальные

атаки на сеть учреждения.

- 1 2 3 4 5 6 7 8 9 10 ... 15