Файл: Учебнометодическое пособие к практическим работам основная профессиональная образовательная программа.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 29.11.2023

Просмотров: 289

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Риск для ресурса, на котором хранится несколько видов информаций (несколько БД) равен сумме рисков по всем видам информации.

P.S. Расчеты рисков по угрозе нарушения «целостности» и «доступности» выполняются аналогичным образом

- 1 2 3 4 5 6 7 8

Методические рекомендации по выполнения работы

-

Описание архитектуры ИС-

Построение структурно-функциональной схемы «закрытого» и «открытого» контуров ИС

-

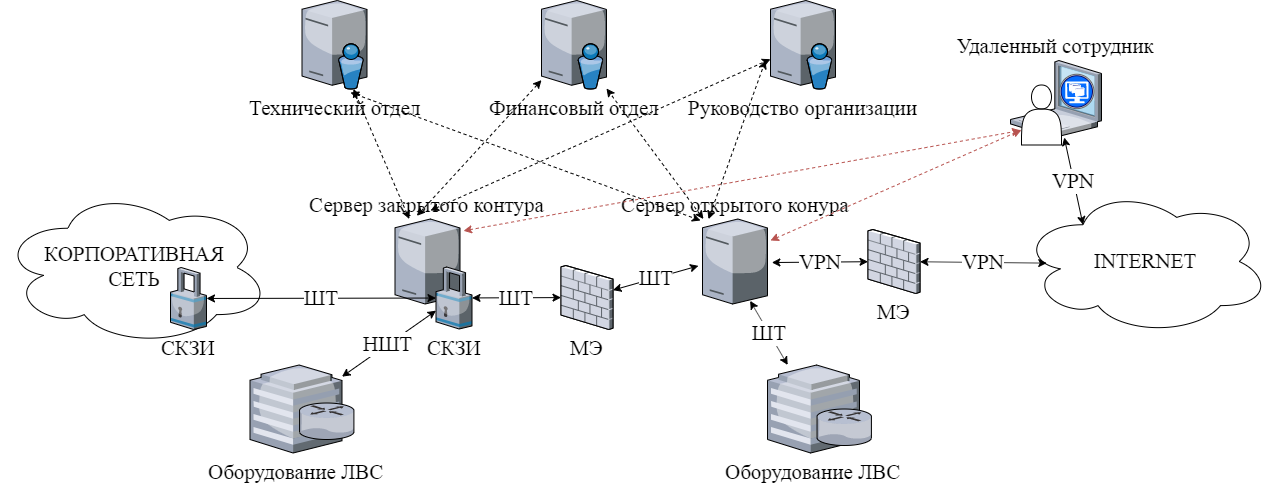

На рис.5.1 показана структурно-функциональная схема ИС организации, отображающая основные технические средства, функционирующие в сети, физические линии связи между оборудованием и логические (информационные) связи сотрудников (их АРМ) с ресурсами серверов «открытого» и «закрытого» контуров. Современные ИС строятся, как правило, на архитектуре «клиент-сервер» с применением технологии виртуальных серверов и предусматривают «закрытый» и «открытый» контуры обработки, хранения и передачи информации. В «закрытом» контуре, который может иметь различные классы защищённости, обрабатывается конфиденциальная информация с различным грифом секретности, а в «открытом» контуре – открытая информация. При этом сертифицированными средствами однонаправленной передачи информации обеспечивается только односторонняя передача информации из «открытого» контура в «закрытый», т.е. передача информации в «закрытый» контур из «открытого» осуществляется через однонаправленный межсетевой экран (МЭ).

Внешнее взаимодействие ИС с корпоративными системами осуществляется через «закрытый» контур с применением сертифицированных средств криптографической защиты информации (СКЗИ) с шифрованием информации. Взаимодействие «открытого» контура с «открытыми» контурами корпоративной ИС осуществляется через Интернет (LTE) с применением сертифицированного внешнего МЭ.

С логической точки зрения структуру сети можно представить в виде трех отделов, технического, финансового и управляющего (руководство организации), каждый из которых имеет доступ к серверам как «открытого», так и к «закрытого» контура. Также в организации имеется несколько сотрудников, работающих удаленно – соответственно, эти пользователи имеют доступ к обоим контурам, а также к сети Интернет по VPN. Следует понимать, что во всех трех отделах также имеется несколько сотрудников, и их группировка произведена для удобства восприятия схемы.

Рис.5.1. Структурно-функциональная схема ИС организации

Рис.5.1. Структурно-функциональная схема ИС организации

Обозначения на структурной схеме соответствуют:

-

ШТ – шифрованный с помощью средства криптографической защиты информации трафик -

НШТ – нешифрованный трафик -

VPN (Virtual Private Network) – технология организации защищенного канала для подключения удалённого сотрудника к ресурсам серверов «открытого» контура через сеть общего пользования (например, сеть Интернет и/или мобильные сети).

Пунктирными линиями обозначены логические связи, показывающие работу отделов организации с ресурсами серверов «открытого и «закрытого» контура, а также доступ к ним удалённого сотрудника.

-

Описание средств защиты аппаратных и информационных ресурсов

Для дальнейшего выполнения практической работы приведем сводную таблицу с описанием средств защиты каждого аппаратного ресурса, средств защиты каждого вида информации, хранящейся на нём, с указанием веса каждого средства (табл.5.1).

Таблица 5.1

| Тип средства защиты | Средство защиты | Вес средства защиты |

| Средства защиты закрытого сервера | ||

| Средства физической защиты | [Д, К] Контроль доступа в помещение, где расположен ресурс (физическая охрана, дверь с замком, специальный пропускной режим в помещение) | 28 |

| [К] Система наблюдения (видеонаблюдение, сенсоры и т.д.) за объектом | 28 | |

| Средства локальной защиты | [Ц] Настроенная политика аудита (учет всех действий на сервере, в т. ч. авторизация, выход из учетной записи, модификации данных) | 20 |

| [К, Ц] Отсутствие дисководов и USB-портов (исключение возможности использования внешних носителей с предположительно вредоносным кодом и/или выгрузки информации) | 10 | |

| Средства корпоративной сетевой защиты | [Д] Межсетевой экран | 20 |

| [К, Ц] Система антивирусной защиты | 25 | |

| [Ц] Система обнаружения и предотвращения утечек (DLP-система) | 28 | |

| Средства резервирования и контроля целостности | [Д, Ц] Средства создания резервной копии (резервная копия создается каждые три дня в соответствии с политикой безопасности организации) | 28 |

| [Ц] Аппаратная система контроля целостности | 25 | |

| Средства защиты открытого сервера | ||

| Средства физической защиты | [К, Д] Контроль доступа в помещение, где расположен ресурс (физическая охрана, дверь с замком, специальный пропускной режим в помещение) | 22 |

| [К] Система наблюдения (видеонаблюдение, сенсоры и т.д.) за объектом | 16 | |

| Средства локальной защиты | [Ц] Настроенная политика аудита (учет всех действий на сервере, в т. ч. авторизация, выход из учетной записи, модификации данных) | 12 |

| [К, Ц] Отсутствие дисководов и USB-портов (исключение возможности использования внешних носителей с предположительно вредоносным кодом и/или выгрузки информации) | 10 | |

| Средства корпоративной сетевой защиты | [Д] Межсетевой экран | 15 |

| [К, Ц] Система антивирусной защиты | 15 | |

| [Ц] Система обнаружения и предотвращения утечек (DLP-система) | 24 | |

| Средства резервирования и контроля целостности | [Д, Ц] Средства создания резервной копии (резервная копия создается каждые три дня в соответствии с политикой безопасности организации) | 22 |

| [Ц] Аппаратная система контроля целостности | 18 | |

| Средства защиты информации | ||

| Средство локальной защиты | [Ц] Использование средств криптографической защиты информации | 25 |

| [Д] Распределение прав доступа к информации в соответствии с матрицей доступа | 16 | |

| [К, Ц] Наличие соглашений о конфиденциальности (исключение разглашения конфиденциальной информации сотрудниками организации) | 20 | |

| Средства резервирования и контроля целостности | [Д, Ц] Средства создания резервной копии (резервная копия создается каждые три дня в соответствии с политикой безопасности организации) | 20 |

| [Ц] Аппаратная система контроля целостности | 18 | |

| Средства защиты рабочих мест | ||

| Средства физической защиты | [К, Д] Контроль доступа в помещение, где расположен ресурс (физическая охрана, дверь с замком) | 16 |

| [К] Система наблюдения (видеонаблюдение, сенсоры и т.д.) за объектом | 16 | |

| Средства локальной защиты | [К, Ц] Наличие соглашений о конфиденциальности (исключение разглашения конфиденциальной информации сотрудниками организации) | 20 |

| [Д] Настроенная локальная политика безопасности на каждом рабочем месте (распределение прав доступа, парольная политика, аудит действий пользователя) | 15 | |

| [К, Ц] Отсутствие дисководов и USB-портов | 10 | |

| [Ц] Средства антивирусной защиты (антивирусный монитор) | 10 | |

| Средства персональной сетевой защиты | [К, Ц] Система криптозащиты электронной почты | 5 |

| [Д, К] Наличие персонального межсетевого экрана на каждом АРМ | 5 | |

В квадратных скобках отмечено, какой тип угрозы закрывает каждое средство, сокращения соответствуют:

-

Д – угрозе Доступности; -

К – угрозе Конфиденциальности; -

Ц – угрозе Целостности.

-

Описание типов и прав доступа сотрудников

Для дальнейшего выполнения практической работы приведем сводную таблицу (табл. 5.2) с описанием видов доступа (локальный или удаленный) и прав доступа (чтение, запись, удаление) для каждого пользователя (групп пользователей, если речь идет об отделах). Также добавим отдельную графу, в которую вынесем нужно или нет конкретному пользователю (отделам) VPN-соединение.

Предположим, что управляющий отдел (руководство организации) периодически контролирует деятельность других отделов – необходимо наличие двух информационных потоков от руководства к открытому и закрытому контурам. Удаленному сотруднику по роду деятельности требуется доступ к открытому и закрытому серверам. Технический и финансовый отделы собирают информацию о работе организации, каждый свою, поэтому и им необходимо взаимодействовать с обоими контурами.

В целях безопасности запретим информационным потокам право на удаление, а для всех потоков, что идут через закрытый сервер – еще и запись, во избежание уничтожения и модификации информации (что может привести к торможению рабочего процесса организации и к финансовым и человек/часовым потерям).

Таблица 5.2

| Информационный поток | Вид доступа | Права доступа | VPN-соединение | Количество человек |

| Руководство организации – Сервер закрытого контура | Локальный | Чтение, запись, удаление | Не требуется | 10 |

| Руководство организации – Сервер открытого контура | Локальный | Чтение, запись, удаление | Не требуется | |

| Технический отдел – Сервер закрытого контура | Локальный | Чтение, запись, удаление | Не требуется | 13 |

| Технический отдел – Сервер открытого контура | Локальный | Чтение, запись, удаление | Не требуется | |

| Финансовый отдел – Сервер закрытого контура | Локальный | Чтение | Не требуется | 17 |

| Финансовый отдел – Сервер открытого контура | Локальный | Чтение, запись | Не требуется | |

| Удалённый сотрудник – Сервер закрытого контура | Удалённый | Чтение | Да | 6 |

| Удалённый сотрудник – Сервер открытого контура | Удалённый | Чтение, запись | Да |

-

Доступ к сети Интернет

Для дальнейшего выполнения практической работы приведем сводную таблицу для трех имеющихся отделов организации (управляющий, технический, финансовый), в которой определим необходимость (или ее отсутствие) доступа к сети интернет для всех пользователей этих групп (табл. 5.3).

Предположим, что управляющий отдел (руководство организации) периодически контролирует деятельность других отделов, а также осуществляет решение различных вопросов, связанных с деятельностью организации в целом – следовательно, данному отделу требуется доступ к сети Интернет. Технический отдел контролирует работоспособность системы в целом, а также имеет возможность связываться с руководством организации при необходимости (посредством электронной почты), поэтому данному отделу также требуется доступ к сети Интернет. Финансовый отдел, ввиду особой ценности, обрабатываемой им информации, в целях повышения безопасности доступа к сети интернет не имеет.

Таблица 5.3

| Отдел | Доступ к сети Интернет |

| Руководство организации | Есть |

| Технический отдел | Есть |

| Финансовый отдел | Отсутствует |

-

Определение ущерба организации при реализации угроз ИБ для каждого информационного потока

Для дальнейшего выполнения практической работы приведем сводную таблицу, в которой перечислим ущерб организации, который возникнет в случае реализации угроз ИБ для каждого информационного потока (табл.5.4).

Таблица 5.4

| Информационный поток | Конфиденциальность (у.е. в год) | Доступность (у.е. в час) | Целостность (у.е. в год) |

| Руководство организации – Сервер закрытого контура | 100 | 55 | 50 |

| Руководство организации – Сервер открытого контура | 85 | 30 | 40 |

| Технический отдел – Сервер закрытого контура | 90 | 50 | 40 |

| Технический отдел – Сервер открытого контура | 70 | 25 | 25 |

| Финансовый отдел – Сервер закрытого контура | 90 | 30 | 40 |

| Финансовый отдел – Сервер открытого контура | 65 | 30 | 40 |

| Удалённый сотрудник – Сервер закрытого контура | 85 | 25 | 30 |

| Удалённый сотрудник – Сервер открытого контура | 60 | 25 | 25 |