Файл: Н. Н. Мошак должность, уч степень, звание подпись, дата инициалы, фамилия.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 30.11.2023

Просмотров: 40

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

МИНИСТЕРСТВО связи и МАССОВЫх КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

государственное образовательное учреждение

высшего профессионального образования

«САНКТ-ПЕТЕРБУГРСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ им. проф. М.А. БОНЧ-БРУЕВИЧА»

Факультет Информационных систем и технологий

Кафедра Информационных управляющих систем

ОТЧЕТ

ЗАЩИЩЕН С ОЦЕНКОЙ

ПРЕПОДАВАТЕЛЬ

| проф., д.т.н. | | | | Н.Н. Мошак |

| должность, уч. степень, звание | | подпись, дата | | инициалы, фамилия |

| ЛАБОРАТОРНАЯ РАБОТА № 2 | ||||

| «ГРУППОВЫЕЫЕ ПОЛИТИКИ БЕЗОПАСНОСТИ АРМ» | ||||

| по курсу: Безопасность информационных технологий и систем | ||||

| | ||||

| | ||||

РАБОТУ ВЫПОЛНИЛ

| СТУДЕНТ ГР. | ИСТ-114 | | | | Причинин Д.Н. |

| | | | подпись, дата | | инициалы, фамилия |

Санкт-Петербург

2023

-

Цель

Изучить редактор локальной групповой политики и научиться настраивать групповые политики безопасности на автономном автоматизированном рабочем месте (АРМ) пользователя с установленной на нем операционной системой Windows для защиты информации от несанкционированного доступа (НСД).

Используемое программное обеспечение: операционная система Windows XP.

-

Основные сведения

Групповые политики – это совокупность параметров, используемых для конфигурирования рабочего окружения пользователя или компьютера. Механизм групповых политик – основа централизованного управления конфигурациями пользователей (для разделения ресурсов между несколькими пользователями, использующих один компьютер) и компьютеров в корпоративной сети. В домашних условиях вы можете просто применить к своему компьютеру и необходимым учетным записям реестра, при помощи которых большинство настроек будут применены после перезагрузки

компьютера или настраивать его вручную, что может занять очень много времени. Но как же быть, если вы работаете администратором в крупной организации, где нужно настроить десятки, а может и сотни компьютеров? Причем, в вашей организации, скорее всего, существует несколько отделов, у каждого из которых должны быть индивидуальные настройки. Например, компьютеры, расположенные в конференц-залах, предназначенные для проведения презентаций должны быть оснащены обоями рабочего стола с корпоративным логотипом. Или сотрудники отдела маркетинга не должны иметь права на запуск оснастки служб системы или редактора системного реестра. Большинство настроек локального компьютера или автоматизированного рабочего места (АРМ) пользователя, а также сетевых АРМ, которые входят в состав доменной сети, настраиваются при помощи групповых политик.

Групповые политики - это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object). Объект групповой политики (англ. Group Policy Object, GPO) состоит из двух физически раздельных составляющих: контейнера групповой политики (англ. Group Policy Container, GPC) и шаблона групповой политики (англ. Group Policy Template, GPT). Эти два компонента содержат в себе все данные о параметрах рабочей среды, которая включается в состав объекта групповой политики. Продуманное применение объектов GPO к объектам каталога Active Directory позволяет создавать эффективную и легко управляемую компьютерную рабочую среду на базе ОС Windows. Политики применяются сверху вниз по иерархии каталога Active Directory.

Групповые политики являются компонентом операционной системы Windows и основываются на тысячах отдельных параметров политик, иначе говоря, политик, определяющих определённую конфигурацию для своего применения.

-

Ход работы

-

Оснастка "Редактор локальной групповой политики"

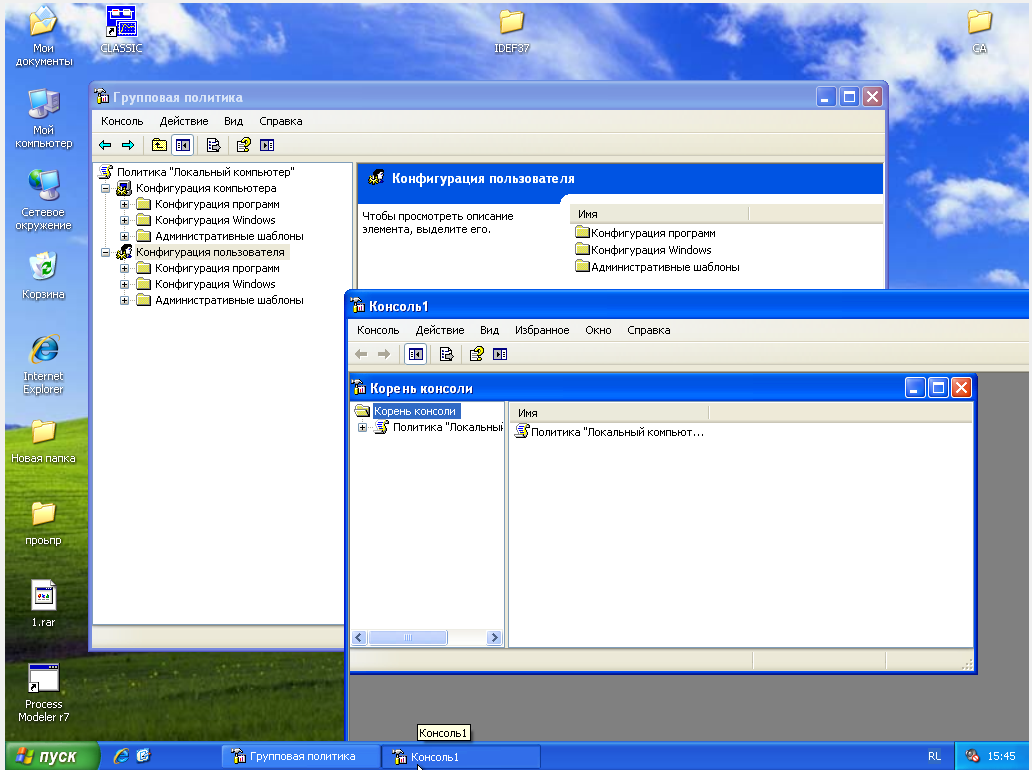

Перейдем к настройке групповых политик безопасности, перейдя по адресу: Пуск → Выполнить → gpedit.msc → открыть.

Пуск → Выполнить → mmc → открыть → Добавить оснастку → Редактор локальной групповой политики.

Рис.1 Подключение оснастки

С помощью данной оснастки мы можем настраивать большинство системных компонентов и приложений.

-

Конфигурация компьютера

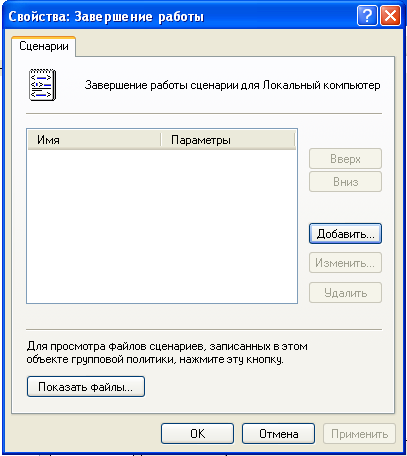

«Конфигурация компьютера» → «Конфигурация Windows» → «Сценарии» → Автозагрузка/Завершение работы.

Рис.3 До и после настройки параметров компьютера

В процессе выполнения данного этапа задания были настроены сценарии, которые будут выполняться при автозапуске и завершении работы Windows.

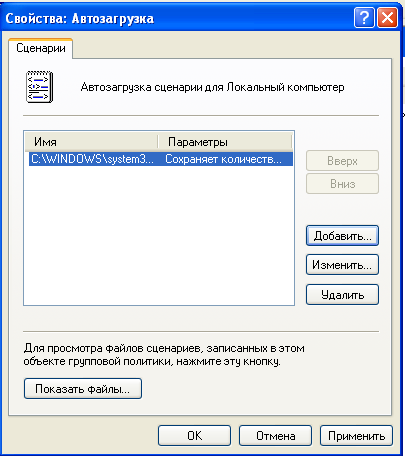

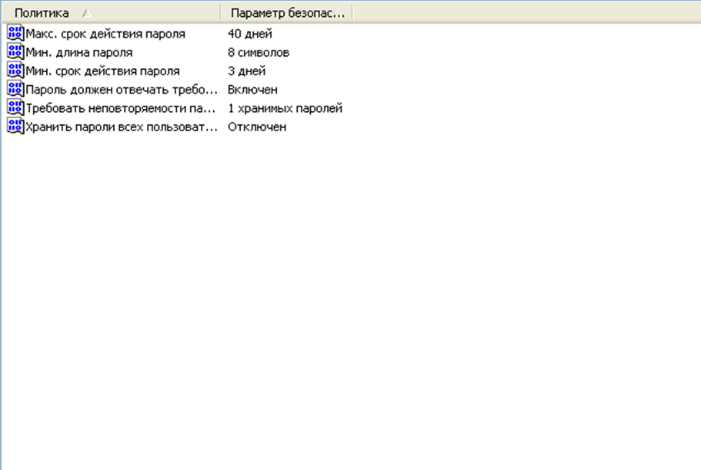

«Локальная политика безопасности» → «Политика учетных записей» → «Политика паролей»

Рис.4 До и после настройки политики паролей

В процессе выполнения данного этапа задания была настроена «Политика паролей» при учете роли АРМ в предприятии.

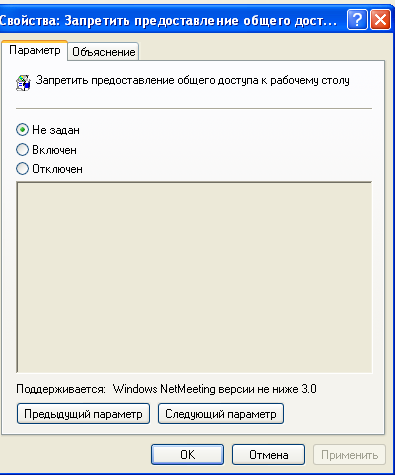

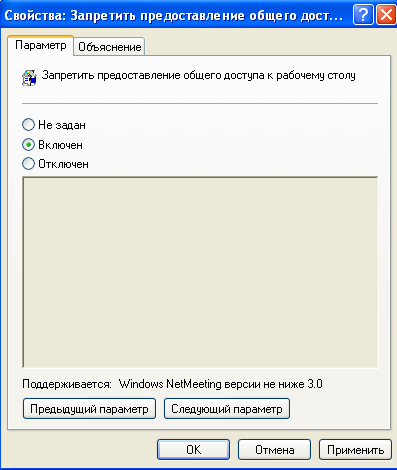

Оснастка «Запретить удаленное управление рабочим столом»

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация компьютера» → узел «Административные шаблоны» → узел «NetMeeting» → узел «Запретить удаленное управление рабочим столом».

Рис.5 До и после настройки узла «Запретить удаленное управление рабочим столом»

Данный параметр регулирует возможность удаленного доступа к рабочему столу АРМ.

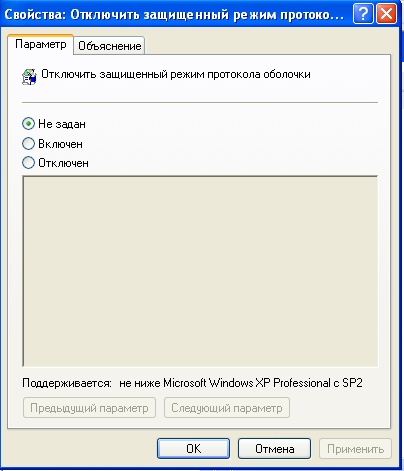

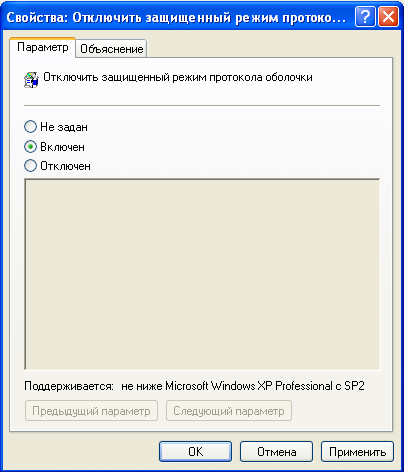

Оснастка «Отключить защищенный режим протокола оболочки»

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация компьютера» → узел «Административные шаблоны» → узел «Проводник» → параметр «Отключить защищенный режим протокола оболочки».

Рис.6 До и после настройки узла «Запретить удаленное управление рабочим столом»

Данный параметр регулирует возможность доступа к папкам и файлам. При отключении этого параметра политики протокол оболочки используется в защищенном режиме, позволяя приложениям открывать только разрешенные папки.

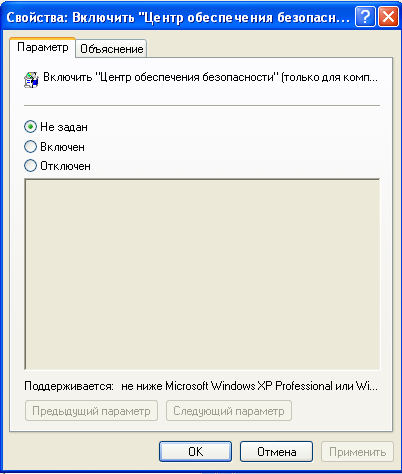

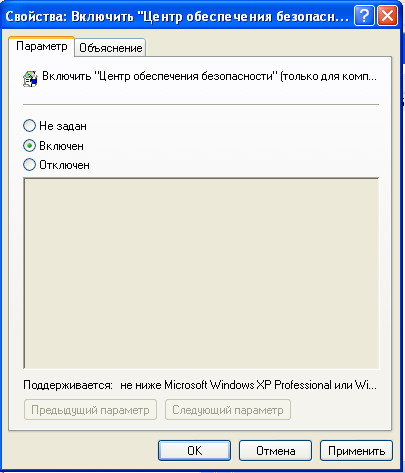

Оснастка «Включить центр обеспечения безопасности»

Откроем оснастку «Включить центр обеспечения безопасности», перейдя по адресу: WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация компьютера» → узел «Административные шаблоны» → узел «Центр обеспечения безопасности» → параметр «Включить центр обеспечения безопасности».

Рис.7 До и после настройки узла «Центра обеспечания безопасности»

При подключении АРМ к серверу необходимо использовать все доступные механизмы обеспечения безопасности. В частности – «Центр обеспечения безопасности»

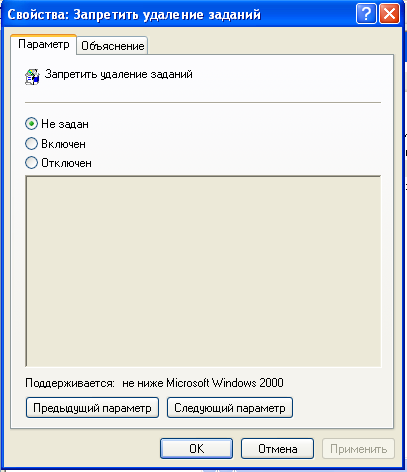

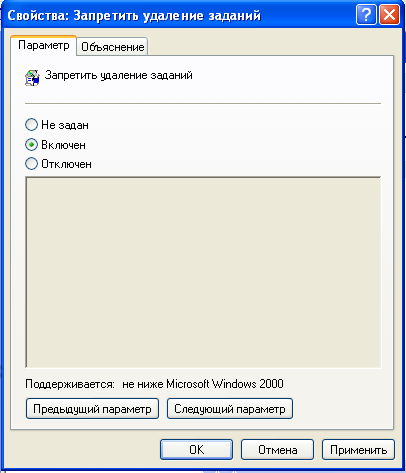

Оснастка «Запретить удаление заданий»

Откроем оснастку «Запретить удаление заданий», перейдя по адресу: WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация компьютера» → узел «Административные шаблоны» → узел «Планировщик заданий» → параметр «Запретить удаление заданий».

Рис.8 До и после настройки параметра «Запретить удаление заданий»

Поскольку АРМ представляет ценность, для обеспечения ее безопасности системный администратор может устанавливать определенные задания: например, сбор статистики использования программ, журналирование событий и т.д. Эти задачи являются компонентом комплекса по обеспечению безопасности АРМ, и нельзя допустить, чтобы пользователь мог их изменять. Поэтому требуется установить запрет на удаление уже установленных для АРМ заданий.

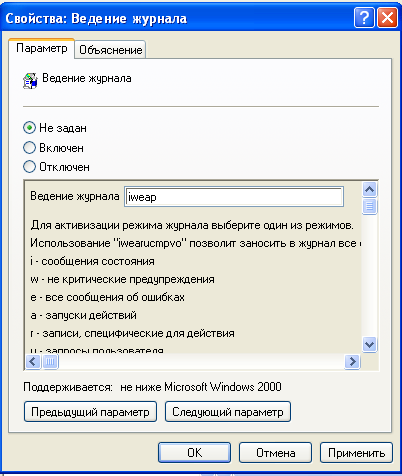

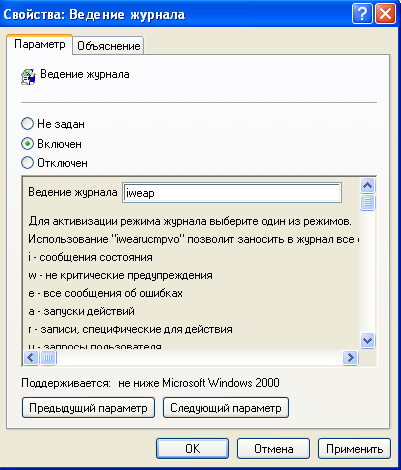

Оснастка «Ведение журнала»

Откроем оснастку «Ведение журнала», перейдя по адресу: WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация компьютера» → узел «Административные шаблоны» → узел «Установщик Windows» → параметр «Ведение журнала».

Рис.9 До и после настройки свойства «Ведение журнала»

Журнал процессов позволит отследить, с чем и когда работает пользователь АРМ, а также определить, пытается ли он нарушить политику безопасности. Следовательно, необходимо включить «Ведение журнала», а в параметрах записи указать все события.

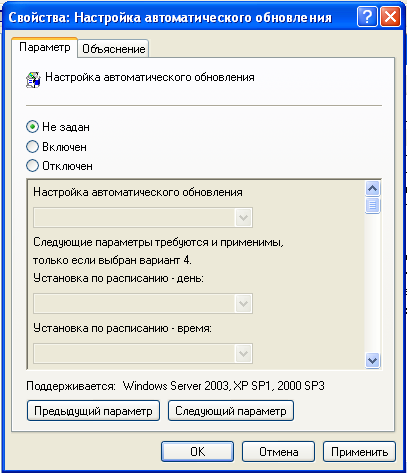

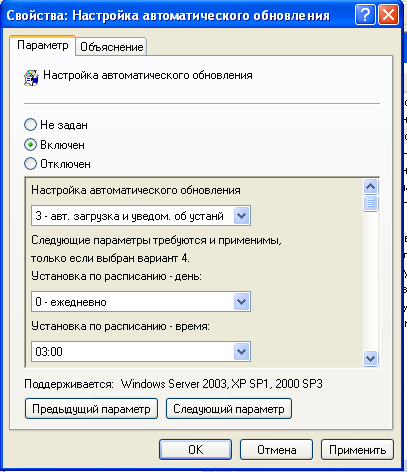

Оснастка «Настройка автоматического обновления»

Откроем оснастку «Настройка автоматического обновления», перейдя по адресу: WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация компьютера» → узел «Административные шаблоны» → узел «Windows Update» → параметр «Настройка автоматического обновления».

Рис.10 До и после настройки предотвращение доступа к 16-разрядным приложениям

Обновление системы важно: зачастую именно они повышают безопасность ОС, исправляя багги и ошибки, сделанные разработчиками ОС, и не применение обновлений, по сути, оставляет открытой уязвимость, которую пытаются исправить. Следовательно, этой уязвимостью может воспользоваться злоумышленник – значит, нужно своевременно обновлять ОС.

-

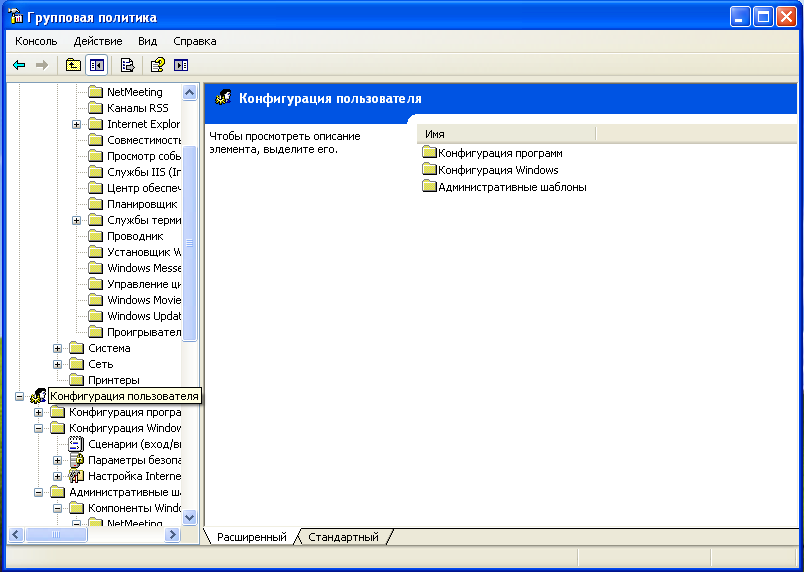

Конфигурация пользователя

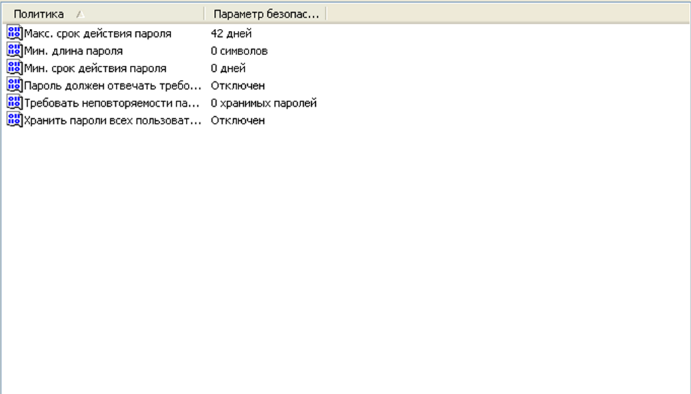

Оснастка «Конфигурация Windows»

Откроем оснастку «Конфигурация Windows», перейдя по адресу: WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Конфигурация Windows». Ниже можно увидеть содержимое узла «Конфигурация Windows» до внесения изменений.

Рис.11 «Конфигурация пользователя»

Перейдем к настройке конфигурации пользователя: WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Совместимость приложений» → узел«Предотвращение доступа к 16-разрядным приложениям».

Перейдем к настройке узла «Сценарии» в дочернем узле «Конфигурация Windows» приложения «Групповые политики». Для этого откроем оснастку «Сценарии», перейдя по адресу: WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация компьютера» → узел «Конфигурация пользователя» → узел «Сценарии».