Файл: Н. Н. Мошак должность, уч степень, звание подпись, дата инициалы, фамилия.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 30.11.2023

Просмотров: 41

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

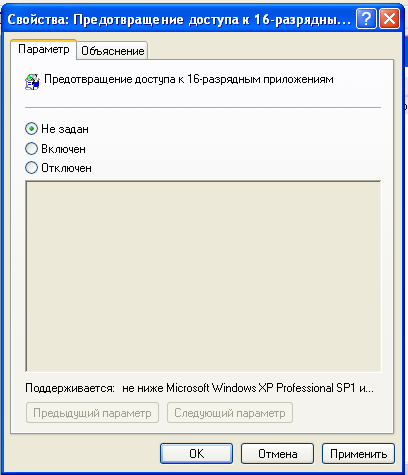

Рис.14 До и после настройки предотвращение доступа к 16-разрядным приложениям

Современные операционные системы семейства Windows являются 32-х битными и 64-х битными. Рассматриваемая АРМ имеет операционную систему Windows XP 32 бита, поэтому, с точки зрения логики, нет смысла разрешать запуск приложений меньшей разрядности: это может вызвать проблемы совместимости.

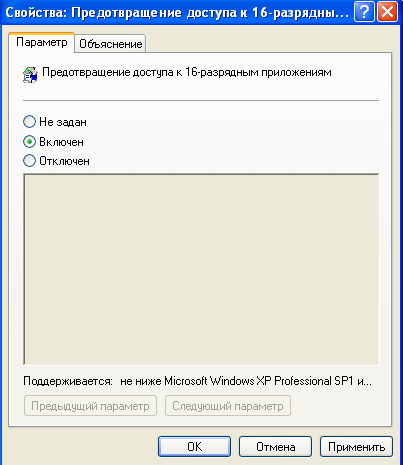

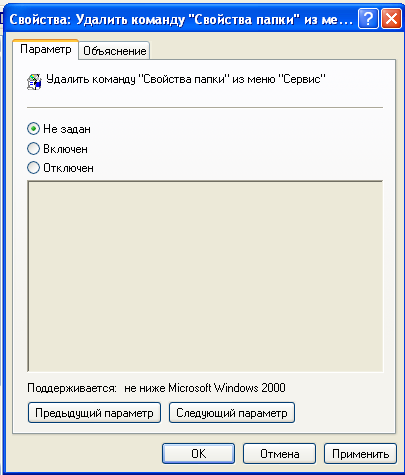

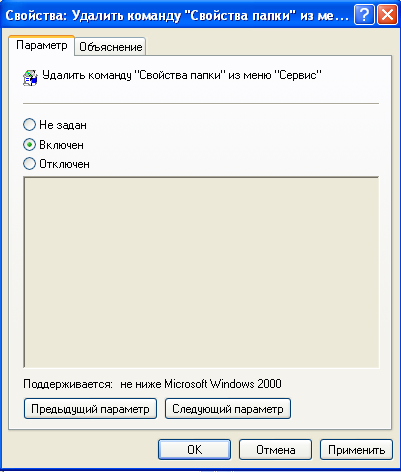

Оснастка «Удалить команду «Свойства папки» из меню «Сервис»

Откроем оснастку «Удалить команду «Свойства папки» из меню «Сервис», перейдя по адресу: WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Проводник» → узел «Удалить команду «Свойства папки» из меню «Сервис».

Рис.15 До и после удаления команды «Свойства папки»

Следует запрещать пользователю доступ к команде «Свойства папки», поскольку, с ее использованием, можно настроить разрешение на отображение скрытых и системных файлов. Поскольку изменение системных файлов влечет ошибки в работе системы, их нельзя изменять обычным пользователям, не имеющим представления о том, как правильно настраивать систему. В целях безопасности уберем возможность обращения к свойствам папок.

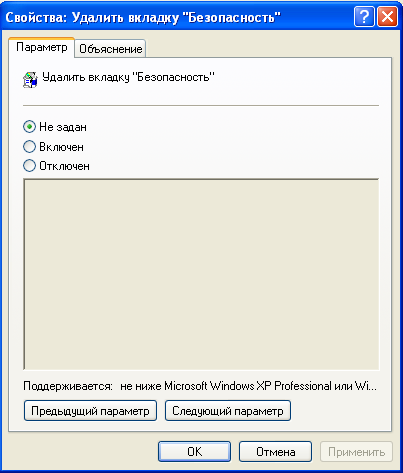

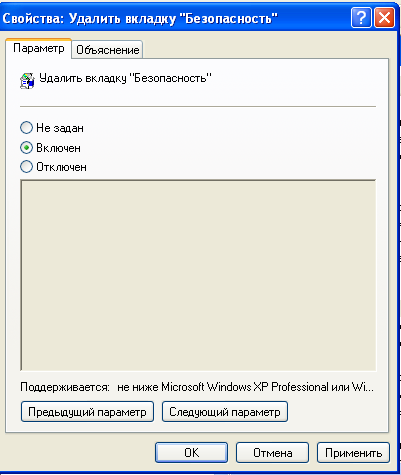

Оснастка «Удалить вкладку «Безопасность»

Откроем оснастку «Удалить вкладку «Безопасность», перейдя по адресу: WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Проводник» → узел «Удалить вкладку «Безопасность».

Рис.17 До и после удаления вкладки «Безопасность»

Допускать возможность изменения каких-то настроек из системы самим пользователем нельзя

, поэтому уберем вкладку «Безопасность».

При подключении АРМ к серверу необходимо использовать все доступные механизмы обеспечения безопасности. В частности – «Центр обеспечения безопасности».

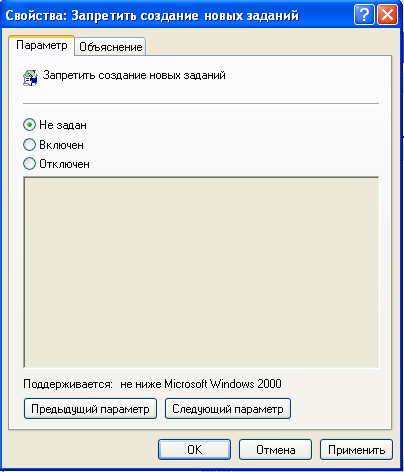

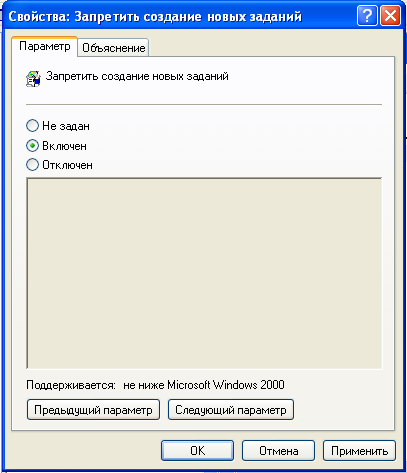

Оснастка «Запретить удаление заданий»

Откроем оснастку «Запретить создание новых заданий», перейдя по адресу: WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Планировщик заданий» → узел «Запретить создание новых заданий».

Рис.18 До и после запрета создания новых заданий

Все задания, которые запланированы в системе, задаются системным администратором. Следует запретить возможность создания новых заданий самим пользователем

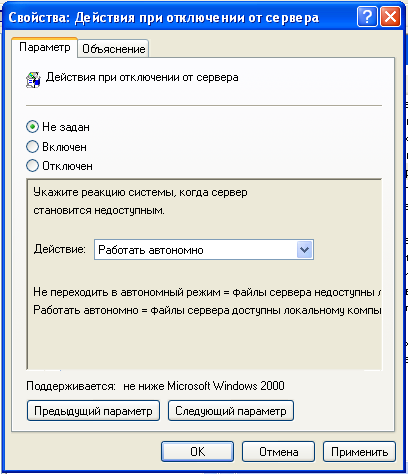

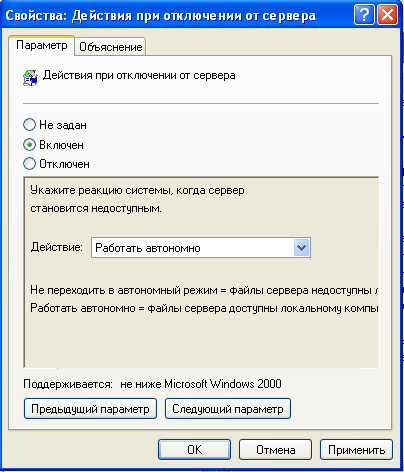

Оснастка «Действия при отключении от сервера»

Откроем оснастку «Действия при отключении от сервера», перейдя по адресу: WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Сеть» → узел «Автономные файлы» → узел «Действия при отключении от сервера».

Рис.20 До и после запрета создания новых заданий

Поскольку синхронизация с сервером важна для АРМ и, соответственно, для пользователя, работающего за ней, следует предусмотреть порядок работы в случае, если сервер окажется недоступен. Для этого включим параметр «Действия при отключении сервера» и укажем реакцию системы, когда сервер становится недоступен: система будет работать автономно, т.е. файлы сервера будут доступны локальному компьютеру. Эта настройка позволит избежать простоев и финансовых убытков, связанных с ними.

: в процессе выполнения данного этапа задания были настроены «Административные шаблоны» с учетом места расположения АРМ. Приведены обоснования настроек параметров для каждого пункта политики безопасности. Также дополнительно были настроены параметры безопасности ОС: с помощью данной оснастки были исключены команды и вкладки, использованием которых пользователь смог бы нарушить работоспособность АРМ. Например, была удалена возможность получить доступ к «Свойствам папок», через которые можно открыть системные файлы, а также возможность просмотра «Соединения», что не позволит пользователям попытаться сменить прокси-сервер и получить доступ в сеть. Также был настроен порядок работы системы в случае, если сервер будет.

-

Вывод:

В этой лабораторной работе мы изучали групповые политики безопасности для АРМ и настраивали их параметры. Были настроены две основные политики: «Конфигурация компьютера» и «Конфигурация пользователя», которые позволяют устанавливать параметры компьютера и пользователя соответственно. Кроме того, мы настраивали дочерние узлы для каждой из политик, включая «Конфигурацию Windows», «Сценарии» и «Параметры безопасности», а также «Административные шаблоны». Все параметры были аргументированы в соответствии с выбранной ролью АРМ.