Файл: Н. Н. Мошак должность, уч степень, звание подпись, дата инициалы, фамилия.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 01.12.2023

Просмотров: 27

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

МИНИСТЕРСТВО связи и МАССОВЫх КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

государственное образовательное учреждение

высшего профессионального образования

«САНКТ-ПЕТЕРБУГРСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ им. проф. М.А. БОНЧ-БРУЕВИЧА»

Факультет Информационных систем и технологий

Кафедра Информационных управляющих систем

РАБОТА

ЗАЩИЩЕНА С ОЦЕНКОЙ

ПРЕПОДАВАТЕЛЬ

| проф., д.т.н. | | | | Н.Н. Мошак |

| должность, уч. степень, звание | | подпись, дата | | инициалы, фамилия |

| ПРАКТИЧЕСКАЯ РАБОТА № 1 | ||||

| «Оценка риска информационной безопасности корпоративной информационной системы на основе модели угроз и уязвимостей» | ||||

| по курсу: Безопасность информационных технологий и систем | ||||

| | ||||

| | ||||

РАБОТУ ВЫПОЛНИЛ(А)

| СТУДЕНТ(КА) ГР. | ИСТ-114 | | | | С.Г. Медведева |

| | | | подпись, дата | | инициалы, фамилия |

Санкт-Петербург

2023

ЦЕЛЬ РАБОТЫ

Рассчитать риск информационной безопасности корпоративной информационной системы (ИС) на основе модели угроз и уязвимостей. Оценить эффективность предложенных контрмер.

ОСНОВНЫЕ ПОНЯТИЯ И ДОПУЩЕНИЯ МОДЕЛИ

Базовые угрозы информационной безопасности – нарушение конфиденциальности, нарушение целостности и отказ в обслуживании.

Ресурс – любой контейнер, предназначенный для хранения информации, подверженный угрозам информационной безопасности (сервер, рабочая станция, переносной компьютер).

Свойствами ресурса являются: перечень угроз, воздействующих на него, и критичность

ресурса.

Угроза– действие, которое потенциально может привести к нарушению безопасности.

Свойством угрозы является перечень уязвимостей, при помощи которых может быть реализована угроза.

Уязвимость – это слабое место в информационной системе, которое может привести к нарушению безопасности путем реализации некоторой угрозы. Свойствами уязвимости являются: вероятность (простота) реализации угрозы через данную уязвимость и критичность реализации угрозы через данную уязвимость.

Критичностьресурса(D) – ущерб, который понесет компания от потери ресурса.

Критичность реализации угрозы (ER) – степень влияния реализации угрозы на ресурс, т.е. как сильно реализация угрозы повлияет на работу ресурса. Задается в процентах. Состоит из критичности реализации угрозы по конфиденциальности, целостности и доступности (ERc, ERi, ERa).

Вероятность реализации угрозы через данную уязвимость в течениегода(P(V)) – степень возможности реализации угрозы через данную уязвимость в тех или иных условиях. Указывается в процентах.

Максимальное критичное время простоя (Tmax) – значение времени простоя, которое является критичным для организации. Т.е. ущерб, нанесенный организации при простаивании ресурса в течение критичного времени простоя, максимальный. При простаивании ресурса в течение времени, превышающего критичное, ущерб, нанесенный организации, не увеличивается.

РАСЧЁТ РИСКОВ ПО УГРОЗЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

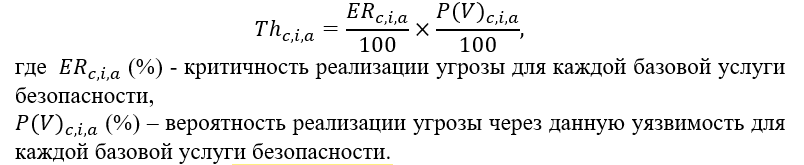

На первом этапе рассчитывается уровень угрозы по уязвимости Th на основе критичности и вероятности реализации угрозы через данную уязвимость. Уровень угрозы показывает, насколько критичным является воздействие данной угрозы на ресурс с учетом вероятности ее реализации

Вычисляется одно или три значения в зависимости от количества базовых угроз. Получается значение уровня угрозы по уязвимости в интервале от 0 до

1.

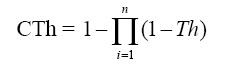

Для расчета уровня угрозы по всем уязвимостям CTh, через которые возможна реализация данной угрозы на ресурсе, суммируются полученные уровни угроз через конкретные уязвимости по следующей формуле:

Для режима с одной базовой угрозой:

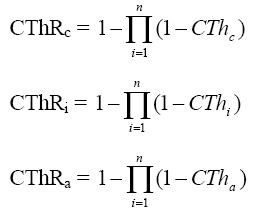

Для режима с тремя базовыми угрозами:

Значения уровня угрозы по всем уязвимостям получаются в интервале от 0 до 1.

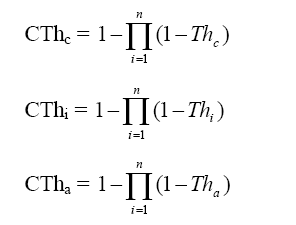

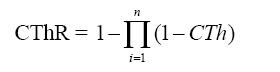

Аналогично рассчитывается общий уровень угроз по ресурсу CThR (учитывая все угрозы, действующие на ресурс):

Для режима с одной базовой угрозой:

Для режима с тремя базовыми угрозами:

Риск по ресурсу R рассчитывается следующим образом:

где D – критичность ресурса. Задается в деньгах или уровнях.

В случае угрозы доступность (отказ в обслуживании) критичность ресурса в год вычисляется по следующей формуле:

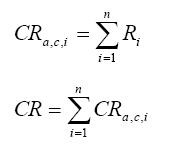

Для остальных угроз критичность ресурса задается в год. Для режима с тремя базовыми угрозами:

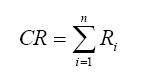

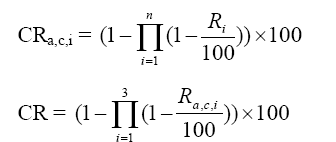

Риск по информационной системе CR рассчитывается по формуле:

Для режима с одной базовой угрозой (в деньгах):

Для режима с одной базовой угрозой (в уровнях):

Для режима работы в уровнях:

Задание контрмер

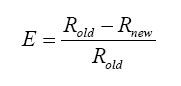

Для расчета эффективности введенной контрмеры необходимо пройти последовательно по всему алгоритму с учетом заданной контрмеры. Т.е. на выходе пользователь получает значение двух рисков – риска без учета контрмеры (Rold) и риск с учетом заданной контрмеры (Rnew) (или с учетом того, что уязвимость закрыта).

Эффективность введения контрмеры рассчитывается по следующей формуле (E):

ХОД РАБОТЫ

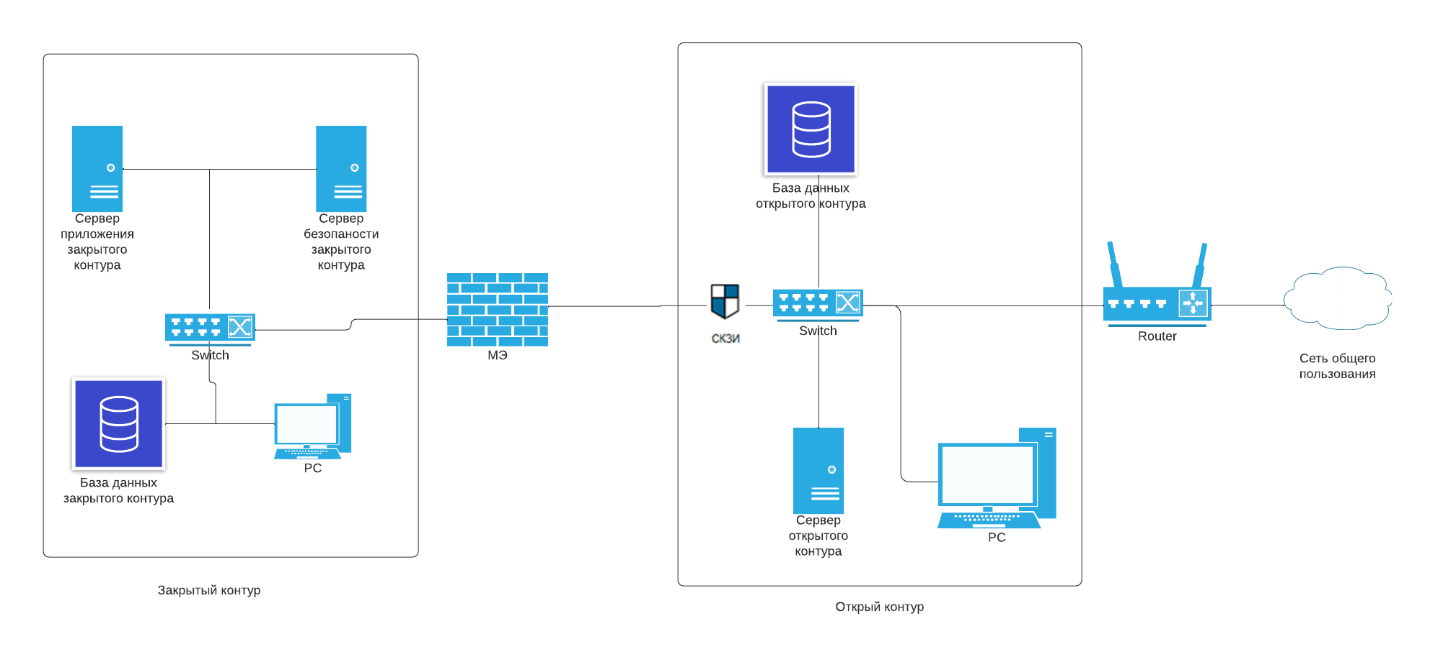

Для начала изобразим структурно-функциональную ИС организации с указанием оборудования и функциональных связей «закрытого» и «открытого» контуров.

Рис. 1 Структура ИС

В нашей системе будут следующие защищаемые ресурсы.

Аппаратные ресурсы для закрытого контура: сервер БД, СКЗИ, однонаправленный МЭ, оборудование ЛВС, АРМ пользователей. Аппаратные ресурсы для открытого контура: сервер БД, Proxy-сервер, внешний МЭ, оборудование ЛВС, АРМ пользователей.

Информационные ресурсы для открытого и закрытого контура не отличаются – БД.

Программные ресурсы для закрытого и открытого контура – ОС, СУБД, прикладное ПО.

Людские ресурсы.

ЗАДАДИМ КРИТИЧНОСТЬ ДЛЯ АППАРАТНЫХ РЕСУРСОВ.

Уровень приемлемого риска принимаем равным 10% от предполагаемого ущерба по ресурсу.

-

Веб-сервер открытого контура – 50 у.е. -

База данных открытого контура - 30 у.е. -

Сервер приложений закрытого контура – 25 у.е. -

Сервер безопасности закрытого контура – 15 у.е. -

База данных закрытого контура - 20 у.е. -

СКЗИ закрытого контура – 25 у.е. -

Однонаправленный МЭ – 15 у.е. -

Оборудование ЛВС открытого контура – 20 у.е. -

Оборудование ЛВС закрытого контура – 10 у.е.

ОПИШЕМ ВСЕ УГРОЗЫ И УЯЗВИМОСТИ И ПРОВЕДЕМ РАСЧЕТЫ.

Веб-сервер открытого контура.

Угрозы:

-

Нападения на протоколы передачи данных, такие как TCP/IP или HTTP, могут привести к нарушению целостности данных или их перехвату.

Уязвимости:

-

Недостаточная авторизация и аутентификация представляют уязвимость, когда сервер не требует достаточного подтверждения подлинности и разрешения доступа пользователя, что может привести к несанкционированному доступу к конфиденциальным данным. -

Серверные атаки - взлом сервера, угроза заражения вирусами, DDoS-атаки, SQL-инъекции, кросс-сайт-скриптинг (XSS) и многие другие.

Вероятность реализации угрозы через данную уязвимость в течение года, P(V) – 95% и 75%

Критичность реализации угрозы через уязвимость, ER – 70% и 50%

Уровень угрозы, Th - 0,665% и 0,375%

Уровень угрозы по всем уязвимостям, через которые реализуется данная угроза, CTh – 0,791%

Общий уровень угроз по ресурсу, CThR – 0,791%

Риск ресурса для режима с одной общей угрозой, Rold - 0,791x50=39,55%

База данных открытого контура

Угрозы:

-

Несанкционированный доступ к критической информации о системе

Уязвимости:

-

SQL-инъекции -

Уязвимости аутентификации

Вероятность реализации угрозы через данную уязвимость в течение года, P(V) – 50% и 80%

Критичность реализации угрозы через уязвимость, ER – 50% и 70%

Уровень угрозы, Th - 0,25% и 0,56 %

Уровень угрозы по всем уязвимостям, через которые реализуется данная угроза, CTh – 0,67%

Общий уровень угроз по ресурсу, CThR – 0,67%

Риск ресурса для режима с одной общей угрозой, Rold - 0,67x30=39,55%

Сервер приложения закрытого контура

Угрозы:

-

Атака на приложение, направлена на получение несанкционированного доступа к данным или функционалу приложения.

Уязвимости:

-

Некорректная обработка пользовательского ввода, отсутствие валидации данных и т.д. -

Недостаточно обновленная операционная система, отсутствие МЭ или антивирусного ПО.

Вероятность реализации угрозы через данную уязвимость в течение года, P(V) – 30% и 90%

Критичность реализации угрозы через уязвимость, ER – 20% и 70%

Уровень угрозы, Th - 0,06% и 0,63%

Уровень угрозы по всем уязвимостям, через которые реализуется данная угроза, CTh – 0,652%

Общий уровень угроз по ресурсу, CThR – 0,652%

Риск ресурса для режима с одной общей угрозой, Rold - 0,652х25=15,625%

Сервер безопасности закрытого контура

Угрозы:

-

Атака на систему аутентификации и авторизации путем перехвата и подделки учетных данных пользователей

Уязвимости:

-

Уязвимости в механизме хранения паролей -

Уязвимости в процедуре аутентификации