Добавлен: 28.03.2023

Просмотров: 168

Скачиваний: 2

- получение согласия граждан на обработку их персональных данных, в том числе (когда это необходимо) на передачу третьим лицам;

- определение состава ПД для каждой информационной системы, обрабатывающей персональные данные (ИСПД);

- классификация ИСПД по объему данных и характеристикам безопасности в зависимости от оценки возможного ущерба субъектам данных;

- подготовка и организация регулярных уведомлений об обработке персональных данных в уполномоченный орган [25].

Не менее интересно и то, какие возможности предусматривает закон для самих граждан - субъектов персональных данных. Согласно ч. 4 ст. 14 ФЗ-152, субъект персональных данных имеет право на получение при обращении или при получении запроса информации, касающейся обработки его ПД, в том числе содержащей: подтверждение факта обработки персональных данных оператором, а также цель такой обработки; способы обработки ПД, применяемые оператором; сведения о лицах, которые имеют доступ к ПД; перечень обрабатываемых персональных данных и источник их получения; сроки обработки ПД, в том числе сроки их хранения; сведения о том, какие юридические последствия для субъекта персональных данных может повлечь за собой обработка его ПД. По сути, это тоже трудновыполнимая для оператора задача, ведь никто не отменял ст. 137 УК РФ «Нарушение неприкосновенности частной жизни» от 13.06.96.

В статье, в частности, говорится, что уголовную ответственность влечет: незаконное собирание или распространение сведений о частной жизни лица, составляющих его личную или семейную тайну, без его согласия либо распространение этих сведений в публичном выступлении, публично демонстрирующемся произведении или средствах массовой информации, если эти деяния совершены из корыстной или иной личной заинтересованности и причинили вред правам и законным интересам граждан.

Согласно ст. 17 ФЗ-152 в случае, если субъект ПД считает, что оператор осуществляет обработку его ПД с нарушением требований настоящего Федерального закона или иным образом нарушает его права и свободы, субъект ПД вправе обжаловать действия или бездействие оператора в уполномоченный орган по защите прав субъектов ПД или в судебном порядке. При этом лица, виновные в нарушении требований, несут административную, гражданскую, уголовную и иную, предусмотренную законодательством ответственность [25].

Весьма существенным представляется то, что за реализацию требований по безопасности в системах защиты информации отвечают разработчики.

Мероприятия по защите ПД немногим отличаются от общепринятого подхода по защите информации ограниченного доступа. Итак, комплексный подход к защите БД состоит из последовательных этапов, среди них [7, с. 243-245]:

- определение адекватной модели угроз;

- оценка рисков;

- разработка системы защиты на ее основе с использованием методов, предусмотренных для соответствующего класса информационных систем (ИС);

- проверка готовности систем защиты информации (СЗИ) с оформлением соответствующей документации (описание системы, правила работы, регламенты и т. д.), в том числе заключения о возможности эксплуатации данной СЗИ;

- установка и ввод в эксплуатацию СЗИ;

- учет применяемых СЗИ, технической документации к ним, а также носителей ПД;

- учет лиц, допущенных к работе с ПД в ИС;

- разработка полного описания системы защиты ПД;

- контроль использования СЗИ.

При этом традиционно применяют две составляющих построения системы защиты информации: организационные меры и технические средства защиты.

Организационные меры сводятся к проведению инвентаризации информационных ресурсов, определению их владельцев, категоризированию информации и (в том числе ограниченного доступа, при необходимости введение режима коммерческой тайны), подготовке и подписанию приказа о выполнении разработанных организационных мер защиты, обосновании и получение бюджета, подбора и подготовке кадров, их обучение.

Все эти мероприятия следует описать и утвердить в нормативно-распорядительной документации. При этом очень важна поддержка руководства для последовательного проведения в жизнь выработанной политики безопасности. Очевидно, что лучшей практикой является подписание каждым сотрудником отдельного соглашения по работе с информацией ограниченного доступа. В крайнем случае, в обязательном порядке сотрудники должны быть проинструктированы, что, в свою очередь, должно быть подтверждено подписью «ознакомлен» с указанием ФИО и должности сотрудника во всех приказах и распоряжениях [18, с. 48-49].

Перейдем к рассмотрению технических средств защиты БД, содержащей персональные данные, более подробно.

Классическая схема защиты БД подразделяется на следующие обязательные процедуры:

- разграничение доступа - каждый пользователь, включая администратора, имеет доступ только к необходимой ему согласно занимаемой должности информации. Пример ограничения доступа к данным приведен на рисунке 3 [12, с. 162];

Рисунок 3 - Пример ограничения доступа к данным

(данные зашифрованы)

- защита доступа - доступ к данным может получить пользователь, прошедший процедуру идентификации и аутентификации;

- шифрование данных - шифровать необходимо как передаваемые в сети данные для защиты от перехвата, так и данные, записываемые на носитель, для защиты от кражи носителя и несанкционированного просмотра/изменения средствами, не относящимися к системе управления БД (СУБД);

- аудит доступа к данным - действия с критичными данными должны протоколироваться, доступ к протоколу не должны иметь пользователи, на которых он ведется.

В случае приложений, использующих многозвенную архитектуру, приведенные функции защиты также имеют место, за исключением защиты данных на носителе - эта функция остается за БД. Всеми перечисленными функциями безопасности в той или иной мере оснащены СУБД и приложения Access, что выгодно отличает их от продуктов, производимых конкурентами.

Несмотря на осознанное понимание поднятой проблемы как законодателями, так государственными и коммерческими организациями, персональные данные все же подвержены утечкам информации, которые происходят постоянно, и рано или поздно с кражами баз данных будет развернута полномасштабная борьба на государственном уровне.

В настоящее время требования к безопасности со стороны потребителей достаточно высоки, и оптимальное решение состоит в полноценном использовании встроенных средств безопасности и разумном их дополнении продуктами и решениями сторонних разработчиков. Однако часто стремление построить надежную защиту ИС упирается в нехватку квалифицированных кадров - разработчиков, аналитиков, инженеров техподдержки, консультантов. Следствием этого является слабое владение информацией о возможностях встроенных средств защиты Access и других систем, а также об их корректном использовании.

Еще одним следствием является та же ситуация, но уже по отношению к продукции других производителей программно-аппаратных средств защиты информации и их использованию совместно с продуктами и технологиями Access. Итог - существующие системы продолжают использовать устаревшие парольные системы защиты, обрастая ненужными доработками и ворохами дополнительных регламентов, и, что еще хуже, разрабатываются новые ИС со старыми технологиями защиты [27].

Выход из такой ситуации видится, прежде всего, в подготовке кадров, обладающих экспертными знаниями в собственно информационной безопасности, в линейке продуктов Access и умеющих интегрировать разработки российских компаний со встроенными средствами защиты. Подобное обучение следует начинать уже в профильных вузах, и специалисты в данной области должны получить возможность наращивать свои навыки и опыт в обучающих центрах. Хотелось бы видеть поддержку в данном вопросе как со стороны Access, так и со стороны других производителей, работающих на рынке информационной безопасности России.

В этой связи, очень обнадеживающей тенденцией, на наш взгляд, является появление реальных решений, методов и подходов к организации систем ИБ, разработанных отечественными компаниями совместно с российскими представительствами западных корпораций. Подобное сотрудничество позволяет обеспечить не только устойчивую работоспособность механизмов защиты в составе информационной системы, но и соответствие этих решений требованиям российского законодательства.

2.2. Модель управления данными сотрудников через базу

«Персональные данные»

В данном разделе курсовой работы представлена модель базы персональных данных о сотрудниках, которая включает в себя личные карточки работников и данные о льготах и позволяет оптимизировать процесс поиска нужной информации.

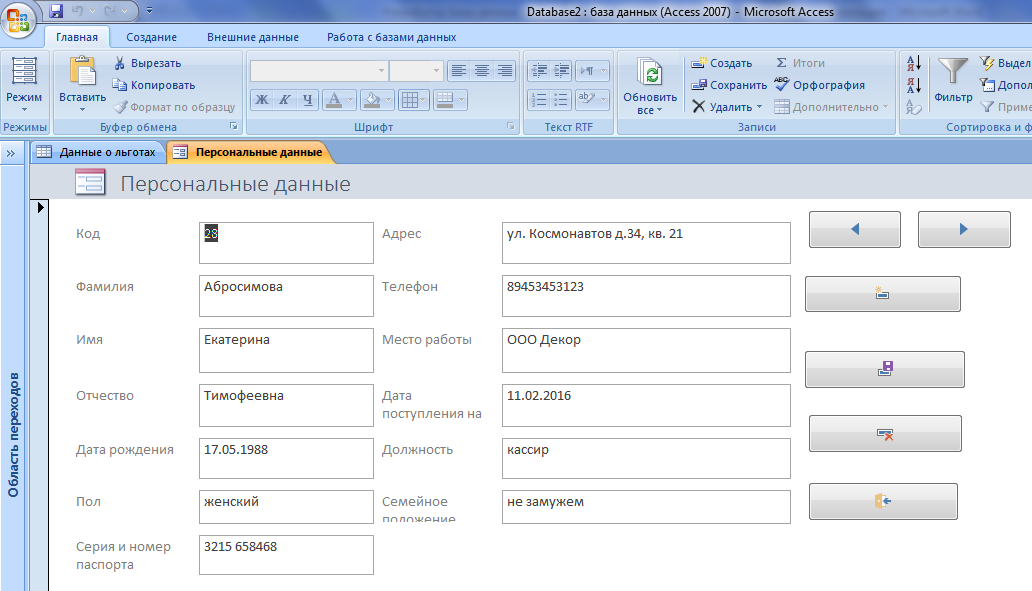

Для ООО «Декор» создана база персональных данных о сотрудниках. Таблица содержит данные 30-ти сотрудников организации в таких полях как:

- Фамилия,

- Имя;

- Отчество;

- Пол;

- Серия и № паспорта;

- Дата рождения;

- Адрес;

- Телефон;

- Место работы;

- Должность;

- Семейное положение;

- Дата поступления на работу (Приложение 1).

Ключевыми полями в данной таблице выбраны Фамилия, Имя, Отчество (рисунок 4)

Рисунок 4 - Ключевые поля: Фамилия, Имя, Отчество

Для тех же сотрудников ООО «Декор» в базе персональных данных о сотрудниках создана таблица «Данные о льготах». Таблица содержит данные 16-ти имеющих льготы сотрудников организации в таких полях как:

- Фамилия;

- Имя;

- Отчество;

- № пенсионного страхового свидетельства;

- Дата выплаты;

- Количество иждивенцев, чел.;

- Размер пенсии, руб.;

- Сумма выплаты, руб.;

- Количество выплат;

- Всего выплат, руб. (Приложения 2)

Создана форма для работы с таблицами базы: «Персональные данные» и «Данные о льготах» с помощью конструктора форм. Данная форма имеет следующий вид (рисунок 5)

Рисунок 5 – Форма для работы с таблицами базы: «Персональные данные» и «Данные о льготах»

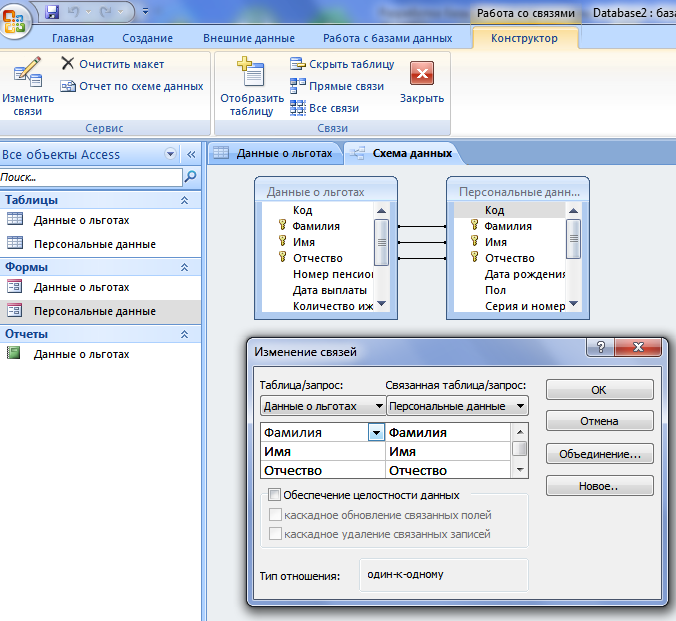

Между таблицами базы: «Персональные данные» и «Данные о льготах» созданы связи по полям Фамилия, Имя, Отчество (рисунок 6).

Отображение связей - 1:1 (связь «один-к-одному») – это такой тип связи между типами сущностей А и В, когда каждому экземпляру сущности А соответствует один экземпляр сущности В и наоборот. Идентификация экземпляров сущностей уникальна в обоих направлениях.

Создание отчета было выполнено при помощи Мастера отчетов.

Отчет по таблице «Данные о льготах» для сотрудников ООО «Декор» создан по полям: Фамилия, Имя, Отчество, Пол, Серия и № паспорта, Дата рождения, Адрес, Дата выплаты, Всего выплат, руб. и имеет следующий вид (Приложение 3).

Рисунок 6 - Связи по полям Фамилия, Имя, Отчество

Таким образом, итогом данного курсового проекта явилась созданная рабочая БД «Персональные данные о сотрудниках», которая может быть использована для решения не только теоретических, но и практических задач.

Например, для уменьшения затрат, связанных с обработкой данных, сокращения сроков выполнения работ и обеспечения роста производительности труда работников кадровой службы.

БД создана для быстрого поиска необходимой информации, автоматизации сбора и структурирования данных, а также для анализа запрашиваемой информации и создания информационной основы для геоинформационных систем.

Это даст возможность эффективнее изучить метод хранения топологии сетей персональных данных сотрудников организации в базе данных и позволит исключить дублирование информации и многочисленные ошибки при ручном наборе данных, который существенно уменьшается.

ЗАКЛЮЧЕНИЕ

Подводя итог исследования необходимо отметить, что сверхбыстрые темпы развития современного общества диктуют свои условия, а именно: на сегодняшний день очень высока потребность в высококвалифицированных специалистах различных направлений деятельности, умеющих использовать, внедрять и развивать новейшие информационные технологии во всех сферах человеческой жизни. Для удовлетворения этих потребностей учреждениям высшего профессионального образования приходится идти в ногу со временем и даже опережать его, внедряя компьютерные технологи, и работа с кадровой документацией не является исключением.

В ходе данной курсовой работы на основе результатов сбора и анализа информации, касающейся предметной области исследования, была проведена работа по созданию действующего модуля базы данных «Персональные данные о сотрудниках».