ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 04.12.2023

Просмотров: 317

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Резервирование в информационной системе — стандартные решения

Архитектура системы управления

Структура ЭС интеллектуальных систем

Наиболее известные/распространённые ЭС[править|править вики-текст]

Принципы организации хранилища

Стратегии работы с внешней памятью[править|править вики-текст]

, режима коммутации и т. п.

Замечание №2. Основными инструментами для стрессового тестирования сети являются генераторы трафика, анализаторы сетевых протоколов и стрессовые тесты.

Генераторы трафика могут быть чисто программными или программно-аппаратными. Суть работы генератора трафика заключается в том, что, задавая параметры, направление и интенсивность трафика, вы создаете в сети дозируемую нагрузку с определенными параметрами трафика (длиной кадров, типом протокола, адресом источника и приемника и т. п.).

Примером программного генератора трафика является Frame Thrower компании LANQuest. Он работает на обычном ПК и может генерировать трафик для сетей Ethernet, Token Ring, FDDI, ATM. Примером аппаратного генератора трафика является устройство PowerBits компании Alantec для сетей Ethernet и FDDI. Генераторы трафика встраиваются во многие анализаторы сетевых протоколов, например в Sniffer компании Network Associates, DA-30 компании Wandel&Goltermann, HP Analyzer компании Hewlett-Packard, Observer компании Network Instrumens и др.

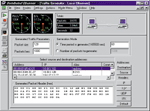

На Рисунке 1 показаны параметры, задаваемые в генераторе трафика программы Observer.

Стрессовые тесты — это специальное программное обеспечение для эмуляции работы в сети различных приложений. Стрессовыми такие тесты называются потому, что при их работе в сети создается высокая нагрузка. Иногда они называются инструментарием для тестирования клиент-серверных приложений.

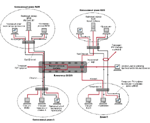

Примерами стрессовых тестов для эмуляции работы с файлами в сети являются MS-Test компании Microsoft, NetBench и ServerBench компании Ziff-Davis, Perform3 компании Novell, FTest компании "ПроЛАН". Примерами более сложных стрессовых тестов для эмуляции работы в сети конкретных приложений могут служить EMPOWER компании Performix, QA Partner компании Segue, AutoUser Simulater компании "ПроЛАН". В данной статье мы рассмотрим, как можно провести стрессовое тестирование сети с помощью распределенного программного анализатора протоколов Distributed Observer компании Network Instruments и стрессового теста типа программы FTest компании "ПроЛАН" или Perform3 компании Novell на примере тестирования гипотетической сети, изображенной на Рисунке 2. Предлагаемая в данной статье методика не является "истиной в последней инстанции", а служит лишь иллюстрацией возможных методов решения описанных выше задач.

Лекция 32. Диагностика неисправностей средств сетевых коммуникаций.

Диагностика неисправностей средств сетевых коммуникаций АПС

Конфигурирование сетевого адаптера подразумевает его настройку на использование системных ресурсов РС и выбор среды передачи. Конфигурирование осуществляется с помощью установок переключателей (Jumper less) или программно (Software configuration), с сохранением параметров в энергонезависимой памяти адаптера. Программное конфигурирование выполняется с помощью специальной DOS-утилиты, поставляемой для конкретной модели, или семейства совместимых адаптеров, или конфигурируется системой P&P.

Базовый адрес используемой области портов и номер прерывания выбираются так, чтобы не возникало конфликтов с системными устройствами РС и другими адаптерами ввода-вывода.

Разделяемая память (Adapter RAM) адаптера, буфер для передаваемых и принимаемых пакетов данных, обычно приписывается к области верхней памяти (UMA), лежащей в диапазоне адресов A0000h – FFFFFh, Дополнительные модули ROM BIOS адаптера обычно устанавливаются только для удаленной загрузки (Boot ROM) и также приписываются к UMA. Теневую память (Shadow RAM) и кэширование на область Adapter RAM задавать нельзя, а на область Boot ROM – бессмысленно.

При ошибочном задании адресов RAM и ROM с перекрытием областей видеоадаптера, компьютер или перестанет загружаться из-за ошибки тестирования видеоадаптера, или загрузится со “слепым” экраном, что опасно для программно-конфигурируемых адаптеров.

Локализация неисправностей в сети на примере сети Ethernet.

Симптомами неисправностей сети могут быть:

- снижение пропускной способности;

- зависание передачи;

- "замораживание" сети;

- потери связи с одним из абонентов;

- потери связи с целым сегментом сети.

Снижение пропускной способности сети происходит либо из-за зашумления передаваемых данных посторонними источниками помех, либо из-за перегрузок сети, либо вызываются неисправностями сетевого оборудования (сетевые карты, концентраторы, маршрутизаторы, мосты), или среды передачи данных (соединительные кабели, разъемы и т. д.). Во всех этих случаях передаваемые информационные пакеты искажаются, что обнаруживается на приемном конце связи по несовпадению контрольного кода (CRC), сопровождающего передачу текущего пакета. Это приводит к повторным передачам пакета до тех пор, пока он не будет передан безошибочно. Случайные ошибки, таким образом, устраняются, а жесткие приводят к зависанию передачи, что могло бы вообще выключить из работы весь сбойный участок сети. Для недопущения этого, передачи по сети контролируются охранным таймером, по переполнению которого связь принудительно прерывается.

Если дефект проявляется в большом сегменте сети со многими абонентами, но отключение связи по таймеру не происходит (пакеты данных в конце концов передаются), то резко падает пропускная способность сети, что характеризуется как "замораживание" сети.

Потеря связи с одним из абонентов сети свидетельствуют о неисправности либо сетевого оборудования (хаб, сетевая карта), либо луча связи при топологии "звезда".

Потеря связи с целым сегментом сети происходит обычно при неисправностях в сетеобразующем оборудовании – концентраторе, маршрутизаторе и т. п.

Для оценки пропускной способности сети лучше всего воспользоваться анализом сетевого протокола, в котором обязательно будут зафиксированы факты повторных передач пакетов и, если их количество превышает 1-2% от общего числа передач, то это свидетельствует о неисправности в сети. Для анализа протокола существует анализатор протокола – аппаратно-программное устройство, позволяющее физически подключиться к сети и перехватывать данные, передаваемые по кабелю сети, декодируя и анализируя некоторые из них. Обычно это персональный компьютер с сетевой платой, соответствующей топологии, и программным обеспечением сетевого анализа.

Затруднения с передачей данных могут возникать и вследствие дефектов среды передачи – кабельных и других соединений. В среде Ethernet лучшим способом поиска неисправностей на физическом уровне сети является использование рефлектометра временной области TDR (Time Domain Reflectometer). Существуют специализированные TDR, но многие анализаторы протоколов тоже могут выполнять функции анализа ТDR.

Цель проверок – выяснить наличие обрывов или коротких замыканий в кабельном сегменте, или отдельном абонентском кабеле. Следует иметь в виду, что кабель Ethernet важно изолировать от воздействия различных электроприборов, таких как флуоресцентные источники света, кондиционеры, высоковольтные сети переменного тока и т. д. Особенно чувствительны к таким помехам кабельные сегменты, выполненные на неэкранированной витой паре

Качественный TDR позволяет выявить также наличие перегибов в кабеле, или его пережимов, по наличию отражений сигналов, причем может быть выявлен не только сам факт повреждения

Замечание №2. Основными инструментами для стрессового тестирования сети являются генераторы трафика, анализаторы сетевых протоколов и стрессовые тесты.

Генераторы трафика могут быть чисто программными или программно-аппаратными. Суть работы генератора трафика заключается в том, что, задавая параметры, направление и интенсивность трафика, вы создаете в сети дозируемую нагрузку с определенными параметрами трафика (длиной кадров, типом протокола, адресом источника и приемника и т. п.).

Примером программного генератора трафика является Frame Thrower компании LANQuest. Он работает на обычном ПК и может генерировать трафик для сетей Ethernet, Token Ring, FDDI, ATM. Примером аппаратного генератора трафика является устройство PowerBits компании Alantec для сетей Ethernet и FDDI. Генераторы трафика встраиваются во многие анализаторы сетевых протоколов, например в Sniffer компании Network Associates, DA-30 компании Wandel&Goltermann, HP Analyzer компании Hewlett-Packard, Observer компании Network Instrumens и др.

На Рисунке 1 показаны параметры, задаваемые в генераторе трафика программы Observer.

| | ||

| | Рисунок 1. Параметр Packets/sec задает интенсивность генерируемого трафика. Параметр Packet size задает размер генерируемых кадров. Параметр Destination задает МАС-адрес, куда будет производиться генерация. Параметры IP/TCP/UDP/IPX определяют формат генерируемых данных. |

| | ||

Стрессовые тесты — это специальное программное обеспечение для эмуляции работы в сети различных приложений. Стрессовыми такие тесты называются потому, что при их работе в сети создается высокая нагрузка. Иногда они называются инструментарием для тестирования клиент-серверных приложений.

Примерами стрессовых тестов для эмуляции работы с файлами в сети являются MS-Test компании Microsoft, NetBench и ServerBench компании Ziff-Davis, Perform3 компании Novell, FTest компании "ПроЛАН". Примерами более сложных стрессовых тестов для эмуляции работы в сети конкретных приложений могут служить EMPOWER компании Performix, QA Partner компании Segue, AutoUser Simulater компании "ПроЛАН". В данной статье мы рассмотрим, как можно провести стрессовое тестирование сети с помощью распределенного программного анализатора протоколов Distributed Observer компании Network Instruments и стрессового теста типа программы FTest компании "ПроЛАН" или Perform3 компании Novell на примере тестирования гипотетической сети, изображенной на Рисунке 2. Предлагаемая в данной статье методика не является "истиной в последней инстанции", а служит лишь иллюстрацией возможных методов решения описанных выше задач.

| | ||

| | Рисунок 2. Центральный анализатор протоколов подключается к зеркальному порту коммутатора. Удаленный агент анализатора протоколов, расположенный в домене А, настраивается на генерацию ТСР-трафика на МАС-адрес станции-"приемника", в домене MAIN. Агент анализатора протоколов из домена MAIN настраивается на генерацию трафика во встречном направлении. Аналогично настраиваются генераторы трафика по всем остальным портам коммутатора. На фоне генерации трафика запускается работа приложения BOSS. |

| | ||

| | Реактивная диагностика При реактивной диагностике сети с помощью средств мониторинга измерительным прибором является SNMP-агент самого диагностируемого устройства. Однако при появлении сбоев показания SNMP-агента нельзя считать достоверными. Это особенно актуально, когда сбои происходят в самом устройстве с установленным SNMP-агентом. В таких случаях наблюдатель должен быть "независим" от диагностируемого устройства. SNMP-агент устройства наблюдает за коллизионным доменом сети всегда только из одной точки и, что особенно важно для реактивной диагностики, не имеет возможности производить генерацию тестового трафика. В результате если не все оборудование имеет встроенные агенты, то часть ошибок канального уровня в домене сети может не фиксироваться. Емкость буфера для сбора пакетов у SNMP-агентов с поддержкой группы Packet Capture ограничена. Например, для концентраторов SuperStack II компании 3Com — 500 Кбайт. Этого часто недостаточно для локализации сложных дефектов в сети. Замечание №8. С точки зрения реактивной диагностики, т. е. возможности быстрой локализации дефектов в сети, применение анализаторов сетевых протоколов оказывается предпочтительным. Они представляют собой значительно более мощное средство по сравнению со средствами мониторинга сети, так как лишены всех перечисленных выше недостатков. Именно возможность эффективного проведения реактивной диагностики является сегодня актуальной задачей для администраторов сетей. Кроме того, работа с анализатором сетевых протоколов весьма поучительна. Принцип работы анализатора протоколов отличается от принципа работы средства мониторинга сети. Анализатор сетевых протоколов исследует весь проходящий мимо него сетевой трафик. Локальные сети по своей природе являются широковещательными, т. е. каждый кадр от любой станции в пределах коллизионного домена видят все станции этого домена сети. Подключая анализатор к любой точке коллизионного домена сети, вы будете видеть весь трафик в этом домене. Анализаторы протоколов предоставляют возможность собирать данные о работе протоколов всех уровней сети и, в большинстве случаев, способны производить генерацию тестового трафика в сеть. Имея большой буфер для сбора пакетов, анализаторы протоколов позволяют быстро локализовать причину сбоя в сети: например, обнаружить факт перегрузки конкретного сервера, бесследное исчезновение пакетов транспортного уровня на неисправных сетевых платах, коммутаторах и маршрутизаторах, IP-пакеты с неправильной контрольной суммой, дубликаты IP-адресов и многое другое. Анализаторы протоколов можно разделить на две категории: программные и аппаратные (или программно-аппаратные). Программный анализатор — это программа, которая устанавливается на компьютер с обычной сетевой платой. Анализатор протоколов переводит сетевую плату компьютера в режим приема всех пакетов (promiscous mode). Примерами программных анализаторов протоколов являются Observer и Distributed Observer компании Network Instruments, NetXray компании Network Associates, LANalyzer for Windows компании Novell и многие другие. Замечание №9. При проведении диагностики сети с помощью программного анализатора протоколов особое значение имеют типы сетевой платы и драйвера, на которых программному анализатору протоколов приходится работать. Типы сетевой карты и типы драйвера определяют возможность программного анализатора протоколов фиксировать ошибки в сети на канальном уровне. Если программный анализатор протоколов установлен на компьютере, сетевая плата или сетевой драйвер которого не умеют фиксировать ошибки на канальном уровне, вы не сможете получить достоверную картину наличия ошибок в вашей сети. В этом случае анализатор протоколов нельзя эффективно использовать, так как он может показывать, что ошибок в сети очень мало, в то время как на самом деле их может быть очень много. Ситуация еще усугубляется следующим фактом. Анализатор протоколов может сообщать, что драйвер умеет фиксировать ошибки канального уровня, тогда как в действительности же он их не фиксирует. Информация о том, какой тип ошибок может фиксировать конкретный тип драйвера при использовании конкретного типа сетевой платы, не является, к сожалению, общедоступной. Таким способом производители программных анализаторов протоколов пытаются защитить себя от хакеров и любителей нелицензионного ПО. Господам хакерам и любителям использовать демонстрационные версии продуктов для диагностики своих сетей следует об этом помнить. Если найти нелицензионную копию какого-то программного анализатора протоколов или "вскрыть" защиту при большом желании не составляет особого труда, то узнать, какой тип драйвера с каким типом сетевой платы предоставляет достоверную информацию об ошибках в сети, — задача отнюдь не тривиальная. Не имея проверенной информации подобного рода, проводить диагностику сети вообще не имеет смысла, так как полученные результаты не будут отражать реальное состояние сети. Аппаратный анализатор протоколов — это специализированный прибор или специализированная сетевая плата. И в том и в другом случае аппаратный анализатор имеет специальные аппаратные средства, с помощью которых он может проводить более детальную диагностику сети, чем при использовании программного анализатора. Аппаратные анализаторы выпускаются компаниями Network Associates, NetTest, Hewlett-Packard, RadCom, Wandel&Goltermann и другими. Аппаратные анализаторы протоколов имеют возможность очень точно выявлять все дефекты канального уровня. Кроме этого, многие аппаратные анализаторы производят экспертный анализ трафика "на лету", т. е. в момент сбора пакетов. При использовании программного анализатора протоколов пакеты необходимо сначала собрать, и только потом полученную информацию можно анализировать с помощью специальной программы. Замечание №10. Если задача состоит только в диагностике локальной сети, то предпочтение следует отдать программному анализатору протоколов. Если вы планируете проводить диагностику как локальных, так и телекоммуникационных сетей (ATM, SDH, frame relay и т. п.), то лучше выбрать аппаратный анализатор протоколов. С точки зрения диагностики локальной сети преимущества аппаратных анализаторов по сравнению с программными анализаторами несоизмеримы с разницей в цене между ними. Аппаратные анализаторы стоят, как правило, более чем в 15—20 раз дороже, чем программные. Именно по этой причине в настоящее время новые модели аппаратных анализаторов, предназначенные для диагностики только локальных сетей, уже не разрабатываются. Большинство выпускаемых в настоящее время аппаратных анализаторов представляет собой базовую модель (шасси) и набор модулей, каждый из которых предназначен для диагностики конкретного типа сети, как локальной, так и телекоммуникационной. Анализаторы протоколов могут быть локальными, т. е. предназначенными для диагностики только одного домена сети, или распределенными. Последние позволяют одновременно проводить анализ большого числа (как минимум двух) доменов сети. Примером программного локального анализатора может служить LANalyzer for Windows компании Novell. Примером программного распределенного анализатора протоколов — Distributed Observer компании Network Instruments. Большинство аппаратных анализаторов протоколов являются, как правило, локальными. Исключение составляет Distributed Sniffer. Распределенный анализатор протоколов представляет собой центральный анализатор и набор удаленных агентов, каждый из которых взаимодействует с центральным анализатором по специальному протоколу. В отличие от SNMP-агента, агенты распределенного анализатора являются полноценными анализаторами протоколов. Единственное их отличие от центрального анализатора заключается в том, что они не выводят собираемую ими информацию на экран компьютера, на котором работают. Вся собираемая информация передается по сети на центральный анализатор. Передача информации от агентов на центральный анализатор производится не постоянно, а только по запросу от центрального анализатора. По этой причине трафик между центральным процессором и удаленными агентами оказывается очень незначительным. Чаще всего агенты программного распределенного анализатора протоколов являются сервисами NT или процессами под Windows 95. Таким образом, они могут работать на компьютерах обычных пользователей, не мешая им и одновременно диагностируя домен сети, куда они подключены. Замечание №11. Для реактивной диагностики сети распределенные анализаторы протоколов имеют ряд существенных преимуществ перед локальными. Кроме этого, распределенные анализаторы протоколов в большинстве случаев не уступают средствам мониторинга сетей при проведении упреждающей диагностики, особенно в тех случаях, когда не все оборудование оснащено встроенными SNMP-агентами с поддержкой всех групп RMON MIB. Первое преимущество распределенного анализатора перед локальным очевидно: чтобы провести диагностику каждого домена сети, анализатор протоколов не нужно переносить или переключать из домена в домен. Однако он имеет и другие преимущества. Замечание №12. Для локализации ряда дефектов сети необходимо одновременно наблюдать за двумя и более сегментами (коллизионными доменами) сети. Это можно сделать только с помощью распределенного анализатора протоколов. Данное замечание лучше всего пояснить на примере. Предположим, что в локальной сети, изображенной на Рисуноке 5, станция BUCH, расположенная в домене А, периодически "зависает" (работает неустойчиво). При этом зависание происходит в непредсказуемые моменты времени.

Подключив анализатор к домену А, вы измерили утилизацию этого домена, число ошибок канального уровня, число широковещательных и групповых пакетов и определили, что все эти параметры находятся в допустимых пределах и не могут являться причиной "зависания" станции BUCH. После этого вы собираете пакеты от этой станции и, обработав полученную информацию, например, с помощью программы NetSense for Observer, выясняете, что причина "зависания" в большом числе повторно переданных пакетов на транспортном уровне. Возможными причинами повторной передачи могут быть следующие. Пакеты могут теряться самой станцией или на коммутаторе (в частности, из-за его перегрузки) либо искажаться в коллизионном домене В или на сервере. Предположим также, что вы определили, что сервер работает без перегрузки. Чтобы проверить одну из высказанных гипотез, вам придется собрать и обработать трафик в домене В. Если вы будете переключать анализатор протоколов из домена А в домен В и собирать трафик в разные моменты времени, то не сможете точно сопоставить два события: повторную передачу пакета в домене А и какое-то событие в домене В. В ряде случаев без сбора трафика в одно и то же время в разных доменах сети причину повторной передачи на транспортном уровне невозможно определить достоверно. | |||||||||

| | КАЖДОМУ СВОЕ Следует сказать, что в данной статье мы рассмотрели далеко не все средства реактивной диагностики сетей. За рамками публикации остались мощные аппаратные средства компании Fluke, широкий спектр различных экспертных систем и многое другое. Завершая краткий обзор, мы хотели бы привести диаграмму, на основании которой читатель может судить о том, в какой степени каждое из рассмотренных выше средств позволяет решить задачи упреждающей и реактивной диагностики локальных сетей (см. Рисунок 6). Прямоугольники в нижней части рисунка символизируют задачи реактивной и упреждающей диагностики, а зонтики — средства решения данных задач.

Средства мониторинга сетей позволяют решать все основные задачи упреждающей диагностики, если все оборудование оснащено агентами с поддержкой группы сбора пакетов RMON MIB. Они в существенно меньшей степени пригодны для решения задач реактивной диагностики, так как у них отсутствует возможность генерации трафика. Программные локальные анализаторы протоколов вполне подходят для задач реактивной диагностики (но в несколько меньшей степени, чем аппаратные анализаторы и распределенные программные анализаторы). С точки зрения упреждающей диагностики они могут эффективно использоваться только в малых сетях, состоящих из одного домена. Аппаратные анализаторы протоколов в несколько большей степени, чем программные, способны решать задачи как реактивной, так и упреждающей диагностики. С нашей точки зрения, при правильном использовании программных анализаторов достоинства аппаратных средств оказываются не столь значительными и несоизмеримы с разницей в цене между ними. При выборе в качестве критерия интегрального показателя (стоимость+возможности решения задач реактивной и упреждающей диагностики), наилучшими характеристиками, с нашей точки зрения, обладают распределенные анализаторы протоколов. Они иногда уступают средствам сетевого мониторинга в решении вопросов упреждающей диагностики — прежде всего, в тех случаях, когда сеть построена на базе коммутатора, у которого нет зеркального порта и отсутствуют агенты для конкретного типа ОС. Однако тенденция их развития такова, что в ближайшем будущем этот недостаток будет устранен. Так, например, компания Network Instruments объявила о выходе новой версии анализатора Distributed Observer с поддержкой SNMP-агентов с RMON MIB. С точки зрения решения задач реактивной диагностики возможности программных распределенных анализаторов очень высоки. Они уступают локальным аппаратным анализаторам в выявлении проблем канального уровня, но превосходят их в решении проблем более высоких уровней, особенно в распределенных сетях. Таким образом, мы условно приравняли их возможности друг к другу. Нельзя не сказать, что наибольшими возможностями, со всех точек зрения, обладают распределенные аппаратные анализаторы (например, Distributed Sniffer). Однако, принимая во внимание "заоблачную" цену этого продукта, мы не рассматриваем это средство в нашей статье. | |||||||||

| | ЗАКЛЮЧЕНИЕ На протяжении ряда лет большинство вопросов повышения производительности и надежности сетей решалось закупкой новой техники. Не всегда подобное решение было технически и экономически обоснованно, но почти всегда оно позволяло достигнуть желаемой цели — сеть начинала работать быстрее и лучше. При наличии 200% запаса пропускной способности практически все "узкие места" можно без труда "расширить", а приобретая только самое дорогое оборудование лидеров сетевых технологий, вы можете с большой степенью вероятности обезопасить себя от "скрытых дефектов". Сегодня в связи с кризисом ситуация изменилась, поэтому и экономическое обоснование проектов по модернизации сетей становится актуальным. Мировой опыт показывает, что инвестиции в профессионализм специалистов дают большую отдачу, чем инвестиции в "железо", даже очень хорошее. Необходимую пропускную способность сети или ее надежность нельзя оценить без детального анализа ее нынешнего состояния. Это можно сделать только посредством диагностических средств, а главное — с помощью высокопрофессиональных администраторов сетей, вооруженных этими средствами. | |||||||||

Лекция 32. Диагностика неисправностей средств сетевых коммуникаций.

Диагностика неисправностей средств сетевых коммуникаций АПС

Конфигурирование сетевого адаптера подразумевает его настройку на использование системных ресурсов РС и выбор среды передачи. Конфигурирование осуществляется с помощью установок переключателей (Jumper less) или программно (Software configuration), с сохранением параметров в энергонезависимой памяти адаптера. Программное конфигурирование выполняется с помощью специальной DOS-утилиты, поставляемой для конкретной модели, или семейства совместимых адаптеров, или конфигурируется системой P&P.

Базовый адрес используемой области портов и номер прерывания выбираются так, чтобы не возникало конфликтов с системными устройствами РС и другими адаптерами ввода-вывода.

Разделяемая память (Adapter RAM) адаптера, буфер для передаваемых и принимаемых пакетов данных, обычно приписывается к области верхней памяти (UMA), лежащей в диапазоне адресов A0000h – FFFFFh, Дополнительные модули ROM BIOS адаптера обычно устанавливаются только для удаленной загрузки (Boot ROM) и также приписываются к UMA. Теневую память (Shadow RAM) и кэширование на область Adapter RAM задавать нельзя, а на область Boot ROM – бессмысленно.

При ошибочном задании адресов RAM и ROM с перекрытием областей видеоадаптера, компьютер или перестанет загружаться из-за ошибки тестирования видеоадаптера, или загрузится со “слепым” экраном, что опасно для программно-конфигурируемых адаптеров.

Локализация неисправностей в сети на примере сети Ethernet.

Симптомами неисправностей сети могут быть:

- снижение пропускной способности;

- зависание передачи;

- "замораживание" сети;

- потери связи с одним из абонентов;

- потери связи с целым сегментом сети.

Снижение пропускной способности сети происходит либо из-за зашумления передаваемых данных посторонними источниками помех, либо из-за перегрузок сети, либо вызываются неисправностями сетевого оборудования (сетевые карты, концентраторы, маршрутизаторы, мосты), или среды передачи данных (соединительные кабели, разъемы и т. д.). Во всех этих случаях передаваемые информационные пакеты искажаются, что обнаруживается на приемном конце связи по несовпадению контрольного кода (CRC), сопровождающего передачу текущего пакета. Это приводит к повторным передачам пакета до тех пор, пока он не будет передан безошибочно. Случайные ошибки, таким образом, устраняются, а жесткие приводят к зависанию передачи, что могло бы вообще выключить из работы весь сбойный участок сети. Для недопущения этого, передачи по сети контролируются охранным таймером, по переполнению которого связь принудительно прерывается.

Если дефект проявляется в большом сегменте сети со многими абонентами, но отключение связи по таймеру не происходит (пакеты данных в конце концов передаются), то резко падает пропускная способность сети, что характеризуется как "замораживание" сети.

Потеря связи с одним из абонентов сети свидетельствуют о неисправности либо сетевого оборудования (хаб, сетевая карта), либо луча связи при топологии "звезда".

Потеря связи с целым сегментом сети происходит обычно при неисправностях в сетеобразующем оборудовании – концентраторе, маршрутизаторе и т. п.

Для оценки пропускной способности сети лучше всего воспользоваться анализом сетевого протокола, в котором обязательно будут зафиксированы факты повторных передач пакетов и, если их количество превышает 1-2% от общего числа передач, то это свидетельствует о неисправности в сети. Для анализа протокола существует анализатор протокола – аппаратно-программное устройство, позволяющее физически подключиться к сети и перехватывать данные, передаваемые по кабелю сети, декодируя и анализируя некоторые из них. Обычно это персональный компьютер с сетевой платой, соответствующей топологии, и программным обеспечением сетевого анализа.

Затруднения с передачей данных могут возникать и вследствие дефектов среды передачи – кабельных и других соединений. В среде Ethernet лучшим способом поиска неисправностей на физическом уровне сети является использование рефлектометра временной области TDR (Time Domain Reflectometer). Существуют специализированные TDR, но многие анализаторы протоколов тоже могут выполнять функции анализа ТDR.

Цель проверок – выяснить наличие обрывов или коротких замыканий в кабельном сегменте, или отдельном абонентском кабеле. Следует иметь в виду, что кабель Ethernet важно изолировать от воздействия различных электроприборов, таких как флуоресцентные источники света, кондиционеры, высоковольтные сети переменного тока и т. д. Особенно чувствительны к таким помехам кабельные сегменты, выполненные на неэкранированной витой паре

Качественный TDR позволяет выявить также наличие перегибов в кабеле, или его пережимов, по наличию отражений сигналов, причем может быть выявлен не только сам факт повреждения