Файл: Назначение и возможности аппаратнопрограммных средств защиты информации.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 04.12.2023

Просмотров: 35

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

10. В компьютерной системе должен быть администратор безопасности, который обязан воплощать в жизнь политику безопасности и, следовательно, имеет право устанавливать порядок доступа пользователей к АС и документам, разрешения (ограничения), пароли и т. д.;

Все перечисленные требования должны обеспечиваться средствами самой компьютерной системы автоматически. Каждый сотрудник предприятия должен быть вынужден гарантированно выполнять требования политики безопасности, а не только под воздействием силы приказов и распоряжений начальников. На предприятии должен быть организован такой режим функционирования АС, который просто не позволит пользователю работать с конфиденциальными данными в незащищенном режиме.

Перечисленные выше требования защиты АС от НСД вытекают из опыта, здравого смысла и давно существующего порядка работы с конфиденциальной информацией (на бумажных или электронных носителях). Этот набор требований далеко не полон, не противоречит официальным руководящим документам, однако он не затрагивает специальных вопросов проектирования комплекса защиты информации, параметров функциональности средств и механизмов защиты, разработки необходимой документации, тестирования СЗИ, контроля защищенности АС.

1.2. Комплексный подход к защите информации

Как указывалось выше, система защиты компьютерной информации — это комплекс мер, а также соответствующих им мероприятий, сил, средств и методов. На страницах многочисленных изданий по компьютерной тематике можно детально познакомиться с основными мерами и методами защиты информации. В любой книге по информационной безопасности можно встретить примерно такой «джентльменский» набор:

• ограничение физического доступа к АС,

• идентификация и аутентификация пользователей,

• ограничение доступа на вход в систему,

• разграничение доступа,

• регистрация событий (аудит),

• криптографическая защита,

• контроль целостности,

• управление политикой безопасности,

• уничтожение остаточной информации,

• антивирусная защита,

• резервирование данных,

• сетевая защита,

• защита от утечки и перехвата информации по техническим каналам.

Программно-аппаратные средства защиты информации, о которых идет речь в данном пособии, призваны реализовывать несколько мер и соответствующих им методов по противодействию злоумышленнику при возможности его физического доступа к компьютерам автоматизированной системы.

Перечисленные требования в системе защиты КИ способны противостоять большинству угроз компьютерной информации, связанных с несанкционированным доступом злоумышленника на программном и аппаратном уровнях.

Необходимость комплексного и системного подхода наглядно иллюстрируется на примере требования 2 — без регистрации никто не должен получать доступ к конфиденциальной информации. Методы, обеспечивающие выполнение этого требования, взаимосвязаны. Без достоверной аутентификации субъекта АИС не допустима загрузка операционной системы. Без идентификации и аутентификации пользователя также не имеют смысла регистрация сеанса его работы и реализация той или иной модели разграничения доступа.

В то же время, если злоумышленник получит физический доступ, например, к жесткому диску, то с помощью низкоуровневых дисковых редакторов он сумеет считать приватные данные в обход системы разграничения доступа. Противодействием атакам наиболее подготовленных злоумышленников может стать криптографическая защита информации. С другой стороны, правомерность обращения субъекта к самим программам шифрования, процесс ввода ключевой (аутентифицирующей) информации, блокирование вредоносных программ — перехватчиков паролей, находятся под контролем систем ограничения и разграничения доступа. Таким образом, криптографическое преобразование конфиденциальных данных только в тесной взаимосвязи с механизмами ограничения и разграничения доступа способны гарантировать надежную защиту компьютерной информации от НСД. Этот же комплект методов защиты противодействует «программной» утечке конфиденциальной информации, обусловленной несовершенством операционных систем, в том числе наличием «технологического мусора»

Не менее показательным является требование аудита критических событий в АИС. На первый взгляд это требование может показаться обособленным и независимым от других требований и методов, их реализующих. Однако каким образом регистрировать, например, попытки несанкционированного входа в систему, если вход в нее не ограничен? Безусловно, само знание факта злоумышленных (подозрительных) действий в АИС важно для их пресечения. Фиксация конкретного лица, совершившего эти действия, позволит расследовать правонарушения и вести их профилактику более эффективно. Как выявлять злоумышленников, если в системе не ведутся идентификация и аутентификация пользователей?

Система защиты информации АИС — совокупность разнообразных средств и методов, взаимообусловливающих и дополняющих друг друга. Разумная, взвешенная, комплексная их реализация — непростая и творческая задача. Программно-аппаратные средства защиты информации помогают решить ее более целенаправленно и эффективно.

Осуществляя построение и эксплуатацию защищенной компьютерной системы, необходимо базироваться на принятой в организации политике безоасности, на представлении методов защиты компьютерной информации, с помощью которых могут быть реализованы требования политики безопасности, и на этой основе выбирать, устанавливать и администрировать специализированные программно-аппаратные средства защиты информации.

ГЛАВА 2. СРЕДСТВА И МЕТОДЫ ОГРАНИЧЕНИЯ ДОСТУПА К ФАЙЛАМ

2.1. Причины создания системы разграничения доступа к информации

При реализации несанкционированного доступа к информации (НСДИ) злоумышленник не использует какие-либо программные или программно-аппаратные средства, не входящие в состав компьютерной системы. Реализация доступа происходит при использовании следующих факторов:

• знания компьютерной системы (КС) и навыки работы с ней;

• знания о системе защиты информации;

• отказы аппаратных и программных средств;

• человеческий фактор (ошибки пользователей и обслуживающего персонала).

Для защиты от НСДИ создается система разграничения доступа (СРД) к информации. При ее применении получить НСДИ при использовании системы разграничения доступа становится возможным только при отказах КС или используя уязвимости в системе защиты. Для этого злоумышленник должен знать о них. Добыча подобного рода информации часто производится путем изучения механизмов защиты, к примеру, непосредственным контактом с ней. Правда, в этом случае велика вероятность обнаружения и пресечения системой подобных попыток. В результате службой безопасности будут предприняты дополнительные меры. Более безопасным и результативным для злоумышленника является другой подход: получение копии получение копии программного средства защиты и ее тщательное изучение. Для предотвращения подобных ситуаций используется система защиты от исследования и копирования информации (СЗИК). Таким образом, СРД и СЗИК могут рассматриваться как подсистемы системы защиты от НСДИ .

Толчком для создания системы разграничения доступа наиболее часто становится решение администратора компьютерной системы о распределении доступа пользователей к ее ресурсам. Информация хранится, обрабатывается и передается файлами, и поэтому доступ к ней определяется на уровне объектов доступа. Иначе определяется доступ в базах данных, в которых он предписывается к отдельным частям по разного рода правилам и предписаниям. Определяя полномочия, администратор так же отмечает операции, разрешенные к выполнению различным пользователям с различными правами. Различают следующие операции:

• чтение;

• запись;

• выполнение программ.

Запись имеет свои варианты. Субъекту может быть предоставлено право записывать в файл с модификацией его содержимого. Другой вариант обозначает лишь дописывание в файл без каких-либо изменений. В компьютерной системе нашли признание и практическое использование следующие подходы к разграничению прав доступа:

• матричный;

• полномочный.

Матричное управление, как нетрудно догадаться, использует при организации матрицы доступа.

Они представляют собой таблицу, где объекту доступа соответствует столбец Оj, а субъекту - строка Si. При пересечении указываются операции, допущенные к выполнению субъекту i с объектом j. Матричное управление позволяет с большой точностью устанавливать права субъектов доступа, определяющие выполнение позволенных операций над объектами доступа. Увы, на практике из-за огромного числа субъектов и объектов матрица доступа «вырастает» до размеров, достаточно трудных к поддержанию в адекватном состоянии. Полномочный или мандатный метод основывается на многоуровневой модели защиты. Он построен по аналогии с «ручным» конфиденциальным делопроизводством. Файлу определяется гриф секретности, а также метки, показывающие степени секретности.

Субъектам присваивается уровень допуска, устанавливающего максимальную степень секретности, к которой позволяется доступ. Субъекту определяются категории, связанные с различными метками файла. Порядок разграничения прав доступа устанавливается следующим образом: пользователь получает допуск к работе с файлом лишь в том случае, если его уровень допуска равен или выше степени секретности файла, а в наборе категорий, установленных для данного субъекта, находятся категории, установленные для данного файла. В компьютерной системе все права пользователя содержатся в его мандате. Объекты содержат метки с записанными в них признаками секретности. Права каждого отдельно взято субъекта и параметры секретности каждого объекта реализуются в виде совокупности уровня и набора категорий секретности. Подобная организация позволяет сделать процессы разграничения доступа более простыми и требующими меньшего количества затраченных средств и ресурсов, т. к. при создании нового объекта необходимо лишь создать его метку. Правда, при такой организации порой приходится повышать секретность информации из-за невозможности более четкого и конкретного распределения доступа. Если право установления правил доступа к объекту принадлежит владельцу объекта, то подобный метод контроля доступа называется дискреционным .

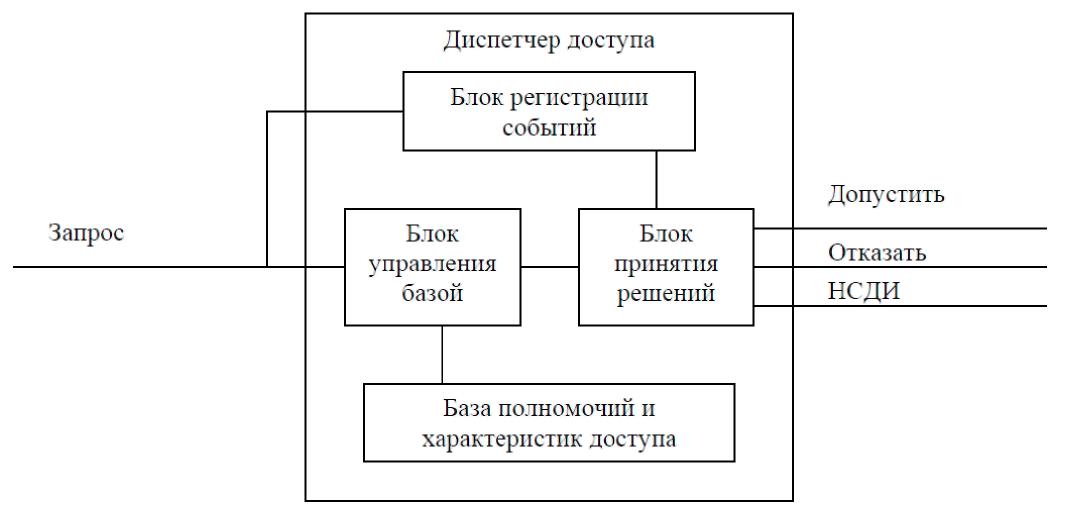

Система разграничения доступа к информации содержит четыре функциональных блока:

• блок идентификации и аутентификации субъектов доступа;

• диспетчер доступа;

• блок криптографического преобразования информации при ее хранении и передаче;

• блок очистки памяти.

Идентификация и аутентификация субъектов реализуется в момент их доступа, в том числе и дистанционного. Диспетчер доступа создается в виде программно-аппаратных механизмов и обеспечивает нужную дисциплину распределения доступа субъектов к объектам доступа. Диспетчер доступа распределяет доступ к внутренним ресурсам системы субъектов, уже допущенных к этим системам.

Рисунок 1. Диспетчер доступа

Необходимость использования диспетчера доступа возникает лишь в многопользовательских КС. В системе разграничения доступа должна быть определена функция очистки оперативной памяти и рабочих областей на внешних ЗУ после завершения выполнения программного обеспечения, обрабатывающего конфиденциальные данные. Очистка должна реализовываться путем записи в свободные участки памяти определенной последовательности двоичных кодов, а не только удалением учетной информации о файлах из матриц ОС, как это делается при стандартном удалении средствами операционной системы .

2.2. Способы построения системы разграничения доступа

В основе построения системы разграничения доступа лежит концепция защищенной универсальной ОС на основе ядра безопасности. Под ядром безопасности понимают локализованную, минимизированную, четко ограниченную и надежно изолированную совокупность аппаратно-программных механизмов, строго правильно выполняющих функции диспетчера доступа. Правильность его функционирования доказывается путем полной формальной верификации его программного обеспечения и пошаговым доказательством их соответствия выбранным стандартом определенной математической модели защиты. Применение ядра безопасности требует реализовать изменения ОС и самой архитектуры электронно-вычислительной машины. Ограничения размеров и сложности ядра необходимы для гарантии его верификации. Для аппаратной поддержки защиты и изоляции ядра в архитектуре должны быть реализованы [6]:

• многоуровневый режим выполнения команд;

• использование ключей защиты и сегментирование памяти;