Файл: Н. Н. Мошак должность, уч степень, звание подпись, дата инициалы, фамилия.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.12.2023

Просмотров: 18

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

МИНИСТЕРСТВО связи и МАССОВЫх КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

государственное образовательное учреждение

высшего профессионального образования

«САНКТ-ПЕТЕРБУГРСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ им. проф. М.А. БОНЧ-БРУЕВИЧА»

Факультет Информационных систем и технологий

Кафедра Информационных управляющих систем

ОТЧЕТ

ЗАЩИЩЕН С ОЦЕНКОЙ

ПРЕПОДАВАТЕЛЬ

| проф., д.т.н. | | | | Н.Н. Мошак |

| должность, уч. степень, звание | | подпись, дата | | инициалы, фамилия |

| ЛАБОРАТОРНАЯ РАБОТА № 2 | ||||

| «ГРУППОВЫЕЫЕ ПОЛИТИКИ БЕЗОПАСНОСТИ АРМ» | ||||

| по курсу: Безопасность информационных технологий и систем | ||||

(Вариант 1) | ||||

| | ||||

РАБОТУ ВЫПОЛНИЛ(А)

| СТУДЕНТ(КА) ГР. | | | | | Птицын Н.А. |

| | | | подпись, дата | | инициалы, фамилия |

Санкт-Петербург

2021

Цель работы:

Изучить редактор локальной групповой политики и научиться настраивать групповые политики безопасности на автономном автоматизированном рабочем месте (АРМ) пользователя с установленной на нем операционной системой Windows для защиты информации от несанкционированного доступа (НСД).

Используемое программное обеспечение: операционная система Windows 7.

2.1. Оснастка «Редактор локальной групповой политики».

Объекты групповых политик делятся на две категории:

«Доменные объекты групповых политик», которые используются для централизованного управления конфигурацией компьютеров и пользователей, входящих в состав домена Active Directory. Эти объекты хранятся только на контроллере домена;

«Локальные объекты групповых политик», которые позволяют настраивать конфигурацию локального компьютера, а также всех пользователей, созданных на этом компьютере. Эти объекты хранятся только в локальной системе. Локальные объекты групповых политик могут применяться, даже если компьютер входит в состав домена.

Для управления локальными объектами групповых политик в операционных системах Windows используется оснастка консоли управления «Редактор локальной групповой политики». При помощи данной оснастки вы можете настраивать большинство системных компонентов и приложений. Рассмотрим подробно методы управления компьютером и пользователями при помощи данной оснастки. Вы можете открыть данную оснастку несколькими способами:

1.Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Редактор локальной групповой политики и откройте приложение в найденных результатах;

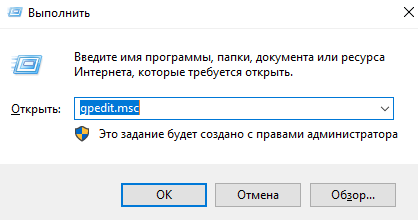

2. Нажать комбинацию клавиш «Win+R» для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите «gpedit.msc» и нажмите на кнопку «ОК» (рис.1.1.);

Рис. 1.1.

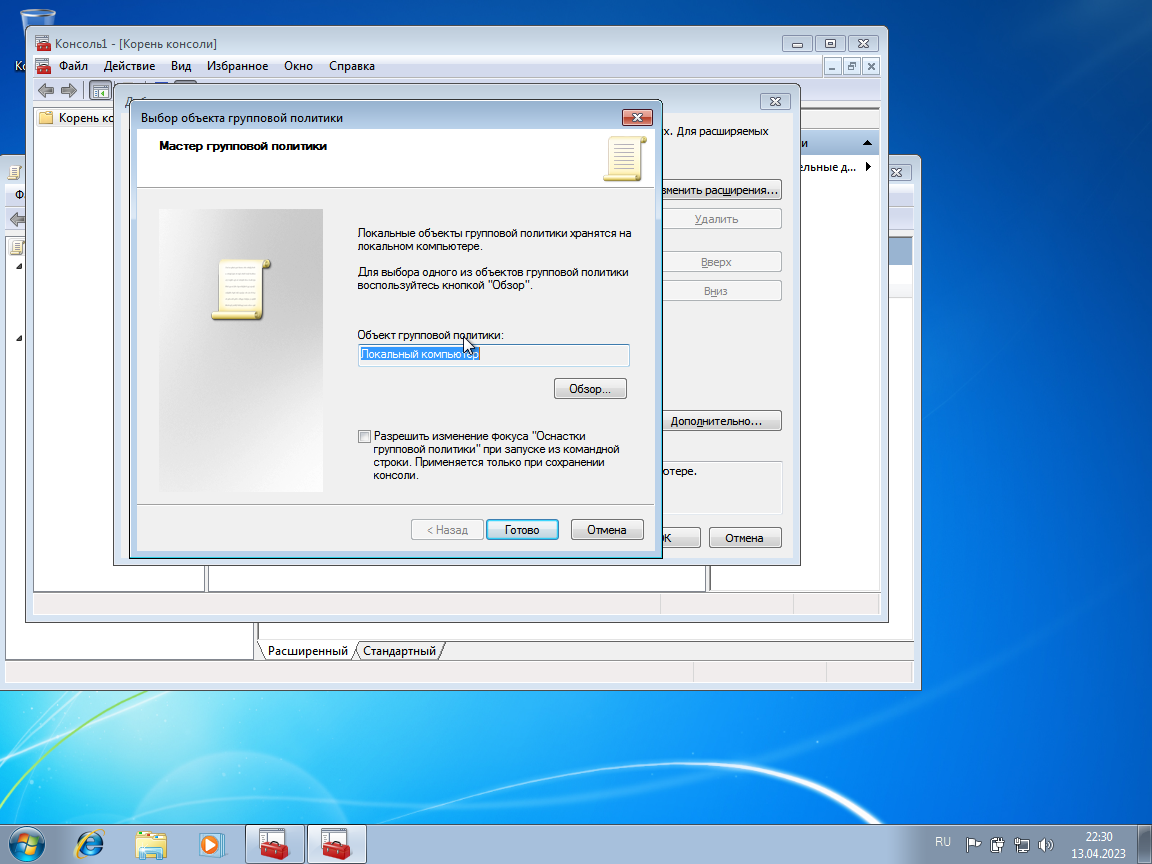

3. Через «Консоль управления MMC». Откроем меню «Пуск», введем в поле поиска «mmc», далее нажимаем «Enter». В Пустой консоли открываем меню «Консоль», выбираем «Добавить или удалить оснастку» или нажимаем сочетание клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор объектов групповой политики» и нажмите на кнопку «Добавить». В появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор» для выбора компьютера или нажмите на кнопку «Готово».

Рис. 1.2. Добавление и удаление оснасток через Консоль управления MMC

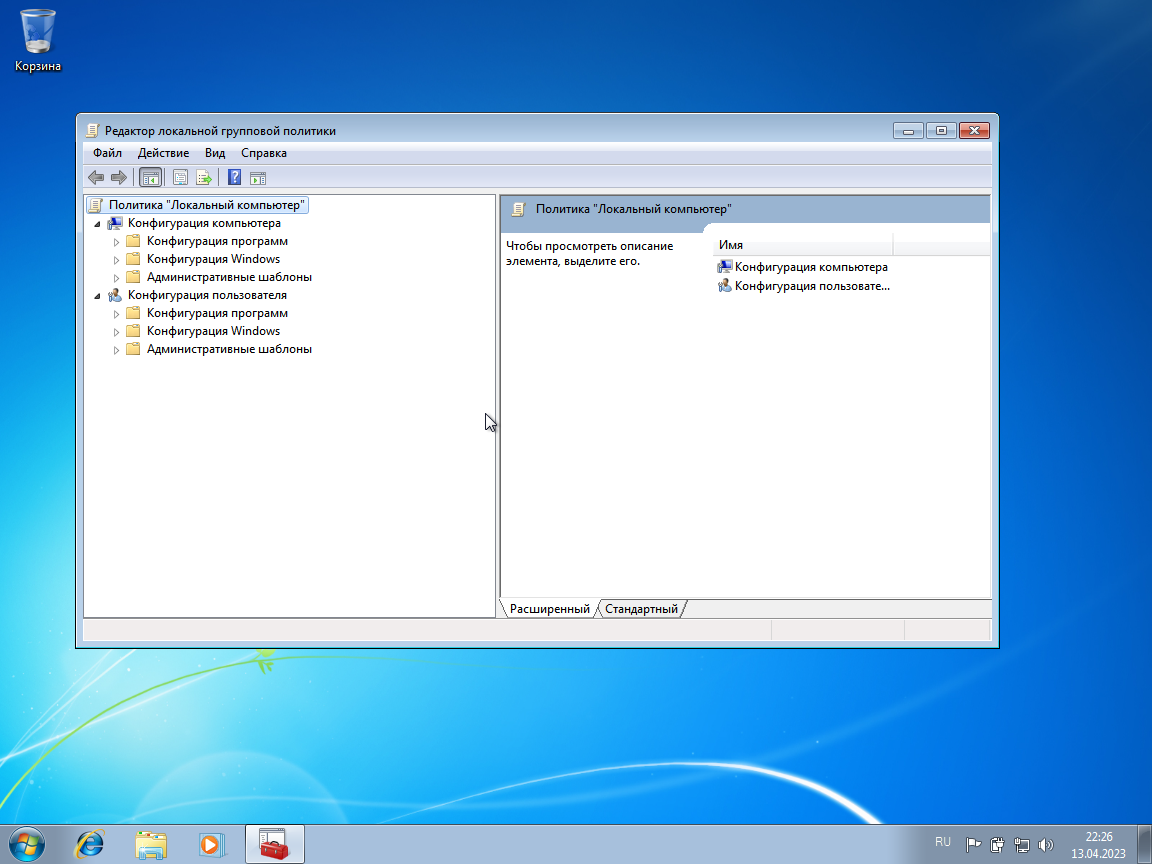

Рис. 1.3. Представление корневого раздела редактора локальных объектов групповой политики

В оснастке редактора локальных объектов групповой политики присутствуют два основных узла:

2.1. Узел «Конфигурация компьютера», который предназначен для настройки параметров компьютера. В этом узле расположены параметры, которые применяются к компьютеру, невзирая на то, под какой учетной записью пользователь вошел в систему. Эти параметры применяются при запуске операционной системы и обновляются в фоновом режиме каждые 90-120 минут.

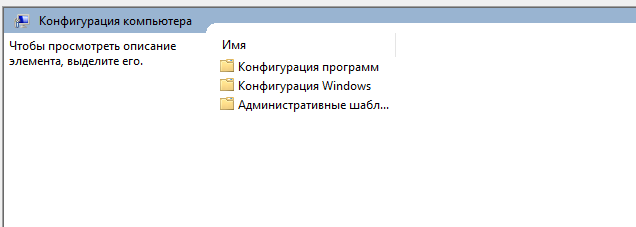

Узел «Конфигурация компьютера» содержит три дочерних узла, при помощи которых настраиваются все параметры локальных объектов групповых политик: Конфигурация программ, Конфигурация Windows, Административные шаблоны (рис.1.3.).

Рис. 1.4. «Конфигурация компьютера»

2.2. «Конфигурация пользователя», который предназначен для настроек параметров пользователей. Параметры, которые находятся в этом узле, применяются при входе конкретного пользователя в систему.

Узел «Конфигурация пользователя» также содержит три дочерних узла: Конфигурация программ, Конфигурация Windows, Административные шаблоны.

В дочернем узле «Конфигурация программ» расположено только одно расширение клиентской стороны «Установка программ», благодаря которому, вы можете указать определенную процедуру установки программного обеспечения.

Рис. 1.5. «Конфигурация Windows»

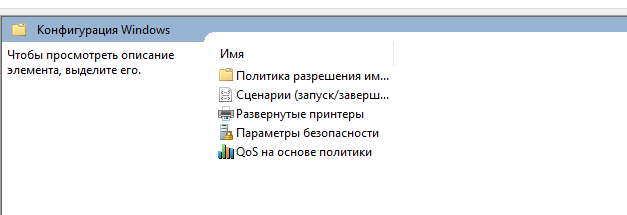

Дочерний узел «Конфигурация Windows» в основном предназначен для обеспечения безопасности компьютера и учетной записи, для которой применяются данные политики. В нем есть несколько опций безопасности «Политика разрешения имен», «Сценарии», «Развернутые принтеры», «Параметры безопасности». Особый интерес представляет опция «Параметры безопасности».

Рис. 1.6. «Параметры безопасности»

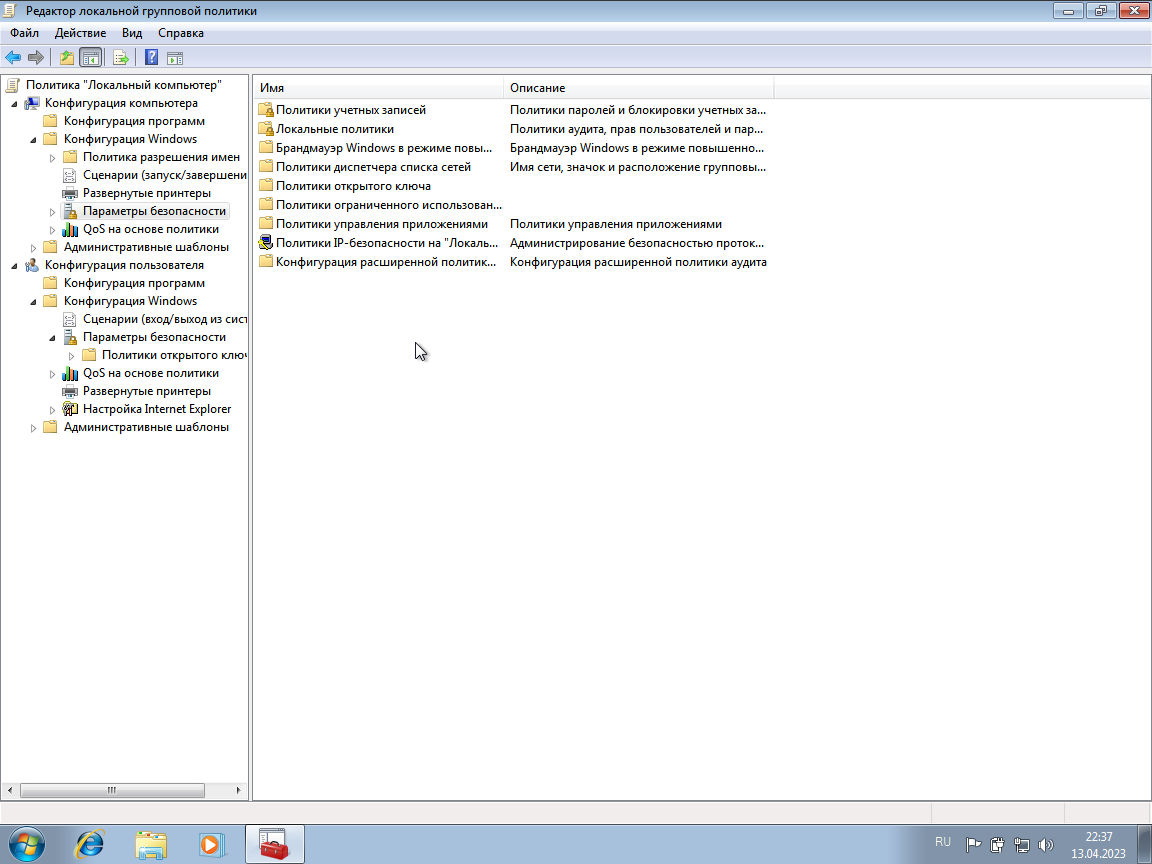

Эта опция позволяет настраивать политики безопасности средствами GPO. В этой опции для конфигурации безопасности компьютера доступны следующие настройки политик:

-

Политики учетных записей, которые позволяют устанавливать политику паролей и блокировки учетных записей. -

Локальные политики (см ЛАБ №1), отвечающие за политику аудита, параметры безопасности и назначения прав пользователя. -

Политики открытого ключа, которые позволяют:

«настраивать компьютеры на автоматическую отправку запросов в центр сертификации предприятия и установку выдаваемых сертификатов;

«создавать и распространять список доверия сертификатов (CTL);

«добавлять агенты восстановления шифрованных данных и изменение параметров политики восстановления шифрованных данных;

«добавлять агенты восстановления данных шифрования диска BitLocker.

-

Политики ограниченного использования программ, позволяющие осуществлять идентификацию программ и управлять возможностью их выполнения на локальном компьютере, в подразделении, домене и узле. -

Политики управления приложениями, отвечающие за создание и управления правилами и свойствами функционала AppLocker, который позволяет управлять установкой приложений и сценариев. -

Политики IP-безопасности на «Локальный компьютер», которые позволяют создавать политику IP-безопасности локального компьютера и управлять списками IP-фильтров.

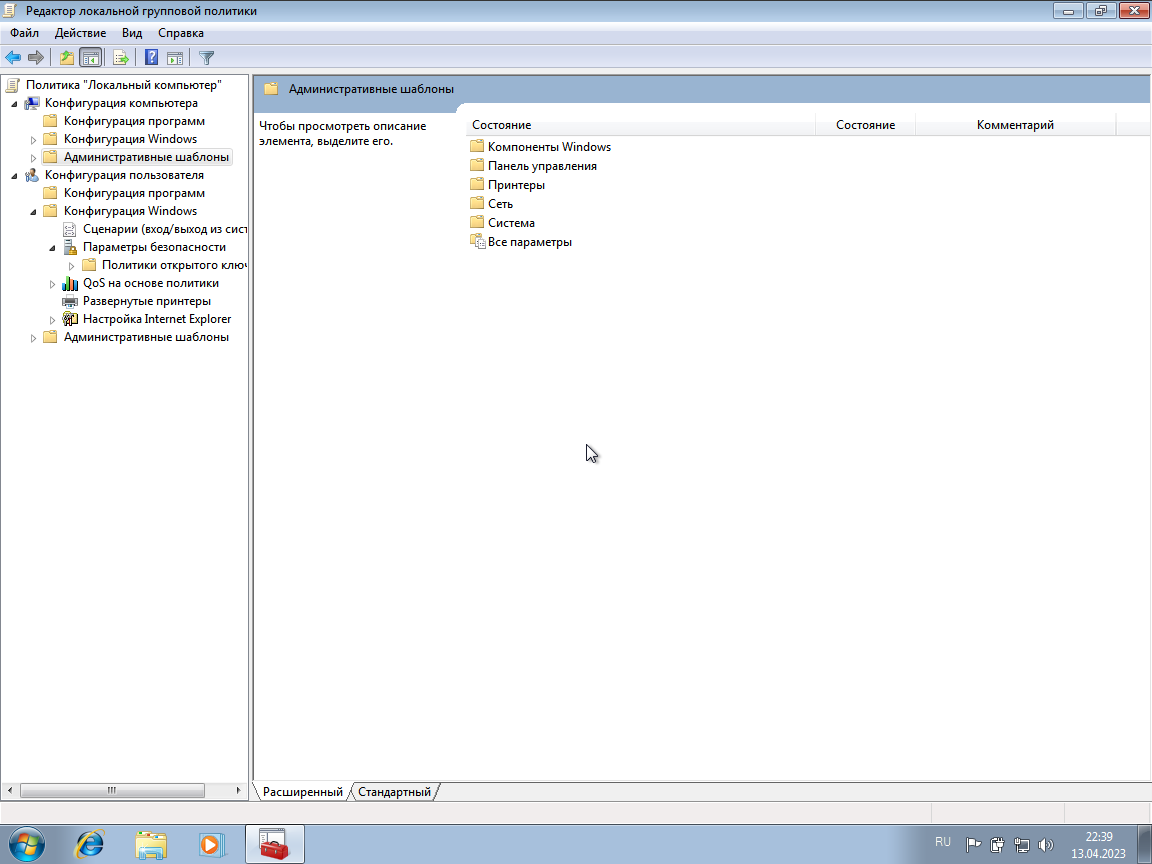

Дочерний узел «Административные шаблоны» является крупнейшим из всех возможных расширений групповой политики и включает тысячи параметров для приложений и компонентов операционной системы Windows. Каждому параметру политики административных шаблонов соответствует определенный параметр системного реестра. Политики в дочернем узле «Административные шаблоны» узла «Конфигурация компьютера» изменяют значения реестра в ключе HKEY_LOCAL_MACHINE (или просто HKLM), а политики в дочернем узле «Административные шаблоны» узла

«Конфигурация пользователя» - HKEY_CURRENT_USER (HKCU). В некоторых источниках административные шаблоны могут называться политиками на основе реестра. В рамках этой работы будет рассматриваться дочерний узел «Административные шаблоны» для локального компьютера.

Рис. 1.4. «Административные шаблоны»

Для системных администраторов дочерний узел «Административные шаблоны» предоставляет возможности динамического управления операционной системой.

3. Содержание работы

3.1. Провести настройки опций и политик безопасности дочерних узлов «Конфигурация Windows» и «Административные шаблоны» для узлов «Конфигурация компьютера» и «Конфигурация пользователя». При настройке опции «Сценарий» использовать сценарии на языках программирования и сценарии PowerShell (в пункте контекстного меню для свойства «Автозагрузка» выбрать вкладку - «Сценарии PowerShell».

3.2. Сформулировать выводы о значимости настроенной каждой политики для защиты АРМ от НСД

4. Содержание отчета

4.1.Цель работы

4.2. Основные сведения

4.3. Указать последовательность команд для выхода в диалоговые окна настройки параметров для каждой политики безопасности дочерних узлов. Пример: Откроем «Редактор локальной групповой политики», перейдя по адресу: «Конфигурация компьютера»→»Конфигурация Windows»→»Параметры безопасности» → «Политики учетных записей» →»Политики паролей»

4.4. Привести скриншоты до и после настройки параметров соответствующих политик безопасности дочерних узлов «Конфигурация Windows» и «Административные шаблоны» для узлов «Конфигурация компьютера» и «Конфигурация пользователя». Для опции «Сценарий» привести скриншоты сценариев на языках программирования и сценариев PowerShell (в пункте контекстного меню для свойства «Автозагрузка» выбрать вкладку - «Сценарии PowerShell».

4.5. Обосновать настройки каждого параметра политик безопасности и сформулировать выводы о значимости настроенной политики для защиты АРМ от НСД

4.6. Сформулировать общий вывод значимости настроек групповой политики безопасности для защиты АРМ от НСД.