ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2023

Просмотров: 35

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

в виде USB-ключа или смарт-карты eToken.

Этот метод позволяет значительно снизить риски от потерь, связанных с человеческим факто- ром, и однозначно персонифицировать действия пользователей информационной системы, работающих с СУБД Oracle 9i.

Типовая модель защиты доступа пользователя к корпоративным данным и приложениям включает в себя четыре элемента:

организационные меры ограничения доступа к компьютеру, подключенному к корпоративной сети; ограничения доступа к корпоративной сети;

защита доступа к СУБД;

ограничения на использование прикладного ПО конкретным пользователем.

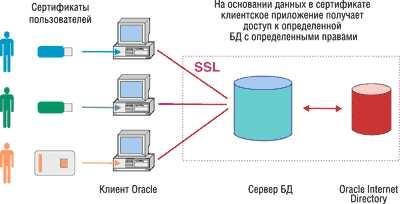

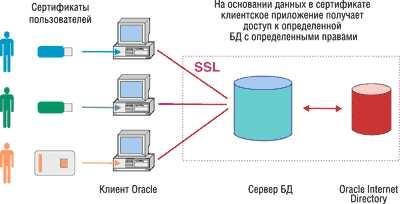

Предложенное решение базируется на использовании цифровых сертификатов стандарта X.509 и протокола Secure Sockets Layer (SSL), поддерживающего строгую двухфакторную аутентификацию пользователей СУБД Oracle, а также шифрование информации, передаваемой по сети между сервером БД и клиентской рабочей станцией (рис. 2).

Рис. 2. Архитектура предоставления доступа

При этом задействованы лишь штатные настройки СУБД и клиента Oracle, описанные в документа- ции по Oracle Advanced Security. Установка на рабочей станции сервисов eToken дает возможность применять имеющиеся на ключе сертификаты для аутентификации в СУБД Oracle. [9]

Комплекс «Аккорд 1.95» является одним из ряда программно-аппаратных комплексов защиты ин- формации, имеющего и автономные, и сетевые версии, выполненные на платах как для шины ISA, так и для шины PCI.

Комплекс «Аккорд 1.95» обеспечивает следующие функции защиты:

идентификация и аутентификация пользователей;

ограничение «времени жизни» паролей и времени доступа пользователей к ПК;

контроль целостности программ и данных, в том числе файлов ОС и служебных областей жесткого

диска;

разграничение доступа к информационным и аппаратным ресурсам ПК;

возможность временной блокировки ПК и гашения экрана при длительной неактивности пользова- теля до повторного ввода идентификатора;

функциональное замыкание информационных систем с исключением возможности несанкционирован- ного выхода в ОС, загрузки с дискеты и прерывания контрольных процедур с клавиатуры.

Важной отличительной особенностью «Аккорда» является то, что в нем в полной мере реализован принцип отчуждения контролируемого и контролирующего объектов друг от друга. Контроллер «Ак- корда» имеет собственный процессор, который не только защищает от прочтения и модификации флэш-память, где хранятся ключи и контрольные суммы, но и организует выполнение проверки це- лостности конфигурации системы еще до загрузки ОС.

Еще одно преимущество «Аккорда» — большое количество атрибутов доступа к программам и фай- лам. Если в Secret Net их три (разрешение на чтение, модификацию и запуск задачи), то здесь их

FAT16, FAT32, NTFS, HPFS, FreeBSD. [10]

Еще одно аппаратное средство защиты – это ГРИМ-ДИСК.

Совместный продукт АОЗТ «НИИМВ» и ОАО «ЭЛиПС» интересен своей надежностью и кажущейся про- стотой. Устройство предназначено для защиты данных на жестком диске с интерфейсом IDE. «Про- зрачное» шифрование реализовано на аппаратном уровне IDE-интерфейса. Плата шифратора и жесткий диск помещены в съемный контейнер, благодаря чему их можно в любое время легко извлечь из ком- пьютера и, например, поместить в сейф. Спереди на контейнере укреплено устройство считывания ключей Touch Memory и сигнальные светодиоды. ПЗУ с интерфейсом пользователя находится на сете- вой PCI-плате EtherNet

NE2000.

Шифрование производится по алгоритму ГОСТ 28147-89 (что снижает скорость записи/считывания данных на жестком диске на 40%) или по алгоритму Vesta-2M (снижает скорость на 20%). Следует оговориться, что алгоритм Vesta-2M не сертифицирован ФАПСИ, и потому не может применяться в госучреждениях, однако коммерческим организациям он придется весьма кстати.

Логика работы устройства такова: чтобы «ГРИМ-ДИСК» стал доступен, пользователь должен иден- тифицировать себя с помощью Touch Memory, ввести пароль во время работы счетчика-таймера BIOS и нажать. После загрузки ОС «ГРИМ-ДИСК» готов к работе. Для ОС он является обычным жестким диском, который можно установить и как ведущее, и как ведомое устройство. Все записанные на нем данные будут недоступными для посторонних после перезагрузки или выключения питания компь- ютера. Если же доступ к закрытым данным не нужен, никаких специальных действий с ПК произво- дить не надо: загрузившись как обычно, т. е. не прикладывая идентификатора, пользователь

«ГРИМ-ДИСКА» не увидит.

Замена жесткого диска не может быть выполнена владельцем компьютера — для этого потребуется обращаться к производителю. Кроме того, хорошей лазейкой к секретам законного пользователя для изощренного злоумышленника может стать процедура сброса данных (свопинга) на системный диск. [11]

Из всех перечисленных систем защиты информации, «Феникс» имеет физическое средство защиты информации.

Она обеспечит высокий уровень защиты конфиденциальной коммерческой информации от различного рода угроз, в том числе при физической утрате носителей, и позволит восстановить информацион- ную систему в максимально короткие сроки и с минимальными финансовыми издержками.

В отличие от всех перечисленных систем, система "Феникс" имеет значительное преимущество, а недостатком системы "Феникс" является недостаточное количество средств обработки информации, совместимых

с общепризнанными стандартами и протоколами.

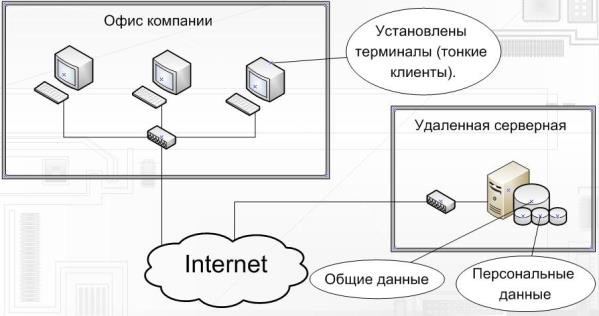

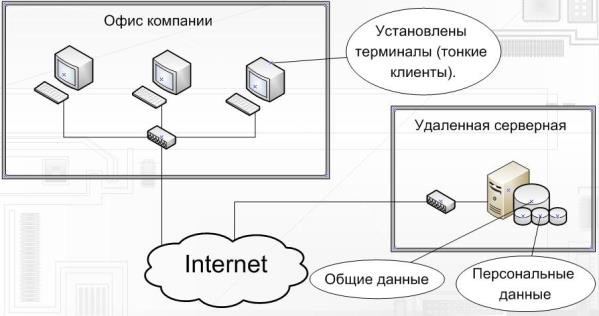

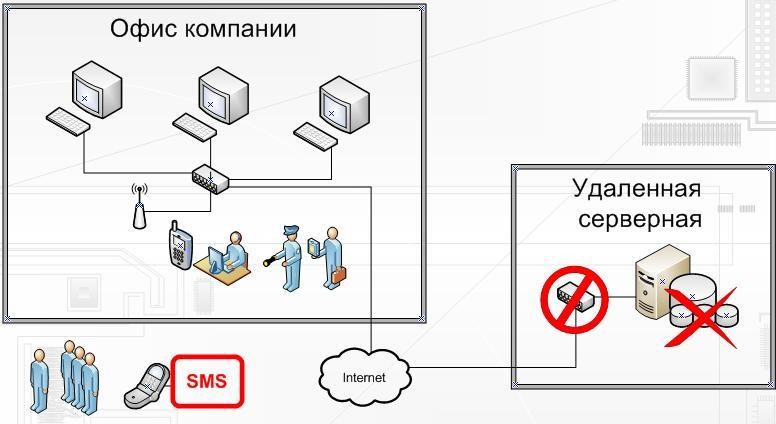

Организация технической защиты информации состоит в следующем: конфиденциальная информация размещается не на диске ПК или сервере в офисе, а на специальном секретном сервере, который располагается на любом удаленном расстоянии от основного офиса. Ваши информационные ресурсы доступны и подконтрольны только Вам (рис. 3).

Система защиты информации «Феникс» состоит из интегрированных модулей: терминальный модуль, модуль шифрования, модуль удаленного реагирования, модуль резервного копирования информации.

Терминальный модуль позволяет:

•создать максимально надежную, защищенную и легко управляемую IT инфраструктуру предприя- тия;

•создать изолированный сервер (группу серверов) на любом удалении от основного офиса (дру- гое здание, город, страна);

•хранить информацию вне офиса;

•обеспечить централизованное хранение информационных ресурсов, в т.ч. персональных данных пользователей.

•обеспечить централизованное хранение информационных ресурсов, в т.ч. персональных данных пользователей.

Рис. 3 Организация технической защиты информации в системе «Феникс» Модуль шифрования обеспечивает:

•защиту БД, файловых архивов, электронной почты и т.д., размещенных на электронных носите- лях;

•защиту приложений. На зашифрованном диске можно установить любое ПО, которое будет доступ- но и видно ОС только после подключения диска;

•сокрытие самого факта наличия секретной информации от посторонних.

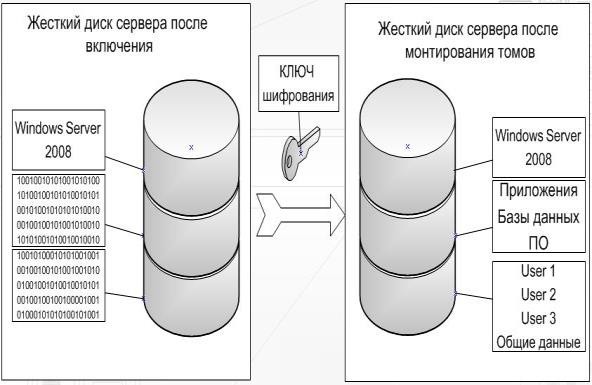

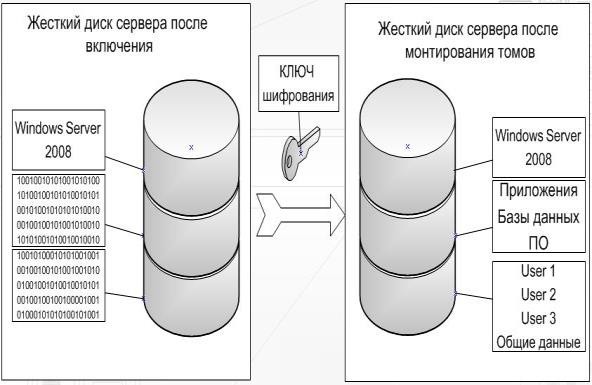

Хранящиеся данные шифруются криптостойкими алгоритмами. Ключи шифрования передаются пользо- вателю и известны только ему (рис. 4).

Рис. 4 Защита информации с помощью ключа шифрования

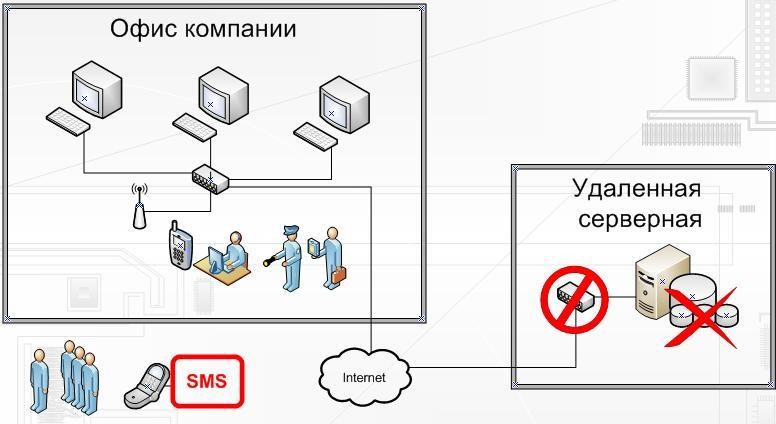

Модуль удаленного реагирования предназначен для выполнения предопределенных действий:

•в случае угрозы информационной безопасности позволяет оперативно блокировать информацион- ные данные, например, при помощи радио-брелока или отправки кодовых SMS-сообщений;

•при необходимости позволяет удаленно выключать или перезагружать сервер (сервера).

«Тревожная кнопка» – радио-брелок, управляющий отключением сервера. В случае возникновения нештатной ситуации, достаточно нажать кнопку брелока или отправить кодовое SMS-сообщение с любого сотового телефона и сервер выключится, шифруя информацию на жестких дисках (рис. 5).

Рис. 5 Защита информации с помощью «тревожной кнопки»

Если не было возможности отключить сервер «тревожной кнопкой», то перед транспортировкой сервер будет отключен. Произойдет стирание ключей из оперативной памяти сервера, что не позво- лит после его включения расшифровывать данные, хранящиеся на жестком диске.

Для восстановления информации с диска необходим аппаратный ключ (карта Micro-SD), который хранится у первого лица компании. Без него никто, даже штатный IT-специалист, не сможет рас- шифровать данные.

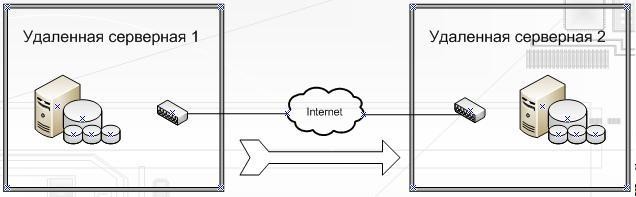

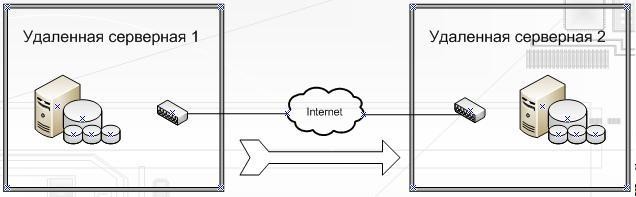

Модуль резервного копирования создает копии всех данных на основной и резервный удаленный сервер (группу серверов). При возникновении сбоев в работе основного сервера (серверов), про- исходит быстрое перенаправление на резервный сервер (сервера) (рис. 6).

Рис. 6 Модуль резервного копирования БД

Возможности комплексной

Этот метод позволяет значительно снизить риски от потерь, связанных с человеческим факто- ром, и однозначно персонифицировать действия пользователей информационной системы, работающих с СУБД Oracle 9i.

Типовая модель защиты доступа пользователя к корпоративным данным и приложениям включает в себя четыре элемента:

организационные меры ограничения доступа к компьютеру, подключенному к корпоративной сети; ограничения доступа к корпоративной сети;

защита доступа к СУБД;

ограничения на использование прикладного ПО конкретным пользователем.

Предложенное решение базируется на использовании цифровых сертификатов стандарта X.509 и протокола Secure Sockets Layer (SSL), поддерживающего строгую двухфакторную аутентификацию пользователей СУБД Oracle, а также шифрование информации, передаваемой по сети между сервером БД и клиентской рабочей станцией (рис. 2).

Рис. 2. Архитектура предоставления доступа

При этом задействованы лишь штатные настройки СУБД и клиента Oracle, описанные в документа- ции по Oracle Advanced Security. Установка на рабочей станции сервисов eToken дает возможность применять имеющиеся на ключе сертификаты для аутентификации в СУБД Oracle. [9]

Комплекс «Аккорд 1.95» является одним из ряда программно-аппаратных комплексов защиты ин- формации, имеющего и автономные, и сетевые версии, выполненные на платах как для шины ISA, так и для шины PCI.

Комплекс «Аккорд 1.95» обеспечивает следующие функции защиты:

идентификация и аутентификация пользователей;

ограничение «времени жизни» паролей и времени доступа пользователей к ПК;

контроль целостности программ и данных, в том числе файлов ОС и служебных областей жесткого

диска;

разграничение доступа к информационным и аппаратным ресурсам ПК;

возможность временной блокировки ПК и гашения экрана при длительной неактивности пользова- теля до повторного ввода идентификатора;

функциональное замыкание информационных систем с исключением возможности несанкционирован- ного выхода в ОС, загрузки с дискеты и прерывания контрольных процедур с клавиатуры.

Важной отличительной особенностью «Аккорда» является то, что в нем в полной мере реализован принцип отчуждения контролируемого и контролирующего объектов друг от друга. Контроллер «Ак- корда» имеет собственный процессор, который не только защищает от прочтения и модификации флэш-память, где хранятся ключи и контрольные суммы, но и организует выполнение проверки це- лостности конфигурации системы еще до загрузки ОС.

Еще одно преимущество «Аккорда» — большое количество атрибутов доступа к программам и фай- лам. Если в Secret Net их три (разрешение на чтение, модификацию и запуск задачи), то здесь их

-

Это дает администратору большую свободу в организации доступа пользователей к ресурсам ПК. Встроенное в контроллер ПО обеспечивает разбор наиболее популярных файловых систем: FAT12,

FAT16, FAT32, NTFS, HPFS, FreeBSD. [10]

Еще одно аппаратное средство защиты – это ГРИМ-ДИСК.

Совместный продукт АОЗТ «НИИМВ» и ОАО «ЭЛиПС» интересен своей надежностью и кажущейся про- стотой. Устройство предназначено для защиты данных на жестком диске с интерфейсом IDE. «Про- зрачное» шифрование реализовано на аппаратном уровне IDE-интерфейса. Плата шифратора и жесткий диск помещены в съемный контейнер, благодаря чему их можно в любое время легко извлечь из ком- пьютера и, например, поместить в сейф. Спереди на контейнере укреплено устройство считывания ключей Touch Memory и сигнальные светодиоды. ПЗУ с интерфейсом пользователя находится на сете- вой PCI-плате EtherNet

NE2000.

Шифрование производится по алгоритму ГОСТ 28147-89 (что снижает скорость записи/считывания данных на жестком диске на 40%) или по алгоритму Vesta-2M (снижает скорость на 20%). Следует оговориться, что алгоритм Vesta-2M не сертифицирован ФАПСИ, и потому не может применяться в госучреждениях, однако коммерческим организациям он придется весьма кстати.

Логика работы устройства такова: чтобы «ГРИМ-ДИСК» стал доступен, пользователь должен иден- тифицировать себя с помощью Touch Memory, ввести пароль во время работы счетчика-таймера BIOS и нажать. После загрузки ОС «ГРИМ-ДИСК» готов к работе. Для ОС он является обычным жестким диском, который можно установить и как ведущее, и как ведомое устройство. Все записанные на нем данные будут недоступными для посторонних после перезагрузки или выключения питания компь- ютера. Если же доступ к закрытым данным не нужен, никаких специальных действий с ПК произво- дить не надо: загрузившись как обычно, т. е. не прикладывая идентификатора, пользователь

«ГРИМ-ДИСКА» не увидит.

Замена жесткого диска не может быть выполнена владельцем компьютера — для этого потребуется обращаться к производителю. Кроме того, хорошей лазейкой к секретам законного пользователя для изощренного злоумышленника может стать процедура сброса данных (свопинга) на системный диск. [11]

Из всех перечисленных систем защиты информации, «Феникс» имеет физическое средство защиты информации.

Она обеспечит высокий уровень защиты конфиденциальной коммерческой информации от различного рода угроз, в том числе при физической утрате носителей, и позволит восстановить информацион- ную систему в максимально короткие сроки и с минимальными финансовыми издержками.

В отличие от всех перечисленных систем, система "Феникс" имеет значительное преимущество, а недостатком системы "Феникс" является недостаточное количество средств обработки информации, совместимых

с общепризнанными стандартами и протоколами.

Организация технической защиты информации состоит в следующем: конфиденциальная информация размещается не на диске ПК или сервере в офисе, а на специальном секретном сервере, который располагается на любом удаленном расстоянии от основного офиса. Ваши информационные ресурсы доступны и подконтрольны только Вам (рис. 3).

Система защиты информации «Феникс» состоит из интегрированных модулей: терминальный модуль, модуль шифрования, модуль удаленного реагирования, модуль резервного копирования информации.

Терминальный модуль позволяет:

•создать максимально надежную, защищенную и легко управляемую IT инфраструктуру предприя- тия;

•создать изолированный сервер (группу серверов) на любом удалении от основного офиса (дру- гое здание, город, страна);

•хранить информацию вне офиса;

•обеспечить централизованное хранение информационных ресурсов, в т.ч. персональных данных пользователей.

•обеспечить централизованное хранение информационных ресурсов, в т.ч. персональных данных пользователей.Рис. 3 Организация технической защиты информации в системе «Феникс» Модуль шифрования обеспечивает:

•защиту БД, файловых архивов, электронной почты и т.д., размещенных на электронных носите- лях;

•защиту приложений. На зашифрованном диске можно установить любое ПО, которое будет доступ- но и видно ОС только после подключения диска;

•сокрытие самого факта наличия секретной информации от посторонних.

Хранящиеся данные шифруются криптостойкими алгоритмами. Ключи шифрования передаются пользо- вателю и известны только ему (рис. 4).

Рис. 4 Защита информации с помощью ключа шифрования

Модуль удаленного реагирования предназначен для выполнения предопределенных действий:

•в случае угрозы информационной безопасности позволяет оперативно блокировать информацион- ные данные, например, при помощи радио-брелока или отправки кодовых SMS-сообщений;

•при необходимости позволяет удаленно выключать или перезагружать сервер (сервера).

«Тревожная кнопка» – радио-брелок, управляющий отключением сервера. В случае возникновения нештатной ситуации, достаточно нажать кнопку брелока или отправить кодовое SMS-сообщение с любого сотового телефона и сервер выключится, шифруя информацию на жестких дисках (рис. 5).

Рис. 5 Защита информации с помощью «тревожной кнопки»

Если не было возможности отключить сервер «тревожной кнопкой», то перед транспортировкой сервер будет отключен. Произойдет стирание ключей из оперативной памяти сервера, что не позво- лит после его включения расшифровывать данные, хранящиеся на жестком диске.

Для восстановления информации с диска необходим аппаратный ключ (карта Micro-SD), который хранится у первого лица компании. Без него никто, даже штатный IT-специалист, не сможет рас- шифровать данные.

Модуль резервного копирования создает копии всех данных на основной и резервный удаленный сервер (группу серверов). При возникновении сбоев в работе основного сервера (серверов), про- исходит быстрое перенаправление на резервный сервер (сервера) (рис. 6).

Рис. 6 Модуль резервного копирования БД

Возможности комплексной