ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2023

Просмотров: 2855

Скачиваний: 299

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

НЕГОСУДАРСТВЕННОЕ ОБРАЗОВАТЕЛЬНОЕ ЧАСТНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ «МОСКОВСКИЙ ФИНАНСОВО-ПРОМЫШЛЕННЫЙ УНИВЕРСИТЕТ «СИНЕРГИЯ»

Институт Информационных технологий

(наименование факультета/ института)

Направление подготовки /специальность: 09.03.02 Информационные системы и технологии

(код и наименование направления подготовки /специальности)

Профиль/специализация: Разработка, сопровождение и обеспечение безопасности__________

(наименование профиля/специализации)

информационных систем_____________________________________________________________

Форма обучения: заочная.

| УТВЕРЖДАЮ |

| Директор Института Информационных технологий |

| Захаров А.В.. Подпись (Подпись) (ФИО) |

| «____» ___________________ 20__г. |

ИНДИВИДУАЛЬНОЕ ЗАДАНИЕ

НА УЧЕБНУЮ ПРАКТИКУ

(вид практики)

Технологическая (проектно-технологическая) практика

(тип практики)

4 семестр

обучающегося группы .

(Шифр и № группы) (ФИО обучающегося)

Место прохождения практики:

| |

(наименование структурного подразделения Образовательной организации)

Срок прохождения практики: с «___» __________ 20__ г. по «__» _________20__ г.

Содержание индивидуального задания на практику:

| № п/п | Виды работ |

| 1. | Инструктаж по соблюдению правил противопожарной безопасности, правил охраны труда, техники безопасности, санитарно-эпидемиологических правил и гигиенических нормативов. |

| 2. | Выполнение определенных заданий-вопросов, необходимых для оценки знаний, умений, навыков и (или) опыта деятельности по итогам учебной практике (технологической (проектно-технологической) практике) |

| 2.1. | Задание-вопрос № 1 Каковы основные методы сбора и анализа данных ИТ-проектов с учетом основных требований информационной безопасности? |

| 2.2. | Задание-вопрос № 2 Опишите процесс разработки технической документации, связанной с профессиональной деятельностью |

| 2.3. | Задание-вопрос № 3 Перечислите основные элементы спроектированной программной и технической архитектуры |

| 2.4. | Задание-вопрос № 4 Опишите процесс разработки руководства пользователя |

| 2.5. | Задание-вопрос № 5 Перечислите основные принципы и правила урегулирования конфликтов в организации по месту прохождения практики |

| 3. | Систематизация собранного нормативного и фактического материала. |

| 4. | Оформление отчета о прохождении практики. |

| 5. | Защита отчета по практике. |

Разработано

руководителем практики от Университета ________________ ___________________________

(ФИО) (Подпись)

«___»______________ 20__г.

НЕГОСУДАРСТВЕННОЕ ОБРАЗОВАТЕЛЬНОЕ ЧАСТНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«МОСКОВСКИЙ ФИНАНСОВО-ПРОМЫШЛЕННЫЙ УНИВЕРСИТЕТ «СИНЕРГИЯ»

Институт Информационных технологий

(наименование факультета/ института)

Направление подготовки /специальность: 09.03.02 Информационные системы и технологии

(код и наименование направления подготовки /специальности)

Профиль/специализация Разработка, сопровождение и обеспечение безопасности__________

(наименование профиля/специализации)

информационных систем_____________________________________________________________

Форма обучения: заочная.

Отчет

ПО УЧЕБНОЙ ПРАКТИКЕ

(вид практики)

Технологическая (проектно-технологическая) практика

(тип практики)

4 семестр

| Обучающийся | | | |

| | (ФИО) | | (подпись) |

| Ответственное лицо от Профильной организации | | | |

| М.П. (при наличии) | (ФИО) | | (подпись) |

Москва 2023 г.

Контрольные задания-вопросы, необходимые для оценки знаний, умений, навыков и (или) опыта деятельности по итогам практики

| № п/п | Подробные ответы обучающегося на практические кейсы-задачи | ||||||||||||||||||||||||||||||||||||||||

| Задание-вопрос № 1 | Каковы основные методы сбора и анализа данных ИТ-проектов с учетом основных требований информационной безопасности? Анализ состояния информационной безопасности (или оценка защищенности информационных систем) представляет собой структурированный повторяемый процесс, который помогает компаниям вовремя находить и устранять возникающие опасности. По результатам анализа формируются рекомендации, направленные на изменение внутренних процессов компании. Также анализ необходим для определения вероятности возникновения опасности и масштаба возможного ущерба. Анализ информационной безопасности помогает понять, какой должна быть система защиты для дальнейшего ее проектирования, модернизации, внедрения необходимых средств защиты, что, в свою очередь, позволит обеспечить требуемый уровень защиты данных предприятия от неправомерного доступа. Существует несколько различных методологий, которые можно использовать при анализе защищенности. Давайте рассмотрим их подробнее. 1. Экспертная оценка.Экспертная комиссия определяет те объекты, которые будут включены в исследование, а также их параметры и характеристики. Для полноценной оценки эффективности информационной безопасности предприятия специалисты собирают следующие данные:

На основе собранной информации специалисты оценивают потенциальные источники риска. Для каждого выявленного источника определяется вероятность возникновения угрозы и коэффициент важности. 2. Статистический анализ рисков.Этот метод позволяет определить, в каких местах система наиболее уязвима. Однако для такого анализа необходимо иметь достаточно большой объем данных о ранее совершенных атаках. 3. Факторный анализ.ИТ-специалисты выделяют основные факторы, которые качественно влияют на возникновение той или иной угрозы. Задача эксперта заключается в том, чтобы проанализировать системы предприятия и определить, какие уязвимости будут устранены, а какие можно будет пренебречь. В рамках анализа состояния информационной безопасности специалист также определяет векторы атак или средства, с помощью которых потенциальный злоумышленник может нанести вред системе. Примеры некоторых угроз:

Анализ безопасности систем будет особенно актуален при:

Процесс оценки системы обеспечения информационной безопасности может отличаться в зависимости от предприятия. Однако, ключевые этапы оценки должны быть воспроизводимыми, основанными на передовых отраслевых практиках и структурированными, чтобы обеспечить оценку всего масштаба систем и ее потенциальных уязвимостей. Ниже приведены несколько существующих методов, используемые для оценки возможных угроз. Моделирование информационных потоковПроцесс оценивания информационной безопасности с помощью моделирования информационных потоков позволит выявить:

Предварительная оценка всей системы и выявление потенциальных рисков дает возможность эффективно принимать решения о мерах безопасности. Моделирование угрозПри моделировании угроз обычно используют сочетание экспертного и факторного анализа. Специалисты тестируют все жизненно важные системы предприятия на наличие уязвимости. Такой анализ позволяет оценить вероятность возникновение угрозы и масштабы последствий. Кроме этого, моделирование угроз включает в себя поиск потенциальных источников опасности и способы их устранения. Поиск уязвимых зонДля успешного анализа и оценки информационной безопасности, компании необходимо не только знать о потенциальных угрозах, но и оценивать степень их влияния на работу предприятия. Существует множество методов и способов поиска уязвимых зон. Ниже представлены две популярные методики, которые позволяют классифицировать атаки на всех этапах их возникновения. Матрица угрозМатрица угроз представляет собой сводную таблицу вероятности возникновения угроз и степени их влияния. Такая характеристика позволяет специалистам описывать все уязвимые места системы, типы угроз и возможные последствия, уменьшая при этом субъективный фактор. Другими словами, матрица угроз наглядно показывает количество потенциальных угроз. По результатам работ с матрицей организация сможет эффективно распределить свои ресурсы для защиты информационной безопасности от наиболее вероятных атак. Деревья атакДеревья атак или деревья ошибок — это структурированный и иерархический способ сбора возможных угроз. Дерево описывает возможную атаку и ее цель, связывая с целью атаки задачи злоумышленников, а также возможные способы реализации. Деревья атак могут использоваться либо в совокупности с другими инструментами анализа, либо как самостоятельный инструмент исследования. Особенность деревьев атак заключается в том, что под каждый программный продукт компании эксперт выстраивает отдельное дерево атак. Таким образом, получается целая цепочка угроз, по которой хакеры могут “подниматься” для достижения свой цели. После анализа и оценки информационной безопасности компании специалисты смогут предвидеть вероятность реализации угрозы и масштаб возможного ущерба. Как правило, эксперты ссылаются на следующие данные:

Специалисты определяют два основных вектора работы:

Опираясь на статистические данные компаний, эксперты определяют уровень затрат производства на устранение последствий. Как правило, статистика собирается за несколько отчетных периодов. В них отражена реальные инциденты по утечкам данных, репутационные риски, эффективность систем защиты. С помощью собранной информации компания принимает решение по тем действиям, которые необходимо предпринять, чтобы обеспечить надлежащий уровень защиты. При просчете рисков эксперты также обращают внимание на стоимость их устранения. В случае, если устранение риска превосходит предполагаемые потери, то некоторые компании предпочитают минимизировать возможные потери, а не полностью исключить подобный риск. Такой анализ помогает грамотно распределить бюджеты компании на защиту своих данных и избежать незапланированных расходов Анализ и оценка информационной безопасности способствуют повышению осведомленности о степени защиты в компании. Работа по изучению потенциальных рисков и уязвимостей, а также действия по их минимизации позволяют повысить безопасность данных организации, ее сетей и серверов. | ||||||||||||||||||||||||||||||||||||||||

| Задание-вопрос № 2 | Опишите процесс разработки технической документации, связанной с профессиональной деятельностью Техническое задание (ТЗ) – исходный документ для проектирования и разработки информационной системы, который содержит основные технические требования, предъявляемые к ИС. ТЗ на ИС является основным документом, определяющим требования и порядок создания информационной системы, в соответствии с которым проводится разработка ИС и ее приемка при вводе в действие. ТЗ на ИС разрабатывается на систему в целом или в составе другой системы. Дополнительно могут быть разработаны ТЗ на части ИС:

Основной нормативной базой для составления технического задания на разработку автоматизированной (информационной) системы является ГОСТ 34.602-89 Техническое задание на создание автоматизированной системы. Согласно этому документу ТЗ на АС содержит следующие разделы, которые могут быть разделены на подразделы: 1. Общие сведения 1.1 Полное наименование системы и ее условное обозначение 1.2 Шифр темы или шифр (номер) договора 1.3 Наименование предприятий (объединений) разработчика и заказчика (пользователя) системы и их реквизиты 1.4 Перечень документов, на основании которых создается система 1.5 Плановые сроки начала и окончания работы по созданию системы 1.6 Сведения об источниках и порядке финансирования работ 1.7 Порядок оформления и предъявления заказчику результатов работ по созданию системы (ее частей), по изготовлению и наладке отдельных средств (технических, программных, информационных) и программнотехнических (программно-методических) комплексов системы 2. Назначение и цели создания (развития) системы 2.1 Назначение системы 2.2 Цели создания системы 3. Характеристики объекта автоматизации 3.1 Краткие сведения об объекте автоматизации 3.2 Сведения об условиях эксплуатации 4. Требования к системе 4.1 Требования к системе в целом 4.1.1 Требования к структуре и функционированию системы 4.1.2 Требования к численности и квалификации персонала системы и режиму его работы 4.1.3 Показатели назначения 4.1.4 Требования к надежности 4.1.5 Требования безопасности 4.1.6 Требования к эргономике и технической эстетике 4.1.7 Требования к транспортабельности для подвижных АС Требования к эксплуатации, техническому обслуживанию, ремонту и хранению компонентов системы 4.1.9 Требования к защите информации от несанкционированного доступа 4.1.10 Требования по сохранности информации при авариях 4.1.11 Требования к защите от влияния внешних воздействий 4.1.12 Требования к патентной чистоте 4.1.13 Требования по стандартизации и унификации 4.1.14 Дополнительные требования 4.2 Требования к функциям (задачам), выполняемым системой 4.2.1 Перечень функций для каждой подсистемы 4.2.2 Временной регламент реализации каждой функции 4.2.3 Требования к качеству реализации каждой функции (задачи или комплекса задач), к форме представления выходной информации 4.2.4 Перечень и критерии отказов для каждой функции 4.3 Требования к видам обеспечения 4.3.1 Математическое обеспечение 4.3.2 Информационное обеспечение 4.3.3 Лингвистическое обеспечение 4.3.4 Программное обеспечение 4.3.5 Техническое обеспечение 4.3.6 Метрологическое обеспечение 4.3.7 Организационное обеспечение 4.3.8 Методическое обеспечение 5. Состав и содержание работ по созданию (развитию) системы 5.1 Перечень стадий и этапов работ по созданию системы 5.2 Сроки выполнения 6. Порядок контроля и приемки системы 6.1 Виды, состав, объем и методы испытаний системы и ее составных частей 6.2 Общие требования к приемке работ по стадиям 6.3 Статус приемочной комиссии 7. Требования к составу и содержанию работ по подготовке объекта автоматизации к вводу системы в действие 7.1 Перечень основных мероприятий и их исполнителей 7.2 Изменения в объекте автоматизации 7.3 Создание условий функционирования объекта автоматизации, при которых гарантируется соответствие требованиям ТЗ 7.4 Сроки и порядок комплектования штатов и обучения персонала 8. Требования к документированию 8.1 Согласованный перечень подлежащих разработке комплектов и видов документов 9. Источники разработки 9.1 Перечень документов информационных материалов В ТЗ на АС могут включаться приложения, содержащие расчет ожидаемой эффективности системы и оценку ее научно-технического уровня. Если разрабатывается только программное изделие, то при составлении технического задания можно использовать ГОСТ 19.201- 78 Техническое задание, требования к содержанию и оформлению. Согласно этому документу техническое задание на разработку программного изделия должно содержать следующие разделы: 1. Введение (указывают наименование, краткую характеристику области применения программы или программного изделия и объекта, в котором используют программу или программное изделие). 2. Основания для разработки. В разделе должны быть указаны: документ (документы), на основании которых ведется разработка; организация, утвердившая этот документ, и дата его утверждения; наименование и/или условное обозначение темы разработки. 3. Назначение разработки. В разделе должно быть указано функциональное и эксплуатационное назначение программы или программного изделия. 4. Требования к программе или программному изделию. Раздел должен содержать следующие подразделы: требования к функциональным характеристикам (к составу выполняемых функций, организации входных и выходных данных, временным характеристикам и т. п.); требования к надежности (к обеспечению устойчивого функционирования, контроль входной и выходной информации, время восстановления после отказа и т. п.); условия эксплуатации (климатические условия эксплуатации, при которых должны обеспечиваться заданные характеристики, а также вид обслуживания, необходимое количество и квалификация персонала); требования к составу и параметрам технических средств (необходимый состав технических средств с указанием их основных технических характеристик); требования к информационной и программной совместимости (к информационным структурам на входе и выходе и методам решения, исходным кодам, языкам программирования и программным средствам, используемым программой); требования к маркировке и упаковке (маркировка программного изделия, варианты и способы упаковки); требования к транспортированию и хранению (условия транспортирования, места хранения, условия хранения, условия складирования, сроки хранения в различных условиях); специальные требования. 5. Требования к программной документации. В разделе должен быть указан предварительный состав программной документации и, при необходимости, специальные требования к ней. 6. Технико-экономические показатели. В разделе должны быть указаны ориентировочная экономическая эффективность, предполагаемая годовая потребность, экономические преимущества разработки по сравнению с лучшими отечественными и зарубежными образцами или аналогами. 7. Стадии и этапы разработки. В разделе устанавливают необходимые стадии разработки, этапы и содержание работ (перечень программных документов, которые должны быть разработаны, согласованы и утверждены), а также сроки разработки и определяют исполнителей. 8. Порядок контроля и приемки. В разделе должны быть указаны виды испытаний и общие требования к приемке работы. В приложениях к техническому заданию, при необходимости, приводят: перечень научно-исследовательских и других работ, обосновывающих разработку; схемы алгоритмов, таблицы, описания, обоснования, расчеты и другие документы, которые могут быть использованы при разработке; другие источники разработки. | ||||||||||||||||||||||||||||||||||||||||

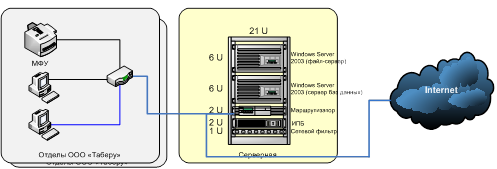

| Задание-вопрос № 3 | Перечислите основные элементы спроектированной программной и технической архитектуры Техническая архитектура компании представляет собой совокупность следующих технических средств: два сервера, двадцать персональных компьютеров, один канал связи для подключения к сети Интернет, семь многофункциональных устройств (принтер-сканер-копир). Структурная схема технической архитектуры предприятия представлена на рисунке 1  Рис. 1 Структурная схема технической архитектуры предприятия В организации используются персональные компьютеры со следующей конфигурацией: · Персональный компьютер в сборе: CPU Intel Core 2 Duo E7500 (2.93GHz) 3MB 1066MHz LGA775 OEM; · Cooler Intel Original S775 «Core 2 Duo» (медный); · ECS G31T-M7 Socket 775, iG31, 2*DDR2, · SVGA+PCI-E, ATA, SATA, VT1708B 6ch, LAN, mATX; · (KVR800D2N6/2G) Kingston DDR 2 2Gb, 800MHz (KVR800D2N6/2G); · 160Gb Barracuda 7200.12 ST3160318AS SATA-II 7200rpm 8Mb with NCQ; · Корпус MidiTower KimPro 238/1706 350W mATX Black, 2*USB, audio, Patriot · Мышь Logitech M-SBF96 Optical Wheel (PS/2) black, oem 953688-1600 · Клавиатура Logitech Internet 350 PS/2, 967718-0112 · Монитор 18.5» Samsung B1930NW (NKF) (1440x900 5ms, 300cd/m2, 70000:1, 160°/160°) В качестве маршутизатора используется модель D-Link DI-808HV - это высокопроизводительный широкополосный маршрутизатор с функциями безопасной передачи данных, спроектированный специально для применения в связках центральный офис - отделение. Характеристики данного устройства приведены ниже: WAN интерфейс · Порт 10/100BASE-TX WAN · Порт RS-232 COM (460Кбит/с бод) для подключения резервного ISDN/аналогового модема (для резервирования WAN) LAN интерфейсы · 8 портов 10/100BASE-TX с поддержкой авто MDI/MDIX (IP-адресация ограничена классом С) Широкополосное соединение · DSL модем · Кабельный модем · PPP over Ethernet (PPPoE) · Маршрутизация Методы и протоколы маршрутизации · RIP-1, RIP-2 · Статическая маршрутизация · Динамическая маршрутизация · Локальное и удаленное управление · Утилита на основе Web (через браузер) Технические характеристики маршрутизатора D-Link DES-3052 приведены в таблице 2. Таблица 2. Технические характеристики D-Link DES-3052

|

В качестве среды передачи данных используется кабель витая пара 5 категории (100BASE-ТX) со скоростью передачи до 100 мбит/сек.

Технические характеристики сервера приведены в таблице 3.

Таблица 3. Технические характеристики ETegro Hyperion RS120 G3

| Набор микросхем | Intel 5500 + ICH10R |

| Процессор | 1 или 2 Intel Xeon 5xxx (до 8 ядер) |

| Системная шина | Intel QPI до 6.4GT/s |

| Максимальный объем памяти | 48GB шестиканальной DDR3 ECC Reg, 6 слотов |

| Слоты расширения | 2x PCI-E 2.0 8x (низкопрофильный) |

| Встроенные контроллеры | LSI SAS 1064 |

| Оптический накопитель | DVD/CD-RW |

| Опциональные контроллеры | SAS RAID контроллеры c поддержкой BBU, адаптеры FibreChannel, 10G Ethernet и InfiniBand HCA |

| Максимальное количество дисков | 2 SAS с горячей заменой |

| Емкость дисковой подсистемы | До 1.2TB SAS/ 4TB SATA |

| Сетевые интерфейсы | 1x Intel Gigabit Ethernet 82574L1x Intel Gigabit Ethernet 82567LM |

| Графика | ASPEED AST2050, 8MB |

| Интерфейсы | Задняя панель: VGA, RS232, 3 x RJ45, 2 x USB, 2 x PS2 Передняя панель: 2 x USB |

| Управление системой | IPMI 2.0 интегрировано, KVM over IP, Virtual Media, ПО управления серверной инфраструктурой ESMS, выделенный порт Ethernet |

| Поддерживаемые ОС | Семейство Microsoft Windows® Server 2008 FreeBSD 7, 8 |

| Размеры (ДxШxВ), мм | 1U 510 x 430 x 44 (глубина стойки не менее 800 мм) |

| Блок питания | 400Вт одиночный |

| Охлаждение | 2 управляемых турбины |

| Рабочие условия | Относительная влажность: 10-75%Диапазон температур: 10-35 °C |

В пользовательском сегменте размещены МФУ Brother DCP-9010CN, технические характеристики которых приведены в таблице 4.

Таблица 4. Технические характеристики рабочих станций МФУ

| | |

| Наименование | Значение |

| Интерфейс | Hi-Speed USB 2.0 Встроенный сетевой интерфейс Ethernet 10/100 Base |

| Память | 64 Мбайта |

| Ёмкость лотков | Основной 250 листов Слот для ручной подачи По одному листу Устройство автоматической подачи документов на 35 листов |

| Скорость печати | Скорость цветной и чёрно-белой печати до 16 стр./мин |

| Разрешение печати | До 2400 x 600 т/д |

| Скорость копирования | Скорость цветного и чёрно-белого копирования до 16 копий в минуту |

| Скорость сканирования | Ч/б 2,49 секунд (формат A4) Цвет 7,48 секунд (формат A4) |

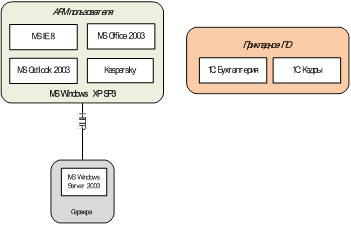

Схема используемой программной архитектуры представлена на рисунке 5

Рис. 5 Схема программной архитектуры

В соответствии с представленной схемой, в качестве операционной системы на АРМ пользователей используется Windows XP SP2.

В качестве пакета офисных приложений установлен MS Officce 2003, включающий в себя MS Word 2003, MS Excel 2003.

Кроме того, на АРМ пользователей установлен почтовый клиент MS Outlook Windows 2003.

В качестве обозревателя страниц Интернет используется браузер MS Internet Explorer 8.0.

Для целостной защиты корпоративной ЛВС от всех видов современных интернет-угроз используется антивирусной программное обеспечение Kaspersky Total Space Security, установленное как на АРМ пользователей, так и на серверном оборудовании.

Кроме того, используется следующее прикладное ПО:

· «1С: Бухгалтерия» - для автоматизации работы бухгалтерии;

· «1С: Зарплата и кадры» для автоматизации работы отдел кадров.