Файл: 2. Исследование основных аспектов практического применения технологии pon и ее перспективы 17.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2023

Просмотров: 146

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1. Теоретические аспекты реализации технологии PON

1.1. Эволюция оптических сетей доступа

1.2. Принцип работы, структура и свойства технологии PON

1.3. Использование технологии PON в сетях доступа

2. Исследование основных аспектов практического применения технологии PON и ее перспективы

2.1. Оценка схемы построения PON

2.2. Анализ проекта участка сети доступа по технологии PON

2.3. Экономическая эффективность применения технологий PON

Талица 2.10. – Расчёт годовой величины выручки

| Тарифный план | 2018 год | |

| Количество абонентов | Выручка, руб | |

| "Юпитер" | 714 | 5997600 |

| "Юпитер-TV" | 306 | 3672000 |

| Итого | | 9669600 |

Для оценки эффективности инвестиционного проекта или для выбора оптимального варианта технических решений, обеспечивающих наибольшую эффективность инвестиционных вложений, используется метод дисконтирования, позволяющий привести к одинаковой размерности во времени разность между всеми поступающими средствами и затратами по каждому году (чистый дисконтированный поток денежных средств).

Приведение к одинаковой размерности осуществляется с помощью коэффициента дисконтирования – коэффициента приведения к текущей стоимости.

Расчёт нормы дисконта осуществим по формуле:

R = rd + rn + rf (6)

где:

rd – норма доходности, которая учитывает альтернативность дохода, минимальная норма доходности по безрисковым вложениям, на которую согласен инвестор, %;

rn - темп инфляции за один шаг реализации проекта, %;

rf - рисковая премия, предъявляемая в требованиям инвестора, %.

Норма дохода по безрисковым вложениям в РФ обычно привязывается к облигациям федерального займа – ОФЗ с различными сроками погашения (максимальный близок к 25 годам). Для определения данной величины, как правило, используются ставки по долгосрочным правительственным облигациям страны с высоким инвестиционным рейтингом.

R = rd + rn + rf = 10,96+12,90+5 = 28,86%

Расчёт эффективности инвестиционного проекта на основе чистой те-кущей стоимости сведём в таблицу 2.11.

Таблица 2.11. – Оценка эффективности

| Наименование показателен | Года | ||||||

| 2017 год | 2018 год | 2019 год | 2020 год | 2021 год | 2022 год | ||

| 1 | Приток средств | | | | | | |

| | Доходы от основной деятельности. тыс.руб. | | 9669600 | 9669600 | 9669600 | 9669600 | 9669600 |

| | Амортизационные отчисления. тыс.руб. | | 461,14 | 461,14 | 461,14 | 461,14 | 461,14 |

| Итого по притоку: | - | 65038,10 | 10130,73 | 10130,73 | 10130,73 | 10130,73 | |

| 2 | Отток средств | | | | | | |

| | Общие инвестиции, тыс.руб | 6326,73 | | - | - | - | - |

| | Эксплуатационные расходы. тыс.руб | | 4585,44 | 4585,44 | 4585,44 | 4585,44 | 4585,44 |

| | Налог на прибыль, 20% | | 1079,64 | 1081,67 | 1083, 70 | 1085,73 | 1087,76 |

| | Налог на имущество. 2,2% | | 147,10 | 136,96 | 126, 80 | 116,67 | 106, 52 |

| Итого по оттоку: | 59352,01 | 6326.73 | 5812,181 | 5S04,07 | 5795,95 | 5787, 83 | |

| 3 | Чистый поток денежных средств (п.1-п.2), тыс.руб | -6326,731 | 4318,56 | 4326.671 | 4334,79 | 4342,90 | 4351,02 |

| 4 | Коэффициент дисконтирования (Е 1=28.86%) | 1,00 | 0,78 | 0.602 | 0,47 | 0,36 | 0,28 |

| 5 | Чистый дисконтированный поток денежных средств (п.3*п.4). тыс.руб | -6326,73 | 3351,35 | 2605,66 | 2025,88 | 1575,10 | 1224,62 |

| б | То же с нарастающим итогом, тыс.руб | -6326,73 | -2975,38 | -369,72 | 1656,16 | 3231,26 | 4455,88 |

Рисунок 2.6. – Эффективность проекта (ЧТС)

На рисунке 2.6. приведён график роста ЧТС по годам реализации проекта, позволяющий установить срок окупаемости инвестиций. По графику находим, что этот срок равен 2 годам.

2.4. Перспективные направления технологии PON

В настоящее время наработан богатый опыт проектирования, строительства и эксплуатации городских телефонных сетей на базе медно-жильных кабелей. Учитывая схожесть архитектуры ТфОП c абонентскими сетями PON, исследования в области анализа качества и требований по составу и содержанию технической документации сетей PON можно проводить с использованием существующего опыта [16].

Повышение надежности в сетях PON достигается резервированием ресурсов и применения защищенных топологий. Резервирование заключается в использовании дополнительных комплектов активного оборудования (приемо-передающих модулей) со стороны узла и абонентской стороны, пассивных элементов (волоконно-оптических кабелей, кроссов), применении оптических сплиттеров специальных конструкций (с несколькими входами). Комбинации данных средств позволяют реализовать наиболее приемлемое решение для конкретных условий эксплуатации.

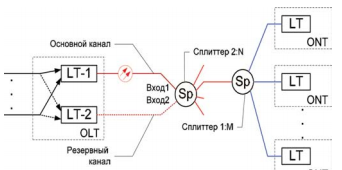

Рассмотрим основные типы защищенных топологий сетей PON. Частичное резервирование со стороны центрального узла осуществляется по схеме 2xN (см. рисунок 2.7.).

Рисунок 2.7. - Резервирование со стороны центрального узла

Центральный узел оснащается двумя оптическими модулями LT-1 и LT-2. В нормальном режиме при отсутствии повреждений волокон основной канал является активным и по нему организуется дуплексная передача. Резервный канал — не активный, лазерный диод на LT-2 выключен. Фотоприемник на LT-2 при этом может прослушивать обратный поток. Если повреждается идущее от центрального узла волокно основного канала, то автоматически активизируется приемопередающая система LT-2. Для повышения надежности используют территориально разнесенные магистральные волоконно-оптические кабели.

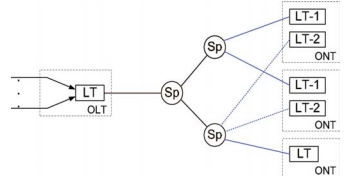

Частичное резервирование со стороны абонентского узла позволяет повысить надежность его работы. В этом случае требуется два оптических модуля LT-1 и LT-2 на абонентский узел (см. рисунок 2.8).

Рисунок 2.8. - Резервирование со стороны абонентского узла

Переключение на резервный канал происходит аналогично предыдущему варианту. При этом не обязательно подключать все абонентские узлы. Различие по стоимости абонентских узлов с резервированием (два модуля LT-1 и LT!-2) и без него (один модуль LT) позволяет гибко предлагать услуги различным категориям абонентов.

При полном резервировании системы PON она становится устойчивой как к выходу из строя приемопередающего оборудования OLT и ONT, так и к повреждению любого участка волоконно-оптической кабельной системы.

Информационные потоки на ONT генерируются одновременно обоими узлами LT-1 и LT-2 и передаются в два параллельных канала. OLT передает в магистраль только одну копию последовательности сигналов. Аналогично

происходит дублирование трафика в прямом потоке. ONT передает далее на пользовательские интерфейсы только одну копию входного сигнала. При повреждении волокна или приемопередающих интерфейсов переключение на резервный канал будет очень быстрым и не приведет к прерыванию связи. Здесь, как и во втором варианте, также не обязательно подключать все абонентские узлы по резервному каналу.

Выбор конкретной схемы резервирования невозможно осуществить, не определив основные критерии надежности.

При построении любой телекоммуникационной системы должны соблюдаться требования по обеспечению целостности, устойчивости функционирования и безопасности сетей связи. Эти требования в полной мере касаются и оптических сетей. Детальное рассмотрение надежностных характеристик сетей PON требует отдельного рассмотрения и далеко выходит за рамки данной работы [17].

Технология PON на сегодняшний день является самой перспективной для предоставления услуг связи физическим лицам, юридическим лицам — в данном случае речь может идти о малом и среднем бизнесе, а также в рамках организации последней мили для операторов сотовой связи.

Последней ступенью эволюции GPON-сетей является технология TWDM PON — Time Wavelength Division Multiplexing Passive Optical Networking, пассивные оптические сети с временным и частотным (спектральным) мультиплексированием.

TWDM PON позволяет кроме гибкой настройки волн производить тонкую настройку скорости передачи в рамках одного канала. Поддерживаются как симметричные по скорости передачи каналы связи 10G/10G и 2.5G/2.5G, так и несимметричные 10G/2.5G [18].

Если сравнить существующие системы GPON с технологией TWDM PON, такие как GPON и XG PON1, то можно выделить как минимум три отличительные особенности, по которым технология TWDM является более перспективной:

- Общая пропускная способность системы;

- Частотный диапазон;

- Оптический бюджет.

Существенным отличием в WDM-PON является разнесение информационных потоков по выделенным длинам волн, позволяющее перейти от типа соединения «точка-многоточка», к множеству виртуальных соединений «точка-точка». Передача на выделенной длине волны предоставляет абоненту выделенную полосу пропускания, а также повышенные меры безопасности, выражающиеся в шифровании информационного потока и физическом разнесении информационных каналов, препятствующее перехвату данных.