Файл: Контрольная работа По дисциплине Защита информации в компьютерных сетях По теме.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 07.12.2023

Просмотров: 103

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Аутентификация с помощью аппаратных средств

Аутентификация с помощью аппаратных средств бывает двух видов:

-

по схеме запрос-ответ; -

п о схеме аутентификации с синхронизацией.

о схеме аутентификации с синхронизацией.

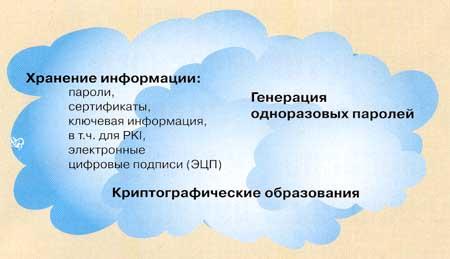

Рис. 2. Функции, реализуемые аппаратными средствами аутентификации (смарт-карты, USB-ключи, Touch-Memory).

В первом случае пользователь подключается к серверу аутентификации и передает ему PIN или User ID. Сервер передает пользователю случайное число, которое пересылается на подключенную к пользовательской машине интеллектуальную карту. Карта шифрует полученное число и передает результат серверу. Сервер также шифрует посланное им случайное число, используя ключ пользователя. Сравнение шифртекста, полученного от пользователя, и шифртекста, вычисленного на сервере, позволяет аутентифицировать пользователя. В схеме с синхронизацией по времени на аппаратном устройстве пользователя (интеллектуальной карте и т.д.) и на сервере работает секретный алгоритм, который синхронно вырабатывает новые пароли и заменяет старые пароли на новые. При аутентификации пользователь вводит свой PIN или User ID и устанавливает в ридере персональную интеллектуальную карту. Сравнение пароля, считанного с карты, с полученным на сервере, позволяет ли аутентифицировать пользователя.

Идентификация и аутентификация с помощью ЭЦП

Электронно-цифровая подпись может использоваться в качестве средства аутентификации, если она помещена на аппаратные средства типа интеллектуальной карты. Карта представляет серверу подписанный ЭЦП идентификатор или PIN пользователя, сервер проверяет электронно-цифровую подпись и тем самым проводит аутентификацию пользователя. Такая аутентификация возможна в случае ограниченного количества пользователей, что позволяет хранить на сервере информацию об электронно-цифровых подписях всех пользователей. Если пользователей очень много, то подпись пользователя должна содержать сертификат в соответствии со стандартом Х.509. Для безопасного управления ключами в среде большого множества пользователей или систем необходима инфраструктура открытых ключей (PKI). PKI строится на базе Х.509 и определяет форматы данных и процедуры распределения общих ключей с помощью сертификатов с цифровыми подписями. Для технологии открытых ключей необходимо, чтобы пользователь открытого ключа был уверен, что этот ключ принадлежит именно тому субъекту, который использует средства шифрования или цифровую подпись. Такую уверенность дают сертификаты открытых ключей, которые используют цифровую подпись доверенного сертификационного центра. Сертификат имеет ограниченный срок действия, указанный в его содержании. Сертификаты могут распространяться по незащищенным каналам связи и храниться в памяти в незащищенном виде.

Протоколы аутентификации для удалённого доступа

Часть протоколов сетевой аутентификации были разработаны специально для обеспечения удаленного доступа к информационным ресурсам посредством открытых каналов связи (к примеру, телефонные линии, Internet). В качестве примера можно привести протоколы PAP, CHAP, EAP, RADIUS, TACACS и другие. В качестве примера кратко рассмотрим работу протокола RADIUS.

Протокол аутентификации RADIUS

Протокол RADIUS (RFC 2058, RFC2059)является примером построения распределенной архитектуры аутентификации и авторизации. Протокол RADIUS основан на технологии клиент-сервер. Клиентом сервера RADIUS обычно является сервер сетевого доступа. Сервер RADIUS реализован обычно с помощью "домена" на UNIX- или NT-машине. Серверы RADIUSполучают запросы пользователей на подключение, проводят аутентификацию пользователей, формируют, а затем отправляют серверу сетевого доступа всю конфигурационную информацию, которая необходима клиенту для обслуживания пользователя. Двусторонняя связь клиента и сервера RADIUS идет в зашифрованном виде, что исключает компрометацию пользовательской информации. Провайдер услуг Интернета может использовать сервер RADIUS для реализации различных типов политикбезопасности и для биллинга. Сервер RADIUS может поддерживать различные методы аутентификации пользователя. Для попарной аутентификации "клиент-сервер", "клиент-пользователь" могут использоваться различные протоколы прикладного, канального или сетевого уровней.

Протокол аутентификации Remote Authentication Dial-in User Service (RADIUS)2 рассматривается как механизм аутентификации и авторизации удалённых пользователей в условиях распределённой сетевой инфраструктуры, предоставляющий централизованные услуги по проверке подлинности и учёту для служб удалённого доступа.

В рамках стандарта выделяются следующие роли:

Клиент RADIUS. Клиент RADIUS принимает от пользователей запросы на аутентификацию. Все принятые запросы переадресовываются серверу RADIUS для последующей аутентификации и авторизации. Как правило, в качестве клиента протокола RADIUS выступает сервер удалённого доступа.

Сервер RADIUS. Основная задача сервера RADIUS заключается в централизованной обработке информации, предоставленной клиентами RADIUS. Один сервер способен обслуживать несколько клиентов RADIUS. Сервер осуществляет проверку подлинности пользователя и его полномочий. При этом в зависимости от реализации сервера RADIUS для проверки подлинности используются различные базы данных учётных записей.

Посредник RADIUS. Взаимодействие клиентов и серверов RADIUS осуществляется посредством специальных сообщений. В распределённых сетях клиент и сервер RADIUS могут быть разделены различными сетевыми устройствами (такими, например, как маршрутизатор). Под посредником RADIUS понимается сетевое устройство, способное осуществлять перенаправление сообщений протокола RADIUS. Поддержка протокола RADIUS реализована на многих современных платформах, что позволяет использовать его в межплатформенных решениях. В качестве примера сервера и посредника RADIUS можно привести реализованную в Windows Server 2003 службу проверки подлинности в Интернете (Internet Authentication Service, IAS). Эта служба позиционируется как механизм централизованной аутентификации и авторизации пользователей, использующих различные способы подключений к сети. Служба IAS интегрирована с другими сетевыми службами Windows Server 2003, такими, как служба маршрутизации и удалённого доступа и служба каталога Active Directory.

Использование смарт-карт и USB-ключей

Несмотря на то, что криптография с открытым ключом согласно спецификации Х.509 может обеспечивать строгую аутентификацию пользователя, сам по себе незащищенный закрытый ключ подобен паспорту без фотографии. Закрытый ключ, хранящийся на жёстком диске компьютера владельца, уязвим по отношению к прямым и сетевым атакам. Достаточно подготовленный злоумышленник может похитить персональный ключ пользователя и с помощью этого ключа представляться этим пользователем. Защита ключа с помощью пароля помогает, но недостаточно эффективно -пароли уязвимы по отношению ко многим атакам. Несомненно, требуется более безопасное хранилище.

Смарт-карты

Смарт-карты - пластиковые карты стандартного размера банковской карты, имеющие встроенную микросхему. Они находят всё более широкое применение в различных областях, от систем накопительных скидок до кредитных и дебетовых карт, студенческих билетов и телефонов стандарта GSM.Для использования смарт-карт в компьютерных системах необходимо устройство чтения смарт-карт. Несмотря на название - устройство чтения (или считыватель), - большинство подобных оконечных устройств, или устройств сопряжения (IFD), способны как считывать, так и записывать информацию, если позволяют возможности смарт-карты и права доступа. Устройства чтения смарт-карт могут подключаться к компьютеру посредством последовательного порта, слота PCMCIA или USB. Устройство чтения смарт-карт также может быть встроено в клавиатуру. Как правило, для доступа к защищенной информации, хранящейся в памяти смарт-карты, требуется пароль, называемый PIN-кодом.

USB-ключи

USB-ключи достаточно привлекательны, поскольку USB стал стандартным портом для подключения периферийных устройств и организации не нужно приобретать для пользователей какие бы то ни было считыватели.

Аутентификацию на основе смарт-карт и USB-ключей сложнее всего обойти, так как используется уникальный физический объект, которым должен обладать человек, чтобы войти в систему. В отличие от паролей, владелец быстро узнаёт о краже и может сразу принять необходимые меры для предотвращения её негативных последствий. Кроме того, реализуется двухфакторная аутентификация. Микропроцессорные смарт-карты и USB-ключи могут повысить надёжность служб PKI: смарт-карта может использоваться для безопасного хранения закрытых ключей пользователя, а также для безопасного выполнения криптографических преобразований. Безусловно, данные устройства аутентификации не обеспечивают абсолютную безопасность, но надёжность их защиты намного превосходит возможности обычного настольного компьютера.

Генерация ключевой пары вне устройства

В этом случае пользователь может сделать резервную копию закрытого ключа. Если устройство выйдет из строя, будет потеряно, повреждено или уничтожено, пользователь сможет сохранить тот же закрытый ключ в памяти нового устройства. Это необходимо, если пользователю требуется расшифровать какие-либо данные, сообщения, и т.д., зашифрованные с помощью соответствующего открытого ключа. Однако при этом закрытый ключ пользователя подвергается риску быть похищенным, что означает его компрометацию.

Генерация ключевой пары с помощью устройства

В этом случае закрытый ключ не появляется в открытом виде, и нет риска, что злоумышленник украдёт его резервную копию. Единственный способ использования закрытого ключа - это обладание устройством аутентификации. Являясь наиболее безопасным, это решение выдвигает высокие требования к возможностям самого устройства: оно должно обладать функциональностью генерации ключей и осуществления криптографических преобразований. Это решение также предполагает, что закрытый ключ не может быть восстановлен в случае выхода устройства из строя, и т. п. Об этом необходимо беспокоиться при использовании закрытого ключа для шифрования, но не там, где он используется для аутентификации или в других службах, использующих цифровые подписи.

3. Классификация методов идентификации и аутентификации с точки зрения применяемых технологий.

Классификация методов идентификации и аутентификации с точки зрения применяемых технологий представлена на рис. 3.

Рис.3.Классификация методов идентификации и аутентификации с точки зрения применяемых технологий.

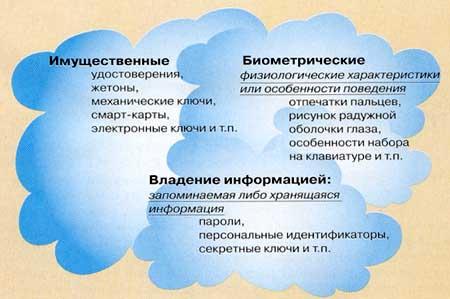

Средства аутентификации, авторизации и идентификации относятся к категории классических средств по управлению информационной безопасностью как корпоративных, так и глобальных коммуникационных сетей и включают в себя определение, создание, изменение, удаление и аудит пользовательских учетных записей. Аутентификация в них используется для проверки подлинности входящего в систему пользователя и для избежания отказа в обслуживании зарегистрированного пользователя. Для защиты от несанкционированного доступа к персональным компьютерам, серверам и другому оборудованию применяются механизмы аутентификации, использующие различные характеристики пользователей (рис. 4).

Рис. 4. Информация, используемая для аутентификации пользователей.

Простейший механизм аутентификации, встроенный почти в любую операционную систему, предлагает после введения имени подтвердить его паролем, соответствующим данному имени. В таких распространенных операционных системах, как Windows и Unix, пароли хранятся в зашифрованном виде. При этом для шифрования паролей используются стандартные криптоалгоритмы с встроенными раз и навсегда ключами. Существует множество способов перехватить открытый пароль и пройти аутентификацию от чужого имени, поэтому во всех руководствах рекомендуется как можно чаще менять пароли, а также делать их как можно менее закономерными и более длинными.

Заключение

Задачи аутентификации, авторизации и администрирования (управление первыми двумя функциями) тесно связаны между собой. Для краткости их взаимосвязанное решение называют решением задач AAA.

Идентификация - процедура распознавания субъекта по его уникальному идентификатору, присвоенному данному субъекту ранее и занесенному в базу данных в момент регистрации субъекта в качестве легального пользователя системы.