ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 10.01.2024

Просмотров: 25

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Защита каналов связи.

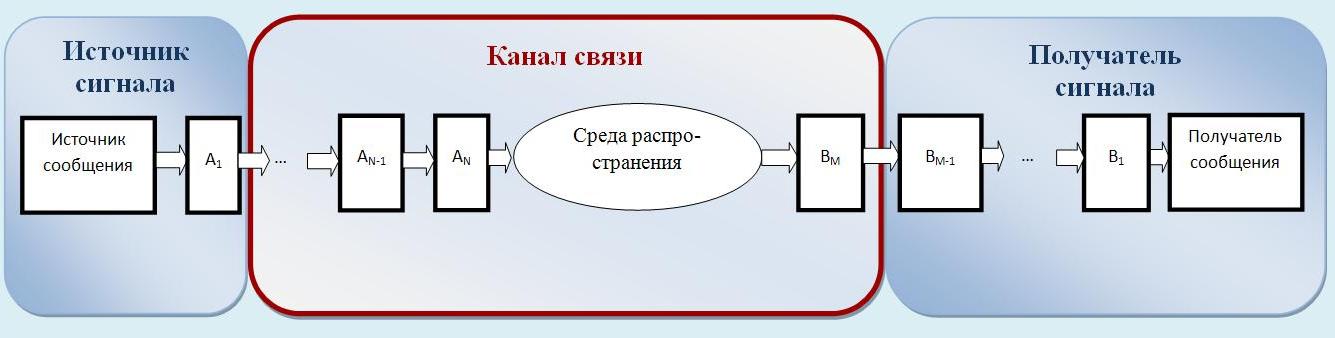

Канал связи — система технических средств и среда распространения сигналов для передачи сообщений (не только данных) от источника к получателю (и наоборот).

Защита каналов связи занимает особое место в общей структуре комплексной системы защиты информации. Информация должна оставаться конфиденциальной как в процессе ее перемещения в пределах внутренней сети, так и при передаче в другие ИС. Никогда нельзя исключить возможность “подслушивания” данных, передаваемых по проводным каналам связи. А перехват “открытой информации”, передаваемой по линиям сотовой и радиорелейной связи, является для технически подготовленного злоумышленника еще более легкой задачей.

Криптографические методы и средства защиты

Информации

Под криптологией (от греческого kruptos — тайный и logos сообщение) понимается наука о безопасности (секретности) связи.

Криптографическими средствами защиты называются специальные методы и средства

преобразования информации, в результате которых маскируется ее содержание.

Основными видами криптографического закрытия являются шифрование и кодирование защищаемых данных. При этом шифрованиеесть такой вид закрытия, при котором самостоятельному преобразованию подвергается каждый символ закрываемых данных; при кодированиизащищаемые данные делятся на блоки, имеющие смысловое значение, и каждый такой блок заменяется цифровым, буквенным или комбинированным кодом.

Шифрование

Для криптографического закрытия информации в системах обработки данных наибольшее распространение получило шифрование. Используется несколько систем шифрования: замена (подстановка), перестановка, гаммирование, аналитическое преобразование шифруемых данных. Широкое распространение получили комбинированные шифры, когда исходный текст последовательно преобразуется с использованием двух или даже трех различных шифров.

Подсистема криптографической защиты

Подсистема объединяет средства криптографической защиты информации и предназначена для обеспечения целостности, конфиденциальности, аутентичности критичной информации, а также обеспечения юридической значимости электронных документов в ИС.

.Структурно подсистема состоит из:

- программных средств симметричного шифрования данных;

- программно-аппаратных средств цифровой подписи электронных документов

(ПАС ЦП).

Функции подсистемы:

1.Функции подсистемы предусматривают:

- обеспечение целостности передаваемой по каналам связи и хранимой информации;

- имитозащиту сообщений, передаваемых по каналам связи;

-скрытие смыслового содержания конфиденциальных сообщений, передаваемых по каналам связи и хранимых на носителях;

- обеспечение юридической значимости электронных документов;

- обеспечение аутентификации источника данных.

2.Функции подсистемы направлены на ликвидацию наиболее распространенных угроз сообщениям в автоматизированных системах:

А)Угрозы, направленные на несанкционированное ознакомление с информацией:

-несанкционированное чтение информации на машинных носителях и в ЗУ

ЭВМ;

-незаконное подключение к аппаратуре и линиям связи;

- снятие информации на шинах питания;

- перехват ЭМИ с линий связи;

Б)Угрозы, направленные на несанкционированную модификацию (нарушение целостности) информации:

- изменение служебной или содержательной части сообщения;

-подмена сообщения;

-изъятие (уничтожение) сообщения.

В)Урозы, направленные на искажение аутентичности отправителя сообщения:

- незаконное присвоение идентификаторов другого пользователя, формирование и отправка электронного документа от его имени (маскарад), либо утверждение, что информация получена от некоего пользователя, хотя она сформирована самим нарушителем;

- повторная передача документа, сформированного другим пользователем;

-искажение критичных с точки зрения аутентичности полей документа (даты формирования, порядкового номера, адресных данных, идентификаторов отправителя и получателя и др.).

Г)Угрозы, связанные с непризнанием участия:

-отказ от факта формирования электронного документа;

-отказ от факта получения электронного документа или ложные сведения о времени его получения;

-утверждение, что получателю в определенный момент была послана информация, которая в действительности не посылалась (или посылалась в другое время).

Защита данных при передаче по каналам связи ИС

Подсистема связи считается наиболее уязвимой подсистемой ИС, поэтому следует уделить особое внимание вопросам ее защиты.

Такая защита осуществляется:

1. С целью защиты информации при передаче единичных сообщений (пакетов), которые

могут стать объектами пассивных и активных вторжений. При пассивных вторжениях пользователи, не имеющие полномочий, лишь наблюдают за сообщениями, передаваемыми по линиям вязи, не изменяя этих сообщений. При активных вторжениях регулярные сообщения могут быть удалены, модифицированы, отсрочены, перенаправлены, защищены повторно или искажены. Возникающие при этом проблемы обусловлены непредвиденными ситуациями, аппаратными сбоями, помехамив линиях связи, программными ошибками и т.п.

2. Для обеспечения защиты и секретности операций, выполняемых над сообщениями при передаче по вычислительной сети. Объектами вторжений и источниками трудностей в этом случае являются проблемы организации связи между двумя и более пользователями, протоколы передачи, устройства передачи и программное обеспечение систем передачи и т.д. Механизмы, обеспечивающие защиту операций в вычислительной сети, проектируются так, чтобы гарантировать целостность и защиту данных при передаче по сети.

Обеспечение конфиденциальности сообщения — одна из функций защиты от несанкционированного просмотра содержимого сообщения, гарантирующая его скрытность.

Обеспечение целостности — функция защиты от несанкционированных или случайных модификаций, гарантирующая правильность передачи содержимого сообщения.

Подлинность сообщения можно обеспечивать различными способами, не прибегая к его шифрованию. Такой подход пригоден во многих случаях, когда целостность данных играет исключительно важную роль, а конфиденциальность не требуется. Он используется при реализации финансовых операций и распределении открытых ключей между объектами сети. Широко распространены следующие методы обеспечения подлинности сообщения:

- добавление к сообщению кода подлинности сообщения MAC (Message Authentical

Code) или зашифрованной контрольной суммы;

-введение цифровых сигнатур.

Однако часто при передаче данных требуется гарантировать также конфиденциальность и целостность. В противоположность распространенному мнению оказывается, что использование криптографических систем для обеспечения конфиденциальности не всегда достаточно эффективно, например при защите от модификации сообщений.

Возможны случаи, когда целостность системы, использующей криптографическую защиту, может подвергаться опасности вторжения, если криптографическая система разрушена. Существуют также ситуации, когда криптографическая система, используемая для обеспечения конфиденциальности, создает также адекватную защиту целостности

сообщений.

Основными методами являются шифрование, цифровая подпись и имитозащита сообщений.

Шифрование сообщений позволяет преобразовать исходное сообщение (открытый

текст) к нечитаемому виду; результат преобразования называют шифротекстом. Злоумышленник без знания секретного ключа шифрования не имеет возможности дешифровать шифротекст. Для шифрования сообщений, как правило, используются симметричные криптосистемы.

Шифрование обеспечивает:

- скрытие содержания сообщения;

- аутентификацию источника данных: только владелец секретного ключа мог сформировать и отправить шифротекст; однако электронный документ не имеет при

этом юридической значимости, так как возможен подлог со стороны получателя,

также владеющего секретным ключом;

Цифровая подпись обеспечивает:

- аутентификацию источника данных: только владелец секретного несимметричного ключа мог сформировать цифровую подпись; получатель имеет только открытый ключ, на котором подпись может быть проверена, в том числе и независимой

третьей стороной;

- целостность сообщения: злоумышленник не может целенаправленно изменить текст

сообщения, поскольку это обнаружится при проверке цифровой подписи, включающей зашифрованную контрольную сумму сообщения; однако он имеет возможность случайно модифицировать шифротекст или навязать ранее переданный шифротекст.

- юридическую значимость сообщения: цифровая подпись по свойствам эквивалент_

на рукописной подписи по невозможности ее подделки, возможности проверки

получателем документа и независимой третьей стороной (арбитром) и обеспечением аутентификации создателя подписи.

Имитозащита сообщений состоит в формировании контрольной суммы (имитовставки, кода аутентификации сообщения) по криптоалгоритму, добавляемой к сообщению.

После этого сообщение с имитовставкой, как правило, шифруется по симметричному

криптоалгоритму. Принципы формирования имитовставок (кодов аутентификации сообщений) подробно рассмотрены в аванпроекте “Разработка пакета программных средств

обеспечения юридической значимости лицензий посредством цифровой подписи”.

Имитозащита обеспечивает — целостность сообщения в соответствии со свойствами

контрольной суммы.

Аутентичность сообщений.

Конечной целью шифрования является обеспечение защиты информации от несанкционированного ознакомления, аутентификации обеспечения защиты участников информационного обмена от обмана, осуществляемого на основе имитации, т. е., например подделки шифр текста до прихода подлинного шифр текста, подмены (навязывании) ложной информации после прихода подлинного шифр текста.

Под аутентификацией информации понимается установление подлинности информации исключительно на основе внутренней структуры самой информации независимо от источника

этой информации, установление законным получателем (возможно арбитром) факта, что

полученная информация наиболее вероятно была передана законным отправителем (источником) и что она при этом не заменена и не искажена.

Любые преднамеренные и случайные попытки искажений информации обнаруживаются с определенной вероятностью. Наиболее полно проблема аутентичности проявляется в вычислительных сетях, где можно выделить следующие ее виды:

1. Аутентификация пользователя сети — установление подлинности личности пользователя

сети, которому требуется доступ к защищаемой информации или необходимо подключиться к сети;

2. Аутентификация сети — установление подлинности сети, к которой получен доступ;

3. Аутентификация хранящихся массивов программ и данных — установление факта, что

данный массив не был изменен в течение времени, когда он был в не посредственного

контроля, а также решение вопросов об авторстве этого массива данных;

4. Аутентификация сообщений — установление подлинности содержания полученного по каналам связи сообщения и решение вопросов об авторстве сообщения.

Защита потока сообщений.

До сих пор рассматривалась только защита одиночных сообщений при передаче по сети, но обычно же между субъектами сети передается большое число сообщений и в

течение длительного периода.

Основной ключ шифрования многократно используется при передаче сообщений. Это позволяет злоумышленнику задержать сообщения, удалить, подменить или повторить их.