Файл: Организационноправовые, программноаппаратные и инженернотехнические методы защиты информации.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 10.01.2024

Просмотров: 74

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Организационно-правовые, программно-аппаратные и инженерно-технические методы защиты информации.

Организационные

Организационные (административные) меры защиты - это меры организационного характера, регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельность персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности. Они включают:

-

мероприятия, осуществляемые при проектировании, строительстве и оборудовании -

вычислительных центров и других объектов систем обработки данных; -

мероприятия по разработке правил доступа пользователей к ресурсам системы (разработка политики безопасности); -

мероприятия, осуществляемые при подборе и подготовке персонала системы; -

организацию охраныи надежного пропускного режима; -

организацию учета, хранения, использования и уничтожения документов и носителей с информацией; -

распределение реквизитов разграничения доступа (паролей, ключей шифрования и т.п.); -

организацию явного и скрытого контроля за работой пользователей; мероприятия, осуществляемые при проектировании, разработке, ремонте и модификациях оборудования и программного обеспечения и т.п.

Правовые (законодательные)

К правовым мерам защиты относятся действующие в стране законы, указы и нормативные акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений в процессе ее обработки и использования, а также устанавливающие ответственность за нарушения этих правил, препятствуя тем самым неправомерному использованию информации и являющиеся сдерживающим фактором для потенциальных нарушителей.

Программно-аппаратные

Технические (аппаратно-программные) меры защиты основаны на использовании различных электронных устройств и специальных программ, входящих в состав АС и выполняющих (самостоятельно или в комплексе с другими средствами) функции защиты (идентификацию и аутентификацию пользователей, разграничение доступа к ресурсам, регистрацию событий, криптографическое закрытие информации и т.д.).

К программно-аппаратным средствам обеспечения информационной безопасности средств связи в вычислительных сетях относятся:

-

аппаратные шифраторы сетевого трафика; -

методика Firewall, реализуемая на базе программно-аппаратных средств; -

защищенные сетевые криптопротоколы; -

программно-аппаратные анализаторы сетевого трафика; -

защищенные сетевые ОС.

Инженерно-технические

Инженерно-технические меры защиты основаны на применении разного рода механических, электро или электронно-механических устройств и сооружений, специально предназначенных для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к компонентам системы и защищаемой информации, а также технических средств визуального наблюдения, связи и охранной сигнализации.

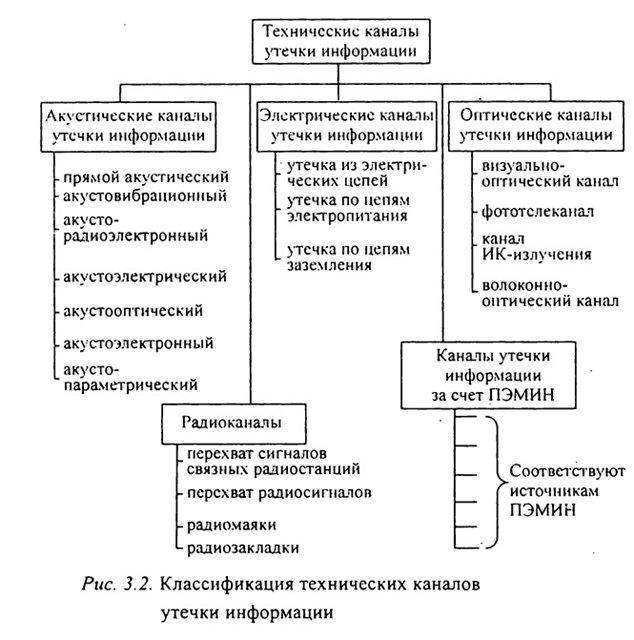

10. Технические каналы утечки информации.

Под утечкой информации понимается несанкционированный процесс переноса информации от источника к несанкционированному пользователю. Физический путь переноса называется каналом утечки. Утечка информации связана с источником (генератором), физической средой, в которой распространяется информация от источника, и с пользователем (приёмником). В автоматизированных системах основными источниками информации являются люди и документы.

Технические средства, которые обеспечивают утечку информации, образуют технические каналы утечки информации.

Акустические каналы - это каналы, образованные распространением акустической волны в воздушной, жидкой и твердой среде. В воздушной среде энергия передается частицам воздуха, которые приобретают колебательное движение. Если на пути акустической волны встречаются препятствия, например, стены, мебель, окна и т.д., то акустическая волна отражается от них, поглощается, вызывает колебания элементов окружающей среды.

Акустические каналы - это каналы, образованные распространением акустической волны в воздушной, жидкой и твердой среде. В воздушной среде энергия передается частицам воздуха, которые приобретают колебательное движение. Если на пути акустической волны встречаются препятствия, например, стены, мебель, окна и т.д., то акустическая волна отражается от них, поглощается, вызывает колебания элементов окружающей среды.Частотный диапазон акустического канала утечки информации включает инфразвук, диапазон слышимого человеком звука (16-20000 Гц), ультразвук и гиперзвук.

Электрические каналы - связаны с перехватом инф.каналов, проходящих по электрическим цепям различного назначения. Контактные и бесконтактные способы подключения к проводам и кабелям.

Оптические каналы

- наблюдение

Электромагнитные излучения - радиоканал - перехват электромагнит.излучения радиодиапазона (радиомикрофоны)

ПЭМИН - перехватих

| название | способутечки | технические средства | противодействие | техсредстваобнаруж. утеч. |

| 1. Прямой акустический канал простое распространение волны в воздухе | подслушивание без применения аппаратуры и использование тех.средств | миниатюрные микрофоны, микрофоны направленного действия, диктофоны | 1 звукоизоляция, 2 конроль присутствующих, 3 генераторы шума Гном-3М, ХАОС, шумотрон-3 | |

| 2. Акустовибрационный канал - акуст. колебания, воздействующие на твердые поверхности, преобразуются в механические колебания частиц твердых тел | подслушивание без применения аппаратуры и использование тех.средств | различные типы стетоскопов |

| аппаратно-программный комплекс виброакуст измерений |

| 3. Акустоэлектрический канал - преобразование акустических сигналов в электрические. | возникновение электрических сигналов (микрофонный эффект) в громкоговорителях, электрич цепи, датчики сигнализаций | высокочувствительные низкочастотные усилители, которые подключаются к электр цепям | проверка электр цепей, ПКУ-6М, генератор низкочастотных колебаний для проверки и создания помех ВВ 301 и Барон-Ю, применение фильтров Гранит-8 | |

| 4. Акусторадиоэлектрический - с помощью закладных устройств | преобразование акуст сигнала в радиоэлектронный и передача | радиозакладки (радиомикрофон) | тех средства подавления радиомикрофонов Скорпион | детектор нелинейных переходов, комплекс аппаратуры Дельта |

| Акустопараметрический взаимодействие волны с элементами тех.систем и изменение их электрических, магнитных и электромагнитных параметров.эти изменения оказывают влияние на параметры электрических цепей, за счёт эффекта модуляции такие цепи несут инф.сигнал=акустическому каналу | 1. подключение высокочастотного генератора к нелинейным и параметрическим системам 2. -//- к телефонному кабелю - аппарату | генераторы радиоизлучений ANG-200, приемники радиосигналов Крона 6000М, передатчики и приемники радиостанций для кв и укв диапазонов MICOM-2 | LBD-50 анализатор проводных коммуникаций RCC-2000 комплекс контроля электромагнитного излучения МАНГУСТ - VNG-012GL - генератор акустический колебаний ГРОМ-ЗИ-4 генератор шума ФСП-1Ф-7А фильтр сетевой многофункциональный поисковый прибор | |

| 6. Акустооптический - под действием акуст.волны колеблется плоская поверхность | лазерным лучом снимают колебания с поверхности (внешнее стекло окна) | приборы с ИК-излучением: сканирующий спектральный коррелятор OSCOR-5000 прибор для обнаружения различных устройств скрытого съема CPM-700 | покрытие стекол пленкой Courtaulds класса Safety VNT-2 вибропреобразователь для окон | |

| 7. Канал утечки инф по тел. линии - подключение к телефонной линии | 1. контактный: параллельное подключение тел.аппарата, подключение с помощью согласующего устройства, подключение с компенсацией падения напряжения 2. бесконтактный: через рамку (один или несколько витков), через индукционный датчик | блокирование устройств, размывание спектра, сдвиг рабочей частоты, блокирование акустопуска звукозаписывающей аппаратуры, защита телефона от ВЧ-навязывания, подавление генераторами | | |

| 8. утечка по цепям электропитания - закладки в тех.средствах обработки информации в линиях связи | | | | |

| 9. учетка по цепям заземления - перехват сигнала в заземляющем провод или в потенциальной зоне вокру | фильтры | визуальный контроль | | |

| 10. визуально-оптический | подглядывание | бинокли, монокуляры, подзорные трубы, телескопы, эндоскопы | уменьшать контраст объект\фон снижать яркость объекта не допускать близко выбор помещений экранирование объекта | средства гашения экранов шторы, жалюзи, пленка |

| 11. фототелеканалы | фотографирование | фото для аэрофотосъемки, широкого применения, скрытой съемки | | |

| 12. канал ИК излучения | скрытое наблюдение | приборы ночного видения (бинокль, телекамера) | | |

| 13. волоконно-оптический канал | подключение к оптическим световодам | фотодетекторы | | |

Противодействия : 1. конструктивные меры, связанные с оборудованием помещений. 2. исключение вероятности вноса и установки подслушивающих устройств. 3. тех средства подавления каналов перехвата информации (зашумление - генераторы шума, вибрационное зашумление).

Тех средства обнаружения утечки : 1. визуальный метод контроля. 2. контроль с использованием тех средств.

ИАФ.1 ИДЕНТИФИКАЦИЯ И АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ, ЯВЛЯЮЩИХСЯ РАБОТНИКАМИ ОПЕРАТОРА

Требования к реализации ИАФ.1: В информационной системе должна обеспечиваться идентификация и аутентификация пользователей, являющихся работниками оператора.

При доступе в информационную систему должна осуществляться идентификация и аутентификация пользователей, являющихся работниками оператора (внутренних пользователей), и процессов, запускаемых от имени этих пользователей, а также процессов, запускаемых от имени системных учетных записей.

К внутренним пользователям в целях настоящего документа относятся должностные лица оператора (пользователи, администраторы), выполняющие свои должностные обязанности (функции) с использованием информации, информационных технологий и технических средств информационной системы в соответствии с должностными регламентами (инструкциями), утвержденными оператором, и которым в информационной системе присвоены учетные записи.

В качестве внутренних пользователей дополнительно рассматриваются должностные лица обладателя информации, заказчика, уполномоченного лица и (или) оператора иной информационной системы, а также лица, привлекаемые на договорной основе для обеспечения функционирования информационной системы (ремонт, гарантийное обслуживание, регламентные и иные работы) в соответствии с организационно-распорядительными документами оператора и которым в информационной системе также присвоены учетные записи.

Пользователи информационной системы должны однозначно идентифицироваться и аутентифицироваться для всех видов доступа, кроме тех видов доступа, которые определяются как действия, разрешенные до идентификации и аутентификации в соответствии с мерой защиты информации УПД.11.

Аутентификация пользователя осуществляется с использованием паролей, аппаратных средств, биометрических характеристик, иных средств или в случае многофакторной (двухфакторной) аутентификации - определенной комбинации указанных средств.

В информационной системе должна быть обеспечена возможность однозначного сопоставления идентификатора пользователя с запускаемыми от его имени процессами.

Правила и процедуры идентификации и аутентификации пользователей регламентируются в организационно-распорядительных документах по защите информации.

Требования к усилению ИАФ.1:

1) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация для удаленного доступа в систему с правами привилегированных учетных записей (администраторов):

а) с использованием сети связи общего пользования, в том числе сети Интернет;

б) без использования сети связи общего пользования;

2) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация для удаленного доступа в систему с правами непривилегированных учетных записей (пользователей):

а) с использованием сети связи общего пользования, в том числе сети Интернет;

б) без использования сети связи общего пользования;

3) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация для локального доступа в систему с правами привилегированных учетных записей (администраторов);

4) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация для локального доступа в систему с правами непривилегированных учетных записей (пользователей);

5) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация при доступе в систему с правами привилегированных учетных записей (администраторов), где один из факторов обеспечивается аппаратным устройством аутентификации, отделенным от информационной системы, к которой осуществляется доступ;

6) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация при доступе в систему с правами непривилегированных учетных записей (пользователей), где один из факторов обеспечивается устройством, отделенным от информационной системы, к которой осуществляется доступ;

7) в информационной системе должен использоваться механизм одноразовых паролей при аутентификации пользователей, осуществляющих удаленный или локальный доступ;

8) в информационной системе для аутентификации пользователей должно обеспечиваться применение в соответствии с законодательством Российской Федерации криптографических методов защиты информации.

Содержание базовой меры ИАФ.1: