Файл: Лабораторная работа по дисциплине Основы построения инфокоммуникационных систем и сетей Анализ сетевого трафика с помощью программы Wireshark.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 11.01.2024

Просмотров: 49

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Лабораторная работа по дисциплине

«Основы построения инфокоммуникационных систем и сетей»

«Анализ сетевого трафика с помощью программы Wireshark»

Постановка задачи:

Проанализировать самые популярные утилиты для анализа сетевого трафика.

Выбрать различные ситуации использования сети-Интернет для анализа сетевой активности

(трафика) в программе Wireshark.

Сделать выводы.

Выполнил студент Хайдуков М.А.

Уч. Группа АБ-03з

2021

Проанализировав 5-6 сайтов, я выделил самые популярные/повторяющиеся везде снифферы:

-

SolarWinds - это очень большой набор инструментов управления IT. В этой статье более уместна утилита Deep Packet Inspection and Analysis которая является его составной частью. Большинство сетевых устройств, чтобы убедиться, что пакет идет туда, куда нужно, используют метаданные каждого пакета. Содержимое пакета неизвестно сетевому устройству. Другое дело - глубокая инспекция пакетов; это означает, что проверяется фактическое содержимое пакета. Таким образом можно обнаружить критическую сетевую информацию, которую нельзя почерпнуть из метаданных. Инструменты, подобные тем, которые предоставляются SolarWinds, могут выдавать более значимые данные, чем просто поток трафика. -

Основным инструментом для сбора сетевого трафика является tcpdump. Это приложение с открытым исходным кодом, которое устанавливается практически во всех Unix-подобных операционных системах. Tcpdump - отличная утилита для сбора данных, которая имеет очень сложный язык фильтрации. Важно знать, как фильтровать данные при их сборе, чтобы в итоге получить нормальный набор данных для анализа. Захват всех данных с сетевого устройства даже в умеренно загруженной сети может породить слишком много данных, которые будет очень трудно проанализировать.

Tcpdump - любимый инструмент системных администраторов, потому что это утилита командной строки. Для запуска tcpdump не требуется графический интерфейс. Для производственных серверов графический интерфес скорее вреден, так как потребляет системные ресурсы, поэтому предпочтительны программы командной строки. Как и многие современные утилиты, tcpdump имеет очень богатый и сложный язык, который требует некоторого времени для его освоения.

-

Большинство полезных утилит с открытым исходным кодом в конечном итоге клонируют в другие операционные системы. Когда это происходит, говорят, что приложение было перенесено. Windump - это порт tcpdump и ведет себя очень похожим образом. Самое существенное различие между Windump и tcpdump заключается в том, что Windump нуждается в библиотеке Winpcap, установленной до запуска Windump. Несмотря на то, что Windump и Winpcap предоставляются одним и тем же майнтайнером, их нужно скачивать отдельно. -

Wireshark является следующим самым известным инструментом в наборе системного администратора. Он позволяет не только захватывать данные, но также предоставляет некоторые расширенные инструменты анализа. Кроме того, Wireshark является программой с открытым исходным кодом и перенесен практически на все существующие серверные операционные системы. Под названием Etheral, Wireshark теперь работает везде, в том числе в качестве автономного переносимого приложения.

Если вы анализируете трафик на сервере с графическим интерфейсом, Wireshark может сделать все за вас. Он может собрать данные, а затем анализировать их все здесь же. Однако на серверах графический интерфейс встречается редко, поэтому вы можете собирать сетевые данные удаленно, а затем изучать полученный файл pcap в Wireshark на своем компьютере. Одной из самых полезных возможностей Wireshark является возможность следовать за потоком. Лучше всего представить поток как цепочку. Если захват трафика производился на другом компьютере, вы можете импортировать файл PCAP.

-

Tshark - это очень полезное звено между tcpdump и Wireshark. Tcpdump превосходит их при сборе данных и может хирургически извлекать только те данные, которые вам нужны, однако его возможности анализа данных очень ограничены. Wireshark отлично справляется как с захватом, так и с анализом, но имеет тяжелый пользовательский интерфейс и не может использоваться на серверах без графического интерфейса. Попробуйте tshark, он работает в командной строке. -

Network Miner - это очень интересный инструмент, который скорее попадает в категорию инструментов сетевого криминалистического анализа, а не просто снифферов. Сфера криминалистики, как правило, занимается расследованиями и сбором доказательств, и Network Miner выполняет эту работу просто отлично. Также, как wireshark может следовать потоку TCP, чтобы восстановить всю цепочку передачи паков, Network Miner может следовать потоку для того, чтобы восстановить файлы, которые были переданы по сети. Network Miner может быть стратегически размещен в сети, чтобы иметь возможность наблюдать и собирать трафик, который вас интересует, в режиме реального времени. Он не будет генерировать свой собственный трафик в сети, поэтому будет работать скрытно. Network Miner также может работать в автономном режиме. Вы можете использовать tcpdump, чтобы собрать пакеты в интересующей вас точке сети, а затем импортировать файлы PCAP в Network Miner. Далее можно будет попробовать восстановить какие-либо файлы или сертификаты, найденные в записанном файле. -

Fiddler технически не является утилитой для захвата сетевых пакетов, но он так невероятно полезен, что попал в этот список. В отличие от других перечисленных здесь инструментов, которые предназначены для захвата трафика в сети из любого источника, Fiddler скорее служит инструментом отладки. Он захватывает HTTP трафик. Хотя многие браузеры уже имеют эту возможность в своих средствах разработчика, Fiddler не ограничивается трафиком браузера. Fiddler может захватить любой HTTP-трафик на компьютере, в том числе и не из веб-приложений. -

Анализатор сети Capsa имеет несколько редакций, каждая из которых имеет различные возможности. На первом уровне Capsa бесплатна, и она по существу позволяет просто захватывает пакеты и производить их базовый графический анализ. Панель мониторинга уникальна и может помочь неопытному системному администратору быстро определить проблемы в сети. Бесплатный уровень предназначен для людей, которые хотят узнать больше о пакетах, и наращивать свои навыки в анализе. -

В своей работе я использую Charles Proxy. С его помощью я отлавливаю HTTP трафик со своих устройств (телефоны/планшеты), замедляю скорость интернета для проверки работоспособности приложений с плохим интернетом, блокирую некоторые ссылки и смотрю на реакцию приложения и т.п.

Вывод: в мире существует огромное количество сетевых анализаторов (снифферов), которые помогают многим специалистам упростить работу, находить проблемы в сети, заранее локализировать угрозы. Каждый может найти ту программу, которая будет ему по душе. У всех программ есть бесплатные периоды/версии с ограниченным функционалом, чтобы пользователь мог ознакомится с программой и решить, подходит ли она ему или нет, что очень удобно.

Но, к сожалению, иногда эти программы используются для мошеннических действий (кража паролей, IP-адресов и т.п.). Поэтому при использовании интернета всегда необходимо помнить про интернет безопасность, не переходить по подозрительным ссылкам и в целом, учится информационной грамотности и безопасности (особенно во время расцвета информационных технологий).

Wireshark – это программный инструмент для перехвата и анализам сетевого трафика. Сама программа, в первую очередь, предназначена для сбора информации о сетевых взаимодействиях и для обнаружения и устранения неполадок в сети. Установленная и запущенная на компьютере программа Wireshark позволяет обнаружить и изучить любой протокольный блок данных (Protocol Data Unit, PDU), который был отправлен и получен с помощью установленных на компьютере сетевых адаптеров (Network Interface Card, NIC). По мере движения потоков данных по сети анализатор перехватывает каждый протокольный блок данных (PDU), после чего расшифровывает или анализирует его содержание согласно соответствующему документу RFC или другим спецификациям.

Я решил проанализировать трафик сайта http://www.autonet.ru/, которым недавно пользовался. Данный сайт использует протокол http, поэтому, сначала, я изучил информацию об этом протоколе и что такое сам протокол.

Протокол-это набор правил передачи информации, то есть с помощью протоколов мы регламентируем, как наша информацию будет предаваться в сети интернет.

Http протокол относится к модели TCP/IP, к специфическому уровню Application (прикладной уровень). Он состоит из основной части (payload), служебной информации (headers), http-respond и http-request, методе, версии протокола, хост машины, статус-кода и статус-сообщения.

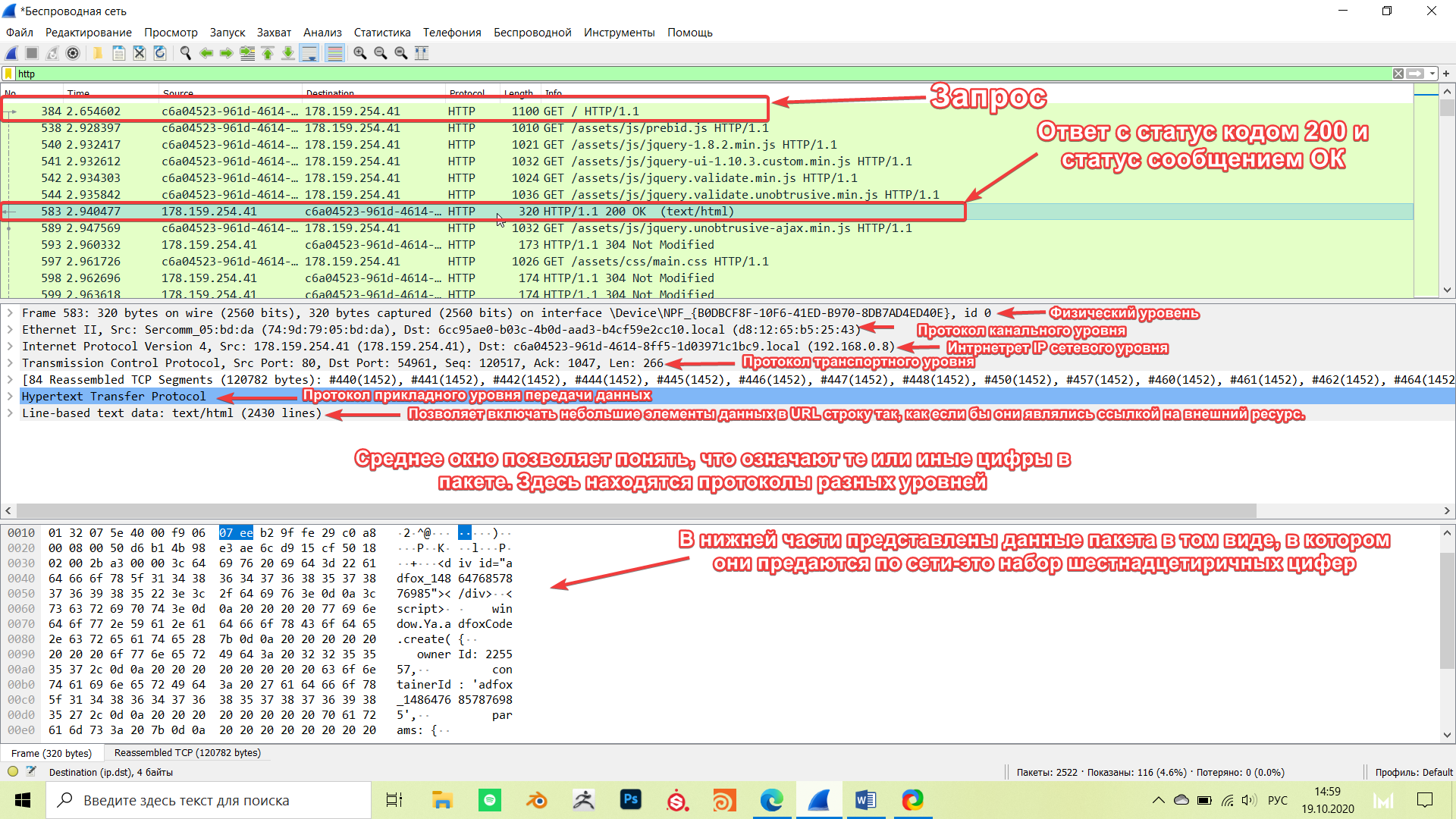

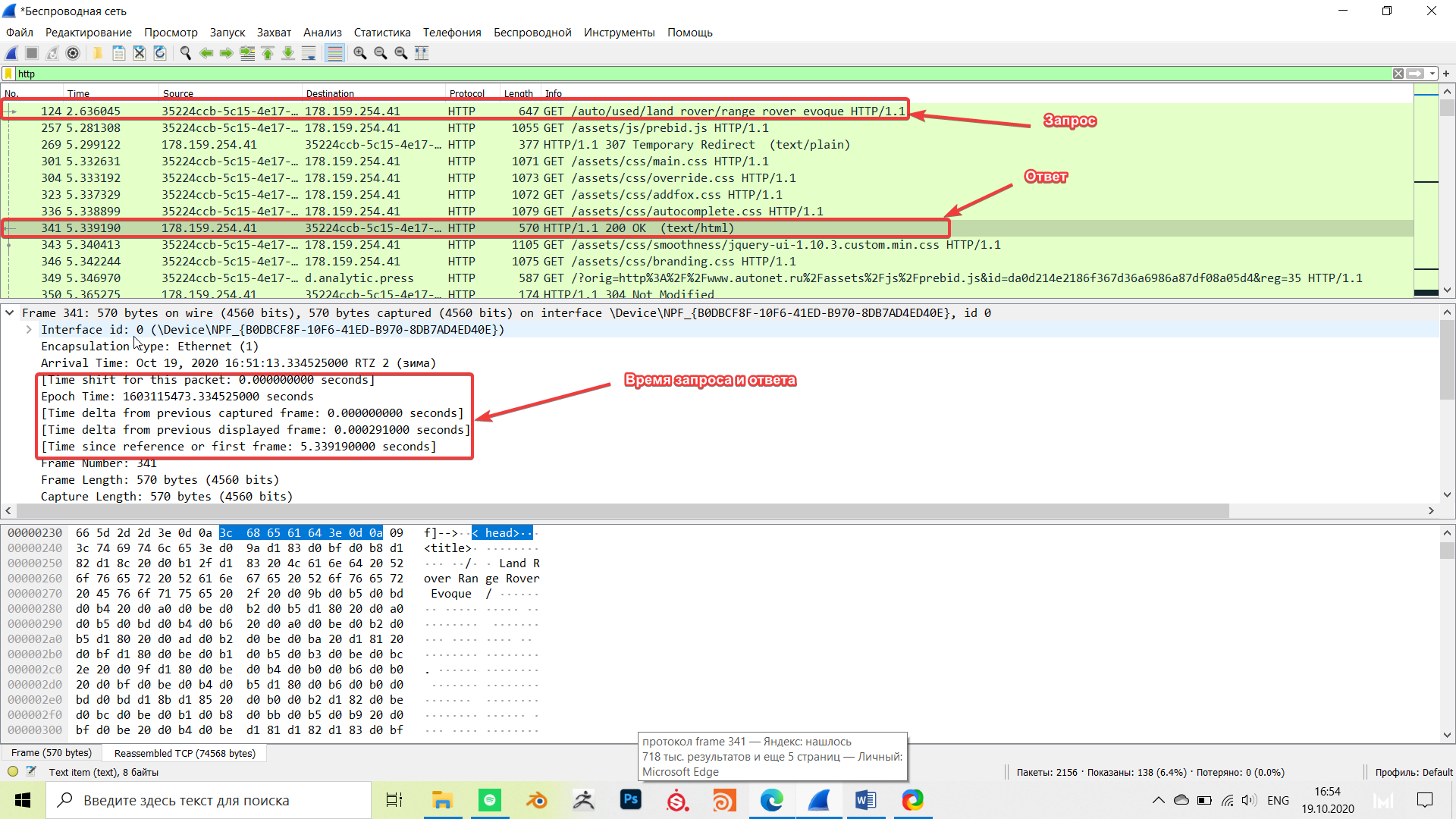

Далее, я запустил Wireshark, из списка сетевых интерфейсов выбрал адаптер «Беспроводная сеть», так, как только через него приходят пакеты. Чтобы было легче отслеживать пакеты ставлю фильтр http.

Далее, нажимаю на кнопку

Пакет номер 384 - это запрос на сервер, а пакет номер 583 – это ответ сервера на запрос. Статус код «200» обозначает, что операция выполнена успешна. Статус-сообщение «ОК» аналогично. Другие пакеты относятся к ссылкам, картинкам и т.п. (text / html) – означает язык разметки web-страницы.

Например:

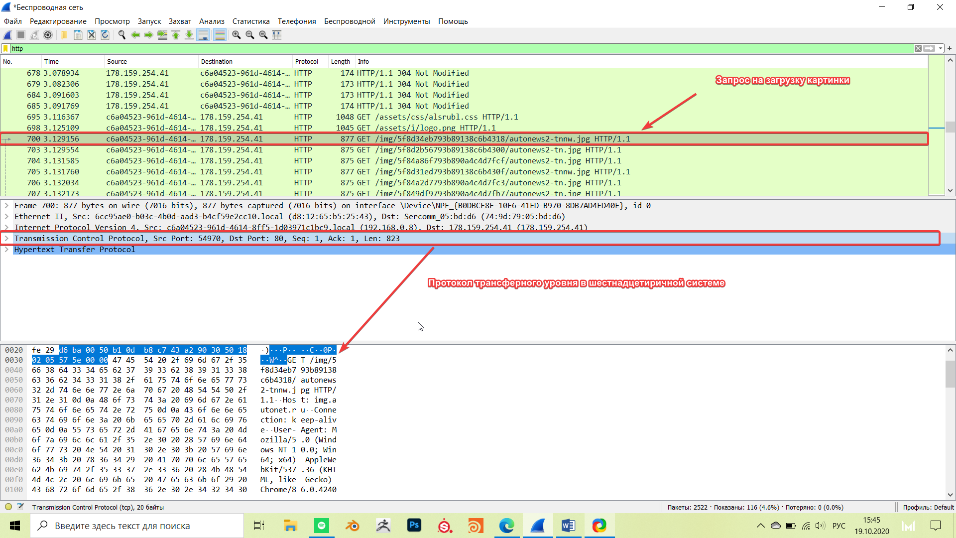

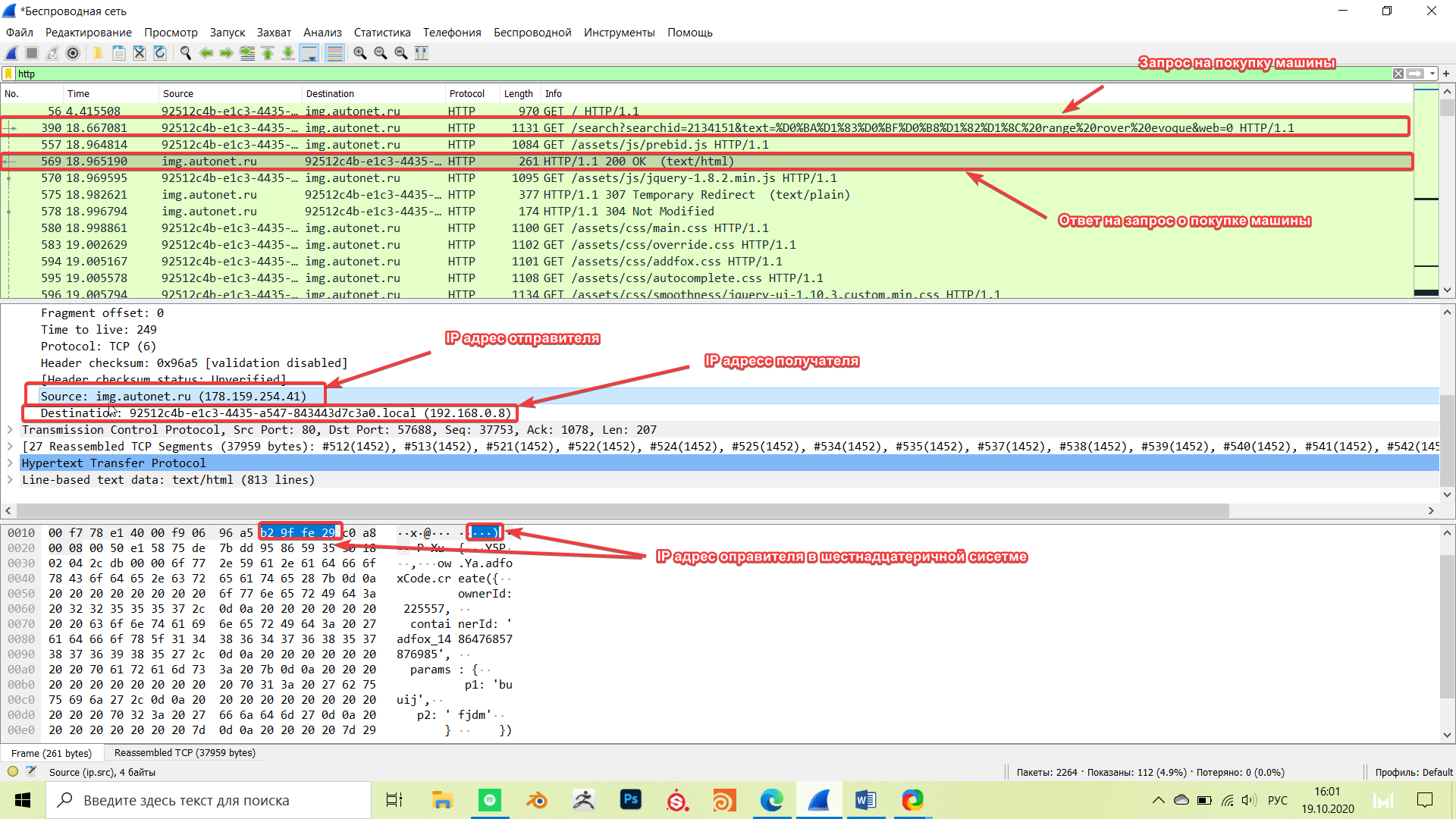

Например: Далее, я сделал запрос через поисковую строку «купить range rover evouqe» и нажал поиск:

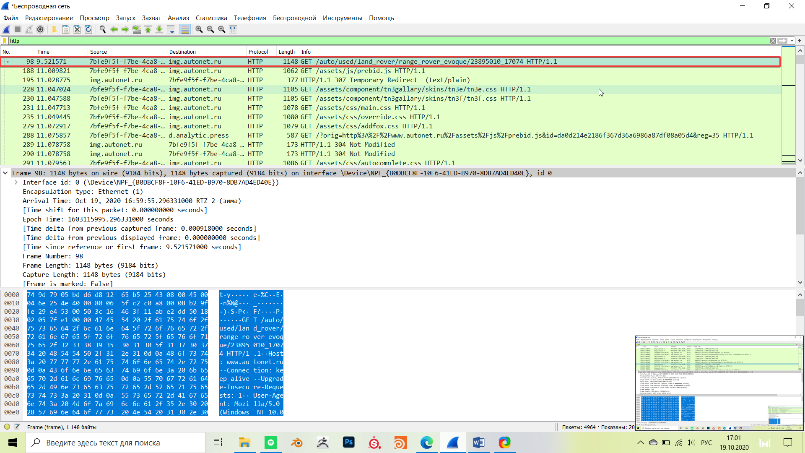

Далее, я сделал запрос через поисковую строку «купить range rover evouqe» и нажал поиск:Пакет номер 390 – это запрос от клиента (в данном случае моего ноутбука) на сервер, а пакет номер 569 – это ответ с сервера клиенту (статус-код 200 и статус-сообщение ОК говорят об успешности операции). Остальные пакеты — это запросы и ответы на загрузку фотографий и ссылок. Так же в интернет протоколе IP сетевого уровня я могу посмотреть информацию об IP адресах отправителя и получателя.

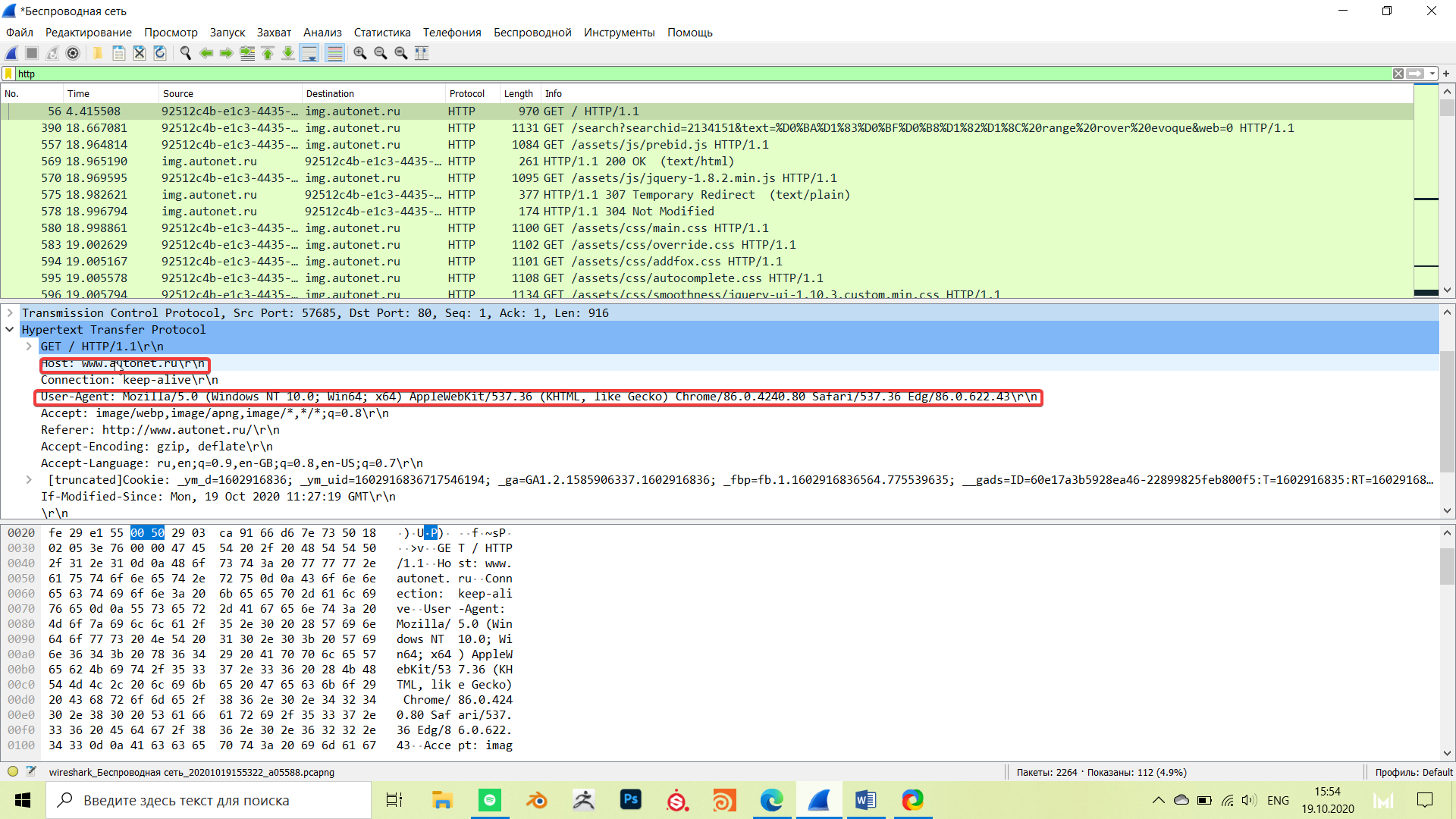

Так же можно найти информацию о User-Agent (приложения, осуществляющие доступ к веб-сайтам, таким как браузеры, поисковые роботы и т.п.)

Т

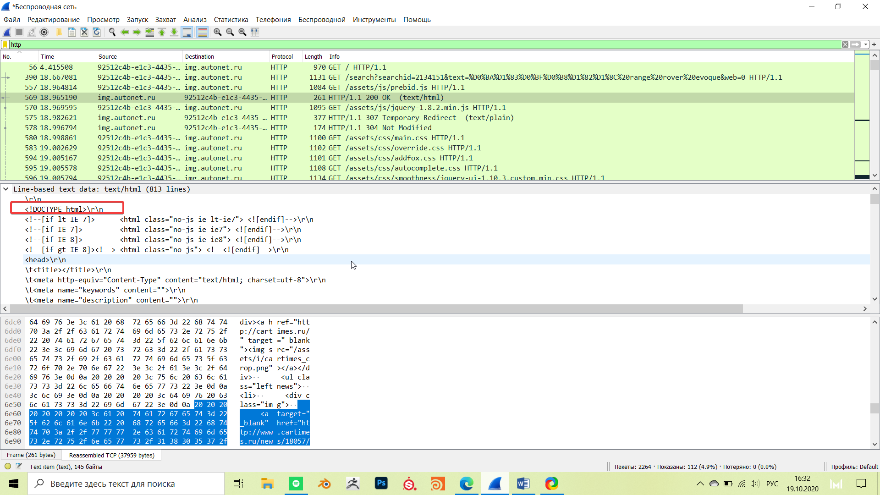

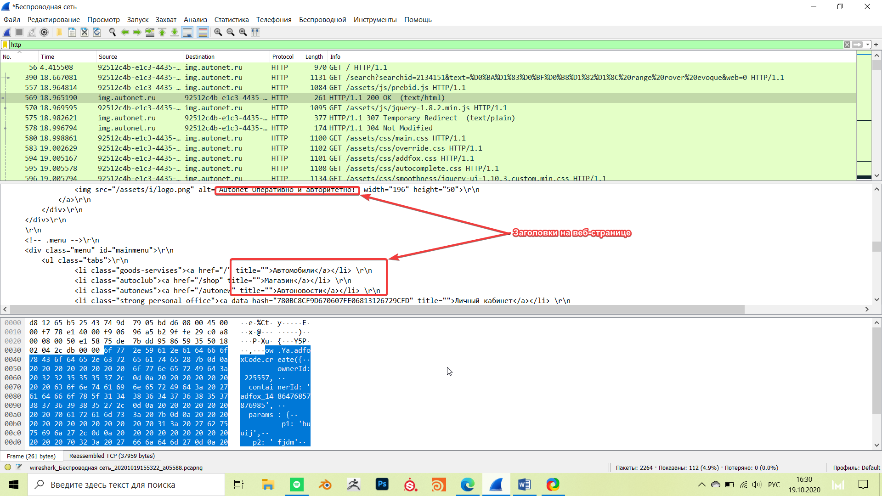

ак же в line-based text data можно посмотреть верстку странциы:

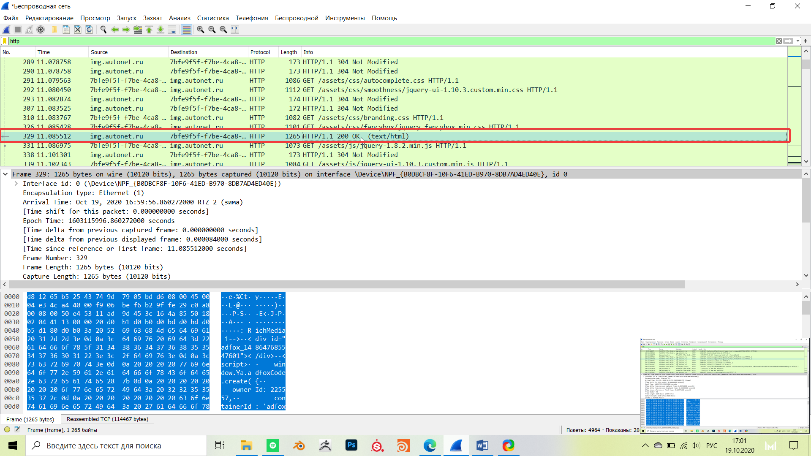

ак же в line-based text data можно посмотреть верстку странциы: Во время работы очень часто попадается статус-код 304 Not Modified. Это значит, что сервер возвращает такой код, если клиент запросил документ методом GET, использовал заголовок If-Modified-Since или If-None-Match и документ не изменился с указанного момента (то есть информация о сайте храниться в кэше).

Т

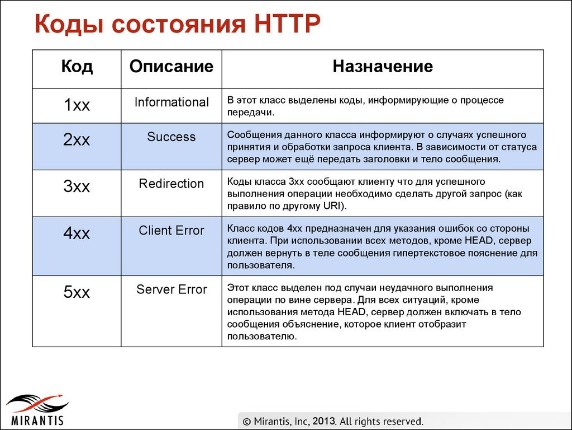

ак же я нашел описание других кодов состояния http и их значение.

ак же я нашел описание других кодов состояния http и их значение.

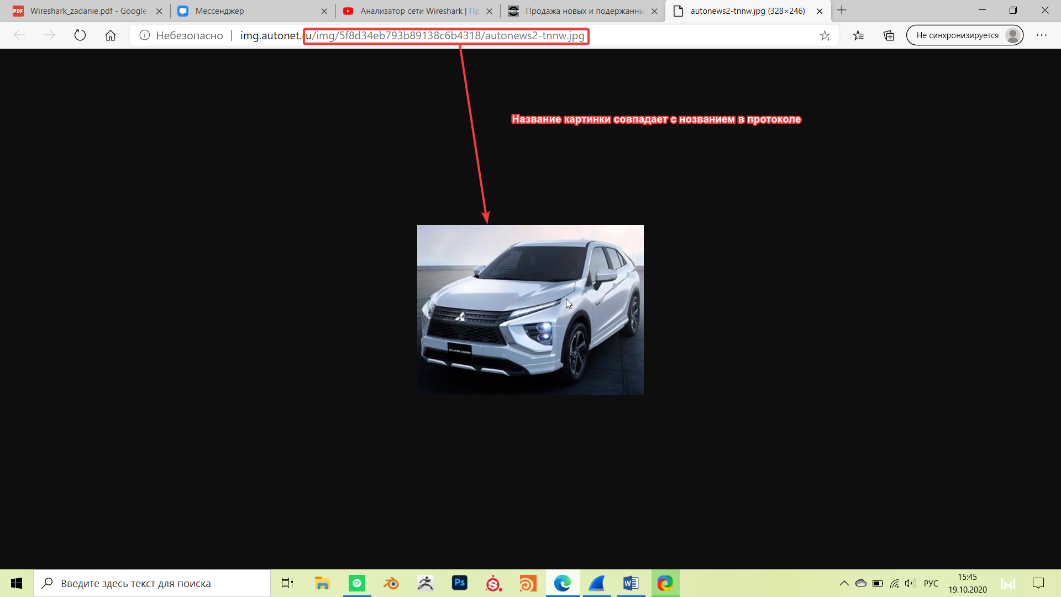

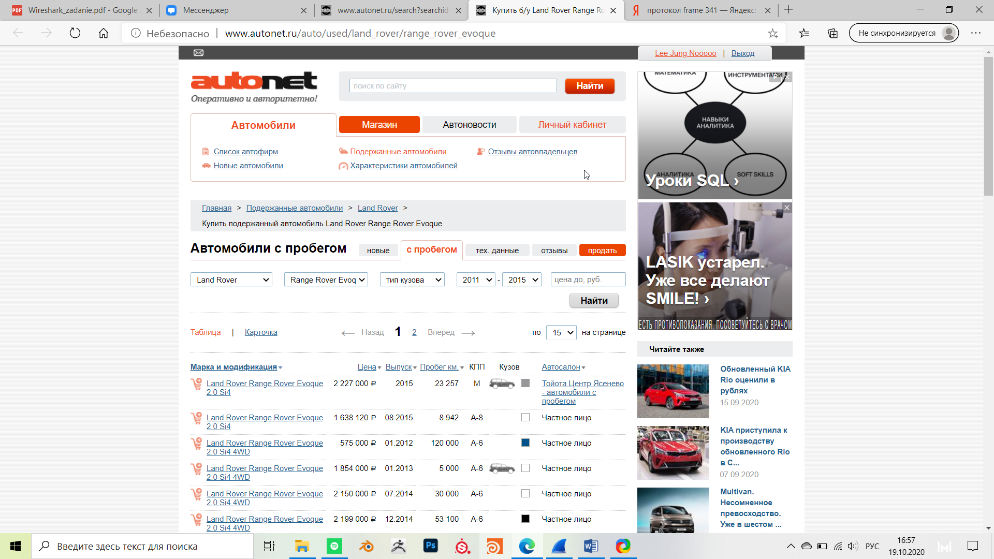

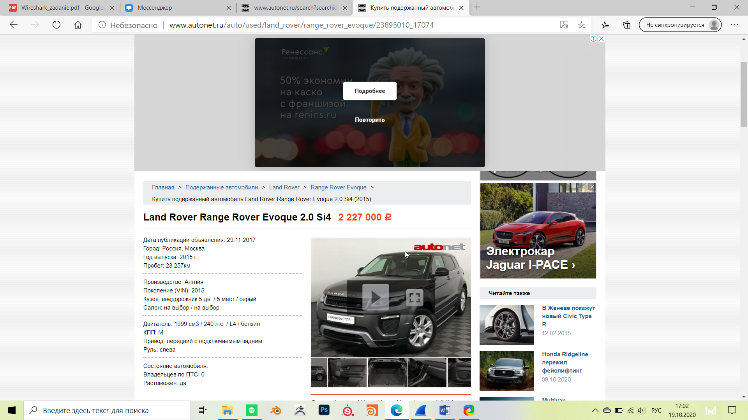

Далее, я нажал на первую ссылку на и открылась данная страница (адреса в пакете и на странице совпадают):

Далее, я нажал на первую ссылку на и открылась данная страница (адреса в пакете и на странице совпадают):

Кликаю на первую ссылку автомобиля:

Кликаю на первую ссылку автомобиля:

Адрес запроса и адрес страницы совпадают.

П

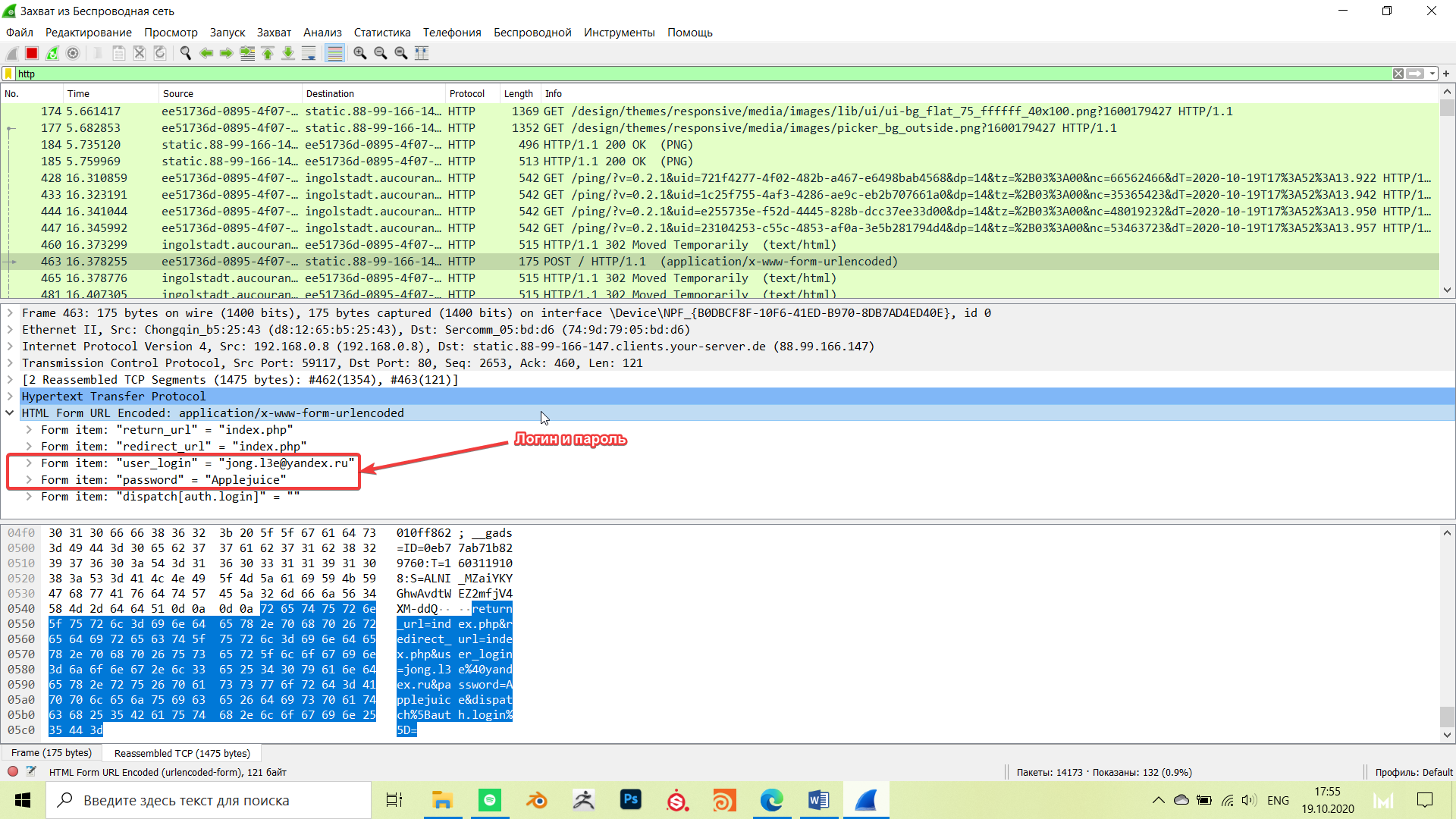

оследнее, что хотелось бы попробовать – это есть ли возможность посмотреть логин пароль при регистрации на сайте. Для этого я зарегистрировался и авторизовался на сайте http://siriust.ru/ :

оследнее, что хотелось бы попробовать – это есть ли возможность посмотреть логин пароль при регистрации на сайте. Для этого я зарегистрировался и авторизовался на сайте http://siriust.ru/ :Для того, чтобы найти незащищенные сайты я использовал запрос «любая тема -inurl:https» в Google.

Выводы:

Wireshark позволяет исследовать, анализировать всю сетевую активность, а так же сохранять ее части во время захвата пакетов. Поэтому при переходе на незащищенные веб-сайты системы безопасности выдают нам предупреждение, ведь наши данные могут украсть злоумышленники. Так же я разобрался с тем, как использовать основной функционал данной программы, что такое протокол, http протокол и его версии (1.1 и 2.0) и их отличия, что значат различные статус-кода, из чего состоит протокол и какую информацию я могу из него получить.