ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 09.06.2019

Просмотров: 1159

Скачиваний: 1

Продовження таблиці 1.1

|

8 |

Бета версія |

Стадія, під час якої ПЗ підлягає публічному тестуванню; стадія активного бета-тестування і налагодження програми, що пройшла альфа-тестування (якщо таке було). Програми на цій стадії розробки можуть бути використані іншими розробниками програмного забезпечення для випробування сумісності. Тим не менш, програми цього етапу можуть містити достатньо велику кількість помилок [9]. |

|

9 |

Альфа-тест |

Імітація реальної роботи з системою штатними розробниками, або реальна робота з системою потенційними користувачами/замовником [10]. |

|

10 |

Бета-тест |

Інтенсивне використання майже готової версії продукту (як правило, програмного або апаратного забезпечення) з метою виявлення максимального числа помилок в його роботі для їх подальшого усунення перед остаточним виходом (релізом) продукту на ринок, до масового споживача [11]. |

1.2 Аналіз існуючих програмних продуктів

На сьогоднішній день існує достатня кількість ігор в жанрі Tower Defense. Розглянемо деякі з них.

Першим розглянемо найпопулярнішу гру Defense Zone 3 [12], яку можна побачити на рис. 1.1.

Рисунок 1.1 – Гра Defense Zone 3

Defense Zone - серія тактичних стратегій із серії «оборона веж» завоювала чимало позитивних відгуків серед шанувальників жанру в першу чергу завдяки відмінно опрацьованої графіки і високо деталізованим юнітам. Не останню роль в популярності Defense Zone зіграв і різнобічний геймплей, який включає в себе багатий вибір веж і значну різноманітність ворогів різних класів і можливостей, що дозволяє гравцям використовувати різні тактичні схеми. Гра вийшла 14 грудня 2016 року. Автором і видавцем гри э Артем Котов, який розробив усі три частини.

D efense

Zone 3 - третя частина популярної серії,

що отримала ще більш гарну графіку, масу

нових можливостей, такі як:

нові рівні та динамічна модель зміни

погодних умов. Геймплей Defense

Zone 3 можна побачити на

рис. 1.2.

efense

Zone 3 - третя частина популярної серії,

що отримала ще більш гарну графіку, масу

нових можливостей, такі як:

нові рівні та динамічна модель зміни

погодних умов. Геймплей Defense

Zone 3 можна побачити на

рис. 1.2.

Рисунок 1.2 Геймплей Defense Zone 3

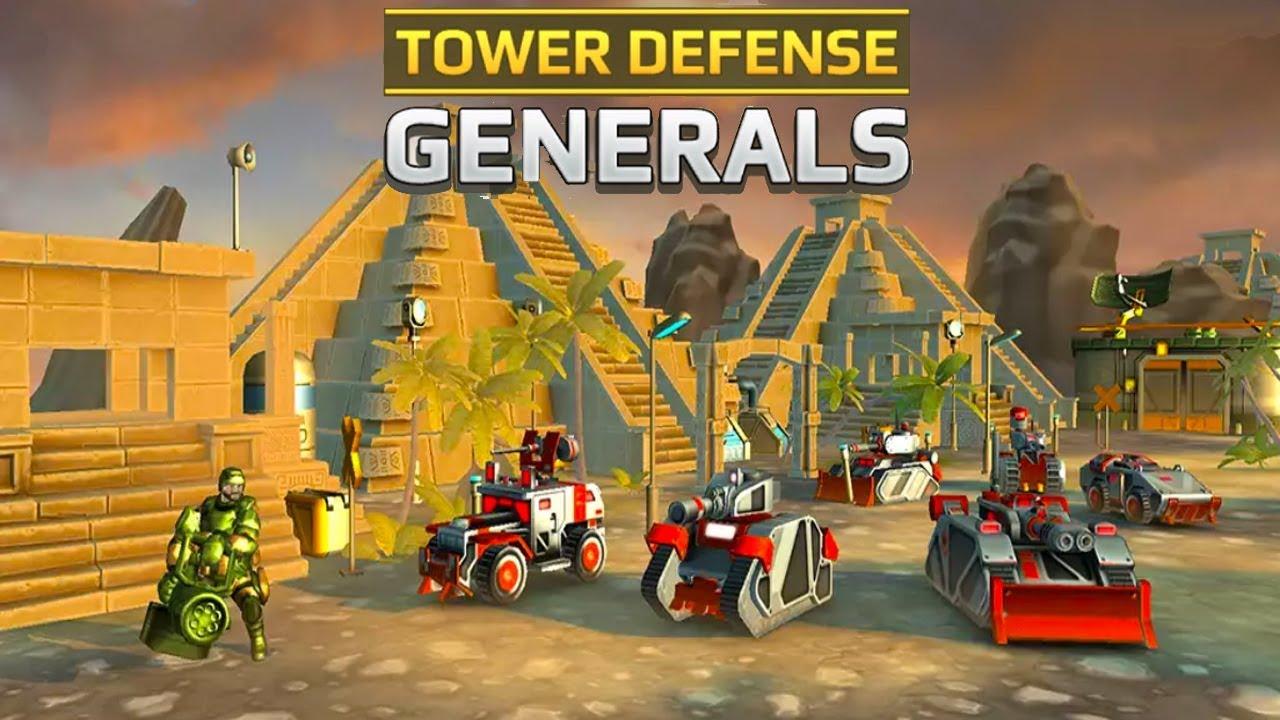

Другою грою буде Generals TD HD [13], яку можна побачити на рис. 1.3.

Рисунок 1.3 – Generals TD HD

В цій грі ваша задача вкрай проста і водночас дуже складна. Ваше завдання вбивати всіх супротивників що з'являються на дорозі що веде до вашого головного штабу. Використовувати вам потрібно автоматичні вежі. Якщо ви хочете затримати ворогів на місці, то можна поставити казарму в якій будуть з'являтися ваші війська, або використовувати додаткові пристосування для знищення ворога. Вийшла вона 14 листопада 2017 року и остання версія на даний момент 1.2.1. Геймплей Generals TD HD можна побачити на рис. 1.4.

Рисунок 1.4 – Гемплей Generals TD HD

Третьою грою ми розглянемо Tower Defense Zone 2 [14], яку можна бачити на рис. 1.5.

Рисунок 1.5 – Tower Defense Zone 2

Tower Defense Zone 2 - продовження популярної тактичної стратегії з серії Tower Defense. Сиквел є певним сюжетним продовженням першої частини. Для тих хто не знайомий з початком історії відзначимо, що на землю було скоєно підступний напад інопланетних загарбників, але за допомогою сучасної зброї, останніх технологій і особового складу людству вдалося відбити напад і космічні агресори відступили. Однак перегруперовавшісь і мобілізувавши всі наявні сили інопланетяни знову вчинили спробу захоплення планети. Саме про ці події і піде мова в Tower Defense Zone 2. Геймплей Tower Defense Zone 2 можна побачити на рис. 1.6.

Рисунок 1.6 – Геймплей Tower Defense Zone 2

1.3 Розробка математичної моделі для предметної області «Проект програмного комплексу комп'ютерної гри-стратегії "Tower Defense"»

Стрільба в іграх жанру Tower Defense працює завдяки векторам, за допомогою яких розраховується відстань між туреллю та противником.

Розрахунок відстані здійснюється за такою формулою (формула 1.1):

(1.1)

де,

–

відстань між точками (в даному випадку

пікселі, но звичайно це просто одиниці

виміру),

– координата

по осі х другої точки

(пікселі),

– координата

по осі х першої точки

(пікселі),

– координата

по осі y другої точки

(пікселі),

– координата

по осі y першої точки

(пікселі).

Таким чином математична постанова задачі проектування ПК розробки програмного комплексу комп'ютерної гри-стратегії "Tower Defense":

(1.2)

Проведемо перевірочний розрахунок за наведеною математичної моделі наступним завданням

Постановка:

Є турель з певним радіусом атаки та противник зі своїм радіусом. Треба знайти відстань між центрами турелі й противника, щоб дізнатися входить противник у радіус дії турелі чи ні.

Початкові дані:

Радіус турелі – 80 пікселів. Радіус противника – 24 пікселя.

Турель має координати 450, 130 та противник 500, 180.

Виходячи з даних визначимо відстань між ними і порівнюємо її з радіусом турелі.

Рішення:

Розрахунок відстані (пікселі):

Після проведених розрахунків отримали, що відстань між туреллю та противником з координатами 450, 130 та 500, 180 відповідно дорівнює 70.71 піксель, що є менше радіуса турелі в 80 пікселів. Звідси робимо висновок що противник знаходися в полі досяжності турелі и буде обстріляний нею.

1.4 Розробка структурно–функціональної моделі ПК комп'ютерної гри-стратегії "Tower Defense"

Узагальнена та деталізуюча SADT – діаграма представляє процес у вигляді послідовності активностей, кожна з яких має входи, виходи, виконавця і керуючий вплив [15].

На вхід подаються ігрові ресурси, такі як монети та життя користувача, та модель сценарію(розташування веж), а на виході отримуємо ігрові ресурси після проходження рівня(життя, які могли змінитися, якщо противник проник на базу, а монети, які додаються за кожного вбитого ворога).

На рис. 1.7 зображена контекстна SADT-діаграма нульового рівня для ПК комп'ютерної гри-стратегії "Tower Defense".

Рисунок 1.7 – Контекстна SADT-діаграма 0-го рівня ПК комп'ютерної гри-стратегії "Tower Defense".

У таблиці 1.2 описані контекстної структурно–функціональної діаграми ПК.

Таблиця 1.2 – Формалізований опис контекстної структурно–функціональної діаграми ПК комп'ютерної гри-стратегії "Tower Defense".

|

Вхід |

Вихід |

Управління |

Виконувач |

|

- Ігрові ресурси(монети, життя бази); - Модель сценарію(розташування веж) |

Ігрові ресурси(монети, життя бази) |

Модель сценарію(розташування веж) |

Користувач, ПЗ |

Для більш точного проектування ПК комп'ютерної гри-стратегії "Tower Defense" деталізуємо SDAT–діаграму нульового рівня.

Цей ПК можна розділити на декілька етапів:

-

розташування веж користувачем;

-

підготовка противників(загрузка хвиль противників, пошук маршруту);

-

початок гри(взаємодія веж з противниками);

Взаємодія користувача з грою починається з розташування веж на карті, при цьому користувач не може вийти за межу своїх ресурсів(монет) та може ставити вежі лиш в конкретних місцях.

Потім користувач може почати рівень чи дочекатися його початка.

Якщо користувач перейшов до редактору рівнів, тоді він сам може створити свій рівень, котрий потім можливо зберегти в базі даних та неодмінно випробувати його. Користувач може самостійно задавати ландшафт, місця для розташування веж, тип, кількість та місця початку та кінця маршруту противників.

Деталізуюча структурно–функціональна діаграма першого рівня представлена на рис. 1.8.

Описання контекстної структурно–функціональної діаграми ПК наведено у таблиці 1.3.

Таблиця 1.3 – Формалізований опис структурно-функціональної діаграми першого рівня ПК

|

|

Вхід |

Вихід |

Управління |

Виконавець |

|

А1 |

Ігрові ресурси(монети, життя бази) |

Ігрові ресурси(монети, життя бази) |

Модель сценарію(розташування веж) |

Користувач, ПЗ |

|

А2 |

Ігрові ресурси(монети, життя бази) |

Ігрові ресурси(монет, життя бази) |

Позиції веж |

ПЗ |

|

А3 |

Ігрові ресурси(монети, життя бази) |

Ігрові ресурси(монет, життя бази) |

Маршрут противників |

ПЗ |

Рисунок 1.8 – Деталізуюча структурно–функціональна SADT – діаграма першого рівня для ПК комп'ютерної гри-стратегії "Tower Defense"

1.5 Розробка технічного завдання на створення ПК комп'ютерної гри-стратегії "Tower Defense"

У даній дипломній

роботі розглядається предметна галузь

«ПК комп'ютерної

гри-стратегії "Tower Defense"». Програмний

продукт призначений для проведення

вільного часу. Програмний продукт буде

використаний з метою розважити користувача

та можливість розвити деяку стратегію.

Коротка характеристика: програмний комплекс «Tower Defense» призначений для проведення вільного часу та розвитку мисленння щодо розташування оптимальної кількості веж з розрахунком кількості монет, ціни веж, типу и кількості противників.

Продовження технічного завдання знаходиться в Додатку Б.

1.6 Розробка засобів моделювання проекту ПК комп'ютерної гри-стратегії "Tower Defense".

1.6.1 Розробка діаграми прецедентів для комп'ютерної гри-стратегії "Tower Defense"

На основі аналізу предметної області та виявлених вимог щодо розроблюваного програмного продукту розроблена діаграма прецедентів використання, представлена на рис. 1.9.

Дана діаграма показує взаємодію системи з дійовими особами системи. При розгляді системи виділяються актори «Користувач», «ПЗ».

ПЗ – сукупність програм системи обробки інформації і програмних документів, необхідних для експлуатації цих програм [16].

Загальна схема використання ПК комп'ютерної гри-стратегії "Tower Defense". Користувач вибирає позиції веж залежно рівня та його монет, тип веж та стартує гру. ПК загружає хвилю противників, розраховує їх маршрут та випускає на карту.

З рис. 1.9 видно, що користувач має доступ до таких прецедентів: «розташування веж», «редагування та збереження рівня».

ПЗ має доступ до таких прецедентів як «Загрузка противників», «Пошук маршруту противників», «Взаємодія з картою, моделлю веж», «Робота с БД».

Рисунок 1.9 – Діаграма прецедентів ПК комп'ютерної гри-стратегії "Tower Defense".

У таблицях 1.4–1.6 представлено формалізований опис прецедентів «Розташуванная веж», «Редагування та збереження рівня», «Пошук маршруту противників».

Таблиця 1.4 – Описання прецеденту «Розташування веж»

|

Описання прецеденту |

|

Основний виконавець – Користувач |

|

Передумови:

|

|

Вхідні дані:

|

|

Основний успішний сценарій:

|

|

Постумови:

|

|

Вихідні дані:

|

Таблиця 1.5 – Описання прецеденту «Редагування та збереження рівня»

|

Описання прецеденту |

|

Основний виконавець – Користувач |

|

Передумови: - |

|

Вхідні дані:

|

|

Основний успішний сценарій:

|

|

Постумови:

|

|

Вихідні дані:

|