Добавлен: 25.04.2023

Просмотров: 167

Скачиваний: 2

СОДЕРЖАНИЕ

1 АУДИТ ИНФРАСТРУКТУРЫ ПРЕДПРИЯТИЯ

1.1. Характеристика предприятия

1.2. Анализ информационной инфраструктуры предприятия

1.3. Анализ сетевой инфраструктуры предприятия

2 АУДИТ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ

2.1. Характеристика системы Microsoft Security Assessment Tool

2.2. Оценка информационной безопасности

2.3. Оценка уровня организационных мер защиты

2.4. Анализ полученных результатов оценки ИБ

3 АНАЛИЗ ПРОБЛЕМ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ АДМИНИСТРАЦИИ

3.1. Обзор базовой модели угроз безопасности

3.2. Анализ проблем информационной безопасности администрации

3.3. Меры и решения защиты от атак

4 РАЗРАБОТКА КОМПЛЕКСА МЕР ПО ЗАЩИТЕ СЕТЕВОЙ ИНФРАСТРУКТУРЫ АДМИНИСТРАЦИИ

4.1. Разработка комплекса мер по ограничению и контролю доступа к сетевой инфраструктуре

Основные преимущества Cisco Catalyst 2960:

– интегрированная безопасность, включая поддержку NAQ

– улучшенная поддержка качества сервиса (QoS) и отказоустойчивости;

– одинаковый IOS Feature-Set для всех моделей;

– асинхронные потоки данных легко управляются;

– порты двойного назначения, позволяющие использовать подключение по медной паре или оптоволокну;

– сетевое управление, оптимизация пропускной способности;

– сетевая безопасность с использованием широкого диапазона методов идентификации, технологий кодирования данных, и сетевое управление по пользователю, порту и MAC адресу;

– ACL по портам для интерфейсов Layer2, фильтрация по MAC-адресам;

– динамическое назначение VLAN-ов.

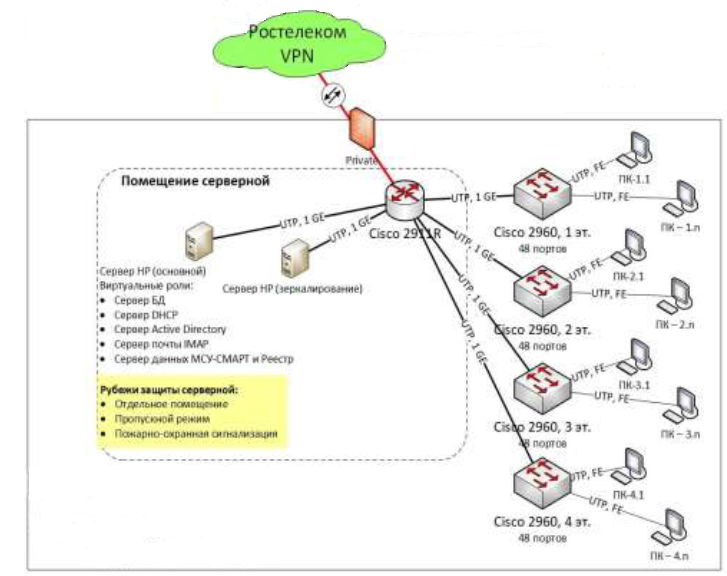

В администрации города Курска задействовано четыре коммутатора Cisco Catalyst 2960, емкостью 48 портов.

В качестве «ядра» вычислений и хранения БД использован новейший сервер HP Proliant DL. Серверы нового поколения разработаны на основе сбалансированной архитектуры с применением новейших серверных технологий.

Сетевая инфраструктура построена по сетям VPN через арендованные каналы оператора ПАО «Ростелеком». Существующая сеть администрации города Курска представлена на рисунке 1.1.

Рисунок 1.1. Сетевая инфраструктура администрации города Курск.

Анализируя собранную информацию, стоит сказать, что мер и решений по обеспечению информационной защищенности локальной сети администрации города Курск в целом недостаточно. Отчасти это сделано потому, что в политиках безопасности прописаны только основные политики и регламенты не в полной мере отражающие все аспекты деятельности муниципальной организации.

2 АУДИТ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ

2.1. Характеристика системы Microsoft Security Assessment Tool

Для того, чтобы выявить проблемные и слабозащищенные места информационной безопасности существуют специальные программные комплексы, позволяющие упростить процесс оценки. Одной из самых распространенных является система оценки безопасности Microsoft Security Assessment Tool (MSAT) [18].

Выбор данной системы в качестве оценки ИБ администрации основывается на ряде факторов:

– система MSAT позволят получить полностью аналитический расчет по всем деструктивным параметрам и видам воздействия на инфраструктуру предприятия;

– система MSAT предоставляет развернутый отчет с оценкой ИБ, и хранит его. При регулярной проверке позволяет сравнить полученные отчеты с предыдущей версией и сделать вывод;

– система проста в обращении и не требует особых навыков от оператора;

– система полностью бесплатна и доступна на Windows платформе.

Инструмент оценки безопасности Microsoft Security Assessment Tool (MSAT) - это бесплатное средство, разработанное чтобы помочь организациям оценить уязвимости в ИТ-средах, предоставить список расставленных по приоритетам проблем и список рекомендаций по минимизации этих угроз. MSAT - простой, экономичный способ приступить к усилению безопасности вычислительной среды предприятия. В корпорации Microsoft основным приоритетом является безопасность сетей, бизнес-серверов, компьютеров конечных пользователей, мобильных устройств и данных клиентов.

Средство MSAT применяет целостный подход к измерению уровня безопасности и охватывает такие темы, как персонал, процессы и технологии. Система MSAT предоставляет следующие возможности:

– исчерпывающую и постоянную осведомленность об уровне ИБ;

– инфраструктуру эшелонированной защиты, соответствующую отраслевым стандартам;

– подробные, постоянные отчеты, сравнивающие базовые показатели с достигнутыми успехами;

– проверенные рекомендации и расставленные по приоритетности действия для улучшения безопасности.

2.2. Оценка информационной безопасности

Анализ информационной защищённости администрации города Курска произведен автоматизированным комплексом MSAT. Оценка выполнятся с целью выяснения начальных условий по ИБ администрации.

Результаты отчета, полученного в ходе автоматической оценки ИБ комплексом MSAT, представлены на рисунке 2.1.

Рисунок 2.1. Результирующий анализ информационной безопасности

Показатель ПРБ находится в диапазоне от 0 до 100, где более высокая оценка подразумевает более высокий показатель потенциального риска для бизнеса в данной специфической области анализа (AoA). Важно отметить, что нулевое значение в данном случае невозможно, так как деловая деятельность сама по себе подразумевает наличие какого-то уровня риска. Кроме того, важно понимать, что существуют определенные аспекты ведения бизнеса, для которых отсутствует прямая стратегия снижения риска.

Индекс DiDI также находится в диапазоне от 0до 100. Высокий показатель свидетельствует о среде, в которой было принято множество мер для развертывания стратегий эшелонированной защиты (DiD) в конкретной области (AoA). Показатель DiDI не отражает общей эффективности безопасности или же ресурсы, затраченные на безопасность. Низкий показатель ПРБ и высокий показатель DiDI это хороший результат [10].

Профиль защиты инфраструктуры администрации города Курск представлен на рисунке 2.2.

Рисунок 2.2 - Профиль защиты инфраструктуры администрации города

2.3. Оценка уровня организационных мер защиты

В настоящее время, в администрации города Курск приняты следующие процедуры и регламенты информационной безопасности.

1) Ограничение доступа работников к персональным данным

Ограничение доступа сотрудников администрации к ПДн – неотъемлемая часть мероприятий по обеспечению безопасности ПДн при их обработке в информационных системах.

Для соблюдения концепции информационной безопасности в администрации приняты меры:

– разработаны функциональных обязанностей должностных лиц службы информационной безопасности;

– создан ряд документов в форме приказов и распоряжений руководства департаментов по вопросам регламентации отношений с населением и контрагентами;

– определены мероприятия по разработке правил управления доступом к внутрисетевым ресурсам (база данных программ госсектора);

– в служебные помещения организован надежный пропускной режим;

– организацию учета, хранения, использования и уничтожения документов и носителей с закрытой информацией (при необходимости).

2) Документальное регламентирование работы с ПД

В администрации все сотрудники при оформлении на работу ознакомлены под роспись с документами, которые устанавливают порядок обработки персональных данных клиентов, как физических, так и юридических лиц.

3) Согласия на обработку персональных данных физических лиц

В соответствии со статьей 9 ФЗ-№152 «О персональных данных» в администрации города обработка ПДн сотрудника, контрагента или граждан осуществляется только при условии наличия его письменного согласия с указанием данных:

– фамилия, имя, отчество и адрес субъекта ПДн, номер основного документа, удостоверяющего его личность, сведения о дате выдачи указанного документа и выдавшем его органе;

– фамилия, имя, отчество и должность оператора, получающего согласие субъекта ПДн;

– цель обработки ПДн;

– порядок обработки и хранения ПДн;

– перечень ПДн, на обработку которых дается согласие субъекта ПДн;

– перечень действий с персональными данными, на совершение которых дается согласие, общее описание используемых оператором способов обработки ПДн;

– срок, в течение которого действует согласие и порядок его отзыва.

2.4. Анализ полученных результатов оценки ИБ

Анализируя полученные данные, можно заключить, что инфраструктура в целом защищена недостаточно хорошо, однако этому есть ряд объяснений:

– организация большая и нуждается в надёжной защите всех бизнес-процессов (особо критические приложения и массивы информации защищены);

– чтобы соответствовать всем международным критериям, необходимо внедрить передовые решения и методы, что в свою очередь очень дорого, а для госучреждений достаточно долго;

– особо важные узлы сети защищены, а также обеспечена базовая защита компьютеров установкой современных файрволов и антивирусов.

3 АНАЛИЗ ПРОБЛЕМ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ АДМИНИСТРАЦИИ

3.1. Обзор базовой модели угроз безопасности

Для того что бы разработать меры защиты администрации города Курска, необходимо определить потенциальные угрозы и возможные пути проникновения нарушителя, то есть рассмотреть модель угрозы объекта.

Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных содержит систематизированный перечень угроз безопасности персональных данных при их обработке в информационных системах персональных данных. Эти угрозы обусловлены преднамеренными или непреднамеренными действиями физических лиц, действиями зарубежных спецслужб или организаций, а также криминальных группировок, создающих условия (предпосылки) для нарушения безопасности персональных данных (ПДн), которое ведет к ущербу жизненно важных интересов личности, общества и государства [2].

Модель угроз содержит единые исходные данные по угрозам безопасности персональных данных, обрабатываемых в информационных системах персональных данных (ИСПДн) администрации, связанным:

– с перехватом (съемом) ПДн по техническим каналам с целью их копирования или неправомерного распространения;

– с несанкционированным, в том числе случайным, доступом в ИСПДн с целью изменения, копирования, неправомерного распространения ПДн или деструктивных воздействий на элементы ИСПДн и обрабатываемых в них ПДн с использованием программных и программно-аппаратных средств, с целью уничтожения или блокирования ПДн.

Модель угрозы безопасности представлена на рисунке 3.1.

Рисунок 3.1. Обобщенная схема канала реализации угроз безопасности персональных данных

Основными элементами ИСПДн являются:

– персональные данные, содержащиеся в базах данных администрации;

– информационные технологии, применяемые при обработке ПДн;

– компьютеры и сервера, осуществляющие обработку ПДн, средства и системы передачи данных;

– программные средства (операционные системы, СУБД);

– средства защиты информации;

Свойства среды (пути) распространения информативных сигналов, содержащих защищаемую информацию, характеризуются видом физической среды, в которой распространяются ПДн, и определяются при оценке возможности реализации УБПДн [2].

Угроза безопасности ПДн реализуется в результате образования канала реализации УБПДн между источником угрозы и носителем (источником) ПДн, что создает условия для нарушения безопасности ПДн (несанкционированный или случайный доступ).

Основными элементами канала реализации УБПДн являются:

– источник УБПДн - субъект, материальный объект или физическое явление, создающие УБПДн;

– среда (путь) распространения ПДн или воздействий, в которой физическое поле, сигнал, данные или программы могут распространяться и воздействовать на защищаемые свойства (конфиденциальность, целостность, доступность) ПДн;

– носитель ПДн - физическое лицо или материальный объект, в том числе физическое поле, в котором ПДн находят свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

При взаимодействии с системами обработки информации в администрации города возможны следующие каналы утечки:

– угрозы утечки информации по техническим каналам;