Добавлен: 25.04.2023

Просмотров: 162

Скачиваний: 2

СОДЕРЖАНИЕ

1 АУДИТ ИНФРАСТРУКТУРЫ ПРЕДПРИЯТИЯ

1.1. Характеристика предприятия

1.2. Анализ информационной инфраструктуры предприятия

1.3. Анализ сетевой инфраструктуры предприятия

2 АУДИТ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ

2.1. Характеристика системы Microsoft Security Assessment Tool

2.2. Оценка информационной безопасности

2.3. Оценка уровня организационных мер защиты

2.4. Анализ полученных результатов оценки ИБ

3 АНАЛИЗ ПРОБЛЕМ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ АДМИНИСТРАЦИИ

3.1. Обзор базовой модели угроз безопасности

3.2. Анализ проблем информационной безопасности администрации

3.3. Меры и решения защиты от атак

4 РАЗРАБОТКА КОМПЛЕКСА МЕР ПО ЗАЩИТЕ СЕТЕВОЙ ИНФРАСТРУКТУРЫ АДМИНИСТРАЦИИ

4.1. Разработка комплекса мер по ограничению и контролю доступа к сетевой инфраструктуре

– угрозы утечки акустической (речевой) информации;

–угрозы несанкционированного доступа к информации в информационной системе персональных данных;

– угрозы доступа к данным, используя методы социальной инженерии.

Приведенные выше виды угроз отражают не полную картину опасностей инфраструктуры администрации, однако, это самые уязвимые места, требующие дополнительной защиты.

3.2. Анализ проблем информационной безопасности администрации

За последние годы растет число попыток проникновения в сетевую инфраструктуру администрации, в том числе и способом APT. Атака APT - это целенаправленная сетевая атака, при которой атакующий пытается получить неавторизованный доступ в сеть администрации и остается необнаруженным в течение длительного времени. При таких атаках, киберзлоумышленники используют методы социальной инженерии и собственные инструменты для эксплуатации уязвимостей.

Традиционные средства защиты (файрволы и антивирусные комплексы) анализируют сигнатуры для обнаружения известных атак и уязвимостей. Однако эти средства не обнаруживают атаки при использовании злоумышленниками неизвестных уязвимостей или методов социальной инженерии.

В настоящее время системы защиты сетевой инфраструктуры администрации города Курска в частности используют традиционные средства защиты, такие как анализ аномалий. Установленная система IDS/IPS, анализирует сетевые аномалии, и может обнаруживать атаки APT. Система IDS/IPS собирает трафик посредством протоколов NetFlow, sFlow, cFlow с сетевых устройств и сравнивает его с «разрешенным/обычным» сетевым трафиком, имевшим место в течение дня, недели, месяца. Однако решения IDS/IPS на основе анализа аномалий подвержены ошибкам [8]:

– false positives - ошибка, при которой нормальный трафик принимается за атаку;

– false negatives - ошибка, при которой атака воспринимается как нормальный трафик.

Ключевые характеристики решения IDS/IPS:

– выявление вредоносного кода, который не могут обнаружить антивирусы, МЭ, системы IDS/IPS и другие средства защиты;

– контроль всех каналов распространения вредоносного ПО: Web, e-mail, HDD, DVD, USB, LAN;

– отсутствие ложных срабатываний;

– собственная система виртуализации для выявления признаков вредоносной активности, при этом файлы из вашей сети не передаются для анализа в облако;

– наличие централизованной системы управления;

– выявление вредоносного кода, который уже присутствует в сети.

Несмотря на то, что при проведении целенаправленных атак методы эксплуатации уязвимостей различаются, сами атаки включают в себя этапы:

– эксплуатация уязвимости;

– загрузка вредоносного кода;

– связь с сервером управления;

– дальнейшее распространение атаки;

– передача конфиденциальной информации.

Эксплуатация уязвимости обычно происходит через Web-браузер, когда сотрудник, попадая на сайт злоумышленника, активирует закладку с помощью JavaScript или, например, просмотра JPG-картинки или видео. Возможно заражение компьютера с помощью сообщения электронной почты, когда передается гиперссылка, ведущая на фишинговый сайт, или вложение, Excel или PDF. Когда сотрудник кликает мышью по гиперссылке или файлу вложения, открывается Web-браузер или другое приложение Adobe Reader, Microsoft Excel. Гиперссылка может использовать скрытый адрес. После его раскодирования компьютер жертвы устанавливает соединение с сервером атакующего, откуда загружается вредоносное ПО. После этого вредоносное ПО устанавливает шифрованное соединение с сервером управления (с помощью SSL). Это позволяет киберпреступнику обходить традиционную защиту, предлагаемую МЭ и системами обнаружения вторжений, которые не могут идентифицировать команды и данные, передаваемые в зашифрованном виде[4].

Так как администрации города Курск недостаточно защищена от целенаправленных атак, это зачастую приводит к последствиям:

– Ответственность за несоблюдение законодательных требований. Ответственность предусмотрена российскими и зарубежными требованиями стандартов и законодательства (ФЗ, защита ПДн, КВО, требования ЦБ РФ, стандарты PCI DSS, SoX и прочие).

– Ущерб репутации. Доверие со стороны граждан и контрагентов важно во всех госструктурах.

– Остановка операционной деятельности и работы администрации. После успешной атаки не так просто восстановить системы в доверенное состояние, если они не допускают перерывов в работе.

3.3. Меры и решения защиты от атак

Некоторые решения по защите от вышеприведенных атака на сетевую инфраструктуру администрации города Курск приняты, однако они не отрабатывают все виды угроз, и самое важное они не защищают от действий социальной инженерии. Чтобы успешно противостоять таким атакам, решение должно уметь обнаруживать и блокировать вредоносную активность на каждом этапе по следующему алгоритму [9].

Шаг 1: Система анализирует входящий и исходящий трафик, проверяя наличие известных атак, установление соединений с серверами управления. Если известная атака или связь с сервером управления обнаружена, система блокирует соединение.

Шаг 2: Для атак нулевого дня система помещает файлы или Web-страницу в виртуальную среду для анализа.

Шаг 3: В виртуальной среде запускаются различные версии операционной системы Microsoft Windows и приложений Microsoft Office, Microsoft Edge, Adobe Reader, специализированное ПО и другие. С их помощью обрабатываются подозрительные файлы и Web-ссылки. При обнаружении атаки, изменения в корневом разделе файловой системы, попытки установления соединения с сервером СУБД - виртуальная машина перезапускается.

Шаг 4: Если подтверждается атака нулевого дня, система записывает последующие действия вредоносного ПО. На основе полученных данных система формирует новый профиль защиты для блокирования ставшей уже известной атаки.

Шаг 5: Новый профиль защиты передается на другие компьютеры, которые находятся в сети администрации.

Данное решение, планируется развернуть как виртуальная роль на сервере в администрации города Курск, которое, по сути, будет отрабатывать большинство целенаправленных атак. Однако данное решение не обеспечивает все рубежи защиты и не гарантирует полную защиту от киберперступлений.

4 РАЗРАБОТКА КОМПЛЕКСА МЕР ПО ЗАЩИТЕ СЕТЕВОЙ ИНФРАСТРУКТУРЫ АДМИНИСТРАЦИИ

4.1. Разработка комплекса мер по ограничению и контролю доступа к сетевой инфраструктуре

Согласно проведенной комплексной оценки ИБ, в администрации города Курск одно из основных замечаний является слабые защитные меры по ограничению доступа к сетевой инфраструктуре, особенно в помещении серверной, и недостаточный пропускной режим, отсутствие внедрение единой системы видеонаблюдения в сеть связи и отсутствие технической системы регистрации и пропускного контроля сотрудников.

С целью устранения угрозы безопасности в администрации планируется развернуть систему контроля и управления доступом (СКУД) на базе контроллера «Орион-Про».

Главное назначение СКУД - запрет на вход в помещение людей, не обладающих правом прохождения.

Составными частями СКУД являются:

– замки, турникеты, шлюзовые камеры;

– магнитные карты, электронные идентификаторы;

– считывающие устройства;

– сетевые контроллеры и автономные;

– программное оборудование СКУД;

– соединительные системы позиционирования;

– оборудование для введения PIN-кода;

– камеры слежения.

СКУД «Орион-Про» также обеспечивает выполнение целого ряда вспомогательных задач, среди которых:

– приложение по учету рабочего времени;

– начисление заработной платы работникам предприятия;

– взаимодействие с системами пожаротушения и электроснабжения;

– построение графиков рабочего времени;

– контролирование работников на территории предприятия;

– резервное хранение информации о персонале.

Интегрированная система охраны «Орион» представляет собой совокупность аппаратных и программных средств, для организации систем охранно-пожарной сигнализации, контроля доступа, видеонаблюдения, автоматического пожаротушения, а также для создания систем контроля и диспетчеризации объектов [19].

Основные технические характеристики системы «Орион Про»:

– количество приборов, подключаемых к линии RS-485: до 127;

– количество зон в разделах АРМ «Орион Про»: до 16 000;

– количество разделов АРМ «Орион Про»: до 10 000;

– количество точек доступа: до 254;

– количество пользователей АРМ «Орион Про»: не ограничено.

Неоспоримым преимуществом системы СКУД «Орион-Про» является полная архитектура на основе протокола IP [19].

Архитектура СКУД «Орион-Про» представлена на рисунке 4.1 [19].

Рисунок 4.1. Архитектура СКУД «Орион - Про»

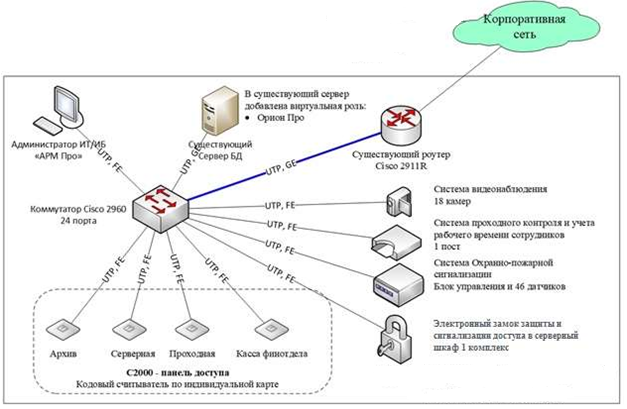

Система СКУД разворачивается на основе нового коммутатора, и все остальные устройства подключаются к нему. Архитектура системы - звезда. Схема разворачивания системы представлена на рисунке 4.2.

Рисунок 4.2. Схема организации СКУД «Орион-Про»

Все функции, которые возложены на программное обеспечение СКУД «Орион-Про», обозначены в четырех группах:

– управление и мониторинг;

– расширенные возможности контроллеров;

– пропускные функции;

– дополнительные конфигурации доступа.

Разворачивание систем СКУД в администрации города Курск включает в себя следующие виды технических установок:

– установка панелей доступа по магнитным картам;

– установление системы контроля и учета рабочего времени сотрудников;

– подключение к системе «Орион-Про» существующих систем видеонаблюдения и охранно-пожарной сигнализации;

– установка системы защиты на шкаф с телекоммуникационным и серверным оборудованием в помещении серверной.

Согласно проведенным разработанным решениям по разворачиванию системы СКУД в сетевой инфраструктуре администрации необходимо произвести небольшую реконструкцию локальной сети с частичной модернизацией.

В результате необходимо установить в стойку новый коммутатор Cisco 2960/24 порта, для разворачивания системы сетевой СКУД «Орион-Про».

Проектируемый комплекс ограничения доступа позволяет повысить уровень защищенности информационной и инженерной инфраструктуры администрации города Курск.

4.2. Выбор отраслевого решения информационной безопасности

Обеспечение безопасности важных государственных проектов и персональных данных граждан страны - основной приоритет для создания качественной IT государственных организаций.

Основной задачей повышение информационной безопасности администрации города Курск является устранение угрозы социальной инженерии.

Для администрации города Курск планируется изучить и внедрить отраслевое решение компании InfoWatch по обеспечению информационной безопасности государственных учреждений. Решения данной компании сертифицированы в ФСБ и ФСТЭК и рекомендованы для внедрения в учреждениях госсектора.

Компания InfoWatch - российский разработчик и поставщик программного обеспечения, обладающий всеми необходимыми лицензиями и сертификатами ФСТЭК, ФСБ, систем добровольной сертификации. Компания InfoWatch входит в ассоциацию разработчиков программных продуктов «Отечественный Софт».

Для целей повышения эффективности и имиджа администрации города Новый Уренгой, выбраны два программных решения наиболее полно отражающих специфику дел:

– Infowatch Endpoint Security;

– Infowatch Kribrum.

Объекты защиты в сфере государственного сектора: