ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.12.2019

Просмотров: 12595

Скачиваний: 26

441

Каждое из перечисленных выше стандартных разрешений состоит из набора

более специальных (особых) разрешений, задающих возможность

выполнения того или иного конкретного действия с файлами или каталогами.

1.2. Шифрующая файловая система (EFS) Encrypting File System

Шифрующая файловая система это тесно интегрированная с NTFS служба,

располагающаяся в ядре Windows 2000. Ее назначение: защита данных,

хранящихся на диске, от несанкционированного доступа путем их

шифрования. Появление этой службы не случайно, и ожидалось давно. Дело

в том, что существующие на сегодняшний день файловые системы не

обеспечивают необходимую защиту данных от несанкционированного

доступа.

Хотя и NTFS обеспечивает разграничение доступа и защиту данных от

несанкционированного доступа, но как быть в том случае, когда доступ к

разделу NTFS осуществляется не с помощью средств операционной системы

Windows NT, а напрямую, на физическом уровне? Ведь это сравнительно

легко реализовать, например, загрузившись с дискеты и запустив

специальную программу: например, весьма распространенную ntfsdos.

Конечно, можно предусмотреть такую возможность, и задать пароль на

442

запуск системы, однако практика показывает, что такая защита

малоэффективна, особенно в том случае, когда за одним компьютером

работают сразу несколько пользователей. А если злоумышленник может

извлечь жесткий диск из компьютера, то здесь уже не помогут никакие

пароли. Подключив диск к другому компьютеру, его содержимое можно

будет прочитать без особых проблем. Таким образом, злоумышленник

свободно может овладеть конфиденциальной информацией, которая

хранится на жестком диске.

Единственный способ защиты от физического чтения данных это

шифрование файлов. Простейший случай такого шифрования -

архивирование файла с паролем. Однако здесь есть ряд серьезных

недостатков. Во-первых, пользователю требуется каждый раз вручную

шифровать и дешифровать (то есть, в нашем случае архивировать и

разархивировать) данные перед началом и после окончания работы, что уже

само по себе уменьшает защищенность данных. Пользователь может забыть

зашифровать (заархивировать) файл после окончания работы, или (еще более

банально) просто оставить на диске копию файла. Во-вторых, пароли,

придуманные пользователем, как правило, легко угадываются. В любом

случае, существует достаточное количество утилит, позволяющих

распаковывать архивы, защищенные паролем. Как правило, такие утилиты

осуществляют подбор пароля путем перебора слов, записанных в словаре.

Система EFS была разработана с целью преодоления этих недостатков.

1.2.1. Технология шифрования

EFS использует архитектуру Windows CryptoAPI. В ее основе лежит

технология шифрования с открытым ключом. Для шифрования каждого

файла случайным образом генерируется ключ шифрования файла. При этом

для шифрования файла может применяться любой симметричный алгоритм

шифрования. В настоящее же время в EFS используется один алгоритм, это

DESX, являющийся специальной модификацией широко распространенного

стандарта DES. Ключи шифрования EFS хранятся в резидентном пуле памяти

(сама EFS расположена в ядре Windows 2000), что исключает

несанкционированный доступ к ним через файл подкачки.

По умолчанию EFS сконфигурирована таким образом, что пользователь

может сразу начать использовать шифрование файлов. Операция

шифрования и обратная поддерживаются для файлов и каталогов. В том

случае, если шифруется каталог, автоматически шифруются все файлы и

подкаталоги этого каталога. Необходимо отметить, что если зашифрованный

файл перемещается или переименовывается из зашифрованного каталога в

443

незашифрованный, то он все равно остается зашифрованным. Операции

шифрования/дешифрования можно выполнить двумя различными способами

- используя Windows Explorer или консольную утилиту Cipher. Для того

чтобы зашифровать каталог из Windows Explorer, пользователю нужно

просто выбрать один или несколько каталогов и установить флажок

шифрования в окне расширенных свойств каталога. Все создаваемые позже

файлы и подкаталоги в этом каталоге будут также зашифрованы. Таким

образом, зашифровать файл можно, просто скопировав (или перенеся) его в

"зашифрованный" каталог.

Зашифрованные файлы хранятся на диске в зашифрованном виде. При

чтении файла данные автоматически расшифровываются, а при записи -

автоматически

шифруются.

Пользователь

может

работать

с

зашифрованными файлами так же, как и с обычными файлами, то есть

открывать и редактировать в текстовом редакторе Microsoft Word документы,

редактировать рисунки в Adobe Photoshop или графическом редакторе Paint,

и так далее.

Необходимо отметить, что ни в коем случае нельзя шифровать файлы,

которые используются при запуске системы - в это время личный ключ

пользователя, при помощи которого производится дешифровка, еще

недоступен. Это может привести к невозможности запуска системы! В EFS

предусмотрена простая защита от таких ситуаций: файлы с атрибутом

"системный" не шифруются. Однако будьте внимательны: это может создать

"дыру" в системе безопасности! Проверяйте, не установлен ли атрибут файла

"системный" для того, чтобы убедиться, что файл действительно будет

зашифрован.

Важно также помнить о том, что зашифрованные файлы не могут быть сжаты

средствами Windows 2000 и наоборот. Иными словами, если каталог сжат,

его содержимое не может быть зашифровано, а если содержимое каталога

зашифровано, то он не может быть сжат.

В том случае, если потребуется дешифровка данных, необходимо просто

снять флажки шифрования у выбранных каталогов в Windows Explorer, и

файлы и подкаталоги автоматически будут дешифрованы. Следует отметить,

что эта операция обычно не требуется, так как EFS обеспечивает

"прозрачную" работу с зашифрованными данными для пользователя.

1.2.2. Восстановление данных

EFS обеспечивает встроенную поддержку восстановления данных на тот

случай, если потребуется их расшифровать, но, по каким-либо причинам, это

не может быть выполнено обычным. По умолчанию, EFS автоматически

444

сгенерирует ключ восстановления, установит сертификат доступа в учетной

записи администратора и сохранит его при первом входе в систему. Таким

образом,

администратор

становится

так

называемым

агентом

восстановления, и сможет расшифровать любой файл в системе. Разумеется,

политику восстановления данных можно изменить, и назначить в качестве

агента восстановления специального человека, ответственного за

безопасность данных, или даже несколько таких лиц.

EFS осуществляет шифрование данных, используя схему с общим ключом.

Данные шифруются быстрым симметричным алгоритмом при помощи ключа

шифрования файла FEK (file Encryption key). FEK - это случайным образом

сгенерированный

ключ

определенной

длины.

Длина

ключа

в

североамериканской версии EFS 128 бит, в международной версии EFS

используется уменьшенная длина ключа 40 или 56 бит.

FEK шифруется одним или несколькими общими ключами шифрования, в

результате чего получается список зашифрованных ключей FEK. Список

зашифрованных ключей FEK хранится в специальном атрибуте EFS, который

называется DDF (data decryption field - поле дешифрования данных).

Информация, при помощи которой производится шифрование данных,

жестко связана с этим файлом. Общие ключи выделяются из пар

пользовательских

ключей

сертификата

X509

с

дополнительной

возможностью использования "File Encryption". Личные ключи из этих пар

используются при дешифровке данных и FEK. Личная часть ключей

хранится либо на смарт-картах, либо в другом надежном месте (например, в

памяти, безопасность которой обеспечивается при помощи CryptoAPI). FEK

также шифруется при помощи одного или нескольких ключей

восстановления (полученных из сертификатов X509, записанных в политике

восстановления зашифрованных данных для данного компьютера, с

дополнительной возможностью "File recovery").

Как и в предыдущем случае, общая часть ключа используется для

шифрования списка FEK. Список зашифрованных ключей FEK также

хранится вместе с файлом в специальной области EFS, которая называется

DRF (data recovery field - поле восстановления данных). Для шифрования

списка FEK в DRF используется только общая часть каждой пары ключей.

Для нормального осуществления файловых операций необходимы только

общие ключи восстановления. Агенты восстановления могут хранить свои

личные ключи в безопасном месте вне системы (например, на смарт-картах).

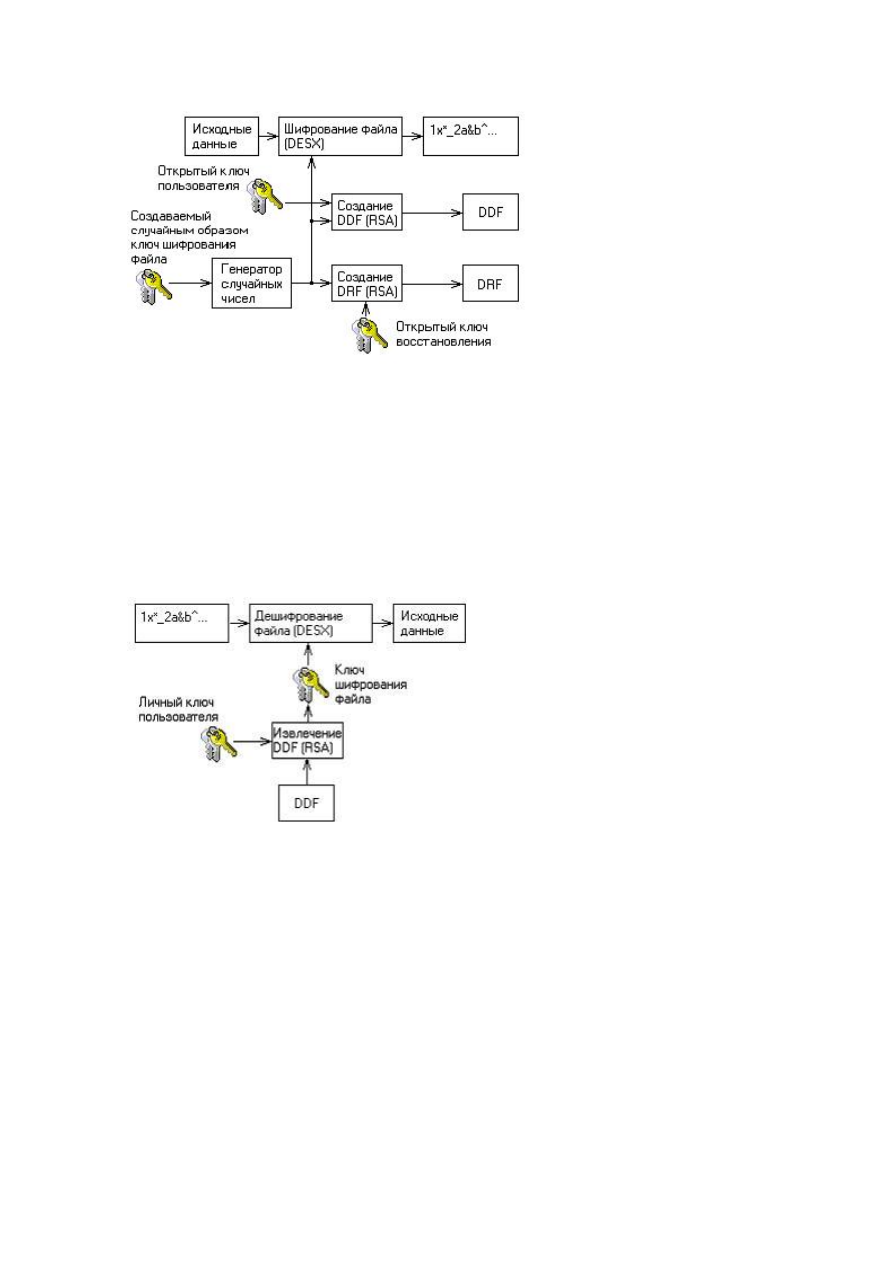

На рисунке приведены схемы процессов шифрования, дешифрования и

восстановления данных.

1.2.3. Процесс шифрования

445

Незашифрованный файл пользователя шифруется при помощи случайно

сгенерированного ключа FEK. Этот ключ записывается вместе с файлом,

файл дешифруется при помощи общего ключа пользователя (записанного в

DDF), а также при помощи общего ключа агента восстановления

(записанного в DRF).

1.2.4. Процесс дешифрирования

Сначала используется личный ключ пользователя для дешифрации FEK - для

этого используется зашифрованная версия FEK, которая хранится в DDF.

Расшифрованный FEK используется для поблочного дешифрования файла.

Если в большом файле блоки считываются не последовательно, то

дешифруются только считываемые блоки. Файл при этом остается

зашифрованным

1.2.5. Процесс восстановления