ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.12.2019

Просмотров: 12590

Скачиваний: 26

451

Рис. Окно оснастки Локальные пользователи и группы (Local Users and Groups)

Папка Пользователи (Users)

Сразу после установки системы Windows 2000 (рабочей станции или сервера,

являющегося членом домена) папка Пользователи содержит две встроенные

учетные записи — Администратор (Administrator) и Гость (Guest). Они

создаются автоматически при установке Windows 2000. Ниже даны описания

свойств обеих встроенных учетных записей:

Администратор — эту учетную запись используют при установке и

настройке рабочей станции или сервера, являющегося членом домена. Она не

может быть уничтожена, блокирована или удалена из группы

Администраторы (Administrators), ее можно только переименовать. Гость —

эта учетная запись применяется для регистрации в компьютере без

использования специально созданной учетной записи. Учетная запись Гость

не требует ввода пароля и по умолчанию блокирована. (Обычно

пользователь, учетная запись которого блокирована, но не удалена, при

регистрации получает предупреждение и входить в систему не может.) Она

является членом группы Гости (Guests). Ей можно предоставить права

доступа к ресурсам системы точно так же, как любой другой учетной записи.

Папка Группы (Groups)

После установки системы Windows 2000 (рабочей станции или сервера,

являющегося членом домена) папка Группы (Groups) содержит шесть

встроенных групп. Они создаются автоматически при установке Windows

2000. Ниже описаны свойства всех встроенных групп:

452

Администраторы (Administrators) — ее члены обладают полным доступом ко

всем ресурсам системы. Это единственная встроенная группа, автоматически

предоставляющая своим членам весь набор встроенных прав.

Операторы архива (Backup Operators) — члены этой группы могут

архивировать и восстанавливать файлы в системе независимо от того, какими

правами эти файлы защищены. Кроме того, операторы архива могут входить

в систему и завершать ее работу, но они не имеют права изменять настройки

безопасности.

Гости (Guests) — эта группа позволяет выполнить регистрацию пользователя

с помощью учетной записи Гость и получить ограниченные права на доступ

к ресурсам системы. Члены этой группы могут завершать работу системы

Опытные пользователи (Power Users) — члены этой группы могут создавать

учетные записи пользователей, но они имеют право модифицировать

настройки безопасности только для созданных ими учетных записей. Кроме

того, они могут создавать локальные группы и модифицировать состав

членов созданных ими групп. То же самое они могут делать с группами

Пользователи, Гости и Опытные пользователи. Члены группы Опытные

пользователи не могут модифицировать членство в группах Администраторы

и Операторы архива. Они не могут быть владельцами файлов, архивировать

или восстанавливать каталоги, загружать и выгружать драйверы устройств и

модифицировать настройки безопасности и журнал событий.

Реплнкатор (Replicator) — членом группы Репликатор должна быть только

учетная запись, с помощью которой можно зарегистрироваться в службе

репликации контроллера домена. Ее членами не следует делать рабочие

учетные записи.

Пользователи (Users) — члены этой группы могут выполнять большинство

пользовательских функций, например, запускать приложения, пользоваться

локальным или сетевым принтером, завершать работу системы или

блокировать рабочую станцию. Они также могут создавать локальные

группы и регулировать состав их членов. Они не могут получить доступ к

общему каталогу или создать локальный принтер.

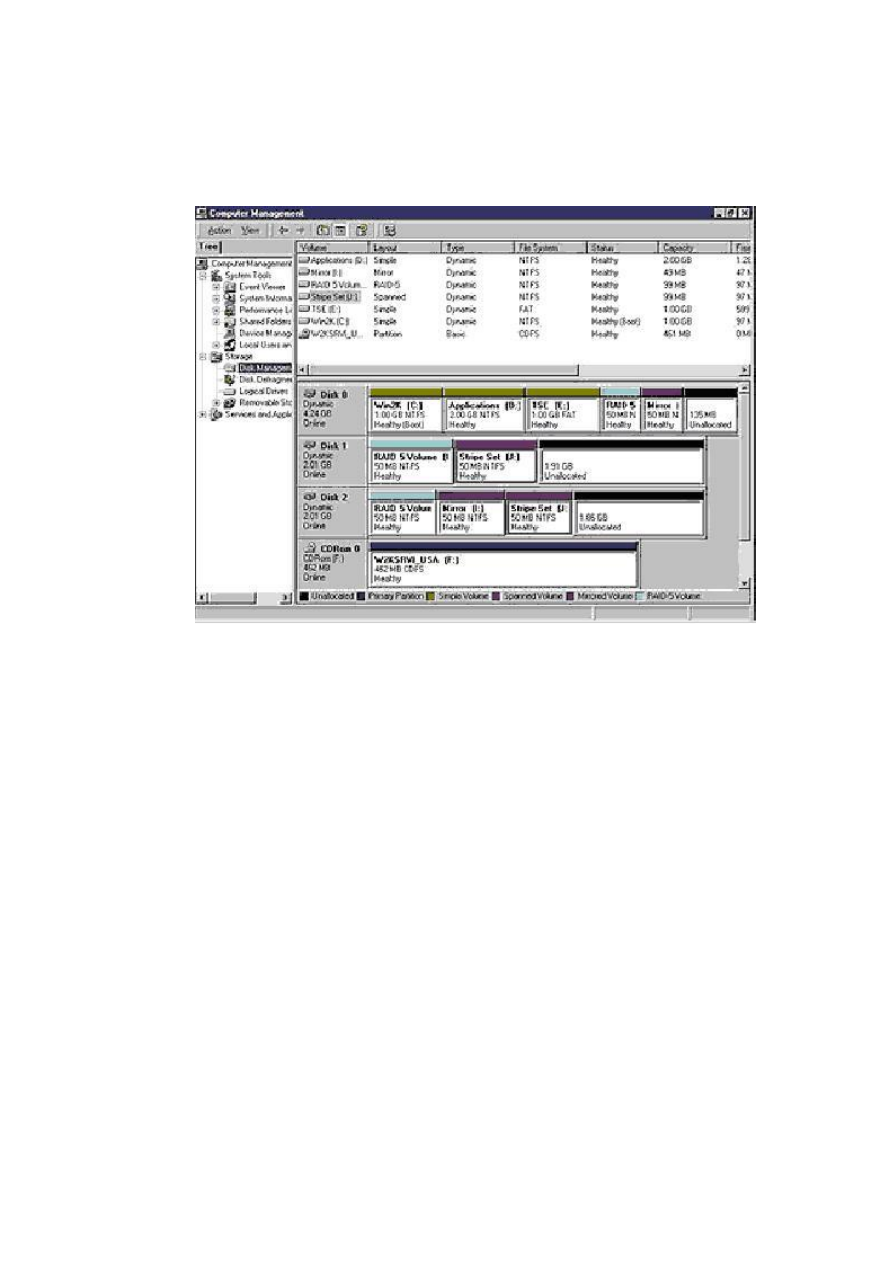

11.6. Администрирование дисков в Windows 2000

Опытные пользователи Windows NT успели привыкнуть к утилите Disk

Administrator, с помощью которой можно было создавать, удалять и менять

453

параметры томов на физических дисках. В Windows 2000 ее заменил модуль

административной консоли Disk Management. Для работы с ним следует

открыть папку Administrative Tools и выбрать Computer Management-Storage-

Disk Management (см. ниже Рис).

11.7. Сходства и различия между Disk Management и Disk Administrator

Disk Management и Disk Administrator во многом похожи. Новое средство по-

прежнему поддерживает RAID уровней 0, 1 и 5, дисковые массивы с

чередованием и с четностью (состоят из трех и более дисков, на один из

которых записывается информация, позволяющая восстановить данные при

выходе из строя любого диска), дисковые массивы с чередованием без

четности (данные размещаются с чередованием на нескольких физических

дисках), а также дублирование (для каждого тома создается зеркальная копия

на другом физическом диске). Кроме того, поддерживаются многодисковые

тома, объединяющие свободное пространство на нескольких дисках в один

логический том.

Хотя интерфейс может показаться знакомым, следует иметь в виду

некоторые особенности Disk Management. Необходимость полной

реализации новых свойств несколько изменила и расширила терминологию.

Кроме того, преодолено прежнее ограничение в 26 логических дисков.

Новый интерфейс упрощает создание и изменение томов, причем после этих

операций перезагрузка больше не требуется. Теперь вся информация обо

всех дисках (нормально ли они работают, их объем, тип файловой системы, а

также количество свободного места и процент использования) собрана в

454

одном месте, причем тут же отображаются сведения о структуре тома. Это

позволяет отказаться от постоянного переключения режимов просмотра, что

приходилось делать в Disk Administrator. Ну и, наконец, теперь можно

восстановить данные без перезагрузки, поскольку при замене вышедшего из

строя диска в томах с дублированием и RAID 5-го уровня эти тома

становятся работоспособны сразу же после автоматической регенерации

данных.

2. Защита паролей в WINDOWS 2000

.

2.1. Особенности защиты паролей.

Способов взлома локальной Windows NT множество. Это и получение

паролей других пользователей, в том числе администратора, это и сброс или

замена пароля администратора, это и повышение до максимума

пользовательских привилегий непосредственно из-под своей учетной записи,

имеющей изначально весьма ограниченные права, это и осуществление

доступа к чужим файлам и многое другое. Из всех этих способов самый, на

мой взгляд, элегантный и неразрушающий - получение полного списка

паролей локальной машины. Ситуаций, когда взлом вероятен или даже

необходим, тоже немало. Собственно говоря, само понятие "взлом" может

применяться и к абсолютно законным случаям, когда, прикрываются фразой

"восстановление забытых паролей". Ведь именно такая задача нередко стоит

и перед самими системными администраторами, поскольку случаев, когда

администратор уволился, не сказав все пароли своему преемнику, достаточно

много. И используются при этом самые натуральные и достаточно известные

хакерские методы. А уж пользователей, которые забыли понаставленные

пароли, больше в разы. Вторая сторона во всем этом неблагодарном деле -

умение по мере сил и возможностей противостоять взлому. Любой

администратор самой маленькой локальной сети обязан это делать. Но не

надо забывать и про то, что всякого рода любопытным личностям или даже

силовым структурам (легальным и нелегальным) может понадобиться

доступ и к вашему домашнему личному или мобильному ПК, если только

информация на нем представляет хоть какую-то ценность. А потому быть как

минимум в курсе наличия брешей в безопасности своей собственной системы

желательно и самому обычному пользователю, а не только системному

администратору. Существуют два наиболее распространенных метода

ограничения доступа к компьютеру с помощью настроек CMOS Setup: запрет

изменения настроек CMOS Setup и требование ввода пароля при загрузке

компьютера. В обоих случаях для законного снятия блокировки необходимо

455

знание установленного в системе пароля. Встречаются, конечно, и

дополнительные меры защиты на уровне "железа", это, в частности, очень

распространено в портативных компьютерах - ноутбуках. Например,

парольная защита, встроенная в жесткий диск, или даже механические замки.

Нередко для предотвращения неавторизованного доступа к ноутбуку

применяются специальные микросхемы, которые либо просто в защищенном

виде хранят пароль BIOS, либо осуществляют какую-то более серьезную

защиту, например поддержку аутентификации по смарт-картам или

отпечаткам пальцев. Впрочем, и такую защиту компетентные товарищи все

же ломают, причем в ряде случаев даже таким относительно простым

способом, как перепрошивка "биоса" или подмена чипа на аналогичный чип

с уже известным паролем. Но в любом случае затраты на защиту, конечно,

должны соответствовать возможному ущербу от неавторизованного доступа

и вероятному упорству потенциальных хакеров. Для обычной офисной

локальной сети дальше пароля на BIOS, вероятно, смысла идти все же нет, а

если вы вдруг начнете заниматься банковским делом, то слабую гарантию

безопасности может дать разве что круглосуточный охранник, готовый по

условленному сигналу в пух и прах расстрелять из автомата жесткий диск

сервера. Итак, если вы можете загрузить компьютер в обычном режиме или с

дискеты, то есть пароль непосредственно на загрузку не установлен, то

вскрыть пароль на изменение настроек CMOS Setup часто довольно легко -

для этого написано немало специализированных программ (крякеров),

которые либо вообще сбрасывают пароль в пустоту, либо элементарно

выводят его на экран компьютера.

Надо только учитывать, что для BIOS от разных производителей обычно

используются разные программы, найти которые в интернете не так уж

сложно, достаточно в любой поисковой системе задать поиск, например, по

такой маске: "Award BIOS Cracker" или "AMI BIOS password recovery". He

все такие программы, правда, гарантированно сработают, они обычно

жаждут чистого DOS, но вскрыть пароль с их помощью более чем реально.

Известен также "ручной" метод сброса настроек BIOS из-под DOS при

помощи команды Debug. Загрузившись с дискеты в чистый DOS, необходимо

набрать в командной строке для Award и AMI

BIOS: DEBUG

-0 70 17

-0 71 17

Q

для Phoenix BIOS:

DEBUG

-0 70 ЕЕ