ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.12.2019

Просмотров: 12592

Скачиваний: 26

446

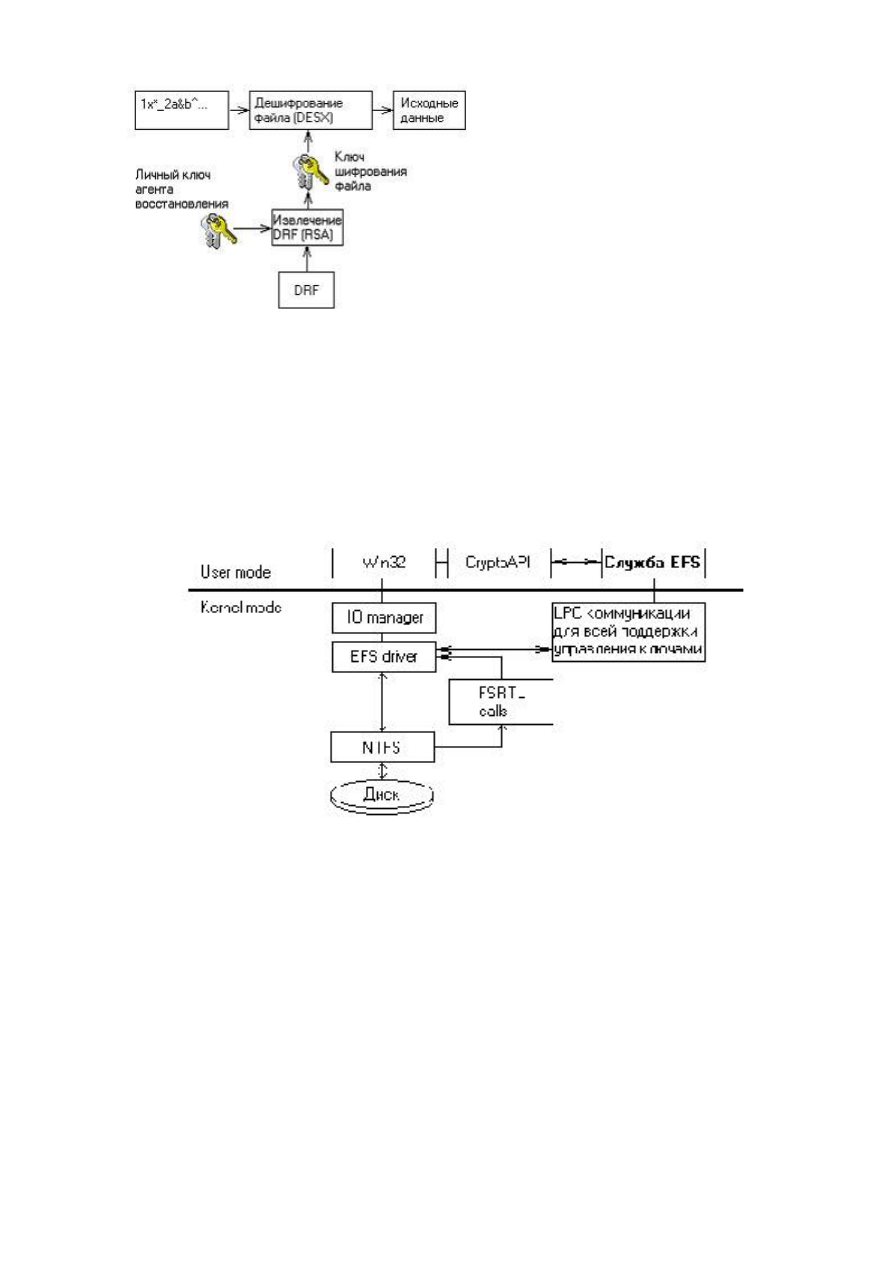

Этот процесс аналогичен дешифрованию с той разницей, что для

дешифрования FEK используется личный ключ агента восстановления, а

зашифрованная версия FEK берется из DRF.

1.3. Реализация в Windows 2000

На рисунке показана архитектура EFS:

EFS состоит из следующих компонентов:

1. Драйвер EFS

Этот компонент расположен логически на вершине NTFS. Он

взаимодействует с сервисом EFS, получает ключи шифрования файлов, поля

DDF, DRF и другие данные управления ключами. Драйвер передает эту

информацию в FSRTL (file system runtime library, библиотека времени

выполнения файловой системы) для прозрачного выполнения различных

файловых системных операций (например, открытие файла, чтение, запись,

добавление данных в конец файла).

2.Библиотека времени выполнения EFS (FSRTL)

447

FSRTL - это модуль внутри драйвера EFS, который осуществляет внешние

вызовы NTFS для выполнения различных операций файловой системы, таких

как чтение, запись, открытие зашифрованных файлов и каталогов, а также

операций шифрования, дешифрования, восстановления данных при записи на

диск и чтении с диска. Несмотря на то, что драйвер EFS и FSRTL

реализованы в виде одного компонента, они никогда не взаимодействуют

напрямую. Для обмена сообщениями между собой они используют механизм

вызовов NTFS. Это гарантирует участие NTFS во всех файловых операциях.

Операции, реализованные с использованием механизмов управления

файлами, включают запись данных в файловые атрибуты EFS (DDF и DRF) и

передачу вычисленных в EFS ключей FEK в библиотеку FSRTL, так как эти

ключи должны устанавливаться в контексте открытия файла. Такой контекст

открытия файла позволяет затем осуществлять незаметное шифрование и

дешифрование файлов при записи и считывании файлов с диска.

3.Служба EFS

Служба EFS является частью подсистемы безопасности. Она использует

существующий порт связи LPC между LSA (Local security authority,

локальные средства защиты) и работающим в kernel-mode монитором

безопасности для связи с драйвером EFS. В режиме пользователя служба EFS

взаимодействует с программным интерфейсом CryptoAPI, предоставляя

ключи шифрования файлов и обеспечивая генерацию DDF и DRF. Кроме

этого, служба EFS осуществляет поддержку интерфейса Win32 API.

4. Win32 API

Обеспечивает интерфейс программирования для шифрования открытых

файлов, дешифрования и восстановления закрытых файлов, приема и

передачи закрытых файлов без их предварительной расшифровки.

Реализован в виде стандартной системной библиотеки advapi32.dll.

ПРИМЕР

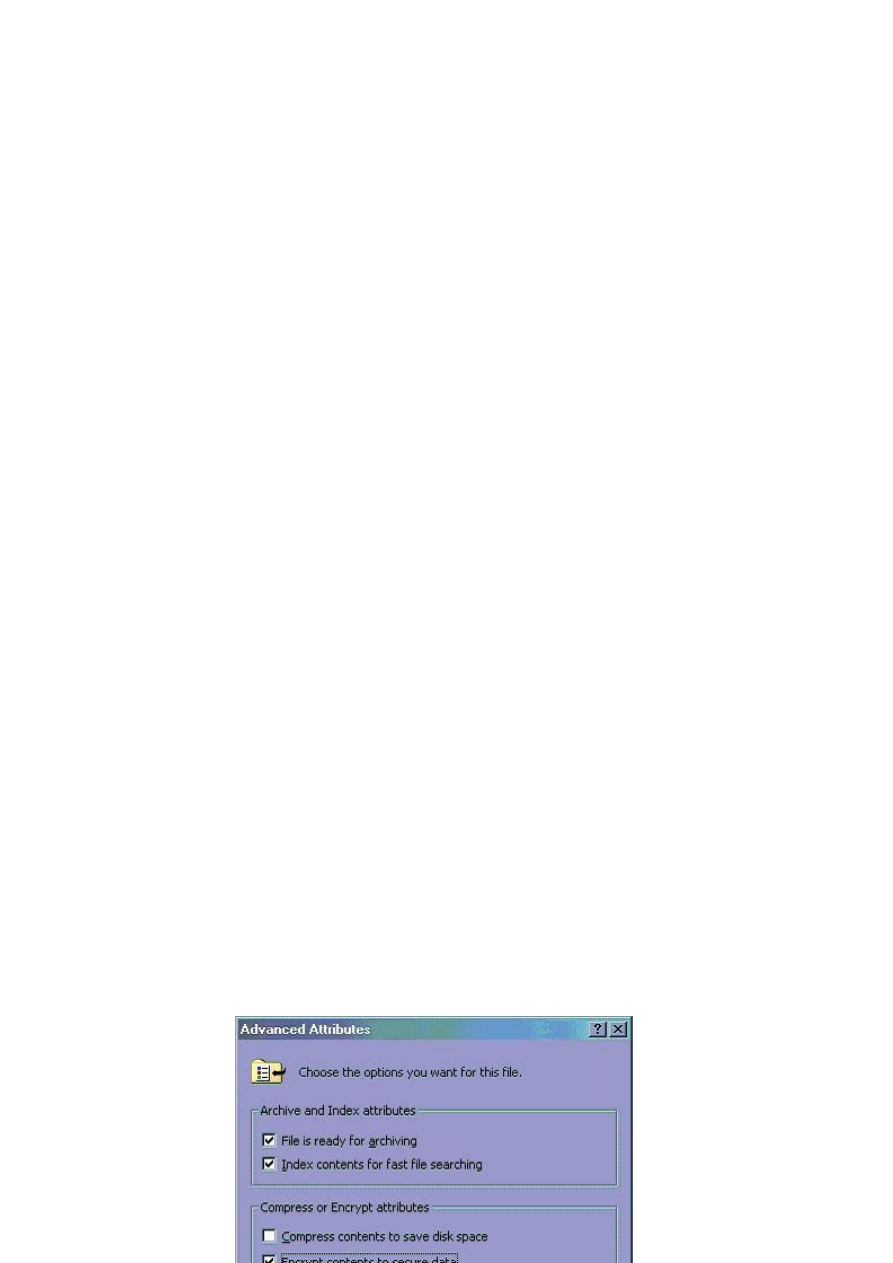

Для того чтобы зашифровать файл или каталог, выполните следующие

операции:

1.Запустите Windows Explorer, нажмите правую кнопку мыши на каталоге,

выберите пункт Properties (Свойства).

2.

На закладке General (Общие) нажмите кнопку Advanced.

448

3.

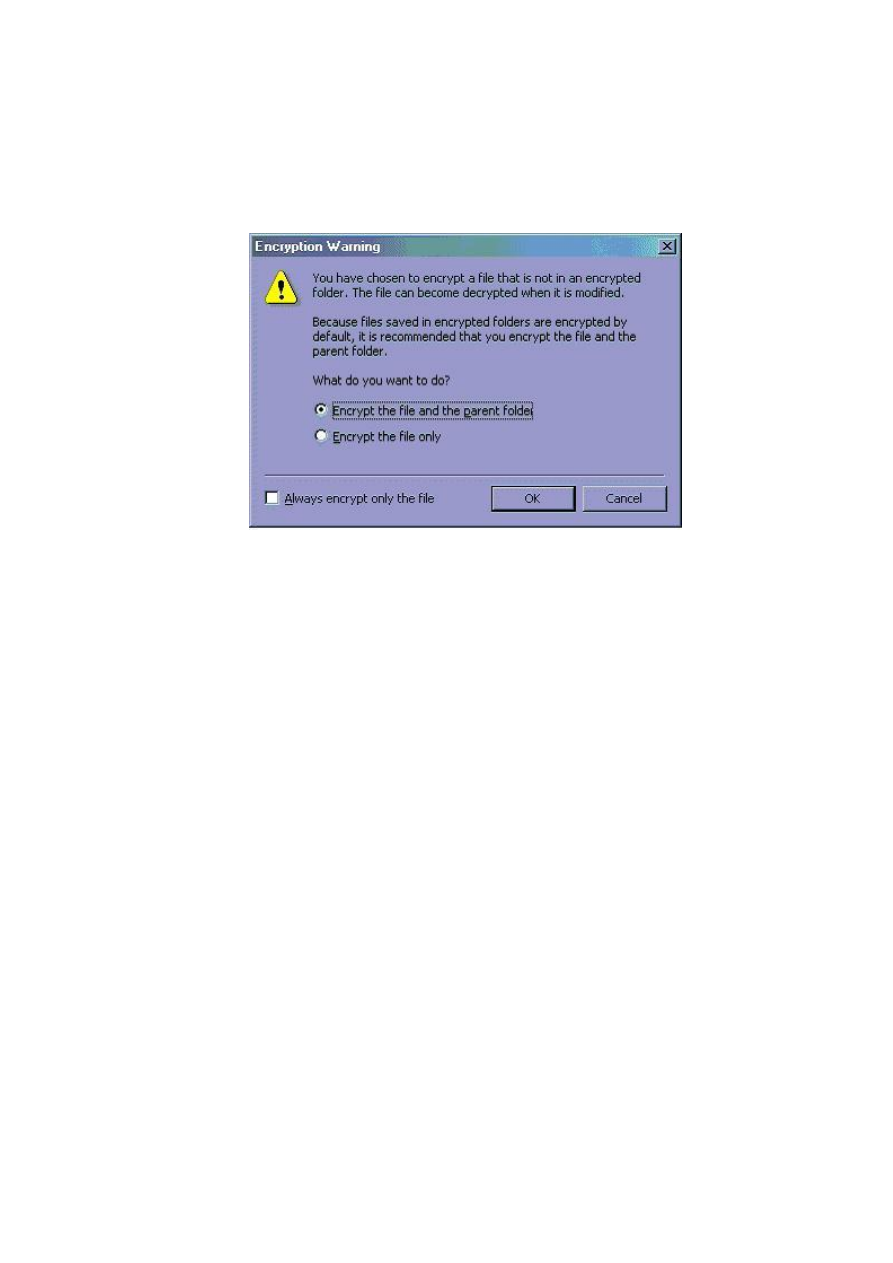

тметьте галочкой пункт 'Encrypt contents to secure data'. Нажмите

OK, затем нажмите Apply (применить) в диалоге Properties. Если Вы

выбрали шифрование отдельного файла, то дополнительно появится

диалоговое окно следующего вида

Система предлагает зашифровать также и каталог, в котором находится

выбранный файл, так как в противном случае шифрование будет

автоматически отменено при первой модификации такого файла. Всегда

имейте это в виду, когда шифруете отдельные файлы!На этом процесс

шифрования данных можно считать законченным.

Чтобы расшифровать каталоги, просто снимите выделение в пункте 'Encrypt

contents to secure data'. При этом каталоги, а также все содержащиеся в них

подкаталоги и файлы будут расшифрованы.

Система EFS в Windows 2000 предоставляет пользователям возможность

зашифровывать каталоги NTFS, используя устойчивую, основанную на

общих ключах криптографическую схему, при этом все файлы в закрытых

каталогах

будут

зашифрованы.

Шифрование

отдельных

файлов

поддерживается, но не рекомендуется из-за непредсказуемого поведения

приложений.

Система EFS также поддерживает шифрование удаленных файлов, доступ к

которым осуществляется как к совместно используемым ресурсам. Если

имеют место пользовательские профили для подключения, используются

ключи и сертификаты удаленных профилей. В других случаях генерируются

локальные профили и используются локальные ключи.

Система EFS предоставляет установить политику восстановления данных

таким образом, что зашифрованные данные могут быть восстановлены при

помощи EFS, если это потребуется.

449

Политика восстановления данных встроена в общую политику безопасности

Windows 2000. Контроль за соблюдением политики восстановления может

быть делегирован уполномоченным на это лицам. Для каждого

подразделения организации может быть сконфигурирована своя политика

восстановления данных.

Восстановление данных в EFS - закрытая операция. В процессе

восстановления расшифровываются данные, но не ключ пользователя, при

помощи которого эти данные были зашифрованы.

Работа с зашифрованными файлами в EFS не требует от пользователя каких-

либо специальных действий по шифрованию и дешифрованию данных.

Дешифрование и шифрование происходят незаметно для пользователя в

процессе считывания и записи данных на диск.

Система EFS поддерживает резервное копирование и восстановление

зашифрованных файлов без их расшифровки. Программа NtBackup

поддерживает резервное копирование зашифрованных файлов.

Система EFS встроена в операционную систему таким образом, что утечка

информации через файлы подкачки невозможна, при этом гарантируется, что

все создаваемые копии будут зашифрованы

Предусмотрены многочисленные меры предосторожности для обеспечения

безопасности восстановления данных, а также защита от утечки и потери

данных в случае фатальных сбоев системы.

1.4. Взаимодействие файловой системы защиты NTFS и защиты ресурса

общего доступа (Sharing)

Как правило, когда вы ограничиваете доступ к общему ресурсу или к

файлу/папке, права доступа конкретного пользователя суммируются. Т.е.,

например, если некий пользователь является членом двух групп, одной из

которых предоставлен доступ только для чтения, а другой - доступ с правом

изменения содержимого ресурса, то этот пользователь будет обладать

правами и на чтение, и на изменение ресурса. Исключением из данного

правила является только случай, когда одна из групп, к которым

принадлежит пользователь, вообще не имеет доступа к данному ресурсу. В

этом случае любой пользователь из такой группы не будет иметь доступа к

данному ресурсу, независимо от членства в каких-либо других группах.

В случае, когда ограничение доступа устанавливается на файл/папку,

который еще является и общим ресурсом, действовать будет наиболее

строгое ограничение. Например, если в свойствах файловой системы

пользователю предоставлен полный доступ к данному файлу, а свойства

ресурса общего доступа, в который входит этот файл, разрешают доступ

450

только для чтения, то пользователь будет обладать доступом только для

чтения. То же самое будет верно и в обратном случае, т.е. если в свойствах

файла/папки будет разрешен доступ только для чтения, а к общему ресурсу

будет открыт полный доступ, пользователь все равно будет ограничен

доступом только для чтения.

Следует иметь в виду, что ограничения доступа, устанавливаемые на ресурсы

общего доступа, используются только в тех случаях, когда доступ к ресурсу

осуществляется при помощи сетевого соединения. Если пользователь

обращается к общему ресурсу локально, то ограничения доступа,

установленные на этот ресурс, игнорируются.

1.5. Типовые задачи администрирования

Создание учетных записей и групп занимает важное место в обеспечении

безопасности Windows 2000, поскольку, назначая им права доступа,

администратор получает возможность ограничить пользователей в доступе к

конфиденциальной информации компьютерной сети, разрешить или

запретить им выполнение в сети определенного действия, например

архивацию данных или завершение работы компьютера. Обычно право

доступа ассоциируется с объектом — файлом или папкой. Оно определяет

возможность данного пользователя получить доступ к объекту.

1. Оснастка Локальные пользователи и группы (Local Users and Groups)

Оснастка Локальные пользователи и группы — это инструмент ММС

(Консоль управления Microsoft) , с помощью которого выполняется

управление локальными учетными записями пользователей и групп — как на

локальном, так и на удаленном компьютерах. С ним можно работать на

рабочих станциях и автономных серверах Windows 2000, как на

изолированных, так и рядовых членах домена (member server). На

контроллерах домена Windows 2000 инструмент Локальные пользователи и

группы недоступен, поскольку все управление учетными записями и

группами в домене выполняется с помощью оснастки Active Directory —

пользователи и компьютеры (Active Directory Users and Computers).

Запускать оснастку Локальные пользователи и группы может любой

пользователь. Выполнять администрирование учетных записей могут только

администраторы и члены группы Опытные пользователи (Power Users).

Окно изолированной оснастки Локальные пользователи и группы выглядит

аналогично показанному на рис.