Файл: Диссертация на соискание ученой степени кандидата технических наук Владимирский государственный университет.doc

Добавлен: 11.01.2024

Просмотров: 330

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

04200911472 Дерябин Александр Вячеславович

Защита информации в телекоммуникациях АСУ ТП химической промышленности

Специальность 05.12.13. - Системы, сети и устройства телекоммуникаций

Диссертация на соискание ученой степени кандидата технических наук

Владимирский государственный университет

Научный руководитель: Доктор технических наук, профессор

Галкин А.П.

Владимир - 200

9

ОГЛАВЛЕНИЕ

04200911472 Дерябин Александр Вячеславович 1

Защита информации в телекоммуникациях АСУ ТП химической промышленности 1

1 УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И УЯЗВИМОСТИ АСУ ТП 9

1.1 Телекоммуникации АСУ ТП 9

1.1.1 Типовая структура АСУ ТП 9

¡1]]]]]] 1ЕШ ШШ В11 36

Il i 46

2 ЗАЩИТА ИНФОРМАЦИИ В АСУ ТП 63

i 398

А=я2/я, 1 ... ык (43Л) 543

А = — ■ А ; А = — ■■ АА, =—■ А 576

А = " А ^ А = " А ^ ■ ■ ■ ^ А = " А 577

М1 = --М»>М2 = --М»>-'>Мп-, = —-А 579

к. т, 843

Акт внедрения 843

ВВЕДЕНИЕ

Актуальность работы связана с широким использованием телекоммуникаций в автоматизированных системах управления технологическими процессами (АСУ ТП) и высоким уровнем опасности искажения или потери информации. Готовность организаций и предприятий, разрабатывающих и эксплуатирующих АСУ ТП, выполнять анализ их надёжности и безопасности является обязательным условием государственной и международной сертификации. Однако большинство систем управления технологическими процессами малой и средней сложности чаще всего проектируются малыми организациями в условиях жёстких финансовых и кадровых ограничений. И в силу этого вопросами информационной безопасности (ИБ) не занимаются вообще.

Если в атомной промышленности и энергетике последствия нарушения безопасности, в том числе информационной, могут быть масштабными и катастрофическими, то масштаб ущерба в АСУ ТП химической^ промышленности далеко не всегда так очевиден и велик. Размер ущерба и его характер определяется, прежде всего, самим технологическим процессом. При системном подходе необходимо рассматривать систему управления во взаимосвязи и взаимовлиянии не только с объектом управления (в данном случае - технологическим процессом), но и с источниками энергии, и с окружающей средой. В химической промышленности влияние на окружающую среду должно всегда подвергаться тщательному анализу не только в аварийном, но и в нормальном режиме работы АСУ ТП. Нарушение экологии может быть вызвано не только утечками и технологическими выбросами вредных веществ, но и, например, изменением температуры воды в водоёме при сбросе в него технологической воды, забранной из артезианской скважины для охлаждения процесса.

Обеспечить ИБ АСУ ТП на достаточно высоком уровне, при постоянно растущем уровне информатизации и постоянно увеличивающемся количестве угроз, уже невозможно только комплексом внешних мер защиты. Автор

2

предлагает такой подход к обеспечению ИБ АСУ ТП, когда внешнюю защитную оболочку будет создавать комплексная система ИБ (включая системы мониторинга и управления информационной безопасностью, интегрированные с системами мониторинга и управления^ защищаемой системы), а внутренние барьеры образуют встроенные механизмы защиты программных и технических компонентов АСУ ТП. Такой подход можно назвать системным.

Обойти внешнюю защиту можно, внутреннюю — гораздо сложнее. Поэтому автор обращает особое внимание на преимущества разработки и применения программных и аппаратурных средств АСУ ТП, имеющих встроенные механизмы защиты, которыми пользователь может управлять для создания требуемой пропорции- механизмов- защиты в системе защиты информации (СЗИ).

Средства телекоммуникаций в АСУ ТП — это многообразие аппаратуры и программного обеспечения, которые должны иметь внутренние механизмы собственной безопасности. Поэтому от производителей технических средств и программного обеспечения АСУ ТП требуется разработка инструментов обеспечения безопасности своих продуктов.

Цель диссертационной работы - обоснование методов и разработка методик и алгоритмов обеспечения информационной безопасности и оценки информационной защищённости телекоммуникаций нижнего уровня АСУ ТП в химической промышленности.

Для достижения указанной цели в диссертации сформулированы, и решены следующие научные и технические задачи:

-

Исследованы типичные АСУТП в химической промышленности, ЗСАОА-системы, интеллектуальные датчики и телекоммуникации.

-

Выявлены угрозы ИБ, уязвимости СЗИ, особенности обеспечения ИБ АСУ ТП в химической промышленности.

-

Разработаны принципы выбора локальных сетей, БСАОА-систем, интеллектуальных датчиков и рекомендации по обеспечению ИБ оборудования и телекоммуникаций нижнего уровня АСУ ТП в химической промышленности.

-

Разработаны алгоритмы защиты от НСД в сетях нижнего уровня АСУ ТП. Экспериментальным исследованием доказана эффективность разработанных алгоритмов для повышения защищённости узлов сети.

-

Исследована эффективность использования физической скорости передачи в сетях нижнего уровня АСУ ТП при программных методах защиты.

-

Предложен метод аппаратурно-программной имитации для исследования СЗИ на базовом для исследуемой АСУ ТП программно-техническом комплексе (ПТК). Метод опробован при оценке СЗИ АСУ ТП «ПХВ-1», разработке и испытании рекомендаций по модернизации СЗИ.

-

Разработана методика оценки защищённости АСУ ТП. Обоснован показатель качества СЗИ АСУ ТП - уменьшение общего ущерба, наносимого воздействием угроз.

-

Разработана компьютерная программа для НСД в сеть МосИэиБ и*проведено экспериментальное исследование защищённости сети, датчиков и 8САОА-системы.

Методы исследования. В диссертации научные исследования основаны на методах математического моделирования, математической статистики, экспертных оценок при широком использовании программно- математического инструментария.

Основные теоретические результаты проверены в конкретных системах и с помощью моделирующих программ на компьютерах, а также в ходе испытаний и эксплуатации информационных сетей АСУ ТП.

Научная новизна диссертационной работы.

-

Проведён анализ и систематизация типичных структур АСУ ТП в химической промышленности, БСАОА-систем, интеллектуальных датчиков и телекоммуникаций. Выявлены угрозы ИБ, уязвимости СЗИ, особенности обеспечения ИБ АСУ ТП в химической промышленности.

-

Предложено создавать и использовать встроенные механизмы защиты оборудования и телекоммуникаций АСУ ТП в сочетании с комплексом внешних мер защиты. На основе такого системного подхода разработана методика создания СЗИ в АСУ ТП.

-

Разработаны алгоритмы защиты от НСД в сетях нижнего уровня АСУ ТП.

-

Проведён анализ и обоснован выбор показателя качества и методов оценки качества СЗИ в телекоммуникациях АСУ ТП. Разработана методика оценки качества СЗИ.

-

Проведены экспериментальные исследования разработанных методик и алгоритмов на действующих АСУ ТП.

Практическое значение диссертационной работы для разработчиков АСУ ТП и для эксплуатирующих предприятий заключается в облегчении задач выбора программных продуктов и технических средств с учётом ИБ, оценки информационной защищённости АСУ ТП с применением нормативной документации. Результаты работы полезны предприятиям, производящим аппаратуру и программное обеспечение для АСУ ТП.

Акты внедрения результатов диссертационной работы представлены в Приложении 9.

Диссертация состоит из введения, четырёх глав, заключения и приложений.

В первой главе выявлены угрозы информационной безопасности и уязвимости АСУ ТП. Проведен анализ типичных АСУ ТП в химической отрасли, ЗСАОА-систем и локальных сетей с точки зрения обеспечения безопасности.

Во второй главе рассмотрены особенности защиты информации в АСУ ТП химической промышленности, определены требования, к телекоммуникациям на всех уровнях иерархической структуры АСУ ТП. Выработаны рекомендации по выбору 8САГ>А-систем, аппаратуры и телекоммуникаций нижнего уровня АСУ ТП. Разработана методика создания систем защиты информации в АСУ ТП химической промышленности.

В третьей главе исследовано влияние программных мер защиты на эффективность использования физической скорости передачи в сетях МосИэиэ и РгоАЬш, при применении их на нижнем уровне АСУ ТП. С помощью разработанной автором программы проведена экспериментальная проверка защищённости телекоммуникаций нижнего уровня АСУ ТП от НСД. Разработаны алгоритмы доступа к узлам сети со стороны пульта и со стороны сети, отличающиеся оптимальным сочетанием методов защиты от НСД и обеспечивающие быстрое обнаружение вторжения. Сравнительное экспериментальное исследование нескольких устройств показало многократное (минимум в 5 раз) превосходство по защищённости узлов, в которых реализован разработанный автором алгоритм доступа. Проанализированы существующие механизмы защиты информации в АСУ ТП производства бумвинила «ПХВ-1» и выработаны рекомендации по модернизации СЗИ. Предложено применение программно-аппаратурных имитаторов на базе контроллеров ПТК для имитации нештатных ситуаций (сбоев, отказов, НСД), а также защитных мероприятий. Приведены результаты моделирования на имитаторах АСУ ТП «ПХВ-1» до и после введения дополнительных мер защиты информации.

В четвёртой главе исследована нормативная база российских и международных стандартов и руководств по информационной безопасности телекоммуникаций АСУ ТП. Обоснован показатель качества, проведён обзор методов оценки качества СЗИ АСУ ТП. Разработана методика оценки защищённости АСУ ТП. Разработанная методика применена для оценки СЗИ АСУ ТП «ПХВ-1».

В приложениях приведены различные вспомогательные и справочные материалы, а также акты внедрения.

Основные положения диссертации опубликованы в следующих статьях:

-

Дерябин, A.B. Компоненты и технологии видеонаблюдения /A.B. Дерябин // Современные проблемы экономикии новые технологии исследований: сб. науч.тр., ч.2 / Филиал ВЗФЭИ в г. Владимире. - Владимир, 2006.-С.17-21.

-

Дерябин, A.B. Эффективность использования GSM канала в системах телекоммуникации АСУ ТП / A.B. Дерябин // Экономический журнал ВлГУ. - Владимир, 2006. - № 6. - С. 12-13.

-

Дерябин, A.B. Угрозы информационной безопасности и уязвимости АСУ ТП / A.B. Дерябин, В.М. Дерябин // Проектирование и технология электронных средств. - 2007. - № 1. - С. 47-51.

-

Дерябин, A.B. Методология создания систем защиты АСУ ТП / A.B. Дерябин // Известия института инженерной физики. - 2008. - № 4. - С. 11-14.

-

Дерябин, A.B. Обеспечение информационной безопасности ИС / A.B. Дерябин // Проектирование и технология электронных средств. — 2008. — № 3. - С. 7-10.

-

Дерябин, A.B. Интеллектуализация датчиков и информационная безопасность / A.B. Дерябин, В.М. Дерябин // Известия института инженерной физики. - 2009. -№ 2. - С. 7-12.

-

Дерябин, A.B. Применение алгоритма нечёткого вывода и нечёткой логики в защите информации / А.П. Галкин, A.B. Дерябин, Аль- Муриш Мохаммед, Е.Г. Суслова // Известия института инженерной физики. — 2009.-№2.-С. 13-15.

-

Дерябин, A.B. Комплексная или поэлементная защита? / A.B. Дерябин, В.М. Дерябин, Тахаан Осама // Перспективные технологии в средствах передачи информации - ПТСПИ-2009: материалы VIII международной научно- технической конференции. - Владимир: Изд-во ВлГУ, 2009. - С. 188.

1 УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И УЯЗВИМОСТИ АСУ ТП

1.1 Телекоммуникации АСУ ТП

Автоматизированная система управления технологическим процессом (АСУ ТП) — комплекс программных и технических средств, предназначенный для автоматизации управления технологическим оборудованием на предприятиях. Под АСУ ТП обычно понимается комплексное решение, обеспечивающее автоматизацию основных технологических операций на производстве в целом или каком-то его участке, выпускающем относительно завершенный продукт.

В английской литературе для обозначения АСУ ТП обычно используется термины Process Control Systems или реже Automatic Control Systems (последнее определение, на взгляд автора, несколько абстрактно, так как не указывает на конкретное предназначение системы управления).

Здесь важно сделать акцент на слове «автоматизированная». Под этим подразумевается, что система управления отнюдь не полностью автономна (самостоятельна), и требуется участие человека (оператора) для реализации определенных задач. Выражение «пустил и забыл» для таких систем не подходит. Напротив, системы автоматического управления (САУ) предназначены для работы без какого-либо контроля со стороны человека и полностью автономны. Очень важно понимать эту принципиальную разницу между АСУ и САУ.

1.1.1 Типовая структура АСУ ТП

В большинстве современных автоматизированных систем управления технологическими процессами (АСУ ТП) можно выделить три уровня. На нижнем уровне располагаются аппаратные средства — датчики, исполнительные механизмы, управляющие контроллеры. На среднем уровне находятся групповые контроллеры, устройства сопряжения с объектами. Верхний уро

вень реализуется на персональных компьютерах, где с помощью специальных пакетов (БСАБА систем) реализуется интерфейс с оператором- технологом, выполняющим супервизорное управление технологическим процессом.

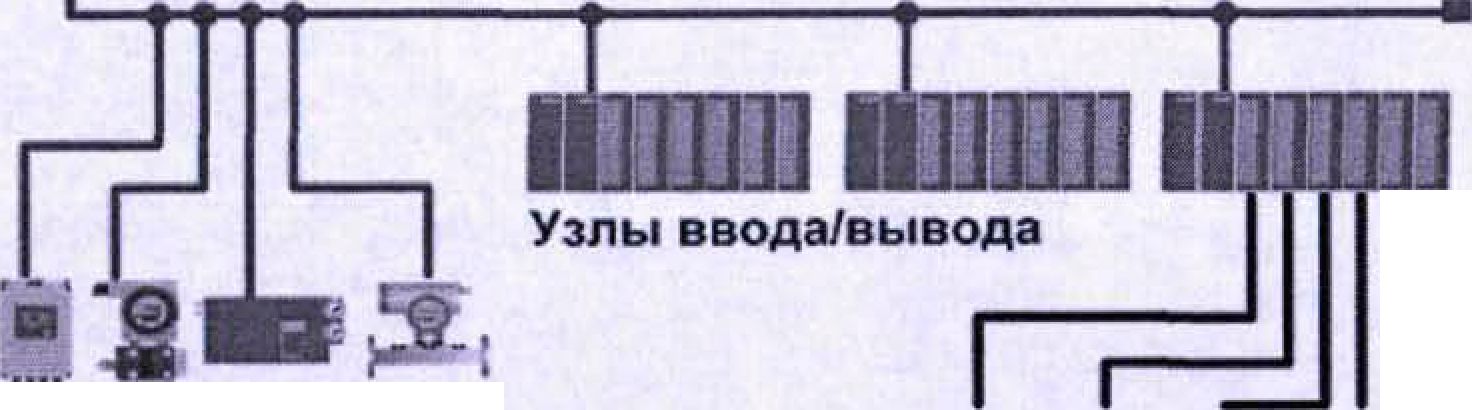

Пример трёхуровневой системы управления сложным технологическим процессом показывает Рисунок 1.1. Количество контролируемых параметров в таких системах измеряется сотнями, управляемых параметров — десятками.

Сеть верхнего уровня (АСУ предприятия)

Ж

Рабочие станции

XX

Сеть среднего уровня (йеИБиэ)

Групповые контроллеры

Сеть среднего уровня (йеЫЬиг)

г

Ш

1ЯГ

Ж

т

Ж

Локальные контроллеры

ТПШГ

Сеть нижнего уровня (<1еу1сеЬиз)

44Ш 4

4

Исполнительные 1лех аншмы

Технологический процесс

Рисунок 1.1- Типовая структура трёхуровневой АСУ ТП

Технологический процесс управляется с помощью исполнительных механизмов, а информация о параметрах технологического процесса снимается с помощью датчиков. Ввод информации о параметрах, вычисление управляющих воздействий и их выдача на исполнительные механизмы осуществляется локальными контроллерами ЛК или групповыми контроллерами ГК.

Координация управления процессом осуществляется рабочими (оператор-

Датчики

1

0

скими) станциями PC с помощью локальной сети. Количество PC определяется в зависимости от сложности процесса, но их всегда больше одной, так

/

как применяется дублирование для повышения надежности. В свою очередь, PC объединены как между собой, так и с другими абонентами цеха (предприятия), с помощью локальной сети верхнего уровня типа Ethernet. Необходимо подбирать тип локальной сети и её параметры под конкретные требования: гарантированное время доставки; скорость передачи; объём пакетов; количество аппаратно реализованных функций в контроллерах сети и т.д.

Устройства сопряжения с объектом (УСО) преобразуют управляющие коды, выдаваемые процессором контроллера, в сигналы управления исполнительными механизмами (импульсные, дискретные, аналоговые), а сигналы датчиков преобразуют в коды для ввода в процессор. УСО располагаются внутри JIK или ГК. В последнее время имеется тенденция йнтеллектуализа-

I i

ции датчиков, то есть размещение схем преобразования непосредственно в корпусе датчиков и передачи кодов в процессор по стандартному последовательному интерфейсу.

1.1.2 Классификация АСУ ТП

В зарубежной литературе можно встретить довольно интересную классификацию АСУ ТП [1], в соответствие с которой все АСУ ТП делятся на три глобальных класса:

• SCADA (Supervisory Control and Data Acquisition). На русский язык этот термин можно перевести как «система телемеханики», «система телеметрии» или «система диспетчерского управления»». На взгляд автора, последнее определение точнее всего отражает сущность и предназначение системы - контроль и мониторинг объектов с участием диспетчера. Тут необходимо некоторое пояснение. Термин SCADA часто используется в более узком смысле: так называют программный пакет визуализации технологического процесса. Однако в данном разделе под словом SCADA мы будем понимать целый класс систем управления.

-

PLC (Programmable Logic Controller). На русский язык переводится как «программируемый логический контроллер» (или сокращенно ПЛК). Тут, как и в предыдущем случае, есть двусмысленность. Под термином ПЛК часто подразумевается аппаратный модуль для реализации алгоритмов автоматизированного управления. Тем не менее, термин ПЛК имеет и более общее значение и часто используется для обозначения целого класса систем.

-

DCS (Distributed Control System). По-русски: распределенная система управления (РСУ). Тут никакой путаницы нет, все однозначно.

Справедливости ради надо отметить, что если в начале 90-х такая классификация не вызывала споров, то сейчас многие эксперты считают ее весьма условной. Это связано с тем, что в последние годы внедряются гибридные системы, которые по ряду характерных признаков можно отнести как к одному классу, так и к другому.

Автор предлагает не следовать делению АСУ ТП на SCADA, PLC и DCS, а рассматривать АСУ ТП в химической промышленности как распределенные системы, в состав которых входят PLC и SCADA.

1.2 Угрозы информационной безопасности АСУ ТП

Рассмотрим наиболее распространенные угрозы [2], которым подвержены современные АСУ ТП. В отличие от других автоматизированных информационных систем промышленные АСУ и АСУ ТП, особенно те, которые используются для управления критической инфраструктурой государства, имеют ряд особенностей, обусловленных их особым назначением, условиями эксплуатации, спецификой обрабатываемой в них информации и требованиями, предъявляемыми к функционированию. Главной же особенностью этих систем является то, что с их помощью в автоматическом, либо автоматизированном режиме в реальном времени осуществляется управление физическими процессами и системами, от которых непосредственным образом зависит наша безопасность и жизнедеятельность: электричество, связь, транспорт, финансы, системы жизнеобеспечения, атомное и химическое производство и т.п. [3].

Поэтому обеспечение информационной безопасности таких систем является одной из важнейших задач разработчиков АСУ ТП.

Промышленные системы прошли путь от простейших программных и аппаратных средств до современных систем, в которых используются стандартные компьютеры и серверы, операционные системы семейства Microsoft Windows, стандартные SCADA-системы, сетевые протоколы TCP/IP, Web- браузеры, доступ в Интернет. Множество угроз в отношении этих систем значительно расширилось благодаря такой стандартизации, а также благодаря распространенной практике подключения промышленных систем к локальным сетям предприятия и использованию в них технологий беспроводного доступа [4].

1.2.1 Классификация угроз информационной безопасности АСУ ТП

Иметь представление о возможных угрозах, а также об уязвимых местах, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности.

Само понятие «угроза» в разных ситуациях зачастую трактуется по- разному. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать - вся информация считается общедоступной; однако в большинстве случаев нелегальный доступ представляется серьезной опасностью. Иными словами, угрозы, как и все в информационной безопасности, зависят от интересов субъектов информационных отношений, и от того, какой ущерб является для них неприемлемым.

Отметим, что некоторые угрозы нельзя считать следствием каких-то ошибок или просчетов; они существуют в силу самой природы современных АСУ ТП [5]. Например, угроза отключения электричества или выхода его параметров за допустимые границы существует в силу зависимости аппаратного обеспечения АСУ ТП от качественного электропитания.

Угрозы можно классифицировать по разным критериям [6]:

-

по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь;

-

по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

-

по способу осуществления (случайные, либо преднамеренные действия природного или техногенного характера);

-

по расположению источника угроз (внутри, либо вне рассматриваемой АСУ ТП);

-

по агенту угрозы (вредоносное ПО, пользователи и обслуживающий персонал АСУ ТП, хакеры, террористы).

В качестве основного мы будем рассматривать первый критерий (по

V

аспекту информационной безопасности), при необходимости привлекая остальные.

1.2.1.1 Наиболее распространенные угрозы доступности.

Самыми частыми и самыми опасными, с точки зрения размера ущерба, являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих промышленные системы.

Иногда такие ошибки и являются собственно угрозами: неправильно введенные данные или ошибка в программе, вызвавшая крах системы. Иногда они создают уязвимые места, которыми могут воспользоваться злоумышленники - таковы обычно ошибки администрирования. По некоторым данным, до 65 % потерь — следствие непреднамеренных ошибок.

Остальные угрозы доступности классифицируем по компонентам АСУ ТП, на которые нацелены угрозы:

-

отказ пользователей;

-

внутренний отказ информационной системы;

-

отказ поддерживающей инфраструктуры.

Обычно применительно к пользователям рассматриваются следующие угрозы:

-

нежелание работать с информационной системой (чаще всего бывает при необходимости осваивать новые возможности системы и при расхождении между запросами пользователей и фактическими возможностями и техническими характеристиками);

-

невозможность работать с системой в силу отсутствия соответствующей подготовки (недостаток общей компьютерной грамотности, неумение интерпретировать диагностические сообщения, неумение работать с документацией и т.п.);

-

невозможность работать с системой в силу отсутствия технической поддержки (неполнота документации, недостаток справочной информации и т.п.).

Главными источниками внутренних отказов системы являются:

-

случайное или умышленное отступление от правил эксплуатации;

-

выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.);

-

ошибки при конфигурировании и администрировании системы;

-

отказы программного и аппаратного обеспечения;

-

разрушение данных;

-

разрушение или повреждение аппаратуры.

По отношению к поддерживающей инфраструктуре можно рассматривать следующие угрозы:

-

случайное или умышленное нарушение работы систем связи (телекоммуникации), электропитания, водо- или теплоснабжения, кондиционирования;

-

разрушение или повреждение помещений;

-

невозможность или нежелание обслуживающего персонала или пользователей выполнять свои обязанности (беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Весьма опасны так называемые «обиженные» сотрудники — как нынешние, так и бывшие. Как правило, они стремятся нанести вред организа- ции-«обидчику», например:

-

испортить оборудование;

-

встроить логическую бомбу, которая со временем разрушит программы или данные;

-

удалить данные.

Опасны, разумеется, стихийные бедствия, пожары, наводнения, землетрясения, ураганы. По статистике, на долю огня, воды и тому подобных факторов (среди которых самый опасный — перебой электропитания) приходится 13 % потерь, нанесенных промышленным системам.

1.2.1.2 Основные угрозы целостности.

На втором месте по размерам ущерба после непреднамеренных ошибок и упущений стоят кражи и подлоги. В большинстве случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и мерами защиты. Это еще раз подтверждает опасность внутренних угроз, хотя говорят и пишут о них значительно меньше, чем о внешних.

С целью нарушения статической целостности злоумышленник, как правило, штатный сотрудник, может:

-

ввести неверные данные;

-

изменить данные.

Иногда изменяются содержательные данные, иногда - служебная информация.

Потенциально уязвимы с точки зрения нарушения целостности не только данные, но и программы. Внедрение вредоносного ПО — пример подобного нарушения.

Угрозами динамической целостности являются нарушение атомарности транзакций, переупорядочение, кража, дублирование данных или внесение дополнительных сообщений (сетевых пакетов и т.п.). Соответствующие действия в сетевой среде называются активным прослушиванием.

Так же к угрозам целостности можно отнести потерю информации при передаче по каналам связи [7]. Частичная потеря пакетов в сетях телекоммуникации АСУ ТП может привести к получению неверных результатов, или выполнению неверных управляющих воздействий.

1.2.1.3 Основные угрозы конфиденциальности.

Конфиденциальную информацию в АСУ ТП можно разделить на служебную и предметную. Служебная информация, такая как пароли пользователей, не относится к определенной предметной области, в информационной системе АСУ ТП она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно может привести к получению несанкционированного доступа ко всей информации, в том числе предметной.

Многим людям приходится выступать в качестве пользователей не одной, а целого ряда систем (информационных сервисов). Если для доступа к таким системам используются многоразовые пароли или иная конфиденциальная информация, то наверняка эти данные будут храниться не только в голове, но и в записной книжке или на листках бумаги, которые пользователь часто оставляет на рабочем столе, а то и попросту теряет. И дело здесь не в неорганизованности людей, а в изначальной непригодности парольной схемы. Невозможно помнить много разных паролей; рекомендации по их регулярной смене только усугубляют положение, заставляя применять несложные схемы чередования или вообще стараться свести дело к двум-трем легко запоминаемым и столь же легко угадываемым паролям.

Описанный класс уязвимых мест можно назвать размещением конфиденциальных данных в среде, где им не обеспечена необходимая защита. Угроза же состоит в том, что кто-то случайно или специально может получить полный либо частичный доступ к системе. В этот класс попадает также передача конфиденциальных данных в открытом виде (в разговоре, в письме, по сети), которая делает возможным перехват данных. Для атаки могут использоваться разные технические средства (подслушивание или прослушивание разговоров, пассивное прослушивание сети и т.п.), но идея одна - осуществить доступ к данным в тот момент, когда они наименее защищены.

Угрозу перехвата данных следует принимать во внимание не только при начальном конфигурировании системы, но и, что очень важно, при всех изменениях. Очень опасной угрозой являются выставки, на которые многие организации отправляют оборудование из производственной сети, со всеми хранящимися на них данными. Остаются прежними пароли, при удаленном доступе они продолжают передаваться в открытом виде. Это плохо даже в пределах защищенной сети организации, а в объединенной сети выставки — это может привести к самым плачевным последствиям.

Еще один пример изменения, о котором часто забывают, - это хранение данных на резервных носителях. Для защиты данных на основных носителях применяются развитые системы управления доступом; копии же нередко просто лежат в шкафах и получить доступ к ним могут многие.

Перехват данных — очень серьезная угроза, и если конфиденциальность действительно является критичной, а данные передаются по многим каналам, их защита может оказаться весьма сложной и дорогостоящей. Технические средства перехвата [7, 8] хорошо проработаны, доступны, просты в эксплуатации, а установить их, например, на кабельную сеть может кто угодно, так что эту угрозу нужно принимать во внимание по отношению не только к внешним, но и к внутренним коммуникациям.

Кражи оборудования являются угрозой не только для резервных носителей, но и для компьютеров, особенно портативных.

К угрозам, от которых очень трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь, например, системный администратор, способен прочитать практически любой файл, войти в систему с учетными данными любого

пользователя и т.д. Возможно также нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Таковы основные угрозы, которые наносят наибольший ущерб информационной системе АСУ ТП (Таблица 1.1) [13].

Таблица 1.1- Основные угрозы

Способы нанесения ущерба

Объекты воздействий

Оборудование

Программы

Данные

Персонал

Раскрытие информации (конфиденциа льность)

Хищение

носителей

информации,

подключение к

линии связи,

несанкциониров

анное

использование ресурсов

Несанкциониро ванное копирование перехват

Хищение,

копирование,

перехват

Передача сведений о защите, разглашение, халатность

Потеря целостности информации (целостность)

Подключение,

модификация,

спец.вложения,

изменение

режимов работы,

несанкциониров

анное

использование ресурсов

Внедрение «троянских коней» и «жучков»

Искажение, модификация

Вербовка

персонала,

«маскарад»

Нарушение работоспособности автоматизированной системы (доступность)

Изменение режимов функционирован ия, вывод из строя, хищение, разрушение

Искажение,

удаление,

подмена

Искажение,

удаление,

навязывание

ложных

данных

Уход,

физическое

устранение

1 2 3 4 5 6 7 8 9 ... 25

04200911472 Дерябин Александр Вячеславович

Защита информации в телекоммуникациях АСУ ТП химической промышленности

Специальность 05.12.13. - Системы, сети и устройства телекоммуникаций

Диссертация на соискание ученой степени кандидата технических наук

Владимирский государственный университет

Научный руководитель: Доктор технических наук, профессор

Галкин А.П.

Владимир - 200

9

ОГЛАВЛЕНИЕ

04200911472 Дерябин Александр Вячеславович 1

Защита информации в телекоммуникациях АСУ ТП химической промышленности 1

1 УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И УЯЗВИМОСТИ АСУ ТП 9

1.1 Телекоммуникации АСУ ТП 9

1.1.1 Типовая структура АСУ ТП 9

¡1]]]]]] 1ЕШ ШШ В11 36

Il i 46

2 ЗАЩИТА ИНФОРМАЦИИ В АСУ ТП 63

i 398

А=я2/я, 1 ... ык (43Л) 543

А = — ■ А ; А = — ■■ АА, =—■ А 576

А = " А ^ А = " А ^ ■ ■ ■ ^ А = " А 577

М1 = --М»>М2 = --М»>-'>Мп-, = —-А 579

к. т, 843

Акт внедрения 843

ВВЕДЕНИЕ

Актуальность работы связана с широким использованием телекоммуникаций в автоматизированных системах управления технологическими процессами (АСУ ТП) и высоким уровнем опасности искажения или потери информации. Готовность организаций и предприятий, разрабатывающих и эксплуатирующих АСУ ТП, выполнять анализ их надёжности и безопасности является обязательным условием государственной и международной сертификации. Однако большинство систем управления технологическими процессами малой и средней сложности чаще всего проектируются малыми организациями в условиях жёстких финансовых и кадровых ограничений. И в силу этого вопросами информационной безопасности (ИБ) не занимаются вообще.

Если в атомной промышленности и энергетике последствия нарушения безопасности, в том числе информационной, могут быть масштабными и катастрофическими, то масштаб ущерба в АСУ ТП химической^ промышленности далеко не всегда так очевиден и велик. Размер ущерба и его характер определяется, прежде всего, самим технологическим процессом. При системном подходе необходимо рассматривать систему управления во взаимосвязи и взаимовлиянии не только с объектом управления (в данном случае - технологическим процессом), но и с источниками энергии, и с окружающей средой. В химической промышленности влияние на окружающую среду должно всегда подвергаться тщательному анализу не только в аварийном, но и в нормальном режиме работы АСУ ТП. Нарушение экологии может быть вызвано не только утечками и технологическими выбросами вредных веществ, но и, например, изменением температуры воды в водоёме при сбросе в него технологической воды, забранной из артезианской скважины для охлаждения процесса.

Обеспечить ИБ АСУ ТП на достаточно высоком уровне, при постоянно растущем уровне информатизации и постоянно увеличивающемся количестве угроз, уже невозможно только комплексом внешних мер защиты. Автор

2

предлагает такой подход к обеспечению ИБ АСУ ТП, когда внешнюю защитную оболочку будет создавать комплексная система ИБ (включая системы мониторинга и управления информационной безопасностью, интегрированные с системами мониторинга и управления^ защищаемой системы), а внутренние барьеры образуют встроенные механизмы защиты программных и технических компонентов АСУ ТП. Такой подход можно назвать системным.

Обойти внешнюю защиту можно, внутреннюю — гораздо сложнее. Поэтому автор обращает особое внимание на преимущества разработки и применения программных и аппаратурных средств АСУ ТП, имеющих встроенные механизмы защиты, которыми пользователь может управлять для создания требуемой пропорции- механизмов- защиты в системе защиты информации (СЗИ).

Средства телекоммуникаций в АСУ ТП — это многообразие аппаратуры и программного обеспечения, которые должны иметь внутренние механизмы собственной безопасности. Поэтому от производителей технических средств и программного обеспечения АСУ ТП требуется разработка инструментов обеспечения безопасности своих продуктов.

Цель диссертационной работы - обоснование методов и разработка методик и алгоритмов обеспечения информационной безопасности и оценки информационной защищённости телекоммуникаций нижнего уровня АСУ ТП в химической промышленности.

Для достижения указанной цели в диссертации сформулированы, и решены следующие научные и технические задачи:

-

Исследованы типичные АСУТП в химической промышленности, ЗСАОА-системы, интеллектуальные датчики и телекоммуникации.

-

Выявлены угрозы ИБ, уязвимости СЗИ, особенности обеспечения ИБ АСУ ТП в химической промышленности.

-

Разработаны принципы выбора локальных сетей, БСАОА-систем, интеллектуальных датчиков и рекомендации по обеспечению ИБ оборудования и телекоммуникаций нижнего уровня АСУ ТП в химической промышленности.

-

Разработаны алгоритмы защиты от НСД в сетях нижнего уровня АСУ ТП. Экспериментальным исследованием доказана эффективность разработанных алгоритмов для повышения защищённости узлов сети.

-

Исследована эффективность использования физической скорости передачи в сетях нижнего уровня АСУ ТП при программных методах защиты.

-

Предложен метод аппаратурно-программной имитации для исследования СЗИ на базовом для исследуемой АСУ ТП программно-техническом комплексе (ПТК). Метод опробован при оценке СЗИ АСУ ТП «ПХВ-1», разработке и испытании рекомендаций по модернизации СЗИ.

-

Разработана методика оценки защищённости АСУ ТП. Обоснован показатель качества СЗИ АСУ ТП - уменьшение общего ущерба, наносимого воздействием угроз.

-

Разработана компьютерная программа для НСД в сеть МосИэиБ и*проведено экспериментальное исследование защищённости сети, датчиков и 8САОА-системы.

Методы исследования. В диссертации научные исследования основаны на методах математического моделирования, математической статистики, экспертных оценок при широком использовании программно- математического инструментария.

Основные теоретические результаты проверены в конкретных системах и с помощью моделирующих программ на компьютерах, а также в ходе испытаний и эксплуатации информационных сетей АСУ ТП.

Научная новизна диссертационной работы.

-

Проведён анализ и систематизация типичных структур АСУ ТП в химической промышленности, БСАОА-систем, интеллектуальных датчиков и телекоммуникаций. Выявлены угрозы ИБ, уязвимости СЗИ, особенности обеспечения ИБ АСУ ТП в химической промышленности.

-

Предложено создавать и использовать встроенные механизмы защиты оборудования и телекоммуникаций АСУ ТП в сочетании с комплексом внешних мер защиты. На основе такого системного подхода разработана методика создания СЗИ в АСУ ТП.

-

Разработаны алгоритмы защиты от НСД в сетях нижнего уровня АСУ ТП.

-

Проведён анализ и обоснован выбор показателя качества и методов оценки качества СЗИ в телекоммуникациях АСУ ТП. Разработана методика оценки качества СЗИ.

-

Проведены экспериментальные исследования разработанных методик и алгоритмов на действующих АСУ ТП.

Практическое значение диссертационной работы для разработчиков АСУ ТП и для эксплуатирующих предприятий заключается в облегчении задач выбора программных продуктов и технических средств с учётом ИБ, оценки информационной защищённости АСУ ТП с применением нормативной документации. Результаты работы полезны предприятиям, производящим аппаратуру и программное обеспечение для АСУ ТП.

Акты внедрения результатов диссертационной работы представлены в Приложении 9.

Диссертация состоит из введения, четырёх глав, заключения и приложений.

В первой главе выявлены угрозы информационной безопасности и уязвимости АСУ ТП. Проведен анализ типичных АСУ ТП в химической отрасли, ЗСАОА-систем и локальных сетей с точки зрения обеспечения безопасности.

Во второй главе рассмотрены особенности защиты информации в АСУ ТП химической промышленности, определены требования, к телекоммуникациям на всех уровнях иерархической структуры АСУ ТП. Выработаны рекомендации по выбору 8САГ>А-систем, аппаратуры и телекоммуникаций нижнего уровня АСУ ТП. Разработана методика создания систем защиты информации в АСУ ТП химической промышленности.

В третьей главе исследовано влияние программных мер защиты на эффективность использования физической скорости передачи в сетях МосИэиэ и РгоАЬш, при применении их на нижнем уровне АСУ ТП. С помощью разработанной автором программы проведена экспериментальная проверка защищённости телекоммуникаций нижнего уровня АСУ ТП от НСД. Разработаны алгоритмы доступа к узлам сети со стороны пульта и со стороны сети, отличающиеся оптимальным сочетанием методов защиты от НСД и обеспечивающие быстрое обнаружение вторжения. Сравнительное экспериментальное исследование нескольких устройств показало многократное (минимум в 5 раз) превосходство по защищённости узлов, в которых реализован разработанный автором алгоритм доступа. Проанализированы существующие механизмы защиты информации в АСУ ТП производства бумвинила «ПХВ-1» и выработаны рекомендации по модернизации СЗИ. Предложено применение программно-аппаратурных имитаторов на базе контроллеров ПТК для имитации нештатных ситуаций (сбоев, отказов, НСД), а также защитных мероприятий. Приведены результаты моделирования на имитаторах АСУ ТП «ПХВ-1» до и после введения дополнительных мер защиты информации.

В четвёртой главе исследована нормативная база российских и международных стандартов и руководств по информационной безопасности телекоммуникаций АСУ ТП. Обоснован показатель качества, проведён обзор методов оценки качества СЗИ АСУ ТП. Разработана методика оценки защищённости АСУ ТП. Разработанная методика применена для оценки СЗИ АСУ ТП «ПХВ-1».

В приложениях приведены различные вспомогательные и справочные материалы, а также акты внедрения.

Основные положения диссертации опубликованы в следующих статьях:

-

Дерябин, A.B. Компоненты и технологии видеонаблюдения /A.B. Дерябин // Современные проблемы экономикии новые технологии исследований: сб. науч.тр., ч.2 / Филиал ВЗФЭИ в г. Владимире. - Владимир, 2006.-С.17-21.

-

Дерябин, A.B. Эффективность использования GSM канала в системах телекоммуникации АСУ ТП / A.B. Дерябин // Экономический журнал ВлГУ. - Владимир, 2006. - № 6. - С. 12-13.

-

Дерябин, A.B. Угрозы информационной безопасности и уязвимости АСУ ТП / A.B. Дерябин, В.М. Дерябин // Проектирование и технология электронных средств. - 2007. - № 1. - С. 47-51.

-

Дерябин, A.B. Методология создания систем защиты АСУ ТП / A.B. Дерябин // Известия института инженерной физики. - 2008. - № 4. - С. 11-14.

-

Дерябин, A.B. Обеспечение информационной безопасности ИС / A.B. Дерябин // Проектирование и технология электронных средств. — 2008. — № 3. - С. 7-10.

-

Дерябин, A.B. Интеллектуализация датчиков и информационная безопасность / A.B. Дерябин, В.М. Дерябин // Известия института инженерной физики. - 2009. -№ 2. - С. 7-12.

-

Дерябин, A.B. Применение алгоритма нечёткого вывода и нечёткой логики в защите информации / А.П. Галкин, A.B. Дерябин, Аль- Муриш Мохаммед, Е.Г. Суслова // Известия института инженерной физики. — 2009.-№2.-С. 13-15.

-

Дерябин, A.B. Комплексная или поэлементная защита? / A.B. Дерябин, В.М. Дерябин, Тахаан Осама // Перспективные технологии в средствах передачи информации - ПТСПИ-2009: материалы VIII международной научно- технической конференции. - Владимир: Изд-во ВлГУ, 2009. - С. 188.

1 УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И УЯЗВИМОСТИ АСУ ТП

1.1 Телекоммуникации АСУ ТП

Автоматизированная система управления технологическим процессом (АСУ ТП) — комплекс программных и технических средств, предназначенный для автоматизации управления технологическим оборудованием на предприятиях. Под АСУ ТП обычно понимается комплексное решение, обеспечивающее автоматизацию основных технологических операций на производстве в целом или каком-то его участке, выпускающем относительно завершенный продукт.

В английской литературе для обозначения АСУ ТП обычно используется термины Process Control Systems или реже Automatic Control Systems (последнее определение, на взгляд автора, несколько абстрактно, так как не указывает на конкретное предназначение системы управления).

Здесь важно сделать акцент на слове «автоматизированная». Под этим подразумевается, что система управления отнюдь не полностью автономна (самостоятельна), и требуется участие человека (оператора) для реализации определенных задач. Выражение «пустил и забыл» для таких систем не подходит. Напротив, системы автоматического управления (САУ) предназначены для работы без какого-либо контроля со стороны человека и полностью автономны. Очень важно понимать эту принципиальную разницу между АСУ и САУ.

1.1.1 Типовая структура АСУ ТП

В большинстве современных автоматизированных систем управления технологическими процессами (АСУ ТП) можно выделить три уровня. На нижнем уровне располагаются аппаратные средства — датчики, исполнительные механизмы, управляющие контроллеры. На среднем уровне находятся групповые контроллеры, устройства сопряжения с объектами. Верхний уро

вень реализуется на персональных компьютерах, где с помощью специальных пакетов (БСАБА систем) реализуется интерфейс с оператором- технологом, выполняющим супервизорное управление технологическим процессом.

Пример трёхуровневой системы управления сложным технологическим процессом показывает Рисунок 1.1. Количество контролируемых параметров в таких системах измеряется сотнями, управляемых параметров — десятками.

Сеть верхнего уровня (АСУ предприятия)

Ж

Рабочие станции

XX

Сеть среднего уровня (йеИБиэ)

Групповые контроллеры

Сеть среднего уровня (йеЫЬиг)

г

Ш

1ЯГ

Ж

т

Ж

Локальные контроллеры

ТПШГ

Сеть нижнего уровня (<1еу1сеЬиз)

44Ш 4

4

Исполнительные 1лех аншмы

Технологический процесс

Рисунок 1.1- Типовая структура трёхуровневой АСУ ТП

Технологический процесс управляется с помощью исполнительных механизмов, а информация о параметрах технологического процесса снимается с помощью датчиков. Ввод информации о параметрах, вычисление управляющих воздействий и их выдача на исполнительные механизмы осуществляется локальными контроллерами ЛК или групповыми контроллерами ГК.

Координация управления процессом осуществляется рабочими (оператор-

Датчики

1

0

скими) станциями PC с помощью локальной сети. Количество PC определяется в зависимости от сложности процесса, но их всегда больше одной, так

/

как применяется дублирование для повышения надежности. В свою очередь, PC объединены как между собой, так и с другими абонентами цеха (предприятия), с помощью локальной сети верхнего уровня типа Ethernet. Необходимо подбирать тип локальной сети и её параметры под конкретные требования: гарантированное время доставки; скорость передачи; объём пакетов; количество аппаратно реализованных функций в контроллерах сети и т.д.

Устройства сопряжения с объектом (УСО) преобразуют управляющие коды, выдаваемые процессором контроллера, в сигналы управления исполнительными механизмами (импульсные, дискретные, аналоговые), а сигналы датчиков преобразуют в коды для ввода в процессор. УСО располагаются внутри JIK или ГК. В последнее время имеется тенденция йнтеллектуализа-

I i

ции датчиков, то есть размещение схем преобразования непосредственно в корпусе датчиков и передачи кодов в процессор по стандартному последовательному интерфейсу.

1.1.2 Классификация АСУ ТП

В зарубежной литературе можно встретить довольно интересную классификацию АСУ ТП [1], в соответствие с которой все АСУ ТП делятся на три глобальных класса:

• SCADA (Supervisory Control and Data Acquisition). На русский язык этот термин можно перевести как «система телемеханики», «система телеметрии» или «система диспетчерского управления»». На взгляд автора, последнее определение точнее всего отражает сущность и предназначение системы - контроль и мониторинг объектов с участием диспетчера. Тут необходимо некоторое пояснение. Термин SCADA часто используется в более узком смысле: так называют программный пакет визуализации технологического процесса. Однако в данном разделе под словом SCADA мы будем понимать целый класс систем управления.

-

PLC (Programmable Logic Controller). На русский язык переводится как «программируемый логический контроллер» (или сокращенно ПЛК). Тут, как и в предыдущем случае, есть двусмысленность. Под термином ПЛК часто подразумевается аппаратный модуль для реализации алгоритмов автоматизированного управления. Тем не менее, термин ПЛК имеет и более общее значение и часто используется для обозначения целого класса систем.

-

DCS (Distributed Control System). По-русски: распределенная система управления (РСУ). Тут никакой путаницы нет, все однозначно.

Справедливости ради надо отметить, что если в начале 90-х такая классификация не вызывала споров, то сейчас многие эксперты считают ее весьма условной. Это связано с тем, что в последние годы внедряются гибридные системы, которые по ряду характерных признаков можно отнести как к одному классу, так и к другому.

Автор предлагает не следовать делению АСУ ТП на SCADA, PLC и DCS, а рассматривать АСУ ТП в химической промышленности как распределенные системы, в состав которых входят PLC и SCADA.

1.2 Угрозы информационной безопасности АСУ ТП

Рассмотрим наиболее распространенные угрозы [2], которым подвержены современные АСУ ТП. В отличие от других автоматизированных информационных систем промышленные АСУ и АСУ ТП, особенно те, которые используются для управления критической инфраструктурой государства, имеют ряд особенностей, обусловленных их особым назначением, условиями эксплуатации, спецификой обрабатываемой в них информации и требованиями, предъявляемыми к функционированию. Главной же особенностью этих систем является то, что с их помощью в автоматическом, либо автоматизированном режиме в реальном времени осуществляется управление физическими процессами и системами, от которых непосредственным образом зависит наша безопасность и жизнедеятельность: электричество, связь, транспорт, финансы, системы жизнеобеспечения, атомное и химическое производство и т.п. [3].

Поэтому обеспечение информационной безопасности таких систем является одной из важнейших задач разработчиков АСУ ТП.

Промышленные системы прошли путь от простейших программных и аппаратных средств до современных систем, в которых используются стандартные компьютеры и серверы, операционные системы семейства Microsoft Windows, стандартные SCADA-системы, сетевые протоколы TCP/IP, Web- браузеры, доступ в Интернет. Множество угроз в отношении этих систем значительно расширилось благодаря такой стандартизации, а также благодаря распространенной практике подключения промышленных систем к локальным сетям предприятия и использованию в них технологий беспроводного доступа [4].

1.2.1 Классификация угроз информационной безопасности АСУ ТП

Иметь представление о возможных угрозах, а также об уязвимых местах, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности.

Само понятие «угроза» в разных ситуациях зачастую трактуется по- разному. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать - вся информация считается общедоступной; однако в большинстве случаев нелегальный доступ представляется серьезной опасностью. Иными словами, угрозы, как и все в информационной безопасности, зависят от интересов субъектов информационных отношений, и от того, какой ущерб является для них неприемлемым.

Отметим, что некоторые угрозы нельзя считать следствием каких-то ошибок или просчетов; они существуют в силу самой природы современных АСУ ТП [5]. Например, угроза отключения электричества или выхода его параметров за допустимые границы существует в силу зависимости аппаратного обеспечения АСУ ТП от качественного электропитания.

Угрозы можно классифицировать по разным критериям [6]:

-

по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь;

-

по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

-

по способу осуществления (случайные, либо преднамеренные действия природного или техногенного характера);

-

по расположению источника угроз (внутри, либо вне рассматриваемой АСУ ТП);

-

по агенту угрозы (вредоносное ПО, пользователи и обслуживающий персонал АСУ ТП, хакеры, террористы).

В качестве основного мы будем рассматривать первый критерий (по

V

аспекту информационной безопасности), при необходимости привлекая остальные.

1.2.1.1 Наиболее распространенные угрозы доступности.

Самыми частыми и самыми опасными, с точки зрения размера ущерба, являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих промышленные системы.

Иногда такие ошибки и являются собственно угрозами: неправильно введенные данные или ошибка в программе, вызвавшая крах системы. Иногда они создают уязвимые места, которыми могут воспользоваться злоумышленники - таковы обычно ошибки администрирования. По некоторым данным, до 65 % потерь — следствие непреднамеренных ошибок.

Остальные угрозы доступности классифицируем по компонентам АСУ ТП, на которые нацелены угрозы:

-

отказ пользователей;

-

внутренний отказ информационной системы;

-

отказ поддерживающей инфраструктуры.

Обычно применительно к пользователям рассматриваются следующие угрозы:

-

нежелание работать с информационной системой (чаще всего бывает при необходимости осваивать новые возможности системы и при расхождении между запросами пользователей и фактическими возможностями и техническими характеристиками);

-

невозможность работать с системой в силу отсутствия соответствующей подготовки (недостаток общей компьютерной грамотности, неумение интерпретировать диагностические сообщения, неумение работать с документацией и т.п.);

-

невозможность работать с системой в силу отсутствия технической поддержки (неполнота документации, недостаток справочной информации и т.п.).

Главными источниками внутренних отказов системы являются:

-

случайное или умышленное отступление от правил эксплуатации;

-

выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.);

-

ошибки при конфигурировании и администрировании системы;

-

отказы программного и аппаратного обеспечения;

-

разрушение данных;

-

разрушение или повреждение аппаратуры.

По отношению к поддерживающей инфраструктуре можно рассматривать следующие угрозы:

-

случайное или умышленное нарушение работы систем связи (телекоммуникации), электропитания, водо- или теплоснабжения, кондиционирования;

-

разрушение или повреждение помещений;

-

невозможность или нежелание обслуживающего персонала или пользователей выполнять свои обязанности (беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Весьма опасны так называемые «обиженные» сотрудники — как нынешние, так и бывшие. Как правило, они стремятся нанести вред организа- ции-«обидчику», например:

-

испортить оборудование;

-

встроить логическую бомбу, которая со временем разрушит программы или данные;

-

удалить данные.

Опасны, разумеется, стихийные бедствия, пожары, наводнения, землетрясения, ураганы. По статистике, на долю огня, воды и тому подобных факторов (среди которых самый опасный — перебой электропитания) приходится 13 % потерь, нанесенных промышленным системам.

1.2.1.2 Основные угрозы целостности.

На втором месте по размерам ущерба после непреднамеренных ошибок и упущений стоят кражи и подлоги. В большинстве случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и мерами защиты. Это еще раз подтверждает опасность внутренних угроз, хотя говорят и пишут о них значительно меньше, чем о внешних.

С целью нарушения статической целостности злоумышленник, как правило, штатный сотрудник, может:

-

ввести неверные данные;

-

изменить данные.

Иногда изменяются содержательные данные, иногда - служебная информация.

Потенциально уязвимы с точки зрения нарушения целостности не только данные, но и программы. Внедрение вредоносного ПО — пример подобного нарушения.

Угрозами динамической целостности являются нарушение атомарности транзакций, переупорядочение, кража, дублирование данных или внесение дополнительных сообщений (сетевых пакетов и т.п.). Соответствующие действия в сетевой среде называются активным прослушиванием.

Так же к угрозам целостности можно отнести потерю информации при передаче по каналам связи [7]. Частичная потеря пакетов в сетях телекоммуникации АСУ ТП может привести к получению неверных результатов, или выполнению неверных управляющих воздействий.

1.2.1.3 Основные угрозы конфиденциальности.

Конфиденциальную информацию в АСУ ТП можно разделить на служебную и предметную. Служебная информация, такая как пароли пользователей, не относится к определенной предметной области, в информационной системе АСУ ТП она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно может привести к получению несанкционированного доступа ко всей информации, в том числе предметной.

Многим людям приходится выступать в качестве пользователей не одной, а целого ряда систем (информационных сервисов). Если для доступа к таким системам используются многоразовые пароли или иная конфиденциальная информация, то наверняка эти данные будут храниться не только в голове, но и в записной книжке или на листках бумаги, которые пользователь часто оставляет на рабочем столе, а то и попросту теряет. И дело здесь не в неорганизованности людей, а в изначальной непригодности парольной схемы. Невозможно помнить много разных паролей; рекомендации по их регулярной смене только усугубляют положение, заставляя применять несложные схемы чередования или вообще стараться свести дело к двум-трем легко запоминаемым и столь же легко угадываемым паролям.

Описанный класс уязвимых мест можно назвать размещением конфиденциальных данных в среде, где им не обеспечена необходимая защита. Угроза же состоит в том, что кто-то случайно или специально может получить полный либо частичный доступ к системе. В этот класс попадает также передача конфиденциальных данных в открытом виде (в разговоре, в письме, по сети), которая делает возможным перехват данных. Для атаки могут использоваться разные технические средства (подслушивание или прослушивание разговоров, пассивное прослушивание сети и т.п.), но идея одна - осуществить доступ к данным в тот момент, когда они наименее защищены.

Угрозу перехвата данных следует принимать во внимание не только при начальном конфигурировании системы, но и, что очень важно, при всех изменениях. Очень опасной угрозой являются выставки, на которые многие организации отправляют оборудование из производственной сети, со всеми хранящимися на них данными. Остаются прежними пароли, при удаленном доступе они продолжают передаваться в открытом виде. Это плохо даже в пределах защищенной сети организации, а в объединенной сети выставки — это может привести к самым плачевным последствиям.

Еще один пример изменения, о котором часто забывают, - это хранение данных на резервных носителях. Для защиты данных на основных носителях применяются развитые системы управления доступом; копии же нередко просто лежат в шкафах и получить доступ к ним могут многие.

Перехват данных — очень серьезная угроза, и если конфиденциальность действительно является критичной, а данные передаются по многим каналам, их защита может оказаться весьма сложной и дорогостоящей. Технические средства перехвата [7, 8] хорошо проработаны, доступны, просты в эксплуатации, а установить их, например, на кабельную сеть может кто угодно, так что эту угрозу нужно принимать во внимание по отношению не только к внешним, но и к внутренним коммуникациям.

Кражи оборудования являются угрозой не только для резервных носителей, но и для компьютеров, особенно портативных.

К угрозам, от которых очень трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь, например, системный администратор, способен прочитать практически любой файл, войти в систему с учетными данными любого

пользователя и т.д. Возможно также нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Таковы основные угрозы, которые наносят наибольший ущерб информационной системе АСУ ТП (Таблица 1.1) [13].

Таблица 1.1- Основные угрозы

Способы нанесения ущерба

Объекты воздействий

Оборудование

Программы

Данные

Персонал

Раскрытие информации (конфиденциа льность)

Хищение

носителей

информации,

подключение к

линии связи,

несанкциониров

анное

использование ресурсов

Несанкциониро ванное копирование перехват

Хищение,

копирование,

перехват

Передача сведений о защите, разглашение, халатность

Потеря целостности информации (целостность)

Подключение,

модификация,

спец.вложения,

изменение

режимов работы,

несанкциониров

анное

использование ресурсов

Внедрение «троянских коней» и «жучков»

Искажение, модификация

Вербовка

персонала,

«маскарад»

Нарушение работоспособности автоматизированной системы (доступность)

Изменение режимов функционирован ия, вывод из строя, хищение, разрушение

Искажение,

удаление,

подмена

Искажение,

удаление,

навязывание

ложных

данных

Уход,

физическое

устранение

1 2 3 4 5 6 7 8 9 ... 25

04200911472 Дерябин Александр Вячеславович

Защита информации в телекоммуникациях АСУ ТП химической промышленности

Специальность 05.12.13. - Системы, сети и устройства телекоммуникаций

Диссертация на соискание ученой степени кандидата технических наук

Владимирский государственный университет

Научный руководитель: Доктор технических наук, профессор

Галкин А.П.

Владимир - 200

9

ОГЛАВЛЕНИЕ

04200911472 Дерябин Александр Вячеславович 1

Защита информации в телекоммуникациях АСУ ТП химической промышленности 1

1 УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И УЯЗВИМОСТИ АСУ ТП 9

1.1 Телекоммуникации АСУ ТП 9

1.1.1 Типовая структура АСУ ТП 9

¡1]]]]]] 1ЕШ ШШ В11 36

Il i 46

2 ЗАЩИТА ИНФОРМАЦИИ В АСУ ТП 63

i 398

А=я2/я, 1 ... ык (43Л) 543

А = — ■ А ; А = — ■■ АА, =—■ А 576

А = " А ^ А = " А ^ ■ ■ ■ ^ А = " А 577

М1 = --М»>М2 = --М»>-'>Мп-, = —-А 579

к. т, 843

Акт внедрения 843

ВВЕДЕНИЕ

Актуальность работы связана с широким использованием телекоммуникаций в автоматизированных системах управления технологическими процессами (АСУ ТП) и высоким уровнем опасности искажения или потери информации. Готовность организаций и предприятий, разрабатывающих и эксплуатирующих АСУ ТП, выполнять анализ их надёжности и безопасности является обязательным условием государственной и международной сертификации. Однако большинство систем управления технологическими процессами малой и средней сложности чаще всего проектируются малыми организациями в условиях жёстких финансовых и кадровых ограничений. И в силу этого вопросами информационной безопасности (ИБ) не занимаются вообще.

Если в атомной промышленности и энергетике последствия нарушения безопасности, в том числе информационной, могут быть масштабными и катастрофическими, то масштаб ущерба в АСУ ТП химической^ промышленности далеко не всегда так очевиден и велик. Размер ущерба и его характер определяется, прежде всего, самим технологическим процессом. При системном подходе необходимо рассматривать систему управления во взаимосвязи и взаимовлиянии не только с объектом управления (в данном случае - технологическим процессом), но и с источниками энергии, и с окружающей средой. В химической промышленности влияние на окружающую среду должно всегда подвергаться тщательному анализу не только в аварийном, но и в нормальном режиме работы АСУ ТП. Нарушение экологии может быть вызвано не только утечками и технологическими выбросами вредных веществ, но и, например, изменением температуры воды в водоёме при сбросе в него технологической воды, забранной из артезианской скважины для охлаждения процесса.

Обеспечить ИБ АСУ ТП на достаточно высоком уровне, при постоянно растущем уровне информатизации и постоянно увеличивающемся количестве угроз, уже невозможно только комплексом внешних мер защиты. Автор

2

предлагает такой подход к обеспечению ИБ АСУ ТП, когда внешнюю защитную оболочку будет создавать комплексная система ИБ (включая системы мониторинга и управления информационной безопасностью, интегрированные с системами мониторинга и управления^ защищаемой системы), а внутренние барьеры образуют встроенные механизмы защиты программных и технических компонентов АСУ ТП. Такой подход можно назвать системным.

Обойти внешнюю защиту можно, внутреннюю — гораздо сложнее. Поэтому автор обращает особое внимание на преимущества разработки и применения программных и аппаратурных средств АСУ ТП, имеющих встроенные механизмы защиты, которыми пользователь может управлять для создания требуемой пропорции- механизмов- защиты в системе защиты информации (СЗИ).

Средства телекоммуникаций в АСУ ТП — это многообразие аппаратуры и программного обеспечения, которые должны иметь внутренние механизмы собственной безопасности. Поэтому от производителей технических средств и программного обеспечения АСУ ТП требуется разработка инструментов обеспечения безопасности своих продуктов.

Цель диссертационной работы - обоснование методов и разработка методик и алгоритмов обеспечения информационной безопасности и оценки информационной защищённости телекоммуникаций нижнего уровня АСУ ТП в химической промышленности.

Для достижения указанной цели в диссертации сформулированы, и решены следующие научные и технические задачи:

-

Исследованы типичные АСУТП в химической промышленности, ЗСАОА-системы, интеллектуальные датчики и телекоммуникации. -

Выявлены угрозы ИБ, уязвимости СЗИ, особенности обеспечения ИБ АСУ ТП в химической промышленности. -

Разработаны принципы выбора локальных сетей, БСАОА-систем, интеллектуальных датчиков и рекомендации по обеспечению ИБ оборудования и телекоммуникаций нижнего уровня АСУ ТП в химической промышленности. -

Разработаны алгоритмы защиты от НСД в сетях нижнего уровня АСУ ТП. Экспериментальным исследованием доказана эффективность разработанных алгоритмов для повышения защищённости узлов сети. -

Исследована эффективность использования физической скорости передачи в сетях нижнего уровня АСУ ТП при программных методах защиты. -

Предложен метод аппаратурно-программной имитации для исследования СЗИ на базовом для исследуемой АСУ ТП программно-техническом комплексе (ПТК). Метод опробован при оценке СЗИ АСУ ТП «ПХВ-1», разработке и испытании рекомендаций по модернизации СЗИ. -

Разработана методика оценки защищённости АСУ ТП. Обоснован показатель качества СЗИ АСУ ТП - уменьшение общего ущерба, наносимого воздействием угроз. -

Разработана компьютерная программа для НСД в сеть МосИэиБ и*проведено экспериментальное исследование защищённости сети, датчиков и 8САОА-системы.

Методы исследования. В диссертации научные исследования основаны на методах математического моделирования, математической статистики, экспертных оценок при широком использовании программно- математического инструментария.

Основные теоретические результаты проверены в конкретных системах и с помощью моделирующих программ на компьютерах, а также в ходе испытаний и эксплуатации информационных сетей АСУ ТП.

Научная новизна диссертационной работы.

-

Проведён анализ и систематизация типичных структур АСУ ТП в химической промышленности, БСАОА-систем, интеллектуальных датчиков и телекоммуникаций. Выявлены угрозы ИБ, уязвимости СЗИ, особенности обеспечения ИБ АСУ ТП в химической промышленности. -

Предложено создавать и использовать встроенные механизмы защиты оборудования и телекоммуникаций АСУ ТП в сочетании с комплексом внешних мер защиты. На основе такого системного подхода разработана методика создания СЗИ в АСУ ТП. -

Разработаны алгоритмы защиты от НСД в сетях нижнего уровня АСУ ТП. -

Проведён анализ и обоснован выбор показателя качества и методов оценки качества СЗИ в телекоммуникациях АСУ ТП. Разработана методика оценки качества СЗИ. -

Проведены экспериментальные исследования разработанных методик и алгоритмов на действующих АСУ ТП.

Практическое значение диссертационной работы для разработчиков АСУ ТП и для эксплуатирующих предприятий заключается в облегчении задач выбора программных продуктов и технических средств с учётом ИБ, оценки информационной защищённости АСУ ТП с применением нормативной документации. Результаты работы полезны предприятиям, производящим аппаратуру и программное обеспечение для АСУ ТП.

Акты внедрения результатов диссертационной работы представлены в Приложении 9.

Диссертация состоит из введения, четырёх глав, заключения и приложений.

В первой главе выявлены угрозы информационной безопасности и уязвимости АСУ ТП. Проведен анализ типичных АСУ ТП в химической отрасли, ЗСАОА-систем и локальных сетей с точки зрения обеспечения безопасности.

Во второй главе рассмотрены особенности защиты информации в АСУ ТП химической промышленности, определены требования, к телекоммуникациям на всех уровнях иерархической структуры АСУ ТП. Выработаны рекомендации по выбору 8САГ>А-систем, аппаратуры и телекоммуникаций нижнего уровня АСУ ТП. Разработана методика создания систем защиты информации в АСУ ТП химической промышленности.

В третьей главе исследовано влияние программных мер защиты на эффективность использования физической скорости передачи в сетях МосИэиэ и РгоАЬш, при применении их на нижнем уровне АСУ ТП. С помощью разработанной автором программы проведена экспериментальная проверка защищённости телекоммуникаций нижнего уровня АСУ ТП от НСД. Разработаны алгоритмы доступа к узлам сети со стороны пульта и со стороны сети, отличающиеся оптимальным сочетанием методов защиты от НСД и обеспечивающие быстрое обнаружение вторжения. Сравнительное экспериментальное исследование нескольких устройств показало многократное (минимум в 5 раз) превосходство по защищённости узлов, в которых реализован разработанный автором алгоритм доступа. Проанализированы существующие механизмы защиты информации в АСУ ТП производства бумвинила «ПХВ-1» и выработаны рекомендации по модернизации СЗИ. Предложено применение программно-аппаратурных имитаторов на базе контроллеров ПТК для имитации нештатных ситуаций (сбоев, отказов, НСД), а также защитных мероприятий. Приведены результаты моделирования на имитаторах АСУ ТП «ПХВ-1» до и после введения дополнительных мер защиты информации.

В четвёртой главе исследована нормативная база российских и международных стандартов и руководств по информационной безопасности телекоммуникаций АСУ ТП. Обоснован показатель качества, проведён обзор методов оценки качества СЗИ АСУ ТП. Разработана методика оценки защищённости АСУ ТП. Разработанная методика применена для оценки СЗИ АСУ ТП «ПХВ-1».

В приложениях приведены различные вспомогательные и справочные материалы, а также акты внедрения.

Основные положения диссертации опубликованы в следующих статьях:

-

Дерябин, A.B. Компоненты и технологии видеонаблюдения /A.B. Дерябин // Современные проблемы экономикии новые технологии исследований: сб. науч.тр., ч.2 / Филиал ВЗФЭИ в г. Владимире. - Владимир, 2006.-С.17-21. -

Дерябин, A.B. Эффективность использования GSM канала в системах телекоммуникации АСУ ТП / A.B. Дерябин // Экономический журнал ВлГУ. - Владимир, 2006. - № 6. - С. 12-13. -

Дерябин, A.B. Угрозы информационной безопасности и уязвимости АСУ ТП / A.B. Дерябин, В.М. Дерябин // Проектирование и технология электронных средств. - 2007. - № 1. - С. 47-51. -

Дерябин, A.B. Методология создания систем защиты АСУ ТП / A.B. Дерябин // Известия института инженерной физики. - 2008. - № 4. - С. 11-14. -

Дерябин, A.B. Обеспечение информационной безопасности ИС / A.B. Дерябин // Проектирование и технология электронных средств. — 2008. — № 3. - С. 7-10. -

Дерябин, A.B. Интеллектуализация датчиков и информационная безопасность / A.B. Дерябин, В.М. Дерябин // Известия института инженерной физики. - 2009. -№ 2. - С. 7-12. -

Дерябин, A.B. Применение алгоритма нечёткого вывода и нечёткой логики в защите информации / А.П. Галкин, A.B. Дерябин, Аль- Муриш Мохаммед, Е.Г. Суслова // Известия института инженерной физики. — 2009.-№2.-С. 13-15. -

Дерябин, A.B. Комплексная или поэлементная защита? / A.B. Дерябин, В.М. Дерябин, Тахаан Осама // Перспективные технологии в средствах передачи информации - ПТСПИ-2009: материалы VIII международной научно- технической конференции. - Владимир: Изд-во ВлГУ, 2009. - С. 188.

1 УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И УЯЗВИМОСТИ АСУ ТП

1.1 Телекоммуникации АСУ ТП

Автоматизированная система управления технологическим процессом (АСУ ТП) — комплекс программных и технических средств, предназначенный для автоматизации управления технологическим оборудованием на предприятиях. Под АСУ ТП обычно понимается комплексное решение, обеспечивающее автоматизацию основных технологических операций на производстве в целом или каком-то его участке, выпускающем относительно завершенный продукт.

В английской литературе для обозначения АСУ ТП обычно используется термины Process Control Systems или реже Automatic Control Systems (последнее определение, на взгляд автора, несколько абстрактно, так как не указывает на конкретное предназначение системы управления).

Здесь важно сделать акцент на слове «автоматизированная». Под этим подразумевается, что система управления отнюдь не полностью автономна (самостоятельна), и требуется участие человека (оператора) для реализации определенных задач. Выражение «пустил и забыл» для таких систем не подходит. Напротив, системы автоматического управления (САУ) предназначены для работы без какого-либо контроля со стороны человека и полностью автономны. Очень важно понимать эту принципиальную разницу между АСУ и САУ.

1.1.1 Типовая структура АСУ ТП

В большинстве современных автоматизированных систем управления технологическими процессами (АСУ ТП) можно выделить три уровня. На нижнем уровне располагаются аппаратные средства — датчики, исполнительные механизмы, управляющие контроллеры. На среднем уровне находятся групповые контроллеры, устройства сопряжения с объектами. Верхний уро

вень реализуется на персональных компьютерах, где с помощью специальных пакетов (БСАБА систем) реализуется интерфейс с оператором- технологом, выполняющим супервизорное управление технологическим процессом.

Пример трёхуровневой системы управления сложным технологическим процессом показывает Рисунок 1.1. Количество контролируемых параметров в таких системах измеряется сотнями, управляемых параметров — десятками.

Сеть верхнего уровня (АСУ предприятия)

Ж

Рабочие станции

XX

Сеть среднего уровня (йеИБиэ)

Групповые контроллеры

Сеть среднего уровня (йеЫЬиг)

г

Ш

1ЯГ

Ж

т

Ж

Локальные контроллеры

ТПШГ

Сеть нижнего уровня (<1еу1сеЬиз)

44Ш 4

4

Исполнительные 1лех аншмы

Технологический процесс

Рисунок 1.1- Типовая структура трёхуровневой АСУ ТП

Технологический процесс управляется с помощью исполнительных механизмов, а информация о параметрах технологического процесса снимается с помощью датчиков. Ввод информации о параметрах, вычисление управляющих воздействий и их выдача на исполнительные механизмы осуществляется локальными контроллерами ЛК или групповыми контроллерами ГК.

Координация управления процессом осуществляется рабочими (оператор-

Датчики

1

0

скими) станциями PC с помощью локальной сети. Количество PC определяется в зависимости от сложности процесса, но их всегда больше одной, так

/

как применяется дублирование для повышения надежности. В свою очередь, PC объединены как между собой, так и с другими абонентами цеха (предприятия), с помощью локальной сети верхнего уровня типа Ethernet. Необходимо подбирать тип локальной сети и её параметры под конкретные требования: гарантированное время доставки; скорость передачи; объём пакетов; количество аппаратно реализованных функций в контроллерах сети и т.д.

Устройства сопряжения с объектом (УСО) преобразуют управляющие коды, выдаваемые процессором контроллера, в сигналы управления исполнительными механизмами (импульсные, дискретные, аналоговые), а сигналы датчиков преобразуют в коды для ввода в процессор. УСО располагаются внутри JIK или ГК. В последнее время имеется тенденция йнтеллектуализа-

I i

ции датчиков, то есть размещение схем преобразования непосредственно в корпусе датчиков и передачи кодов в процессор по стандартному последовательному интерфейсу.

1.1.2 Классификация АСУ ТП

В зарубежной литературе можно встретить довольно интересную классификацию АСУ ТП [1], в соответствие с которой все АСУ ТП делятся на три глобальных класса:

• SCADA (Supervisory Control and Data Acquisition). На русский язык этот термин можно перевести как «система телемеханики», «система телеметрии» или «система диспетчерского управления»». На взгляд автора, последнее определение точнее всего отражает сущность и предназначение системы - контроль и мониторинг объектов с участием диспетчера. Тут необходимо некоторое пояснение. Термин SCADA часто используется в более узком смысле: так называют программный пакет визуализации технологического процесса. Однако в данном разделе под словом SCADA мы будем понимать целый класс систем управления.

-

PLC (Programmable Logic Controller). На русский язык переводится как «программируемый логический контроллер» (или сокращенно ПЛК). Тут, как и в предыдущем случае, есть двусмысленность. Под термином ПЛК часто подразумевается аппаратный модуль для реализации алгоритмов автоматизированного управления. Тем не менее, термин ПЛК имеет и более общее значение и часто используется для обозначения целого класса систем. -

DCS (Distributed Control System). По-русски: распределенная система управления (РСУ). Тут никакой путаницы нет, все однозначно.

Справедливости ради надо отметить, что если в начале 90-х такая классификация не вызывала споров, то сейчас многие эксперты считают ее весьма условной. Это связано с тем, что в последние годы внедряются гибридные системы, которые по ряду характерных признаков можно отнести как к одному классу, так и к другому.

Автор предлагает не следовать делению АСУ ТП на SCADA, PLC и DCS, а рассматривать АСУ ТП в химической промышленности как распределенные системы, в состав которых входят PLC и SCADA.

1.2 Угрозы информационной безопасности АСУ ТП

Рассмотрим наиболее распространенные угрозы [2], которым подвержены современные АСУ ТП. В отличие от других автоматизированных информационных систем промышленные АСУ и АСУ ТП, особенно те, которые используются для управления критической инфраструктурой государства, имеют ряд особенностей, обусловленных их особым назначением, условиями эксплуатации, спецификой обрабатываемой в них информации и требованиями, предъявляемыми к функционированию. Главной же особенностью этих систем является то, что с их помощью в автоматическом, либо автоматизированном режиме в реальном времени осуществляется управление физическими процессами и системами, от которых непосредственным образом зависит наша безопасность и жизнедеятельность: электричество, связь, транспорт, финансы, системы жизнеобеспечения, атомное и химическое производство и т.п. [3].

Поэтому обеспечение информационной безопасности таких систем является одной из важнейших задач разработчиков АСУ ТП.