Файл: Диссертация на соискание ученой степени кандидата технических наук Владимирский государственный университет.doc

Добавлен: 11.01.2024

Просмотров: 338

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Операторская Операторская

станция станций

Принтер

Коммутатор Industrial Ethernet

I Сервер

лмянмуНоМ МуТЭТОр

Il i

Контроллер Контроллер

Рисунок 1.7 - Нерезервированная конфигурация сети верхнего уровня.

Такая простая конфигурация подходит лишь для систем управления, внедряемых на некритичных участках производства (водоподготовка для каких-нибудь водяных контуров или, например, приемка молока на молочном заводе). Для более ответственных технологических участков такое решение явно неудовлетворительно.

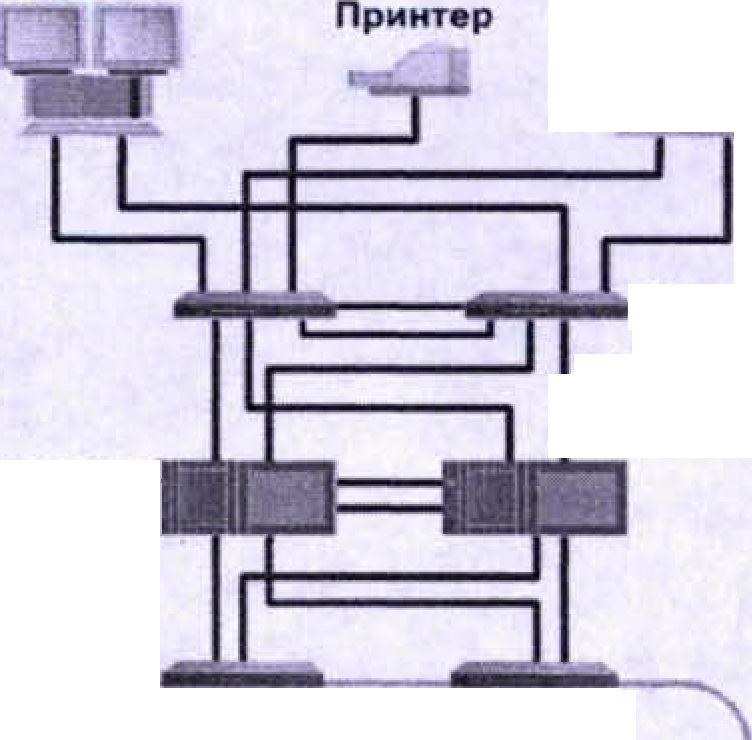

На Рисунке 1.8 показана отказоустойчивая конфигурация с полным резервированием. Каждый канал связи и сетевой компонент резервируется. Обратите внимание, сколько отказов переносит система прежде, чем теряется коммуникация с одной рабочей станцией оператора. Но даже это не выводит систему из строя, так как остается в действии вторая, страхующая рабочая станция

.

Резервированный контроллер

Рисунок 1.8- Полностью резервированная конфигурация сети верхнего уровня.

Резервированный контроллер

Я

Industrial Ethernet

I Коммутатор

Операторская станция

Принтер

Резервированная I пэра серверов]

Операторская станция

Резервирование неизбежно ведет к возникновению петлевидных участков сети - замкнутых маршрутов. Стандарт Ethernet, строго говоря, не допускает петлевидных топологий, так как это может привести к зацикливанию пакетов особенно при широковещательной рассылке. Но и из этой ситуации есть выход. Современные коммутаторы, как правило, поддерживают дополнительный прокол Spanning Tree Protocol (STP, IEEE 802.Id), который позволяет создавать петлевидные маршруты в сетях Ethernet, Постоянно анализируя конфигурацию сети, STP автоматически выстраивает древовидную топологию, переводя избыточные коммуникационные линии в резерв. В случае нарушения целостности построенной таким образом сети (обрыв связи, например), STP в считанные секунды включает в работу необходимые резервные линии, восстанавливая древовидную структуры сети. Примечательно то, что этот протокол не требует первичной настройки и работает автоматически. Есть и более мощная разновидность данного протокола Rapid Spanning Tree Protocol (RSTP, IEEE 802.1 w), позволяющая снизить время перестройки сети вплоть до нескольких миллисекунд. Протоколы STP и RSTP позволяю

т

создавать произвольное количество избыточных линий связи и являются обязательным функционалом для промышленных коммутаторов, применяемых в резервированных сетях.

Резервированный контроллер

На Рисунке 1.9 изображена резервированная конфигурация сети верхнего уровня, содержащая оптоволоконное кольцо для организации связи между контроллерами и серверами. Иногда это кольцо дублируется, что придает системе дополнительную отказоустойчивость.

Операторская станция

Операторская станция

Коммутатор

Резервированная 1 пара серверов I

Industrial Ethernet (медь)

Коммутатор

IrdUKtM.it Ethernet (on то положенное кольцо)

резервированный контроллер

Рисунок 1.9 - Резервированная конфигурация сети на основе оптоволоконного кольца

Мы рассмотрели наиболее типичные схемы построения сетей, применяемых в промышленности. Вместе с тем следует заметить, что универсальных конфигураций сетей попросту не существует: в каждом конкретном случае проектировщик вырабатывает подходящее техническое решение исходя из поставленной задачи и условий применения

.

1.6 Выводы и постановка задач

-

Проведен анализ типичных АСУ ТП с точки зрения обеспечения безопасности. Составлена таблица данных о 8 современных АСУ ТП различной степени сложности, внедренных на объектах химического производства и смежных отраслей. Выявлен дисбаланс в защищенности сетей и оборудования верхнего и нижнего уровней АСУ ТП, требующий исследования и разработки средств и мер защиты сетей и оборудования нижнего уровня АСУ ТП. -

Проанализированы 12 наиболее распространенных 8САГ)А-систем, применяемых в химической промышленности, и выявлены основные встроенные механизмы защиты информации. Поскольку в подавляющем большинстве применений 8САЕ)А-систем используются лишь два метода защиты: пароли и дублирование оборудования и сетей, то необходимо раскрыть возможности использования средств защиты ЭСАВА-систем совместно со встроенными механизмами защиты сетей и оборудования нижнего уровня АСУ ТП. -

Исследованы телекоммуникации, используемые в АСУ ТП химической промышленности, выявлены особенности сетей нижнего уровня: детерминированность, централизованность, поддержка больших расстояний, защита от электромагнитных наводок, взрывобезопасность. Не обнаружено сведений о защите телекоммуникаций нижнего уровня АСУ ТП от прямого вторжения. Поэтому целесообразно исследовать информационную безопасность этих телекоммуникаций при прямом вторжении и разработать меры защиты. -

Выявлено, что проблемы информационной безопасности в химической промышленности обусловлены спецификой производственных процессов: взрывоопасность, пожароопасность, экологическая опасность химического производства, агрессивная среда размещения и рассредоточенность аппаратуры нижнего уровня АСУ ТП. В связи с этим необходимо выявить особенности обеспечения информационной безопасности в АСУ ТП в химической промышленности, провести оценку защищенности телекоммуникаций реальной АСУ ТП от различных угроз.

Исходя из вышеизложенного, можно сформулировать следующие задачи исследования:

-

выявить особенности обеспечения информационной безопасности в АСУ ТП химической промышленности; -

исследовать информационную безопасность телекоммуникаций нижнего уровня АСУ ТП химической промышленности; -

провести экспериментальную проверку защищенности телекоммуникаций нижнего уровня АСУ ТП химической промышленности; -

исследовать эффективность программных методов защиты телекоммуникаций нижнего уровня АСУ ТП химической промышленности; -

провести оценку защищенности телекоммуникаций АСУ ТП «ПХВ-

1»;

-

разработать методику создания систем защиты информации в АСУ ТП; -

выработать рекомендации по обеспечению информационной безопасности телекоммуникаций нижнего уровня АСУ ТП химической промышленности; -

разработать и проверить алгоритмы обеспечения информационной безопасности телекоммуникаций нижнего уровня АСУ ТП химической промышленности; -

обосновать выбор методов оценки качества СЗИ в АСУ ТП; -

разработать методику оценки качества СЗИ;

-провести оценку защищенности АСУ ТП «ПХВ-1» по разработанной методике.

2 ЗАЩИТА ИНФОРМАЦИИ В АСУ ТП

Обеспечить информационную безопасность АСУ ТП на достаточно высоком уровне, при постоянно растущем уровне информатизации и постоянно увеличивающемся количестве угроз, уже невозможно только комплексом внешних мер защиты. Необходим системный подход к обеспечению информационной безопасности АСУ ТП, когда внешнюю защитную оболочку будет создавать комплексная система информационной безопасности, а внутренние барьеры образуют встроенные механизмы защиты в программных и технических компонентах АСУ ТП.

Обойти внешнюю защиту можно, внутреннюю — гораздо сложнее. Поэтому автор обращает особое внимание на преимущества разработки и применения программных и аппаратурных средств АСУ ТП, имеющих встроенные механизмы защиты, которыми пользователь может управлять для создания требуемой пропорции механизмов защиты [14].

Есть базовый уровень обеспечения информационной безопасности, который подразумевает обязательное наличие определенных средств защиты. Так, например, вирусы представляют опасность для любой информационной системы, поэтому средства антивирусной защиты должны быть всегда. При создании любой информационной системы существует внутренняя политика обеспечения безопасности, заключающаяся хотя бы в разграничении доступа к ресурсам. Наличие различных прав у разных категорий пользователей вызывает необходимость контроля за реализацией этих прав. Следовательно, обязательно должны быть решены вопросы аутентификации и наличия механизма администрирования системы. Логично предположить, что если в компании существуют правила и система администрирования, надо ввести некоторый мониторинг процесса функционирования системы, чтобы иметь возможность фиксировать «следы»

действий как легальных пользователей, так и нелегальных.

Для обеспечения реализации внутренних правил и регламентов безопасности можно ограничиться мониторингом системы, а с точки зрения внешних воздействий надо постараться поставить барьер для защиты от несанкционированных действий извне. Для этого используется, например, межсетевой экран (firewall), определяющий права внешних пользователей и процессов по отношению к внутренним. Это практически обязательный набор, который присутствует во всех достаточно сложных информационных системах. А дальше начинается другой уровень, который регулирует наличие и пропорции тех или иных механизмов защиты.

2.1 Особенности обеспечения информационной безопасности в АСУ ТП

химической промышленности

Особенностью АСУ ТП в химической промышленности является то, что с их помощью осуществляется управление производственными процессами и системами, от которых непосредственным образом зависит безопасность и жизнедеятельность нашего общества, а также экологическая обстановка.

Обеспечение информационной безопасности промышленных систем в , химической промышленности требует соответствующего подхода, учитывающего эти особенности. Для того чтобы выработать такой подход, необходимо, прежде всего, оценить серьезность проблемы в целом, затем, опираясь на накопленную статистику инцидентов, подвергнуть тщательному анализу специфические для промышленных систем угрозы и уязвимости и на основании этого анализа определить особые требования к режиму обеспечения информационной безопасности критической инфраструктуры.

Обеспечение надежной защиты систем управления производственными процессами от внешних угроз, таких как несанкционированный доступ, вирусы, черви и другие вредоносные программы жизненно важно. Проблема лишь усиливается из-за повсеместного использования общепринятых и распространенных стандартов и программного обеспечения, таких как операционная система Microsoft Windows, протокола передачи данных TCP/IP. Атаки систем управления через сети верхнего уровня АСУ ТП, которые зачастую соединены с глобальной сетью, уже давно не единичны.

Хотя некоторые предприятия установили системы сетевой защиты между системами управления и сетями верхнего уровня АСУ ТП, а также корпоративными сетями, есть многочисленные инциденты, когда хакеры и черви успешно обходили эту защиту, и использовали уязвимости в самих системах управления технологическими процессами. Существуют и прецеденты, когда подобные атаки были целенаправленными. Экономические последствия подобных атак могут быть серьезными, более того возникает угроза жизни людей, а также экологической обстановке.

Системы управления становятся все более уязвимыми. В прошлом системы управления разрабатывались предприятиями с использованием собственных технологий и устанавливались в изоляции от сетей АСУ предприятия, если таковые вообще,имели место быть. Однако, современные тенденции автоматизации требуют использования систем базирующихся на стандартных платформах (аппаратных и программных) из-за их более высокой эффективности и меньших затрат. Кроме того, желание дистанционного управления и контроля привело к принятию общих протоколов сети и созданий подключений между многими из этих систем к сетям АСУП. Преимущества такой централизации очевидны, но к сожалению, многие предприятия не в состоянии обеспечить и соответствующий уровень безопасности таких сетей.

Большинство кибер нападений основываются на прорехах в безопасности систем. Они могут включать в себя:

• Плохую сегрегацию сети, другими словами, неполноценное использование брандмауэров, для отделения критических систем от других сетей;

-

Недостаточную защиту антивируса — сеть предприятия не защищена перед вирусам, червям и другим вредоносным программным обеспечением; -

Незащищенные удаленные соединения — потенциально предоставляют свободный доступ хакерам к системам управления производственным процессом; -

Плохую физическую защищенность — позволяет злоумышленникам получать физический доступ к системам. -

Незащищенность отдаленных автоматизированных рабочих мест — несанкционированный доступ к системам управления производственным процессом; -

Слабый мониторинг — отсутствие своевременного обнаружения и оперативного реагирования на несанкционированную деятельность, такую как нападение или разведка; -

Слабую организацию резервного копирования — отсутствие резервной копии приводит потере важных данных и увеличивает время восстановления работоспособности систем. -

Слабую защищенность паролей к системам. -

Не устраненные уязвимости в безопасности программного обеспечения — несвоевременная установка обновлений, обеспечивающих устранение выявленных уязвимостей, предоставляемых производителями программного обеспечения.