Файл: Современные методы построения сетей для решения сходных задач.pdf

Добавлен: 18.06.2023

Просмотров: 113

Скачиваний: 3

СОДЕРЖАНИЕ

1.Технико-экономическая характеристика предметной области и предприятия.

1.1.Характеристика предприятия и его деятельности.

1.2. Современные методы построения сетей для решения сходных задач.

2.Разработка проектных решений.

2.1.Разработка и обоснование структуры сети.

2.2. Выбор и обоснование структуры сети.

2.3. Выбор и обоснование решений по техническому и программному обеспечению сети.

На этом настройка устройств завершена, перейдём непосредственно к тестированию.

1. С помощью команд ping 10.2.2.2 source 10.1.1.1 и trace 10.2.2.2 source 10.1.1.1, выполненных с маршрутизатора R1, убедиться, что локальные сети клиента имеют доступ друг к другу.

2. Проанализировать маршрут, которым следуют пакеты между двумя сетями, указанными в предыдущем пункте.

3. Отключить низкоскоростной канал между маршрутизаторами R2 и R3. Как изменится маршрут следования пакетов между сетями?

4. Используя команду showipprotocols, проверить настройки RIP на каждом маршрутизаторе.

5. Ввести команду showiprouterip и проанализировать её вывод.

6. Выполнить перехват трафика между маршрутизаторами и проанализировать сообщения RIP.

7. С помощью перехвата из предыдущего пункта продемонстрировать работу метода расщепления горизонта в RIP.

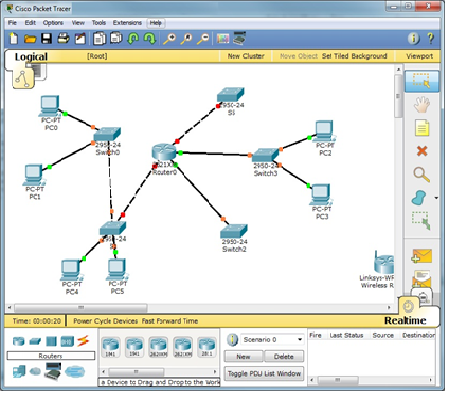

Как известно, локальная вычислительная сеть – это компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий. В нашем случае это всего-навсего 6 рабочих станций, определенным образом связанных между собой. Для этого мы будем использовать маршрутизаторы.

1. В нижнем левом углу Packet Tracer 4.0 выбираем устройства «Маршрутизаторы», и, в списке справа, выбираем маршрутизатор, нажимая на него левой кнопкой мыши, вставляем его в рабочую область.

2. Далее необходимо соединить устройства, используя соответствующий интерфейс. Для упрощения выбираем в нижнем левом углу Packet Tracer 4.0 «Тип связи» и указываем «Автоматически выбрать тип соединения»: нажимая на данный значок левой кнопкой мыши, затем нажимаем на необходимое нам устройство, и соединяем с другим все тем-же нажатием.

3. Далее идет самый важный этап – настройка. Так как мы используем устройства, работающие на начальных уровнях сетевой модели OSI, то их настраивать не надо. Необходима лишь настройка рабочих станций, а именно: IP-адреса, маски подсети, шлюза.

Ниже приведена настройка лишь одной станции (PC1) – остальные настраиваются аналогично.

Производим двойной щелчок по нужной рабочей станции, в открывшемся окне выбираем вкладку Рабочий стол, далее – Конфигурация интерфейса, и производим соответствующую настройку.

IP-адрес. Как известно, в локальных сетях, основанных на протоколе IP, могут использоваться следующие адреса:

- 10.0.0.0 – 10.255.255.255;

- 172.16.0.0 – 172.31.255.255;

- 192.168.0.0 – 192.168.255.255.

Поэтому выбираем IP-адрес из данных диапазонах 192.168.0.1.

Маска подсети. Значение подставится автоматически, когда будет введен IP-адрес.

Шлюз. Поле можно не заполнять.

1.Когда настройка завершена, можно переходить ко второй части работы – к запуску ping-процесса. Например, запускать его будем с PC5 и проверять наличие связи с PC1.

Для этого производим двойной щелчок по нужной рабочей станций, в открывшемся окне выбираем вкладку «Рабочий стол», далее – «Командная строка». Нам предлагают ввести команду. Что мы и делаем.

PC>ping 192.168.0.1

и жмем клавишу «Enter». Если все настроено верно, то мы увидим следующую информацию:

Pinging 192.168.0.1 with 32 bytes of data:

Reply from 192.168.0.1: bytes=32 time=183ms TTL=120

Reply from 192.168.0.1: bytes=32 time=90ms TTL=120

Reply from 192.168.0.1: bytes=32 time=118ms TTL=120

Reply from 192.168.0.1: bytes=32 time=87ms TTL=120

Reply statistics for 192.168.0.1:

Packets: Sent = 4, Received = 4, Lost =0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 87ms, Maximum = 183ms, Average = 119ms

PC>

Это означает, что связь установлена, и данный участок сети работает исправно.

2. В Packet Tracer 4.0 предусмотрен режим моделирования, в котором подробно описывается и показывается, как работает утилита Ping. Поэтому необходимо перейти в данный режим, нажав на одноименный значок в нижнем левом углу рабочей области, или по комбинации клавиш Shift+S. Откроется «Панель моделирования», в которой будут отображаться все события, связанные с выполнением ping-процесса.

Теперь необходимо повторить запуск ping-процесса. После его запуска можно сдвинуть «Панель моделирования», чтобы на схеме спроектированной сети наблюдать за отправкой/приемкой пакетов.

Кнопка «Автоматически» подразумевает моделирование всего ping-процесса в едином процессе, тогда как «Пошагово» позволяет отображать его пошагово.

Чтобы узнать информацию, которую несет в себе пакет, его структуру, достаточно нажать правой кнопкой мыши на цветной квадрат в графе «Информация»

Моделирование прекращается либо при завершении ping-процесса, либо при закрытии окна «Редактирования» соответствующей рабочей станции.

Рисунок 10.Результат тестирования в Packet Tracer 4.0

Выбор стратегии развития ИТ-инфраструктуры.

Стратегия развития ИТ-инфраструктуры ООО «Айти Сервис» связана с централизацией информационных ресурсов, что предполагает решение следующих задач:

- внедрение технологий виртуализации серверов;

- расширение каналов связи между офисами;

- обеспечение требований информационной безопасности в каналах передачи данных;

- внедрение клиент-серверных технологий в прикладных задачах;

- перенос технологий администрирования на уровень головного офиса.

Для планирования проектов будет использован программный продукт MSProjectServer.

Характеристики:

- стоимость лицензии – 28000 руб.;

- кроссплатформенность: нет;

- достоинства: возможность совместной работы, формирование отчетов в разрезе наличия ресурсов, а также временных затрат, возможность изменения параметров проекта по пессимистическим и оптимистичным сценариям:

- возможность интеграции с приложениями MSOffice.

В качестве сетевой операционной системы выбрана Windows 2008 ServerR2.

Сетевые службы, используемые в локальной сети, связаны с работой средств администрирования, приложений, доступа к данным, средств информационной безопасности.

Перечень сетевых служб, используемых в сети ООО «Айти Сервис» приведен в таблице 5.

Таблица 5.

Перечень сетевых служб, используемых в сети ООО «Айти Сервис»

|

№ |

Служба |

Описание |

|

1 |

DHCP |

Выдача IP-адреса |

|

2 |

DNS |

Служба домена |

|

3 |

SQL Server |

Доступ к данным |

|

4 |

Служба терминалов |

Работа в режиме клиента терминалов |

|

5 |

Web-сервер |

Работа Web-сервера |

|

6 |

Kaspersky Net Agent |

Работа антивирусной системы |

Таблица 6.

IP – адресация рабочих станций в проектируемой корпоративной сети

|

№ узла |

Отдел |

Имя рабочей станции |

IP-адрес |

Маска подсети |

Свободные IP-адреса |

|

1 |

1 |

Ws010101 |

10.1.1.11 |

255.255.255.0 |

10.1.1.12-10.1.1.20 |

|

1 |

2 |

Ws010201 |

10.1.1.21 |

255.255.255.0 |

10.1.1.23-10.1.1.30 |

|

1 |

3 |

Ws010202 |

10.1.1.22 |

255.255.255.0 |

|

|

1 |

4 |

Ws010401 |

10.1.1.41 |

255.255.255.0 |

10.1.1.42-10.1.1.5 |

|

1 |

5 |

Ws010501 |

10.1.1.51 |

255.255.255.0 |

10.1.1.52-10.1.1.60 |

|

2 |

1 |

Ws020101 |

10.1.2.11 |

255.255.255.0 |

10.1.2.12-10.1.2.40 |

|

2 |

3 |

Ws020302 |

10.1.2.31 |

255.255.255.0 |

|

|

3 |

1 |

Ws030301 |

10.1.3.11 |

255.255.255.0 |

10.1.3.12-10.1.3.20 |

|

3 |

3 |

Ws030301 |

10.1.3.31 |

255.255.255.0 |

10.1.1.33-10.1.1.40 |

|

3 |

3 |

Ws030302 |

10.1.3.32 |

255.255.255.0 |

|

|

4 |

5 |

Ws040501 |

10.1.4.51 |

255.255.255.0 |

10.1.4.12-10.1.4.12 |

|

4 |

5 |

Ws040501 |

10.1.4.52 |

255.255.255.0 |

10.1.4.32-10.1.4.32 |

|

4 |

6 |

Ws040601 |

10.1.4.61 |

255.255.255.0 |

10.1.4.62-10.1.4.70 |

|

5 |

1 |

Ws050101 |

10.1.5.11 |

255.255.255.0 |

10.1.5.12-10.1.5.13 |

|

5 |

7 |

Ws050701 |

10.1.5.71 |

255.255.255.0 |

10.1.3.73-10.1.3.80 |

|

5 |

7 |

Ws050702 |

10.1.5.72 |

255.255.255.0 |

|

|

6 |

2 |

Ws060201 |

10.1.6.21 |

255.255.255.0 |

10.1.6.12-10.1.6.14 |

|

6 |

6 |

Ws060601 |

10.1.6.61 |

255.255.255.0 |

10.1.6.63-10.1.6.70 |

|

6 |

6 |

Ws060602 |

10.1.6.62 |

255.255.255.0 |

|

|

7 |

5 |

Ws070502 |

10.1.7.52 |

255.255.255.0 |

10.1.7.53-10.1.7.60 |

|

7 |

5 |

Ws070501 |

10.1.7.51 |

255.255.255.0 |

|

|

7 |

3 |

Ws080301 |

10.1.7.31 |

255.255.255.0 |

10.1.7.32-10.1.7.40 |

Продолжение таблицы №6.

Разграничение доступа к информационным ресурсам осуществляется программным путем. Согласно условиям задания, необходимо обеспечить распределение служб по отделам в следующем количестве (таблица 7).

Таблица 7.

Распределение сетевых служб по отделам.

|

Отделы |

1 |

2 |

3 |

4 |

|

Службы |

||||

|

DNS |

2 |

2 |

2 |

|

|

HTTP |

7 |

7 |

7 |

Для решения задачи разграничения доступа необходимо провести разграничение доступа в DNS и НТТР – серверах согласно таблице 8.

Таблица 8.

Разграничение доступа к информационным ресурсам.

|

Служба |

IP-адреса рабочих станций, с которых разрешен доступ |

|

DNS |

10.1.*.11-10.1.*.40 |

|

HTTP |

10.1.*.21-10.1.*.50 |

При попытке получения доступа с рабочей станции к соответствующему сервису происходит проверка IP-адреса, если данный адрес входит в диапазон разрешённых, то доступ разрешается, в противном случае отклоняется.

Архитектура локальной вычислительной сети ООО «Айти Сервис» включает в себя решения как на базе решений от WindowsServer, так и других сетевых решений.

Схема программной архитектуры ООО «Айти Сервис» приведена на рисунке 10.

Рисунок 11.Схема программной архитектуры локальной сети ООО «Айти Сервис»

Таблица 9. Список прикладных задач ООО "Айти сервис", предполагающих использование сетевых технологий

|

Наименование задачи |

Технологическое решение |

Расположение |

|

АИС Бухучета |

1С: Предприятие 8.3 (на рабочих станциях – тонкий клиент) |

Сервер приложений |

|

1С Предприятие 8.3: Зарплата и Управление Персоналом |

1С: Предприятие 8.3 (на рабочих станциях – тонкий клиент) |

Сервер приложений |

|

Антивирусная система |

Консоль администрирования |

Сервер антивирусной защиты |

|

Рабочая станция Экономиста |

1С: Предприятие 8.3 (на рабочих станциях – тонкий клиент) |

Сервер приложений |

|

Файловый обмен |

Файловый сервер |

Файловый сервер |

|

Система контроля управления доступом |

СКУД «Орион» |

Сервер приложений, сервер баз данных |

|

Работа CRMсистем |

MS SQL Server |

Сервер баз данных |

|

Система ЭДО |

Lotus Domino Server |

Lotus Domino Server |

|

Подготовка отчетности |

MS SQL Server |

Сервер приложений, сервер баз данных |

|

Сервер лицензий 1С |

1С: Предприятие Hasp |

Файловый сервер |

|

Web-сервер предприятия |

PHP + MySQl |

Web-сервер, ЛВС ООО «Айти Сервис» |

Необходимость виртуализации обусловлена необходимостью доступа к приложениям, имеющим разнородную архитектуру. Требуется осуществление доступа к системам, одновременное функционирование которых может привести к системным ошибкам. Также некоторые приложения не поддерживаются ОС WindowsServer 2008.

Тип виртуализации: виртуализация серверов вследствие того, что необходимо использовать одновременно несколько серверных решений в единой сети.

Платформа виртуализации: VMWareServer.

Хранилища данных: СУБД: MSSQLServer.

Аппаратное средство хранения: NetGear.

Тип резервного копирования: смешанное резервное копирование, так как для каждого из информационных ресурсов имеется своя специфика хранения данных и работы с ними.

Выбор архитектуры системы обнаружения вторжений.

В основе предложенной архитектуры лежит наделение каждого агента СОВ базовой функциональностью системы в целом, иначе говоря способностью к анализу и принятию решений в рамках жесткой поставленной задачи (анализ сетевого трафика хоста, анализ активности системных процессов и т. д.). Отсюда следует, что каждый сенсор СОВ представляет собой систему обнаружения атак в миниатюре, которая в свою очередь способна к автономному функционированию в случае потери связи с модулями принятия решений более высоких уровней.

Сенсоры СОВ формируют нижний уровень сети сбора и анализа данных. Обработанная сенсором, информация поступает в модули анализа и принятия решений высших уровней посредством универсального интерфейса «Анализатор - Решатель» (рисунок 11). Подобный подход дает возможность построения иерархического дерева из модулей анализа и сенсоров, что примечательно, для каждого узла дерева поддерево, что лежит ниже, представляется как единственный сенсор.

Модули, входящие в СОВ подразделяются на базовые модули системы и модули системы обнаружения атак.

Базовые модули обеспечивают интеграцию и взаимодействие компонент системы друг с другом, что в свою очередь позволяет изменять конфигурацию СОВ и взаимодействовать с программным обеспечением блокировки вторжений. При этом следует помнить, что модули СОВ позволяют отслеживать и блокировать атаки в реальном времени, а основой функционирования данной подсистемы является метод анализа сигнатур активности.

Центральным компонентом системы, объединяющим остальные модули в целостную глобальную базу знаний, содержащем информацию обо всех известных системе видах атак, методах противодействия вторжениям, архивах событий системы, а также конфигураций всех компонентов СОВ является центральная база знаний. С целью обеспечения требуемого уровня надежности и отказоустойчивости, целесообразно в качестве базы знаний использовать современную клиент серверную реляционную СУБД, для которой характерны возможности кластеризации и прозрачной репликации данных.