Добавлен: 18.06.2023

Просмотров: 66

Скачиваний: 3

СОДЕРЖАНИЕ

Глава 1.Теоретические аспекты исследования проблемы защиты информации

1.1 Концепция информационной безопасности

1.2. Анализ организационного обеспечения в методологии защиты информации

Глава 2 Методы защиты информации

2.1 Обзор методики антивирусной защиты

2.2 Технологии защиты от сетевых угроз

2.3 Криптографические средства защиты информации

2.4 Технические средства аутентификации

Глава 3 Практические методы защиты информации

3.1. Описание принципа работы антивируса AVG

Выполнение требований организационного обеспечения защиты информации повышает ответственность сотрудников, работающих с ресурсами, содержащими конфиденциальную информацию. Требования организационного обеспечения защиты информации должны соответствовать законодательству Российской Федерации в данной области.

Глава 2 Методы защиты информации

2.1 Обзор методики антивирусной защиты

Технологические меры защиты информации включают в себя:

- организацию антивирусной защиты;

- защиту от сетевых угроз;

- организацию криптографической защиты;

- программно-технические средства аутентификации пользователей;

- средства резервного копирования.

Целями антивирусной защиты являются:

- противодействие проникновению вирусов в АИС и угрозам нарушения целостности обрабатываемой информации;

- сохранение работоспособности АИС и ее восстановление с минимальными финансовыми издержками и временными затратами.

Основные принципы АВЗ:

- назначение ответственных за АВЗ в подразделениях предприятия;

- обязательность выполнения требований настоящего Положения всеми ответственными за АВЗ и пользователями компьютеров, в части их касающейся;

- использование в работе только лицензионного ПО и последних версий антивирусного ПО, ведущих производителей;

- ежедневное обновление антивирусных баз;

- проверка на вирусы всех файлов, полученных на магнитных, оптических и иных внешних носителях, по электронной почте, перед их использованием;

- обучение правилам и нормам АВЗ вновь принятых на работу сотрудников.

Объектами АВЗ в структуре автоматизированной системы являются:

- прокси-серверы;

- почтовые серверы;

- серверы в локальных вычислительных сетях (ЛВС);

- рабочие станции в ЛВС, портативные (переносные) компьютеры.

В настоящее время большинство производителей антивирусных программных продуктов имеют корпоративные решения, позволяющие реализовать комплексную систему антивирусной защиты.

Рассмотрим организацию антивирусной защиты на примере ПО от Kaspersky Lab.

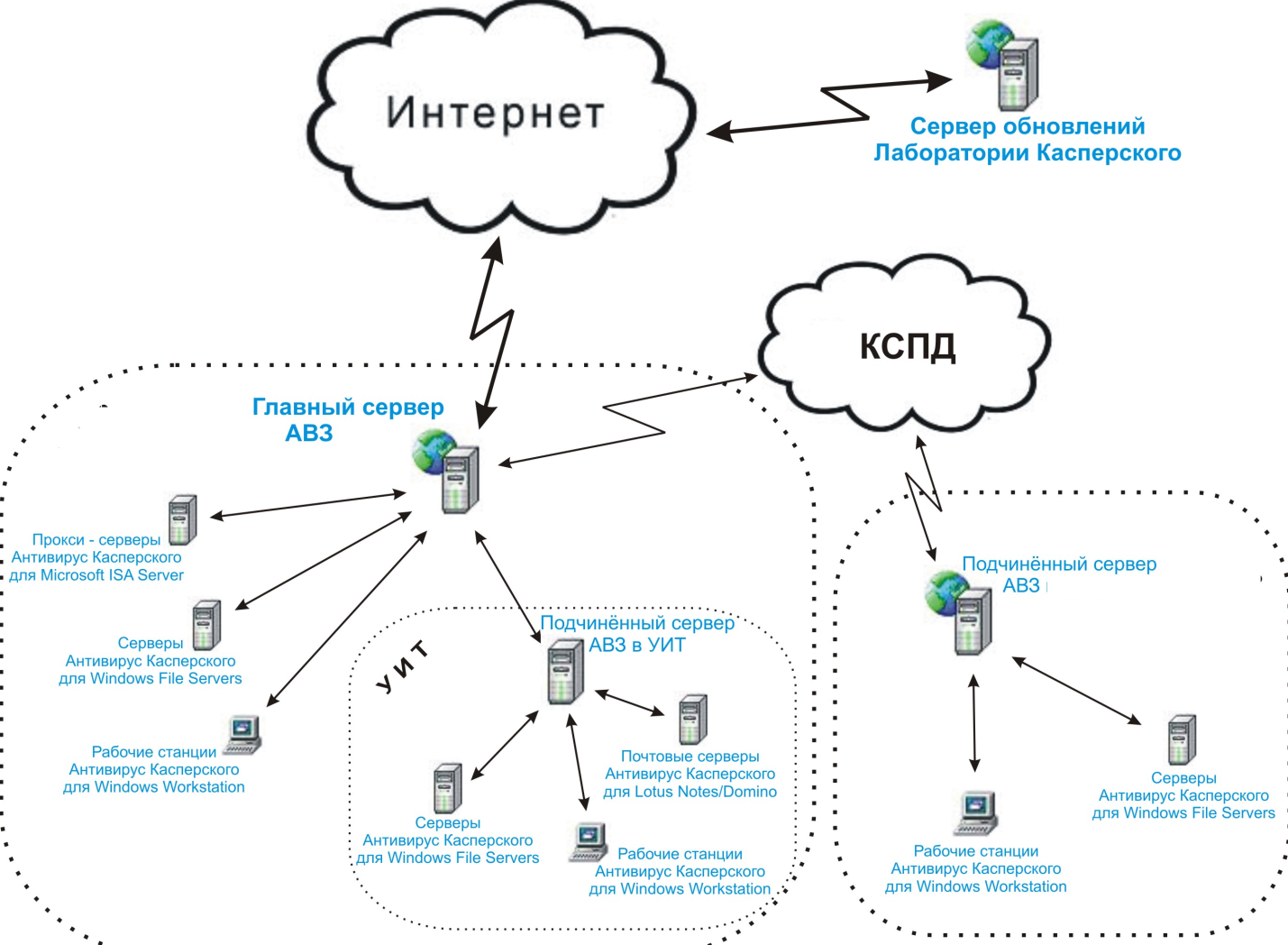

Структура распределенной сети АВЗ на базе решений от Kaspersky Lab:

- Главный сервер АВЗ (далее Главный сервер АВЗ) обеспечивает: обновление антивирусных баз с сервера обновлений Лаборатории Касперского, обновление антивирусных баз на закрепленных компьютерах, администрирование распределенной сети АВЗ (создание политик и групповых задач для подчиненных серверов и их подсетей). За Главным сервером АВЗ закреплены:

а) все рабочие станции, портативные (переносные) компьютеры и серверы;

б) прокси-серверы.

Подчиненный сервер АВЗ в обеспечивает: обновление антивирусных баз с Главного сервера АВЗ и их распространение на компьютеры, закрепленные за данным сервером, администрирование сети АВЗ в УИТ. За подчиненным сервером АВЗ в закреплены:

а) все рабочие станции, портативные (переносные) компьютеры и серверы в соответствующей подсети;

б) почтовые серверы.

Подчиненный сервер АВЗ (далее Сервер АВЗ) обеспечивает: обновление антивирусных баз с Главного сервера АВЗ и их распространение на все компьютеры, администрирование сети АВЗ подразделения предприятия. За Сервером АВЗ в подразделении предприятия закреплены рабочие станции, портативные (переносные) компьютеры и серверы.

Центром управления распределенной сети АВЗ является Главный сервер АВЗ. Серверы АВЗ в подразделениях подчинены главному серверу. Вся работа по контролю и управлению распределенной сетью АВЗ осуществляется удаленно с серверов АВЗ. Типовая структура распределённой сети АВЗ на базе решений от Kaspersky Lab представлена на рисунке 1.

Рис.1. Схема реализации антивирусной защиты на базе решений от Kaspersky Lab

2.2 Технологии защиты от сетевых угроз

Защита от сетевых угроз в сетях крупных организаций с иерархической структурой сети требует применения специализированного программного обеспечения. Одним из программных решений для реализации защиты от сетевых угроз являются программные продукты VipNet от Infotecs.

Структура организации защиты от сетевых угроз на основе решений от Infotecs показана на рис.2.

Сервер баз данных расположен на региональном уровне. Рабочие станции пользователей через каналы связи подключаются к серверу баз данных через Web-интерфейс. При такой схеме работы необходима организация защиты от Интернет-угроз.

Рис.2. Структура защиты от сетевых угроз на основе программных продуктов от Infotecs

Распределенные сети с иерархической структурой в настоящее время используют большое количество предприятий с разветвленной филиальной сетью. предназначена для реализации надежной, оперативной передачи информации между сетями предприятия и его подразделений.

Межсетевой информационный обмен данными в рамках КСПД, должен осуществляться в защищенном режиме.

Технология VipNet предназначена для создания безопасного функционирования технических средств и информационных ресурсов КСПД, взаимодействующей также и с внешними техническими средствами и информационными ресурсами.

Система защиты КСПД с использованием технологии VipNet (далее защищенная сеть) представляет собой систему персональных и межсетевых экранов, объединяющих взаимодействующие компьютеры (рабочие станции и сервера) в распределенной информационной сети через безопасные криптографически защищенные виртуальные соединения (туннели), обеспечивающие защиту трафика любых приложений функционирующих на этих компьютерах, а также защиту самих компьютеров от сетевых атак и несанкционированного доступа из сети.

Состав программных средств комплекса ViPNet, используемых для построения защищенной сети.

- ViPNet [Администратор] – включает в себя ПО ViPNet [Центр Управления сетью], ПО ViPNet [Удостоверяющий и Ключевой Центр]. Устанавливается на АРМ [Администратор].

Центр управления защищенной сетью (ЦУС) – предназначен для создания инфраструктуры виртуальной сети, установления требуемых связей между объектами сети и управления средствами защиты ViPNet, установленных на объектах данной сети.

Удостоверяющий и Ключевой центр (УКЦ) – предназначен для формирования первичной ключевой информации (файлов ключевых дистрибутивов), обновления ключевой информации в процессе эксплуатации в соответствии с заданными связями для объектов сети, оснащенными средствами защиты ViPNet, выдачи пользователям сертификатов ключей подписи и выполнения всех других функций, необходимых для функционирования служб ЭЦП.

- ViPNet [Координатор] – многофункциональное средство защиты сети, устанавливается на узлах КСПД и предназначено для обеспечения, в зависимости от настроек, следующих основных функций:

- сервера IP-адресов (регистрация и оповещение объектов сети о способах доступа к ним);

- Прокси–сервера, осуществляющего преобразование адресов (NAT), для защищенных соединений;

- сервера–туннеля (шифрование межсетевого трафика);

- межсетевого экрана 3 класса и защиты от несанкционированного доступа из внешней сети;

- сервера почтовых и управляющих сообщений.

- ViPNet [Клиент] (абонентский пункт) – многофункциональное средство защиты, реализующее на каждом компьютере (рабочей станции, сервере) следующие функции:

- персонального сетевого экрана и защиты от несанкционированного доступа из внешней и локальной сети;

- автоматическое установление виртуальных криптографически защищенных соединений (туннелей) для трафика любых приложений при их взаимодействии с другими объектами виртуальной защищенной сети;

- гарантированную доставку подписанных документов (файлов) по назначению (автопроцессинг, Деловая почта) с возможностью автоматического подтверждения доставки и прочтения документов юридически значимыми извещениями;

- работу защищенных служб Деловой почты и оперативного обмена сообщениями;

- предоставление программного интерфейса для встраивания функций ЭЦП и шифрования в любые приложения.

2.3 Криптографические средства защиты информации

Применение криптографических средств защиты информации в настоящее время используется для решения следующих задач:

- шифрование данных;

- работа с электронно-цифровой подписью в системах электронного документооборота.

В настоящее время наиболее распространенными средствами криптографической защиты информации являются:

- Крипто-Про (используется для сдачи отчетности в органы ПФР, ФНС, государственной статистики, а также для работы на торговых площадках, присутствует модуль авторизации через сертификат в браузерных приложениях);

- SberSign (работа в системе «Банк-Клиент» Сбербанка России);

- Верба (внутриорганизационный документооборот, шифрование данных)

- VipNet CryptoService (сдача отчетности, внутриорганизационный документооборот).

Для обеспечения защиты электронных документов и создания защищенной автоматизированной системы в первую очередь используют криптографические методы защиты, которые позволяют обеспечить защиту целостности, авторства и конфиденциальности электронной информации и реализовать их в виде программных или аппаратных средств, встраиваемых в автоматизированную систему. Однако следует отметить, что использование криптографии ни в коем случае не исключает применение организационно-технических мер защиты. [12]

В общем случае создание защищенной автоматизированной системы – это в каждом конкретном случае процесс индивидуальный, поскольку не бывает абсолютно одинаковых систем, а бывают лишь типовые решения, реализующие те или иные функции по защите информации. В первую очередь при создании защищенной автоматизированной системы необходимо определить модель угроз и политику безопасности проектируемой системы. Впоследствии, исходя из этого, можно определить тот набор криптографических функций и организационно-технических мер, реализуемых в создаваемой системе.

Ниже приведен основной перечень функций защиты информации, реализуемый при помощи криптографических функций библиотек СКЗИ.

Конфиденциальность информации. При передаче данных в сети обеспечивается использованием функций шифрования. При хранении данных (на дисках, в базе данных) может использоваться функция шифрования или (для обеспечения НСД к хранимой информации) функция шифрования на производном (например, от пароля) ключе.

Идентификация и авторство. При сетевом взаимодействии (установлении сеанса связи) обеспечивается функциями ЭЦП при использовании их в процессе аутентификации (например, в соответствии с рекомендациями Х.509). Одновременно при аутентификации должна использоваться защита от переповторов. Для этих целей может быть использована функция имитозащиты с ограничениями, так как при вычислении имитовставки используется симметричный ключ шифрования, единый для двух субъектов (объектов) системы. При электронном документообороте обеспечивается использованием функций ЭЦП электронного документа. Дополнительно должна быть предусмотрена защита от навязывания, переповтора электронного документа.

Целостность. Обеспечивается использованием функций ЭЦП электронного документа. При использовании функций шифрования (без использования ЭЦП) обеспечивается имитозащитой. Для обеспечения целостности хранимых данных может быть использована функция хеширования или имитозащиты, но при этом не обеспечивается авторство информации.

Неотказуемость от передачи электронного документа. Обеспечивается использованием функций ЭЦП (подпись документа отправителем) и хранением документа с ЭЦП в течение установленного срока приемной стороной.

Неотказуемость от приема электронного документа. Обеспечивается использованием функций ЭЦП и квитированием приема документа (подпись квитанции получателем), хранением документа и квитанции с ЭЦП в течении установленного срока отправляющей стороной.

Защита от переповторов. Обеспечивается использованием криптографических функций ЭЦП, шифрования или имитозащиты с добавлением уникального идентификатора сетевой сессии (электронного документа) с последующей их проверкой приемной стороной или разработкой специализированного протокола аутентификации (обмена электронными документами).

Защита от навязывания информации. Зашита от нарушителя с целью навязывания им приемной стороне собственной информации, переданной якобы от лица санкционированного пользователя (нарушение авторства информации). Обеспечивается использованием функций ЭЦП с проверкой атрибутов электронного документа и открытого ключа отправителя. В случае навязывания информации про компрометации ключа обеспечивается организационно-техническими мероприятиями. Например, созданием системы централизованного управления ключевой информацией (оповещением абонентов) или специализированных протоколов электронного документооборота.