Файл: Диссертация на соискание ученой степени кандидата технических наук Владимирский государственный университет.doc

Добавлен: 11.01.2024

Просмотров: 345

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

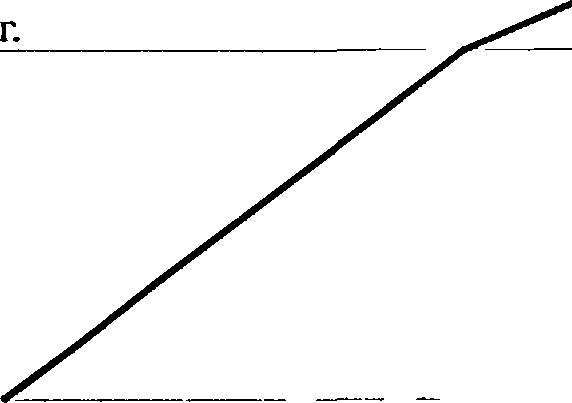

Основное назначение супервизора питания (монитора напряжения питания) - обеспечение установки в исходное состояние, перезапуска микропроцессорных или других логических систем при пониженном напряжении во время включения питания, либо после перебоев подачи питания или несанкционированного отключения питания такой системы. Супервизор не только обнаруживает снижение напряжения питания ниже допустимого уровня Упорог , но и вырабатывает сигнал системного сброса микроконтроллера RST с фиксированной задержкой (порядка 50 мс для гарантии приведения схем в исходное состояние) после восстановления питания.

Сторожевой таймер (Watch Dog Timer) представляет собой независимый встроенный генератор, не требующий никаких внешних цепей. Он работает, даже если основной тактовый генератор остановлен. Если сторожевой таймер не сбрасывать, то по истечении заданной выдержки времени (обычно от 20 мс до 2 с) он вырабатывает сигнал системного сброса микроконтроллера, и таким образом автоматически перезапускает программу. Микроконтроллеры всегда работают по циклическим программам, с обычным периодом от 0,1 мс до 1 с, и по программе регулярно обнуляют сторожевой таймер. Поэтому выработка сторожевым таймером сигнала системного сброса является аварийной ситуацией, свидетельствующей о сбое исполнения программы.V

1 2 3 4 5 6 7 8 9 ... 25

Время задержки при включении

Упоро

Упит.

►

- ►

«

То же время задержки

RST

Рисунок 2.5 - Принцип работы супервизора питания

Интеллектуальные датчики потребляют мало энергии, поэтому несложно организовать питание по информационной линии (например, удалённые датчики температуры DS1820 с однопроводным интерфейсом MicroLAN [19]) или резервное батарейное питание.

Из всего оборудования АСУ ТП интеллектуальные датчики наиболее подвержены воздействию окружающей среды, так как должны располагаться вместе с первичным преобразователем непосредственно на объекте управления. На интеллектуальный датчик могут воздействовать экстремальные температуры, вибрация, агрессивные газы и жидкости, взрывоопасные смеси. Поэтому должна использоваться электроника промышленного исполнения с диапазоном рабочих температур не менее (-40...+85) °С; низкое напряжение питания, желательно не более 1,8 В, для облегчения выполнения требований искробезопасности. Корпуса для интеллектуальных датчиков должны быть антивандальными, а также иметь защиту от пыли и воды (для применения во взрывоопасных зонах согласно главе 7.2 ПУЭ - не ниже IP54).

Все вышеперечисленные средства применяются де факто в новых промышленных интеллектуальных датчиках [18]. Например, датчики давления ПД-1ЦМ и температуры ТЦ-1М (ЗАО «НПП «Автоматика», г. Владимир)

,

датчик давления МРМ4760 (MicroSensor, Китай), dTRANS р02 (JUMO, Германия), и другие.

-

Безопасность программного обеспечения датчиков

Разработчики приборов стремятся использовать все возможности микропроцессорной техники, в частности возможность модернизации программного обеспечения в процессе эксплуатации. Это стало возможно с появлением и широким распространением микроконтроллеров, программируемых в системе, и микроконтроллеров, способных производить запись в собственную память программ. Раньше микроконтроллер можно было перепрограммировать, только изъяв его из системы, в специальном программаторе. В микроконтроллере отсутствовали команды записи в память программ, как говорится, по определению.

Обновление программного обеспечения микроконтроллера может производиться как с помощью местного компьютера, так и через интернет. Наиболее удобным и наиболее опасным как для потребителя, так и для производителя, является размещение обновлённых программ на сайте производителя. В этом случае достоверность и целостность программ подвержены наибольшему риску.

-

Безопасность при обмене информацией

Проблема безопасности обмена информацией между интеллектуальными датчиками и системой верхнего уровня менее проработана.

При обмене информацией между интеллектуальными датчиками и системой верхнего уровня используются только физический уровень, уровень передачи данных и прикладной уровень семиуровневой модели взаимодействия открытых систем (OSI).

• Физический уровень (Physical Layer) обеспечивает необходимые механические, функциональные и электрические характеристики для установления, поддержания и размыкания физического соединения.

-

Уровень передачи данных (Data Link Layer) гарантирует передачу данных между устройствами. Этот уровень управляет не только сетевым доступом, но также механизмами защиты и восстановления данных в случае ошибок при передаче. -

Прикладной уровень (Application Layer Inferface) обеспечивает непосредственную поддержку прикладных процессов и программ конечного пользователя и управление взаимодействием этих программ с различными объектами сети передачи данных.

Все другие уровни, как правило, избыточны. Перечисленных уровней достаточно в силу ограниченной длины посылок и фиксированной топологии сети датчиков. Защита нижнего (физического) уровня, заключающаяся в проверке чётности при передаче байта, не используется, так как имеется защита на уровне передачи данных. На уровне передачи данных контролируются функции (команды) на допустимость, длина посылки и контрольная сумма после передачи каждого кадра информации перед использованием этой информации. Метод контроля корректности передаваемых данных основан на получении подтверждения (квитирования) получения сообщения. Ведущий также контролирует время до прихода ответа ведомого (тайм-аут), чтобы обнаружить отказы ведомого или соединений локальной сети. Ведомый переводит свои выходы в режим ожидания, если время до прихода очередного запроса превысит допустимый тайм-аут.

В защищённых профилях (например, FailSafe-профиль Profibus) функции обеспечения безопасности реализуются на программном уровне, расположенном выше 7 уровня модели OSI. Контроль корректности расширен за счёт удлинения кадров, но это существенно снижает пропускную способность канала. Для преимущественно коротких сообщений лучше обратить внимание на более защищённую среду передачи — экранированный кабель, коаксиальный кабель или оптоволокно.

Многие «внутренние», закрытые протоколы, например, протоколы ОВЕН, МЗТА, МЕТАКОН не получили распространения за пределами сетей

приборов соответствующих фирм-производителей (Овен, МЗТА, КонтрАвт) в частности и потому, что для упрощения и ускорения обмена не все элементы защиты предоставляют.

В настоящее время в химической промышленности чаще всего используются промышленные локальные сети Modbus RTU/ASCII и Profibus DP/PA, входящие в семейство «полевых шин» (fieldbus) и работающие по принципу доступа к единой шине: «один ведущий, а остальные узлы сети — ведомые» (централизованное управление). В некоторых других «полевых шинах»: Profibus FMS, CANopen, DeviceNet, - любой узел может быть ведущим (децентрализованное управление). Каждый принцип имеет преимущества и недостатки. Сравним эти сети с точки зрения обеспечения информационной безопасности.

Modbus RTU/ASCII и Profibus DP на физическом уровне используют интерфейс RS-485 на скоростях до 115,2 Кбит/с и 12 Мбит/с, соответственно. Кадры посылок иллюстрируют Рисунок 2.6 и Рисунок 2.7.

| адрес приёмника (ведомого устройства) | номер функции | данные | контрольная сумма | разделитель сообщений |

| 1 байт | 1 байт | до 253 байт | 2 байта | пауза >3,5 байт |

Рисунок 2.6 - Кадр посылки Modbus RTU

| стартовый разделитель | адрес приёмника | адрес передатчика | номер функции | данные | контрольная сумма | столовый разделитель |

| 1 байт | 1 байт | 1 байт | 1 байт | до 244 байт | 2 байта | 1 байт |

1 2 3 4 5 6 7 8 9 ... 25

Рисунок 2.7 - Кадр посылки Profibus

Поля «данные» - это полезная информация; «адрес», «номер функции», «разделитель сообщений» - это служебная информация; «контрольная сумма» - это программная защита.

Вмешаться в сеть с одним ведущим электрически возможно, достаточно подключиться к паре проводов локальной сети в любом месте. Но при этом явно нарушается протокол — возникает второй ведущий. Наложение сигналов запроса дополнительного ведущего на периодический запрос штатного ведущего приведёт к сбою процедуры обмена, и такая посылка не пройдёт. Если запрос дополнительного ведущего и ответ пройдут в промежутке между процедурами обмена штатного ведущего, то эти посылки будут приняты и штатным ведущим. В этом случае необходимо предусмотреть соответствующую реакцию штатного ведущего на вмешательство в сеть! Так как в самом протоколе локальной сети не предусмотрено мер, кроме занесения возникшей ситуации в счётчик сбоев обмена.

Вмешаться в сеть со многими ведущим проще, так как при этом даже не нарушается протокол. Возникновение и разрешение конфликтов при захвате магистрали — нормальная процедура для такой сети. Поэтому уязвимость такой сети значительно выше [20]. Конечно, есть способ борьбы с вмешательством в сеть со многими ведущими. Он заключается в фиксации числа и адресов штатных узлов в конкретной сети. Так рекомендуют делать, например, в АСУТП атомных станций [21]. Однако такое решение лишает систему гибкости и требует вмешательства квалифицированного программиста на уровне операционной системы.

Централизованный доступ по сравнению с децентрализованным обеспечивает больший уровень безопасности, поэтому, в частности, подавляющее большинство промышленных сетей построены по принципу централизованного доступа [22].

Ограничение доступа к локальной сети возлагается на 8САОА-систему, собирающую информацию с датчиков, и на операционную систему, в которой функционирует БСАБА-система. Типовая 8САБА-система для этого обеспечивает:

-

Разграничение прав доступа пользователей и защиту паролями. -

Удаленную перезагрузку ведомых узлов сети. -

Исполнение функций сторожевого таймера. -

Автоматическое тестирование коммуникаций, обнаружение ошибок. -

Выдачу информации об ошибках коммуникации. -

Восстановление исходных настроек параметров ведомых узлов и коммуникаций.

Полный перечень защитных механизмов 8САЭА-систем приводится в Приложении 2. Из этого перечня видно, что универсальные 8САХ)А-системы имеют полный набор средств защиты, которые можно задействовать в нужной комбинации для конкретного применения.

Многие «внутренние» БСАОА-системы, например, фирм КонтрАвт, ОВЕН, МЗТА не получили распространения за пределами сетей приборов соответствующих фирм-производителей из-за несовместимости с оборудованием и программами других фирм и неполного набора средств защиты. 2.3 Рекомендации по выбору интеллектуальных датчиков, и локальных

сетей для них

В данной главе рассмотрены проблемы обеспечения информационной безопасности на нижнем уровне АСУ ТП в связи с применением интеллектуальных датчиков. На основании анализа продукции многих производителей можно сделать выводы, которые полезны не только проектировщикам АСУ ТП, но и разработчикам интеллектуальных датчиков.

Для защиты информации в АСУ ТП следует обращать внимание на выполнение следующих требований к интеллектуальным датчикам:

-

наличие функций внутренней самодиагностики датчиков, что упрощает техническое обслуживание; -

избыточность измерений и кодирования, позволяющая обнаруживать и даже исправлять наиболее вероятные ошибки; -

высокоскоростная и исключительно цифровая связь с использованием «полевых шин»; -

разграничение прав доступа пользователей и наличие паролей доступа к ответственным операциям как с пульта, так и со стороны локальной сети; -

наличие функции восстановления заводских настроек гарантирует быстрое восстановление работоспособности датчика даже при грубых ошибках пользователя; -

наличие супервизора питания обеспечивает надёжную работу аппаратуры при сбоях питания, скачках напряжения и воздействии электромагнитных излучений обеспечит и сторожевого таймера защиту от сбоев программного обеспечения; -

использование электроники промышленного исполнения с широким диапазоном рабочих температур, низким напряжением питания, желательно не более 1,8 В, для облегчения выполнения требований искробезопасности; -

антивандальный корпус с защитой от пыли и воды не ниже 1Р54 для применения во взрывоопасных зонах согласно главе 7.2 ПУЭ; -

питание по кабелю локальной сети или по информационной линии, возможно с резервным батарейным питанием;

При выборе промышленной локальной сети для АСУ ТП важен набор критериев, по которым можно сделать осмысленный выбор того или иного протокола [23]:

-

Централизованный доступ: сеть должна быть с одним «ведущим», что обеспечит больший уровень безопасности. -

Контроль корректности передаваемых данных: проверка допустимости команд, длины посылок, контрольных сумм, квитирование сообщений и т. п. -

Открытость: прежде всего, отсутствие лицензионной платы за использование протокола в своих разработках. -

Информативность: насколько доступны спецификации протоколов и стандарты, на которые опираются эти протоколы. -

Перспективность: насколько тот или иной протокол допускает возможность развития и как он приспосабливается под нужды потребителей. -

Информационная поддержка в стране: документация на русском языке, ассоциации пользователей, в которой можно получить исчерпывающие ответы на вопросы.

Первые два критерия, к сожалению, не присутствуют среди критериев оценки сетей, приведённых в [23].

Возможность применения Интернета для управления технологическими процессами пока под большим вопросом [24]. Есть, по крайней мере, две причины, которые препятствуют этому.

Во-первых, хакеры.

Во-вторых, для систем управления технологическими процессами важно гарантированное время доставки управляющих воздействий, а Интернет не гарантирует время доставки.

2.4 Разработка методики создания систем защиты информации в

АСУ ТП

Поскольку с каждым годом вопросы обеспечения информационной безопасности АСУ ТП приобретают всё большее значение, рассмотрим методологию создания систем защиты АСУ ТП.

АСУ ТП отличается от других систем управления прежде всего тем, что осуществляет воздействие на объект в том же темпе, что и протекающие в нём технологические процессы, а технические средства АСУ ТП участвуют в выработке решений по управлению. Первая особенность требует применения в АСУ ТП телекоммуникаций с гарантированным временем доставки, вторая — интеллектуализации всех компонентов от датчиков до исполнительных механизмов.

В иерархической многоуровневой архитектуре современной АСУ ТП нижний уровень характеризуется большим количеством (сотни) и разнообразием технических средств, которые различаются также информационным, математическим и программным обеспечением.