ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 29.10.2023

Просмотров: 30

Скачиваний: 4

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Практическая работа № 3

Содержание

Задание №1.

Выполнить сканирование и лечение локального диска, содержащего зараженные вирусами файлы с помощью не менее чем двух антивирусных программ.

Использовать все доступные режимы сканирования этих программ.

Выполнение

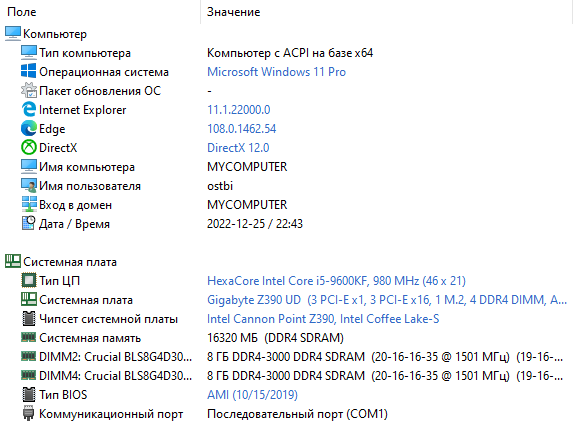

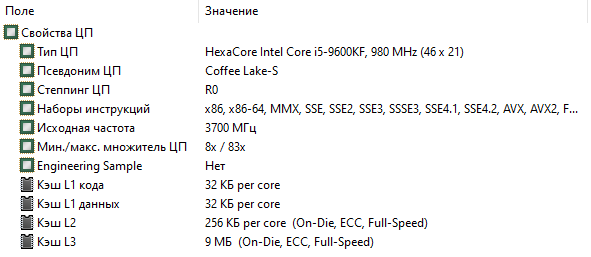

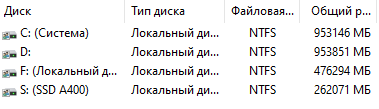

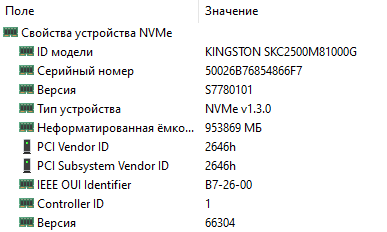

Общие характеристики компьютера, на котором выполнялось сканирование, в т.ч. жесткого диска.

Рисунок 1 – Общие характеристики компьютера

Рисунок 2 – Характеристики центрального процессора

Рисунок 3 – Логические диски

Рисунок 4 – Характеристики сканируемого диска

Названия антивирусных программ:

-

ESET Online Scanner 3.6.6.0 -

Dr.Web CureIt!

Описание режимов работы антивирусных программ:

-

Быстрое сканирование

Сканирование потенциально уязвимых областей компьютера. Может занять несколько минут

-

Выборочное сканирование

Сканирование определенных файлов, папок или съёмных носителей

-

Полное сканирование

Полное сканирование компьютера. Выполнение может занять один час или больше

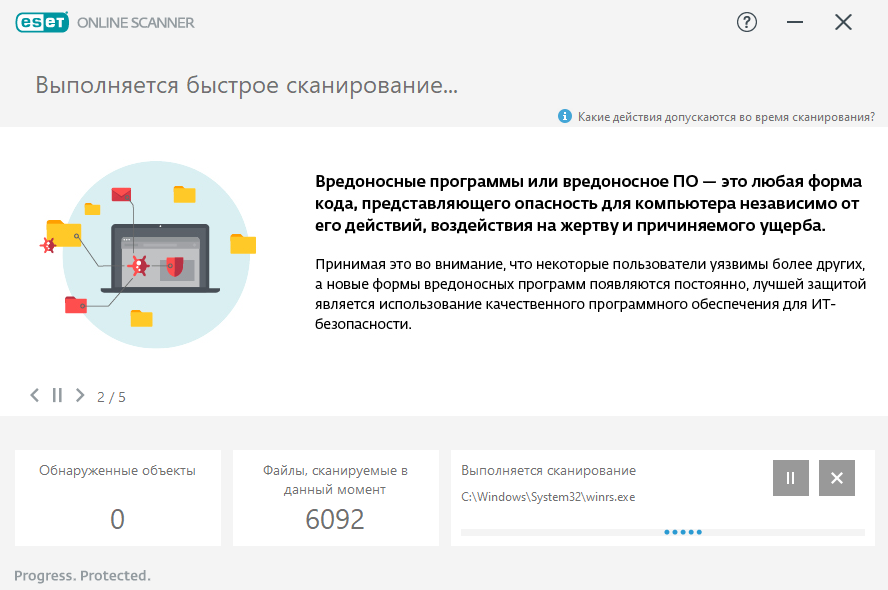

Рисунок 5 – Быстрое сканирование ESET Online Scanner

Таблица 1 – Результаты сканирования ESET Online Scanner

| Режим сканирования | Время сканирования | Количество проверенных объектов | Количество обнаруженных вирусов | Количество зараженных файлов | Количество вылеченных файлов |

| Быстрое сканирование | 00:18:16 | 11214 | 0 | 0 | 0 |

| Выборочное сканирование (локальный диск C) | 04:12:12 | 1323836 | 0 | 0 | 0 |

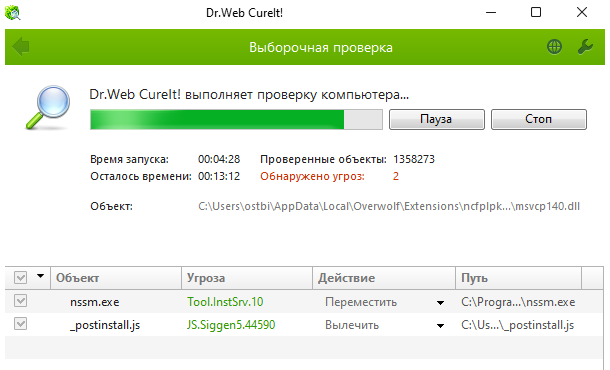

Рисунок 6 – Выборочная проверка Dr.Web CureIt

Таблица 2 – Результаты сканирования Dr.Web CureIt

| Режим сканирования | Время сканирования | Количество проверенных объектов | Количество обнаруженных вирусов | Количество зараженных файлов | Количество вылеченных файлов |

| Выборочная проверка (локальный диск C) | 02:09:12 | 1378491 | 2 | 2 | 1 |

Выводы:

Плюсы использования ESET Online Scanner

-

Несколько режимов работы -

Незначительное потребление ресурсов -

Кроссплатформенность -

Система распространения обновлений -

Понятный интерфейс

Минусы использования ESET Online Scanner

-

Недостаточность глубины сканирования каталогов с объемной структурой -

Ложные срабатывания на файлы, не являющиеся вредоносными -

Проверка компьютера занимает много времени

Плюсы использования Dr.Web CureIt

-

Высокий показатель обнаружения угроз. -

Простой и удобный интерфейс. -

Шикарная онлайн-защита. -

Отличная защита от взлома. -

Неплохая скорость работы. -

Отличный функционал. -

Бесплатная версия для дома

Минусы использования Dr.Web CureIt

-

Иногда блокируются легальные сайты и приложения

Задание №2.

Вопросы

-

Какие существуют угрозы для информации?

Информационные угрозы можно разделить на преднамеренные и случайные. К преднамеренным угрозам относят хищение информации, компьютерные вирусы и физическое воздействие на аппаратуру. В свою очередь к случайным относят ошибки пользователя, отказы и сбои в аппаратуре, а также форс-мажорные обстоятельства.

Информационные угрозы также можно классифицировать на угрозы:

Для государства:

-

Информационная война -

Информационные противодействия -

Информационное оружие, кибератаки -

Кибершпионаж -

Распространение секретной служебной информации

Для компании

-

Разглашение -

Утечка -

Несанкционированный доступ

Для физического лица

-

Киберслежка -

Мошенничество (поддельные письма) -

Фишинг (раскрытие персональных данных: логина, пароля, банковской карты)

-

Какие мероприятия применяются для устранения возможности возникновения угроз и их последствий?

Среди методов противодействия информационным угрозам выделяются следующие программно-аппаратные методы:

-

ограничение доступа к средствам обработки (ПО, техническим средствам); -

ограничение доступа к объектам защиты (защищаемым информационным ресурсам); -

разграничение доступа субъектов (пользователей); -

управление внешними потоками информации; -

управление внутренними потоками информации; -

скрытие структуры и назначения ИС; -

подтверждение подлинности информации; -

преобразование (шифрование, кодирование) информации при её передаче; -

преобразование (шифрование, кодирование) информации при её хранении; -

блокирование не используемых сервисов; -

мониторинг целостности ПО, конфигурации ИС; -

мониторинг атак на ИС и разрушающих воздействий;

-

Что такое компьютерный вирус? Какими свойствами обладают компьютерные вирусы?

Компьютерный вирус представляет собой программный код, который обладает возможностями несанкционированного запуска и самовоспроизведения.

-

Опишите схему функционирования файлового вируса.

В отличие от загрузочных вирусов, которые практически всегда резидентны, файловые вирусы совсем не обязательно резидентны. Рассмотрим схему функционирования нерезидентного файлового вируса. Пусть у нас имеется инфицированный исполняемый файл. При запуске такого файла вирус получает управление, производит некоторые действия и передает управление "хозяину"

Вирус ищет новый объект для заражения - подходящий по типу файл, который еще не заражен. Заражая файл, вирус внедряется в его код, чтобы получить управление при запуске этого файла. Кроме своей основной функции - размножения, вирус вполне может сделать что-нибудь замысловатое (сказать, спросить, сыграть) — это уже зависит от фантазии автора вируса. Если файловый вирус резидентный, то он установится в память и получит возможность заражать файлы и проявлять прочие способности не только во время работы зараженного файла. Заражая исполняемый файл, вирус всегда изменяет его код - следовательно, заражение исполняемого файла всегда можно обнаружить.

Наконец, к файловым вирусам часто относят вирусы, которые "имеют некоторое отношение к файлам", но не обязаны внедряться в их код. Таким образом, при запуске любого файла вирус получает управление (операционная система запускает его сама), резидентно устанавливается в память и передает управление вызванному файлу.

-

Каковы пути проникновения вирусов в компьютер и признаки заражения компьютера вирусом?

Основными путями проникновения вирусов в компьютер являются съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с диска, содержащей вирус. Такое заражение может быть и случайным, например, если диск не вынули из дисковода и перезагрузили компьютер, при этом диск может быть и не системным. Заразить диск гораздо проще. На него вирус может попасть, даже если диск просто вставили в дисковод зараженного компьютера.

Вирус, как правило, внедряется в рабочую программу таким образом, чтобы при ее запуске управление сначала передалось ему и только после выполнения всех его команд снова вернулось к рабочей программе. Получив доступ к управлению, вирус, прежде всего, переписывает сам себя в другую рабочую программу и заражает ее. После запуска программы, содержащей вирус, становится возможным заражение других файлов.

Наиболее часто вирусом заражаются загрузочный сектор диска и исполняемые файлы, имеющие расширения EXE, COM, SYS, BAT. Крайне редко заражаются текстовые файлы.

После заражения программы вирус может выполнить какую-нибудь диверсию, не слишком серьезную, чтобы не привлечь внимания. И, наконец, не забывает возвратить управление той программе, из которой был запущен. Каждое выполнение зараженной программы переносит вирус в следующую. Таким образом, заразится все программное обеспечение.

К признакам появления вирусов можно отнести:

-

прекращение работы или неправильная работа ранее успешно функционировавших программ -

медленная работа компьютера -

невозможность загрузки операционной системы -

исчезновение файлов и каталогов или искажение их содержимого -

изменение даты и времени модификации файлов -

изменение размеров файлов -

неожиданное значительное увеличение количества файлов на диске -

существенное уменьшение размера свободной оперативной памяти -

вывод на экран непредусмотренных сообщений или изображений -

подача непредусмотренных звуковых сигналов -

частые зависания и сбои в работе компьютера

Следует отметить, что вышеперечисленные явления необязательно вызываются присутствием вируса, а могут быть следствием других причин.