Файл: 3 Криптографические методы защиты информации. (4 ак ч.) 3.docx

Добавлен: 04.12.2023

Просмотров: 77

Скачиваний: 2

СОДЕРЖАНИЕ

Тема 3.1.2. Криптографические методы защиты информации. (4 ак.ч.)

Упражнение № 3.1.2.1.Изучение базовых криптографических операций

Задача 3.1.2.1.1. Установка необходимых программ

Задача 3.1.2.1.2. Кодирование Base64

Задача 3.1.2.1.3. Похищение закрытого ключа шифрования с помощью кодирования Base64

Задача 3.1.2.1.4. Кодирование Hex (шестнадцатеричное)

Задача 3.1.2.1.5. Изучение операции XOR

Задача 3.1.2.1.5. Изучение шифра гаммирования на операции XOR

Упражнение № 3.1.2.2.Изучение основных криптографических алгоритмов

Задача 3.1.2.2.1. Изучение алгоритмов симметричного шифрования

Задача 3.1.2.2.2. Изучение алгоритма асимметричного шифрования RSA

Задача 3.1.2.2.3. Изучение алгоритмов хеширования

Задача 3.1.2.2.4. Изучение порядка простановки и проверки электронной подписи

| Почему часть текста расшифровывается?____________________________ __________________________________________________________________ __________________________________________________________________ __________________________________________________________________ __________________________________________________________________ |

Задача 3.1.2.1.5. Изучение шифра гаммирования на операции XOR

| Гаммирование. |

-

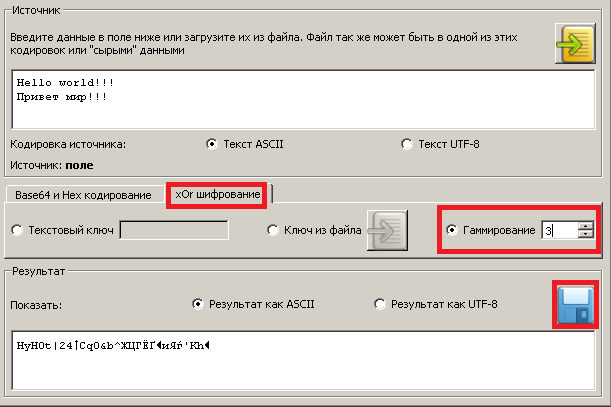

Запустите программу cryptography_study, которая располагается по пути C:\Temp\cryptography_study\cryptography_study.exe. Выберете тип кодирования «xOr шифрование»\«Гаммирование» как на рисунке. При необходимости отредактируйте текст источника.

-

Укажите начальное значение генератора гаммы, например 3. Это начальное значение фактически является ключом. Полученный результат сохраните в файл C:\Temp\crypt.dat. -

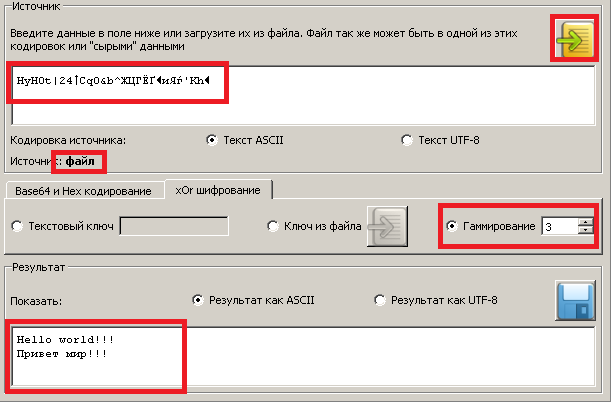

Выполните обратное шифрование. Для этого загрузите файл C:\Temp\crypt.dat как источник «Загрузить как ASCII…», нажав на кнопку (в разделе источник) и укажите то же самое начальное значение генератора гаммы. Убедитесь, что расшифрование производится корректно.

(в разделе источник) и укажите то же самое начальное значение генератора гаммы. Убедитесь, что расшифрование производится корректно.

-

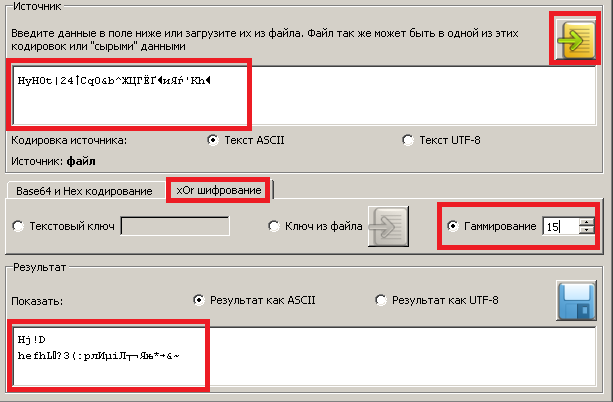

Выберете другое начальное значение генератора гаммы и убедитесь, что расшифрование происходит некорректно. -

Закройте все открытые окна.

| Сообщите преподавателю о завершении выполнения упражнения |

Упражнение № 3.1.2.2.

Изучение основных криптографических алгоритмов

Описание упражнения

Данное упражнение предназначено для практического изучения алгоритмов симметричного и асимметричного шифрования и хеширования.

| Время выполнения упражнения 90 минут |

Задача 3.1.2.2.1. Изучение алгоритмов симметричного шифрования

-

Присоединитесь к лабораторной машине (см. Введение) и войдите в систему от имени локальной учётной записи Administrator с паролем Pa$$w0rd. -

Запустите демонстрационный криптографический модуль Crypto Demo, выбрав последовательно Пуск → Все программы → Cryptography Demonstration → CryptoDemo 1.0. -

Введите в поле Key окна программы значение ключа шифрования: 0123456789012345678901234. Введите в поле Data окна программы изречение Кузьмы Пруткова из файла C:\Temp\XOR\XOR_cmd\plain.txt. Текст нужно обязательно ввести, т.к. при копировании возникают ошибки. -

Зашифруйте набранный текст выбранным ключом, выбирая последовательно в поле Encryption Algorithm каждый из доступных алгоритмов симметричного шифрования и нажимая кнопку Encrypt. -

Выпишите значение зашифрованного текста в кодировке BASE64 из поля Encrypted Data.

| Triple DES (3DES): |

| | |

| | |

| MIHXBgkrBgEEAYI3WAOggckwgcYGCisGAQQBgjdYAwGggbcwgbQCAwIAAAICZgMC AgDABAij/g7q23YebwQQfdr2MmBQ8h3zDOevaeiKgASBiMbVbRgPrvwZ8BiJLluX HUrLeVQ+G188Kn4wCbg/dj5wr6WXJKLT+LRr81KktTYj4IitdeLRAovtyRZoQ8ma 5foESlogi792x8ok6ZDDBgqcipVFGWidSpC+x5v3dv2JoXqiPcBGHhojRJOol5FP K+wJmU+1ysF7/ZJ/hF4w4kKR8rnrUKchxMA= | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| | |

| DES: | |

| MIHWBgkrBgEEAYI3WAOggcgwgcUGCisGAQQBgjdYAwGggbYwgbMCAwIAAAICZgEC AUAECDfXUdkUYxuyBBCv5GGWfh7PqGV6bs5NwAdFBIGI491VY56VMYuJs0vdejab Q/ExEVm5g3ndGt8H+tpQqD6BVYuQjOajrY5KhEKHLG64NRyb2FEVZBsa7bp2brKB 8JqWenF5s99yQ43m0lisGLfXWTVXk0ANPgePxbFLuvnGbboWy0RCYDo+kmTarpcO A53cdr7uQuADlk9+7KlR+mFpjG8puuQDew== | |

| | |

| | |

| | |

| | |

| | |

| RSA RC4: | |

| MIHJBgkrBgEEAYI3WAOggbswgbgGCisGAQQBgjdYAwGggakwgaYCAwIAAAICaAEC | |

| AgCABAAEEE2OjR889IMqrC5h1nWBTMcEgYJo003Cin0FqBoJ3QA9be4hkSz05ZYe | |

| yuxroW/6b+xaSBQhk3C4q7GNcTLhDalXmhjqMPxsfMArvEOuDzhM5OH9ejhhxTCJ | |

| xbi4QuENutck+OJbLTu81S0HyYTxLC5mukXk9qwRtUd8VbPMO7ZswAmxfCLAw/Kk | |

| mnPz2ZT2hGLenH2I | |

| | |

| | |

| RSA RC2: | |

| MIHXBgkrBgEEAYI3WAOggckwgcYGCisGAQQBgjdYAwGggbcwgbQCAwIAAAICZgIC | |

| AgCABAhuhnVcmOsijgQQY5AwDTKYfJu8QMbKXSvBNwSBiGS2k5XZRuw9K1gUJ5sx | |

| 7TtqdlRpP+V9smbmyovoEqJ5vkmFH4uIKv35maCuHH2mZp6hPqcrLMXOK1Y4rgvi | |

| rvrS5Jx/99CO73eRU+eYnuHxk+gmJE3jwJg4T+YWiBZR6rHYbvMaetALTcqxPY7N | |

| Mbt4XSUP/YIDSU4kmRl0INItnpZPk0gCQxk= | |

| | |

| | |

| |

| Различается ли длина зашифрованного текста при выборе различных алгоритмов шифрования? Почему? ____________________________________ |

-

Измените одну любую букву в открытом тексте. Зашифруйте изменённый текст выбранным ключом, выбирая последовательно в поле Encryption Algorithm каждый из доступных алгоритмов симметричного шифрования и нажимая кнопку Encrypt.

Насколько сильно изменилось значение зашифрованного текста в поле EncryptedData по сравнению с выписанным ранее? _____________________

__________________________________________________________________

-

Закройте все открытые окна.

Задача 3.1.2.2.2. Изучение алгоритма асимметричного шифрования RSA

-

Откройте файл с простыми числами C:\Temp\RSA\prime.txt. Запустите программу C:\Temp\RSA\euclid.exe. -

Запустите MSExcel и откройте таблицу C:\Temp\RSA\RSAKeys.xls. -

Проверьте работу Программы, изменив значение исходного (шифруемого) числа. Убедитесь, что изменились значения Зашифрованного и Расшифрованного чисел.

Для корректной работы программы потребуется Включить макросы. Обратите внимание на сообщение Безопасности.

Закройте и запустите вновь приложение MS Excel.

-

Заполните ячейки таблицы в соответствии с описанием из колонки Примечания, соотнеся наименование переменных в таблице с наименованием переменных в программе Euclid -

Выпишите параметры алгоритма RSA:

| p: | q: |

| n: | m: | |

| d: | e: |

-

Запишите шифруемое число и его зашифрованное значение:

Исходное (шифруемое) число:

Зашифрованное число:

-

Закройте все открытые окна.

Задача 3.1.2.2.3. Изучение алгоритмов хеширования

-

Запустите демонстрационный криптографический модуль Crypto Demo, выбрав последовательно Пуск → Все программы → CryptographyDemonstration → CryptoDemo 1.0. -

Переключитесь на вкладку Hashing. Введите в поле данных окна программы изречение Кузьмы Пруткова из файла C:\Temp\XOR\XOR_cmd\plain.txt. Текст нужно обязательно ввести, т.к. при копировании возникают ошибки. -

Выберите последовательно в поле Hash Algorithm каждый из доступных алгоритмов хеширования и нажмите кнопку Get Hash. Выпишите значение хэша для каждого из алгоритмов.

| MD2: |

| MD4: | |

| MD5: | |

| SHA1: | |

| |

| Различается ли длина хэша при выборе различных алгоритмов хеширования файла?____________________________ |

-

Измените любую одну букву в исходном тексте. Посчитайте и выпишите хэш изменённого текста.

| MD2: |

| MD4: | |

| MD5: | |

| SHA1: | |

| |

| Насколько сильно изменилось его значение по сравнению с выписанным ранее? _________________________________________________________ Почему? ______________________________________________________ |

-

Закройте все открытые окна.

Задача 3.1.2.2.4. Изучение порядка простановки и проверки электронной подписи

-

Создайте на Рабочем столе файл test.txt. Откройте его на редактирование. Наберите латиницей произвольный текст (например, на английском языке: the quick brown fox jumps over the lazy dog 01234567890. Сохраните и закройте файл. -

Создайте на Рабочем столе пустые файлы decrypt.txt и encrypt.txt -

Запустите демонстрационный модуль Digital Signature.exe из папки C:\Temp\Digital Signature -

Ознакомьтесь с описанием программы. -

Загрузите в окне Отправителя ранее созданный файл test.txt. -

Сформируйте ключевую пару Отправителя. -

Сформируйте ключевую пару Получателя. Пошлите ключевую пару Отправителю (нужно нажать кнопку Послать в окне Получателя). -

Получите ключи в окне Отправителя (нужно нажать кнопку Получить в окне Отправителя). -

Зашифруйте и подпишите отправляемый Получателю тестовый файл, нажав кнопку Закодируйте и подпишитесь. Пошлите информацию Получателю. -

В окне Получателя убедитесь в «приеме» информации. Сохраните полученный файл как encrypt.txt. -

Проверьте подпись, результат сохраните в файл decrypt.txt -

Откройте Проводник. Выпишите и сравните размеры файлов:

test.txt:

encrypt.txt:

decrypt.txt:

-

Средствами Блокнота просмотрите содержание файлов encrypt.txt и decrypt.txt

| Сравните размеры файлов. Какие выводы Вы можете сделать?__________ __________________________________________________________________ __________________________________________________________________ |

-

Закройте все открытые окна.

| Сообщите преподавателю о завершении выполнения лабораторной работы После чего возвратитесь к стартовому состоянию во всех запущенных виртуальных машинах. |