Файл: Методические рекомендации по выполнению выпускных квалификационных работ для направления подготовки Прикладная информатика.doc

Добавлен: 06.12.2023

Просмотров: 219

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Примеры тем ВКР для направления

2. Структура выпускной квалификационной работы

3. Требования по оформлению выпускной квалификационной работы

3.1 Требования и правила оформления текстового материала

3.2 Правила оформления иллюстративного материала

3.3 Правила составления списка литературы

План обоснования целесообразно сделать следующим:

-

выделить перечень требуемых элементов программного обеспечения; -

для каждого из элементов выделить множество критериев, наиболее важных при осуществлении его выбора; -

осуществить сравнение возможных альтернатив и сделать обоснованный выбор

1.4.3 Обоснование проектных решений по техническому обеспечению

Вначале данного раздела следует дать определение этого вида обеспечения и его структуру.

Обоснование выбора технического обеспечения требуемого для решения задачи предполагает выбор типа ЭВМ, устройств периферии (принтеров, сканеров, плоттеров и т.д.), средств связи и других технических элементов. При этом следует обосновать экономическую целесообразность эксплуатации выбранных аппаратных средств, возможность их использования для решения других задач объекта управления.

План обоснования целесообразно сделать следующим:

-

выделить перечень требуемых элементов технического обеспечения; -

для каждого из элементов выделить множество критериев, наиболее важных при осуществлении его выбора; -

осуществить сравнение возможных альтернатив и сделать обоснованный выбор/

- 1 2 3 4 5 6 7 8

2.3 Структура второй главы

Проектная часть дипломного проекта является описанием решений, принятых по всей вертикали проектирования. Глава должна быть основана на информации, представленной в аналитической части, обобщать ее. По сути, проектная часть является решением проблематики, изложенной в аналитической части, на языке информационных технологий. Поэтому недопустимо, если при проектировании используется информация об объекте управления, не описанная в первой главе.

II Проектная часть

-

Разработка проекта автоматизации-

Этапы жизненного цикла проекта автоматизации -

Ожидаемые риски на этапах жизненного цикла и их описание -

Организационно-правовые и программно-аппаратные средства обеспечения информационной безопасности и защиты информации

-

-

Информационное обеспечение задачи-

Информационная модель и её описание -

Характеристика нормативно-справочной, входной и оперативной информации -

Характеристика результатной информации

-

-

Программное обеспечение задачи-

Общие положения (дерево функций и сценарий диалога) -

Характеристика базы данных -

Структурная схема пакета (дерево вызова программных модулей) -

Описание программных модулей

-

-

Контрольный пример реализации проекта и его описание

II Проектная часть

-

Разработка проекта автоматизации

2.1.1 Этапы жизненного цикла проекта автоматизации

Целью данного пункта является выбор и краткое описание всего жизненного цикла проекта автоматизации, сущности и взаимосвязи его этапов.

Наиболее оптимальным вариантом является:

-

выбор и обоснование одного из общеизвестных стандартов жизненного цикла ИС (ГОСТ 34, ISO 12207, ISO 15288, MSF, RUP, COBIT, Oracle CDM, XP); -

краткое рассмотрение ключевых положений по каждому из этапов:-

цель этапа; -

ключевые участники; -

требования к входной информации; -

получаемые результаты.

-

Важно отметить, что данное описание должно относится непосредственно к автоматизируемой задаче, т.е. раскрывать последовательность разработки, внедрения и эксплуатации информационной системы, представленной к защите в рамках дипломного проекта.

Для этапа внедрения обязательно:

-

выбрать и обосновать стратегию внедрения предлагаемого решения; -

детально расписать все работы и их характеристики, которые планируется проводить на этапе внедрения разрабатываемого проектного решения в их логической последовательности; -

описать роли участников процесса внедрения и их участие в каждой из работ.

Для этапа эксплуатации обязательно:

-

детально расписать все работы и их характеристики, которые необходимо производить на этапе эксплуатации разрабатываемого проектного решения в их логической последовательности; -

описать роли участников процесса эксплуатации и их участие в каждой из работ.

Такое резюме по каждому из этапов должно дать возможность понимания заложенной логики построения проекта автоматизации и взаимосвязи выделяемых работ.

2.1.2 Ожидаемые риски на этапах жизненного цикла и их описание

В разделе необходимо рассмотреть наиболее существенные риски проекта в разрезе их типов. Необходимо описать возможные риски вообще (применительно к каждому этапу ЖЦ ИС) и актуальные для разрабатываемого проекта в частности. Помимо краткого описаниях их сущности, необходимо описать те шаги, которые планируется предпринять для уменьшения величины каждого конкретного риска.

-

Организационно-правовые и программно-аппаратные средства обеспечения информационной безопасности и защиты информации

В данном разделе необходимо дать полную и обоснованную характеристику проектируемым для решения задач средствам обеспечения ИБ и ЗИ. При этом необходимо отразить следующие аспекты.

1. Защита от внутренних угроз (разработка внутренней политики безопасности, разграничение прав доступа к информации и так далее). Для этого необходимо определить группы пользователей разрабатываемой системы и назначить им соответствующие права доступа к папкам и модулям системы, определить требования к паролям и частоте их смены, а также другие параметры использования ИС. Данные рекомендуется представить в форме таблиц. Пример такой обобщенной таблицы приведен ниже.

Разграничение прав пользователей.

| Группы пользова-телей | Общая папка «Врачи» | Общая папка «Регистратор» | Модуль «Регистра-тура» | Модуль «Управле-ние» | Доступ в Internet |

| Врачи | Чтение/создание | Чтение | Чтение | Чтение | Нет |

| Главный врач | Чтение/создание/удаление | Чтение | Чтение | Полный | Ограничен |

| Регистраторы | Чтение | Чтение/создание | Полный | Нет | Нет |

| Старший регистратор | Чтение | Чтение/создание/ удаление | Полный | Чтение | Ограничен |

| Системный администратор | Чтение/создание/удаление | Чтение/создание/ удаление | Полный | Полный | Не ограничен |

2. Защита от внешних угроз (безопасность каналов, протоколы, аутентификация, шифрование, безопасная пересылку ключей и т.д.).

Состав проектируемых программных и аппаратных средств может быть оформлен в виде таблицы с содержанием граф:

-

нормативно-правовые акты организации, стандарты (международные и отечественные); -

антивирусные и антишпионские средства; -

проактивная защита от внешних угроз и защита внешнего периметра; -

защита от сетевых угроз; -

защита от инсайдерских угроз и защита информационных ресурсов; -

физическая защита информации.

3. Обоснование выбора политики безопасности, а также тех или иных программных и аппаратных средств, где должно быть:

-

обоснование организационно-правовым методам и программно-аппаратным средствам (средства должны быть конкретные, лицензионные, с требованиями соответствующих стандартов); -

обоснование различным аспектам защиты системы: защита базы, резервное копирование, защита от хищения данных, защита от порчи данных, защита от инсайдерских угроз, уровни или сферы защиты (обоснование разрабатываемого решения на предмет уязвимостей, в том числе ошибки кода, ошибочные действия пользователя «защита от дурака»).

-

Информационное обеспечение задачи

2.2.1 Информационная модель и её описание

Методика разработки информационной моделипредполагает моделирование нового варианта организации информационной системы предметной области («КАК ДОЛЖНО БЫТЬ»), а именно:

-

полного состава информации, необходимой для решения комплекса задач данного АРМа; -

отражение этой информации на всех типах носителей; -

отражение процесса преобразования информации, начиная от получения первичной переменной и условно-постоянной информации, загрузки ее в файлы с и заканчивая получением файлов с результатной информацией и выдачей ее пользователю; -

состава исходных первичных документов и распределение их по задачам; -

источники и способы получения первичной информации; -

состава файлов с первичной, условно-постоянной, промежуточной и результатной информацией; -

информационную потребность для каждой задачи комплекса; -

адресатов выдачи и получения результатной информации.

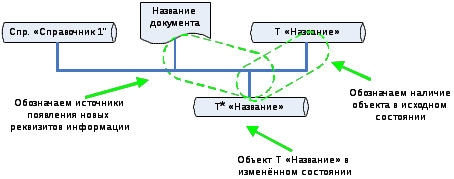

В описании информационной модели необходимо объяснить, на основе каких входных документов и какой нормативно-справочной информации происходит выполнение функций по обработке данных и формирование конкретных выходных документов.

Информационная модель представляет собой схему, отражающую преобразование информационных реквизитов от источников информации до её получателей или, иными словами, процесс обработки информации в информационной системе.

При построении модели следует однозначно понимать физические основы работы информационной системы и технологии её взаимодействия с внешними ИС и пользователями моделируемой ИС.

Перед тем, как рассмотреть возможное содержание самой модели, остановимся на некоторых общих правилах, которые помогу сделать интерпретацию обозначений на модели однозначной.

Правило 1 Модель читается исключительно сверху вниз

Правило 2 У каждого элемента на модели должен быть как вход, так и выход.

Это правило не относится к источникам и получателям информации для моделируемой ИС, так как у них бывает либо выход (у источников), либо вход (у получателей).

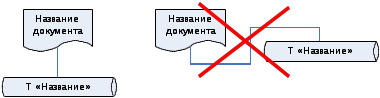

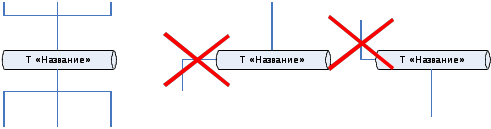

Правило 3 Вход обозначается в центре верхней части элемента, а выход – в центре нижней части. Вход и выход у элемента должен быть только 1.

Правило 4 Каждая связь, подходящая на вход элемента, должна подразумевать под собой передачу как минимум одного реквизита информации. Совокупность всех реквизитов информации, передаваемая всеми входящими связями должна давать возможность сделать экземпляр обозначенного объекта (файл, записать в таблице и др.).

Правило 5 Если в рамках работы информационной системы происходит изменение состояния объекта (файла, таблицы, справочника), то это должно быть обозначено любым из символов ( «`», «!», «@», «#», «^», «&», «*» ). Под изменением, например, могут пониматься добавление записи в таблицу (insert), изменение записи в таблице (update), изменение любого байта в уже существующем файле.

При работе ИС все внешние источники и получатели информации (обозначаются символом «Terminator»