Файл: Отчет по лабораторной работе настройка начальных параметров коммутатора, (тема отчета) Направлениеспециальность подготовки.docx

Добавлен: 10.01.2024

Просмотров: 783

Скачиваний: 14

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Защита в операционных системах

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ

Настройка начальных параметров коммутатора,

(тема отчета)

Направление/специальность подготовки

10.05.02. «Информационная безопасность телекоммуникационных систем»

(код и наименование направления/специальности)

Студентка:

Иванова А. У. ИБС-12 ________

(Ф.И.О.) (№ группы) (подпись)

Преподаватель:

Беккель Л. С. ________

(Ф.И.О) (подпись)

Оглавление

Оглавление

Задание 2.2.3.4. Настройка начальных параметров коммутатора 2

Задание 2.3.2.5. Обеспечение базовой связности. 18

Задание 2.4.1.2 Отработка комплексных практических навыков. 29

Вывод 32

Задание 2.2.3.4. Настройка начальных параметров коммутатора

Задачи:

Часть 1. Проверка конфигурации коммутатора по умолчанию

Часть 2. Настройка основных параметров коммутатора

Часть 3. Настройка баннера MOTD (сообщения дня)

Часть 4. Сохранение файлов конфигурации в NVRAM

Часть 5. Настройка коммутатора S2

Часть 1. Проверка конфигурации коммутатора по умолчанию

Шаг 1. Войдите в привилегированный режим EXEC.

Привилегированный режим EXEC дает доступ ко всем командам коммутатора. Но поскольку многие привилегированные команды задают рабочие параметры, привилегированный доступ должен быть защищен паролем во избежание несанкционированного использования.

Набор команд привилегированного режима EXEC включает команды, которые доступны в пользовательском режиме EXEC, а также команду configure, открывающую доступ к остальным командным режимам.

А. Щелкните S1, а затем вкладку CLI. Нажмите клавишу ввода.

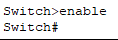

Б. Перейдите в привилегированный режим EXEC, выполнив команду enable. (рис.1)

Команда для ввода: «Switch> enable»

(Рис.1 Результат ввода команды «Switch> enable» в коммутаторе S1)

Результат: Switch#

Обратите внимание, что командная строка изменилась, отображая переключение в привилегированный режим EXEC.

Шаг 2. Изучите текущую конфигурацию коммутатора.

А. Введите команду show running-config.

Switch# show running-config

Б. Ответьте на следующие вопросы.

1. Сколько у коммутатора интерфейсов FastEthernet?

Ответ: 24

2. Сколько у коммутатора интерфейсов Gigabit Ethernet?

Ответ: 2

3. Каков диапазон значений, отображаемых в линиях vty?

Ответ: 0-15

4. Какая команда отображает текущее содержимое энергонезависимого ОЗУ (NVRAM)?

Ответ: startup-config is not present

5. Почему коммутатор отвечает сообщением startup-config is not present?

Ответ: Потому что файл конфигурации не был сохранен в ПЗУ

Часть 2. Настройка основных параметров коммутатора

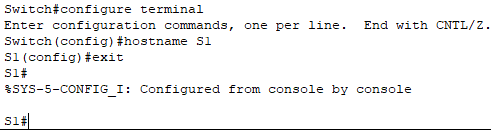

Шаг 1. Присвойте коммутатору имя. (рис.2)

Для настройки параметров коммутатора, возможно, потребуется переключаться между режимами настройки. Обратите внимание, как изменяется командная строка при переходе между режимами командной строки коммутатора.

Команды для ввода:

«Switch# configure terminal».

«Switch(config)# hostname S1».

«S1(config)# exit».

(Рис.2 Присвоение коммутатору имя S1)

Шаг 2. Обеспечьте безопасный доступ к консоли.

Для безопасного доступа к консоли перейдите в режим config-line и установите для консоли пароль letmein. (рис.3)

Команды для ввода:

«S1# configure terminal»

Enter configuration commands, one per line. End with CNTL/Z.

«S1(config)# line console 0»

«S1(config-line)# password letmein»

«S1(config-line)# login»

«S1(config-line)# exit»

«S1(config)# exit»

%SYS-5-CONFIG_I: Configured from console by console

(Рис.3 Обеспечение безопасного доступа к консоли, установка пароля в коммутаторе S1)

Для чего нужна команда login?

Ответ: Команда login настраивает коммутатор для аутентификации при входе в систему. Если включена процедура входа и настроен пароль, пользователь консоли должен будет ввести пароль, чтобы получить доступ к интерфейсу командной строки

Введите ваш ответ здесь.

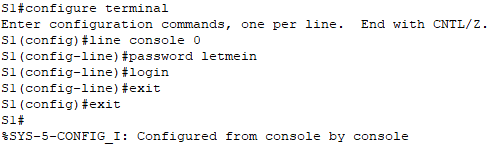

Шаг 3. Убедитесь, что доступ к консоли защищен.

Выйдите из привилегированного режима, чтобы убедиться, что для консольного порта установлен пароль. (рис.4)

Команда для ввода:

«S1# exit»

Switch con0 is now available

Press RETURN to get started.

User Access Verification

Password:

(Рис 4. Проверка установления пароля для консольного порта в коммутаторе S1)

Примечание. Если коммутатор не выводит запрос на ввод пароля, значит, вы не настроили параметр login в шаге 2.

Шаг 4. Защитите доступ к привилегированному режиму.

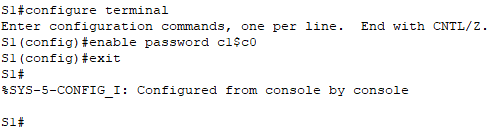

Установите для enable пароль c1$c0. Этот пароль ограничивает доступ к привилегированному режиму. (рис.5)

Примечание. Символ 0 в c1$c0 — это ноль, а не заглавная буква «O». Настройка пароля будет оценена как выполненная успешно только после того как вы зашифруете его на шаге 8.

Команды для ввода:

«S1> enable»

«S1# configure terminal»

«S1(config)# enable password c1$c0»

«S1(config)# exit»

%SYS-5-CONFIG_I: Configured from console by console

(Рис.5 Установка пароля, ограничивающего доступ к привилегированному режиму в коммутаторе S1)

Шаг 5. Убедитесь, что доступ к привилегированному режиму защищен.

А. Введите команду exit еще раз, чтобы выйти из коммутатора.

Б. Нажмите

User Access Verification

Password:

В. Первый пароль — это пароль для консоли, который был задан для line con 0. Введите этот пароль, чтобы вернуться в пользовательский режим EXEC.

Г. Введите команду для доступа к привилегированному режиму.

Д. Введите второй пароль, который был задан для ограничения доступа к привилегированному режиму EXEC.

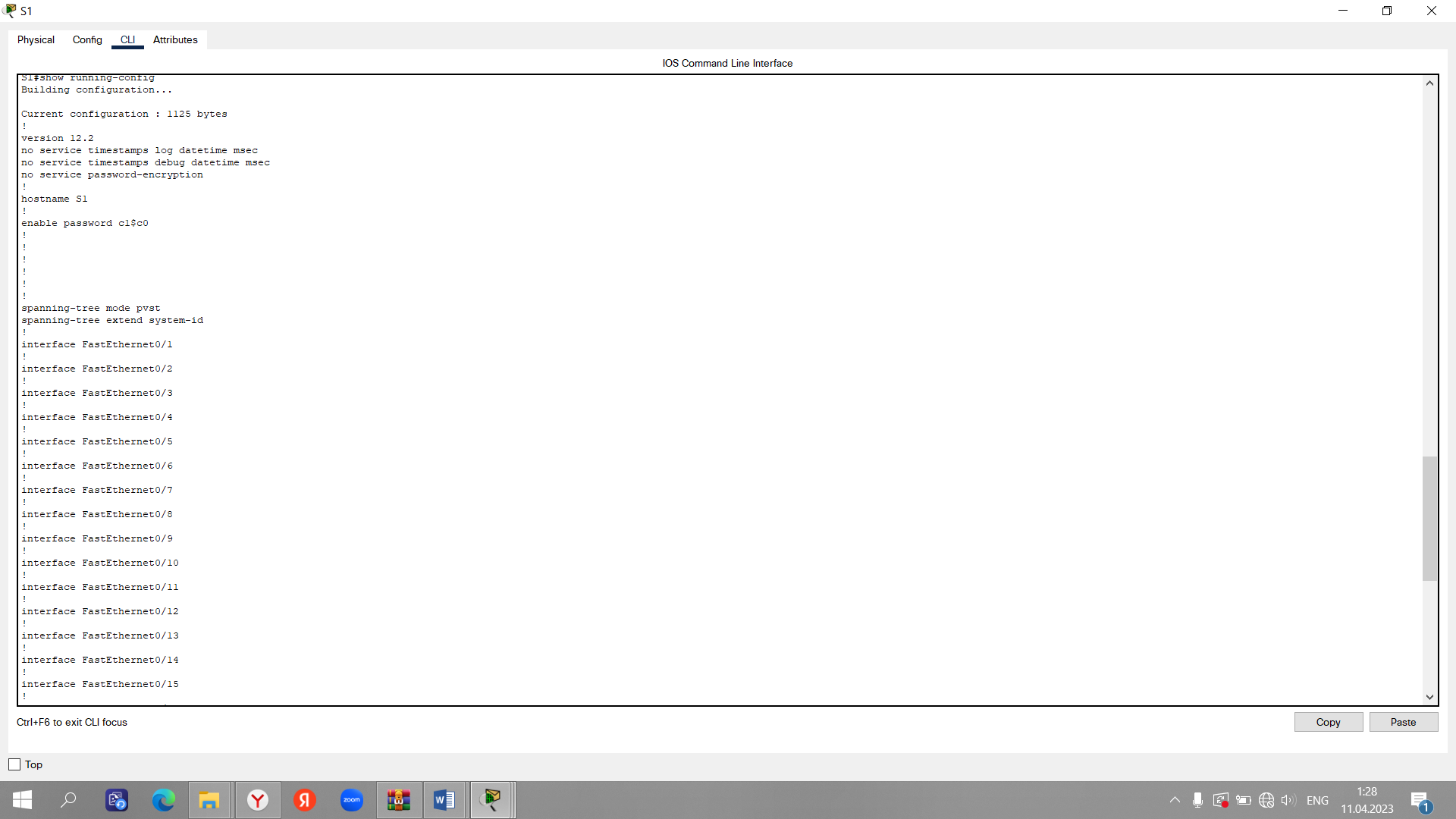

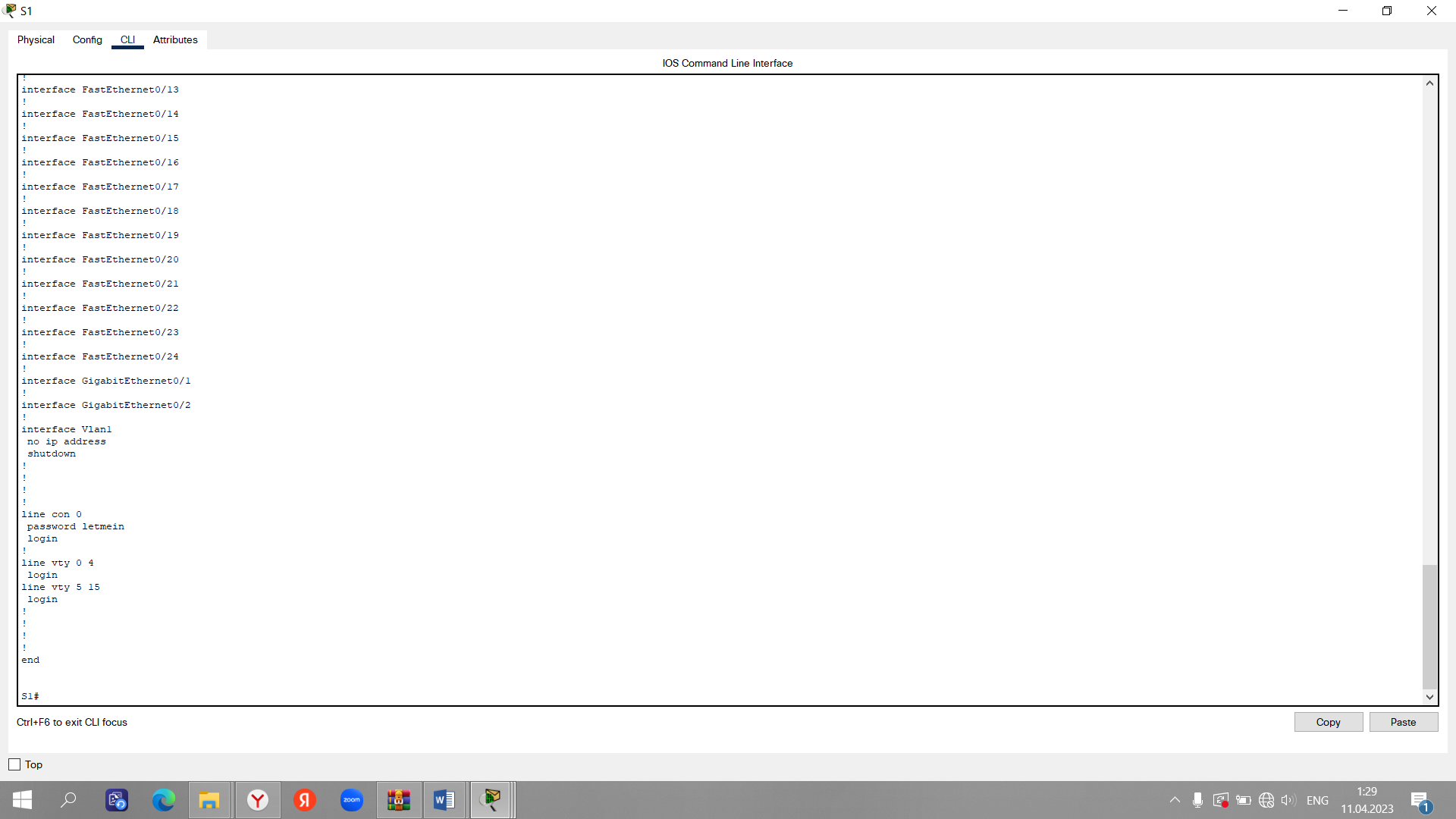

Е. Проверьте конфигурацию, изучив содержимое файла running-configuration. (рис.6-7)

Команда для ввода: «S1# show running-config»

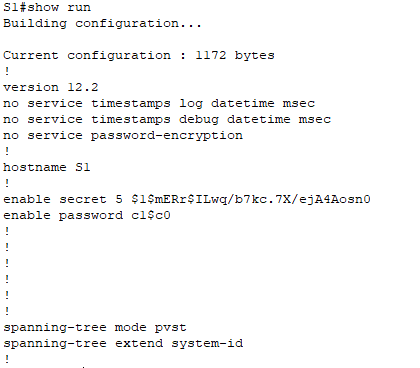

(Рис.6 Содержимое файла running-configuration в коммутаторе S1)

(Рис.7 Содержимое файла running-configuration в коммутаторе S1)

Обратите внимание, что пароли для консоли и привилегированного режима отображаются в виде обычного текста. Это может быть небезопасно, так как пароль может увидеть любой находящийся рядом человек.

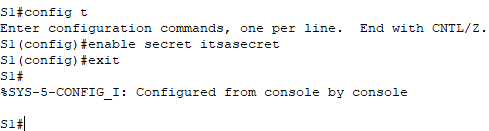

Шаг 6. Настройте зашифрованный пароль для защиты доступа к привилегированному режиму.

Пароль enable password нужно заменить на новый зашифрованный пароль с помощью команды enable secret. Установите для enable secret пароль itsasecret. (рис.8)

Команды для ввода:

«S1# config t»

«S1(config)# enable secret itsasecret»

«S1(config)# exit»

(Рис.8 Настройка зашифрованного пароля для защиты доступа к привилегированному режиму в коммутаторе S1)

Примечание. Пароль enable secret имеет приоритет перед паролем enable password. Если для коммутатора заданы оба пароля, для перехода в привилегированный режим EXEC нужно ввести пароль enable secret.

Шаг 7. Убедитесь, что в файл конфигурации добавлен пароль enable secret.

А. Введите команду show running-configеще раз, чтобы проверить новый пароль enable secret. (рис.9)

Примечание. Команду show running-configможно сократить до

Команда для ввода:

«S1# show run»

(Рис.9 Проверка установления пароля enable secret в файл конфигурации в коммутаторе S1)

Б. Что отображается при выводе пароля enable secret?

Ответ: 5 $1$mERr$ILwq/b7kc/7X/ejA4osn0

В. Почему пароль enable secret отображается не так, как задан?

Ответ: Он хранится в зашифрованном виде. Команда «enable secret» обеспечивает большую безопасность, потому что пароль шифруется.

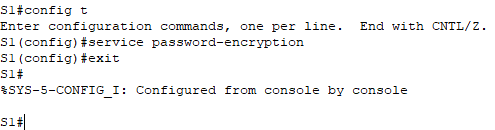

Шаг 8. Зашифруйте пароли enable и console.

Как было видно в шаге 7, пароль enable secret зашифрован, а пароли enable password и console хранятся в виде обычного текста. Сейчас мы зашифруем эти открытые пароли с помощью команды service password-encryption. (рис.10)

Команды:

«S1# config t»

«S1(config)# service password-encryption»

«S1(config)# exit»

(Рис.10 Шифрование открытых паролей enable и console в коммутаторе S1)

Если установить на коммутаторе другие пароли, они будут храниться в файле конфигурации в виде обычного текста или в зашифрованном виде? Дайте пояснение.

Ответ: Команда service password-encryption шифрует все текущие и будущие пароли.

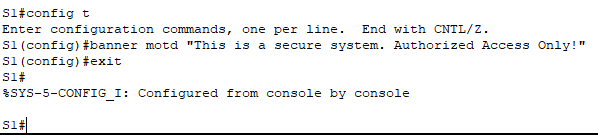

Часть 3. Настройка баннера MOTD (сообщения дня)

Шаг 1. Настройте баннер MOTD (сообщения дня).

В набор команд Cisco IOS входит команда, позволяющая настроить сообщение, которое будут видеть все, кто входит в систему на коммутаторе. Это сообщение называется сообщением дня или баннером MOTD (message of the day). Текст баннера нужно заключить в двойные кавычки или использовать разделитель, отличный от любого символа в строке MOTD. (рис.11)

Команды:

«S1# config t»

«S1(config)# banner motd "This is a secure system. Authorized Access Only!"»

«S1(config)# exit»

%SYS-5-CONFIG_I: Configured from console by console

(Рис.11 Настройка баннера MOTD в коммутаторе S1)

-

Когда будет отображаться этот баннер?

Ответ: Баннер будут отображаться, когда кто-то получит доступ к коммутатору через консольный порт.

-

Зачем на всех коммутаторах должен быть баннер MOTD?

Ответ: это предупреждение для пользователя.

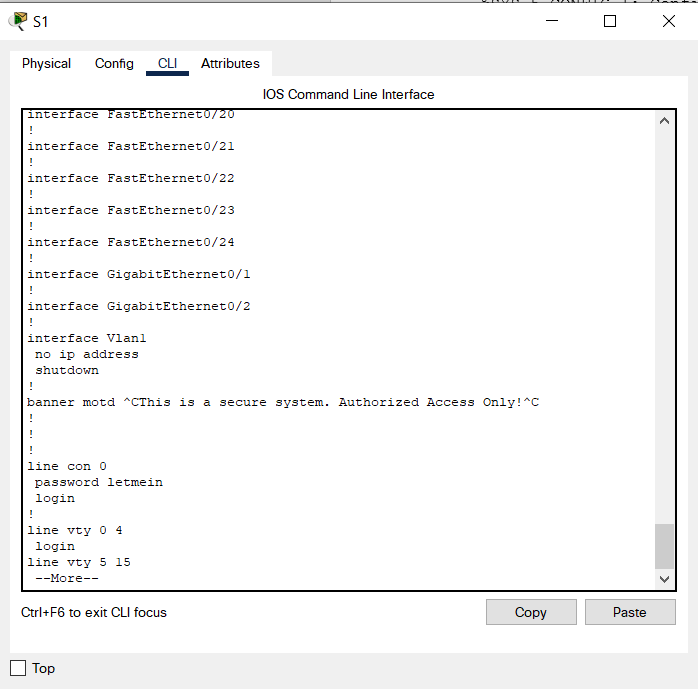

Часть 4. Сохранение файлов конфигурации в NVRAM

Шаг 1. Проверьте правильность конфигурации с помощью команды «show run.» (рис.12)

(Рис.12 Проверка правильности конфигурации в коммутаторе S1)

Шаг 2. Сохраните файл конфигурации.

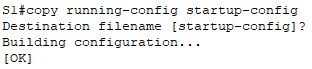

Вы завершили основную настройку коммутатора. Теперь выполните резервное копирование файла конфигурации в NVRAM и убедитесь, что внесенные изменения не были потеряны при перезагрузке системы или отключении питания. (рис.13)

Команды:

«S1# copy running-config startup-config»

Destination filename [startup-config]?[Enter]

Building configuration...

[OK]

(Рис.13 Сохранение файлов конфигурации в коммутаторе S1)

Какова самая короткая версия команды copy running-config startup-config?

Ответ: Copy run start.

Шаг 3. Изучите файл загрузочной конфигурации.

Какая команда отображает содержимое NVRAM?

Ответ: showstartup-config.

Все ли внесенные изменения были записаны в файл?

Ответ: да.

Часть 5. Настройка коммутатора S2

Вы завершили настройку коммутатора S1. Теперь настройте коммутатор S2. Если вы не можете вспомнить команды, вернитесь к частям 1–4.

Настройте для коммутатора S2 следующие параметры.

А. Имя устройства: S2. (рис.14)