Файл: Назначение и структура системы защиты информации коммерческого предприятия (Сущность защиты информации и важность информации в деятельности предприятия).pdf

Добавлен: 30.04.2023

Просмотров: 86

Скачиваний: 3

СОДЕРЖАНИЕ

Глава 1. Теоретические особенности защиты информации на предприятии

1.1 Сущность защиты информации и важность информации в деятельности предприятия

1.2. Правовые особенности защиты информации

1.3. Способы защиты информации

Глава 2. Практические аспекты системы защиты информации на предприятии

2.1. Комплексная система защиты информации на предприятии

Требования о защите информации, содержащейся в государственных информационных системах, устанавливаются федеральным органом исполнительной власти в области обеспечения безопасности и федеральным органом исполнительной власти, уполномоченным в области противодействия техническим разведкам и технической защиты информации, в пределах их полномочий. При создании и эксплуатации государственных информационных систем, используемые в целях защиты информации методы и способы ее защиты должны соответствовать указанным требованиям.

Федеральными законами могут быть установлены ограничения использования определенных средств защиты информации и осуществления отдельных видов деятельности в области защиты информации.

В процитированной статье Закона фигурируют все три основных аспекта информационной безопасности: доступность, целостность и конфиденциальность. Кроме того, обязательным является отслеживание нарушений безопасности и постоянный контроль за обеспечением уровня защищенности информации.

1.3. Способы защиты информации

Информационная безопасность на предприятии представляет собой комплекс мер по защите и поддержанию системы, обеспечивающей защиту информационных данных от различных воздействий естественного или искусственного характера, которые, впоследствии, могут нанести ущерб всей информационной системе организации[6].

А разнообразные организационные и технические меры, направленные на обеспечение безопасности всех видов данных, являются системой защиты информации предприятия. Угроз же, связанных с информационной безопасностью данных каждой компании, может быть много, например: сбои в работе технических средств, мошенничество, небрежность сотрудников, подлог или хищение, искажение информации предприятия. Существуют как внешние источники угроз (люди, не принадлежащие к организации), так и внутренние (персонал фирмы). Мошенники могут препятствовать пересылке сообщений, менять содержимое передаваемых сообщений, получать доступ к информации организации путём шантажа сотрудников, так же может осуществляться подсоединение к компьютерной сети компании.

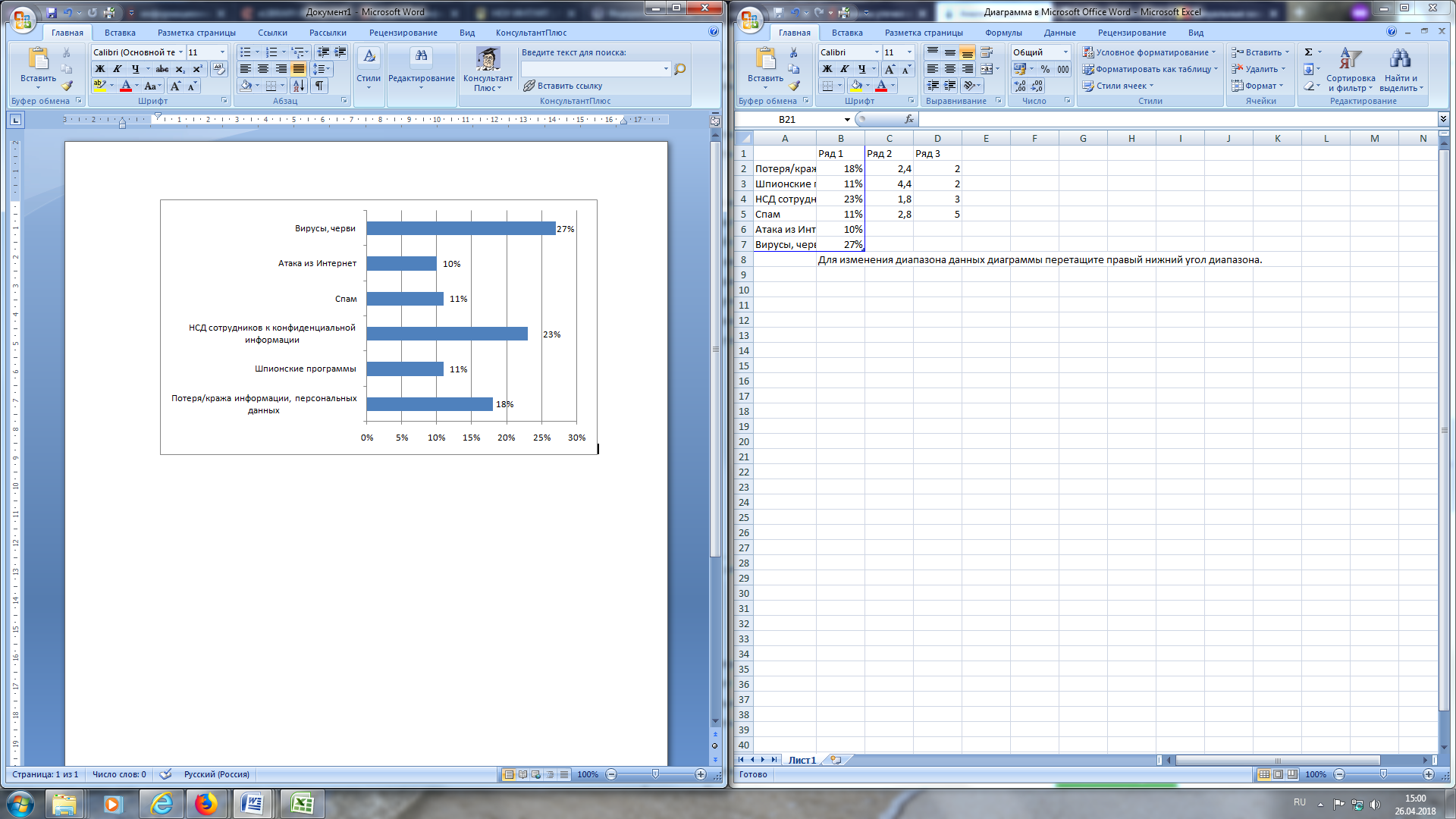

Различные вредоносные программы – основные средства атаки злоумышленников. К ним могут относиться вирусы, троянские черви, ложные архиваторы, ускорители обмена данных и другие программы. Вирусное программное обеспечение развивается достаточно быстро. Каждое предприятие должно уделять большое внимание защите данных путём совершенствования своей внутренней информационной системы безопасности. Только так организация сможет уберечь свою электронную информацию от внешних и внутренних угроз, атак со стороны Интернет-сервисов, а так же от хищения или искажения конфиденциальной информации. На рисунке 2 изображена статистическая информация по каналам утечки информации из предприятия.

Рисунок 2 – Каналы утечки информации[7]

Каждое предприятие является достаточно сложной и уникальной структурой, которая постоянно требует информационную защиту, разработку концепции защиты организации и поиск услуг по обеспечению безопасности. Всё это происходит с учётом особенностей и специфики фирмы. Однако грамотная и профессиональная защита будет обеспечена только посредством комплексного подхода, который включает в себя пошаговую методологическую работу. Каждая система безопасности предприятия, прежде всего, обеспечивается корректной работой таких подразделений как[8]:

1. «Компьютерная безопасность», работа которого основана на принятии технологических и административных мер, обеспечивающих корректное и качественное выполнение всех аппаратных компьютерных систем, что позволяет создать единый, целостный, доступный и конфиденциальный ресурс.

2. «Безопасность данных» - подразделение, осуществляемое защиту информации предприятия от халатных, случайных, неавторизированных или умышленных разглашений данных или взлома системы.

3. «Безопасное программное обеспечение» - подразделение, включающее в себя комплекс прикладных и общецелевых программных средств, направленных на обеспечение безопасной работы всех систем и безопасную обработку данных.

4. «Безопасность коммуникаций» обеспечивает аутентификацию систем телекоммуникаций, предотвращающих доступность информации неавторизированным лицам, которая может быть выдана на телекоммуникационный запрос.

Во всех методах разработки системы информационной безопасности организации можно выделить самые основные принципы работы:

- предприятие должно провести анализ и оценку текущего состояния безопасности, а также составить план предполагаемых мероприятий по обеспечению защиты данных в своей организации;

- необходимо разработать эффективное программное обеспечение, подготовить документацию к разрабатываемому ПО, смоделировать систему управления информационной безопасностью;

- организации необходимо грамотно организовать управление информационной безопасностью;

- реализовать политику безопасности на предприятии, обеспечить организацию всем необходимым оборудованием и программным обеспечением, реализующим информационную безопасность, организовать создание целостной структуры службы безопасности, а также обучить весь персонал предприятия;

- организация должна грамотно осуществлять контроль, своевременное обновление программ, обеспечивающих безопасность данных, также следить и эффективно решать поставленные задачи, регулярно анализировать эффективность и давать объективную оценку работы системы безопасности.

Не менее важным шагом является обучение персонала методам защиты информации, которое заключается в доведении до сведения сотрудников, имеющих доступ к конфиденциальной информации предприятия, определенных правил и инструкций: по обеспечению неразглашения конфиденциальных сведений, по обращению с документами, содержащими такие сведения, по прогнозированию действий конкурентов, по противодействию вербовочным подходам со стороны конкурентов и правоохранительных структур. Защита интеллектуальной собственности также является очень важным элементом безопасности информации. С носителями таких сведений или обладателями авторских прав проводятся отдельные занятия. Остальным разъясняются понятие служебной информации и их права на результаты интеллектуальной деятельности[9].

И предприятиям необходимо непрерывно работать над повышением эффективности защиты своей информации, а также заниматься разработкой более совершенных программ шифрования и блокировки утечки. Каждая организация должна стремиться применять только качественное и высокотехнологичное оборудование, разрабатывать улучшенные и более эффективные системы безопасности, грамотно обучать персонал своей предприятия и организовать систему контроля. Всё это в дальнейшем будет способствовать безопасной работе организации с минимальным риском нарушения целостности данных и сохранения их конфиденциальности. И это, в свою очередь, гарантирует высокую производительность работы фирмы и плодотворное ведение бизнеса.

Глава 2. Практические аспекты системы защиты информации на предприятии

2.1. Комплексная система защиты информации на предприятии

Развитие в обществе рыночных отношений сопровождается нарастанием конкуренции между производителями товаров и услуг. Желание преуспеть быстрее соперников приводит к стремлению заполучить как можно больше конфиденциальной информации о применяемых ими технологиях, причем для добывания информации используются различные методы, затрагивающие сферу информационной безопасности.

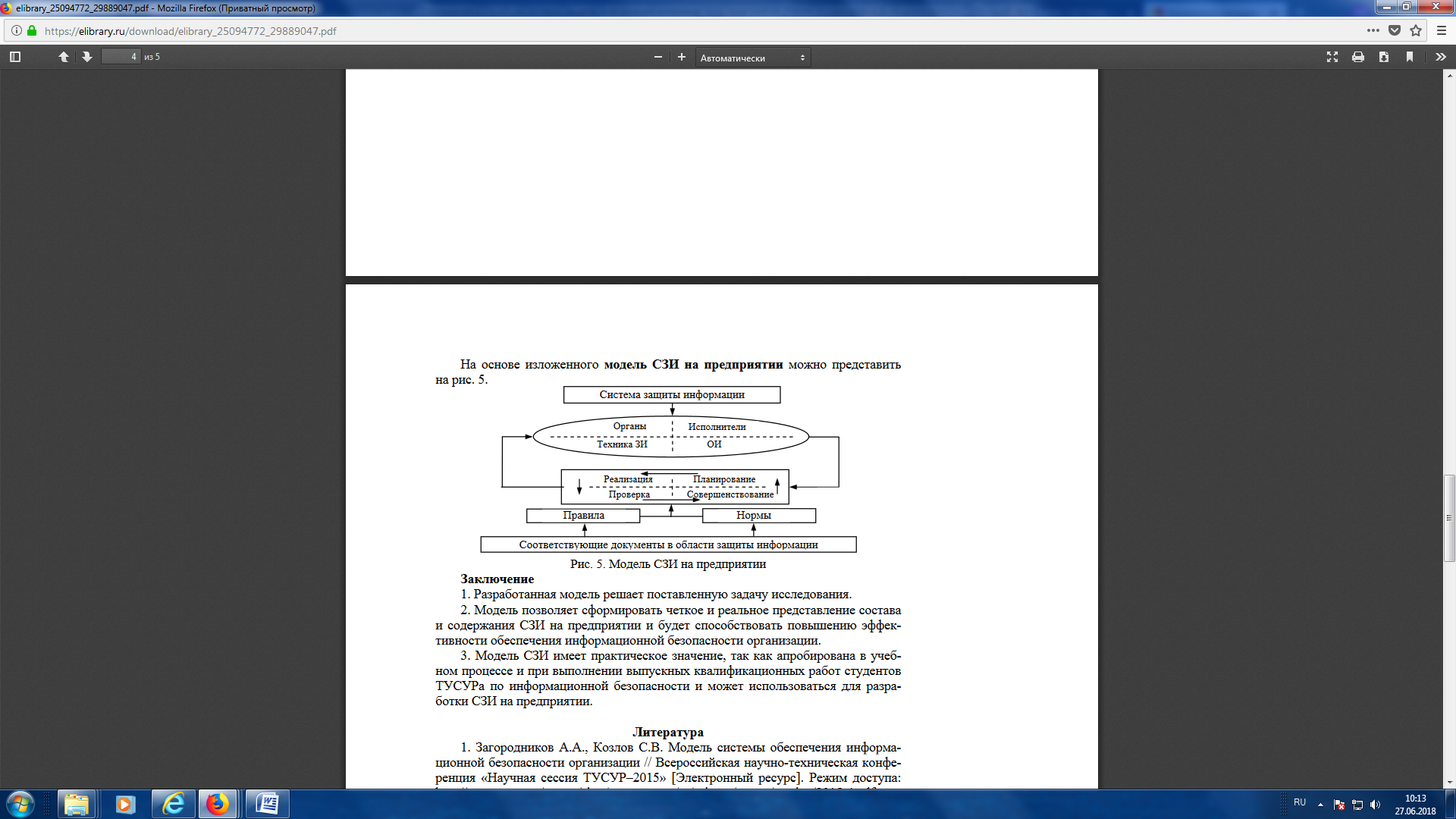

Разработка системы защиты информации на предприятии (СЗИ) является ключевой задачей системы обеспечения информационной безопасности организации. Однако существующие модели СЗИ в недостаточной мере четко и ясно формируют представление о ее структуре, составе и содержании, что создает серьезную проблематику обеспечения информационной безопасности на предприятии. В связи с этим в целях повышения эффективности обеспечения информационной безопасности организации очевидна постановка задачи о разработке модели системы защиты информации на предприятии. В общем случае система зашиты информации определяется как совокупность органов и (или) исполнителей, используемой ими техники защиты информации, а также объектов защиты информации, организованная и функционирующая по правилам и нормам, установленным соответствующими документами в области защиты информации. Это позволяет представить концепт модели СЗИ (рис . 1).

Рисунок 3 –Модель системы защиты информации

Содержательная основа составляющей «Органы» включает в себя государственные организации взаимодействующие с предприятием органов по аттестации объектов информатизации (ОИ) и аудиторских фирм, головной организацией предприятия. В качестве составляющей «Исполнители» представляется руководителями предприятия и службой информационной безопасности организации.

«Техника защиты информации» определяется как средства защиты информации, в том числе средства физической защиты информации, криптографические средства защиты информации, средства контроля эффективности защиты информации, средства и системы управления, предназначенные для обеспечения защиты информации.

Комплексная СЗИ предприятия представляет собой совокупность методов и средств, имеющих перед собой такую важную цель, как обеспечение необходимой эффективной защиты информации (ЗИ) на предприятии. Защищаемыми объектами информатизации являются:

- средства и системы информатизации (средства вычислительной техники, автоматизированные системы различного уровня и назначения на базе средств вычислительной техники, в том числе информационно-вычислительные комплексы, сети и системы, средства и системы связи и передачи данных), технические средства приема, передачи и обработки информации (телефонии, звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео и буквенно-цифровой информации), программные средства (операционные системы, системы управления базами данных, другое общесистемное и прикладное программное обеспечение), используемые для обработки конфиденциальной информации;

- технические средства и системы, не обрабатывающие непосредственно конфиденциальную информацию, но размещенные в помещениях, где она обрабатывается (циркулирует);

- защищаемые помещения. Так же КСЗИ направлено на:

- защиту легитимных интересов предприятия от незаконных посягательств;

- обеспечение безопасности жизни и здоровья персонала;

- недопущение хищения или(и) уничтожения финансовых или материальных ценностей, разглашения утечки и несанкционированного доступа (НСД) к служебной информации, нарушения работы технических средств, обеспечение производственной деятельности, включая производственные технологии[10].

Для достижения целей обеспечения защиты информации на предприятии необходимо решить следующие задачи:

- создание вертикально интегрированной системы обеспечения защиты информации, включая организационные, программные, аппаратные и физические меры;

- координация действий структурных подразделений предприятия в области обеспечения защиты информации;

- поддержание системы обеспечения защиты информации в состоянии, устойчивом к реализации потенциальных угроз;

- прогнозирование, обнаружение и анализ источников угроз информационной безопасности;

- разработка и внедрение в информационную структуру предприятия современных методов и средств обеспечения защиты информации;

- организация контроля состояния и анализ эффективности системы обеспечения защиты информации и реализация мер по ее совершенствованию;

- подбор кадров для работы в области защиты информации.

Проведение комплекса мероприятий по обеспечению защиты информации на предприятии возложено на отдел корпоративной защиты, который обеспечивает контроль над структурными подразделениями в области соблюдения утвержденной политики безопасности и исполнения инструкций по защите информации. В частности в области организации защиты информации в локальной вычислительной сети предприятия осуществляется взаимодействие с отделом автоматизированных систем управления.

Осознание необходимости разработки стратегических подходов к защите формировалось по мере осознания важности, многоаспектности и трудности защиты и невозможности эффективного ее осуществления простым использованием некоторого набора средств защиты.

Под стратегией вообще понимается общая направленность в организации соответствующей деятельности, разрабатываемая с учетом объективных потребностей в данном виде деятельности, потенциально возможных условий ее осуществления и возможностей организации.

Известный канадский специалист в области стратегического управления Г. Минцберг предложил определение стратегии в рамках системы «5-Р». По его мнению, она включает:

1) план (Plan) — заранее намеченные в деталях и контролируемые действия на определенный срок, преследующие конкретные цели;

2) прием, или тактический ход (Ploy), представляющий собой кратковременную стратегию, имеющую ограниченные цели, могущую меняться, маневр с целью обыграть противника;

3) модель поведения (Patten of behaviour) — часто спонтанного, неосознанного, не имеющего конкретных целей;