Файл: «Принципы построения и функционирования DLP-систем».pdf

Добавлен: 26.05.2023

Просмотров: 112

Скачиваний: 7

Программный комплекс лучше всего поначалу запускать в пассивном режиме, чтобы он только сканировал информационные потоки, но не вмешивался в них. Это позволит обратить внимание на ложные срабатывания и переписать политики ИБ так, чтобы свести такие случаи к минимуму.

- DLP-система работает неэффективно. Причина проблемы: на внедрение выделено слишком мало ресурсов. Недостаточно просто включить программу и ждать, когда она начнет ловить инсайдеров. Необходимо правильно сконфигурировать почтовые и файловые серверы, межсетевые экраны, программы для шифрования, чтобы DLP могла взаимодействовать с ними. Эта работа требует как времени, так и наличия грамотных специалистов в штате.

- DLP-система не останавливает утечку. Причина проблемы: недостаточно хорошо проводятся внутренние расследования. Прямая блокировка пересылки конфиденциальной информации эффективно работает только для предотвращения случайных «сливов». Но это не единственная функция DLP. Система способна дать много аналитической информации о настроениях в коллективе, связях между сотрудниками, подозрительной активности.

Выявление целенаправленной продажи информации или мошеннических схем внутри организации – результат тщательной обработки собранных программой данных. ИБ-специалисты должны уметь не только создать политики информационной безопасности, но и проводить доскональные внутренние расследования, действовать на опережение, а не ждать, когда утечка уже случится.

Принципы функционирования DLP-систем

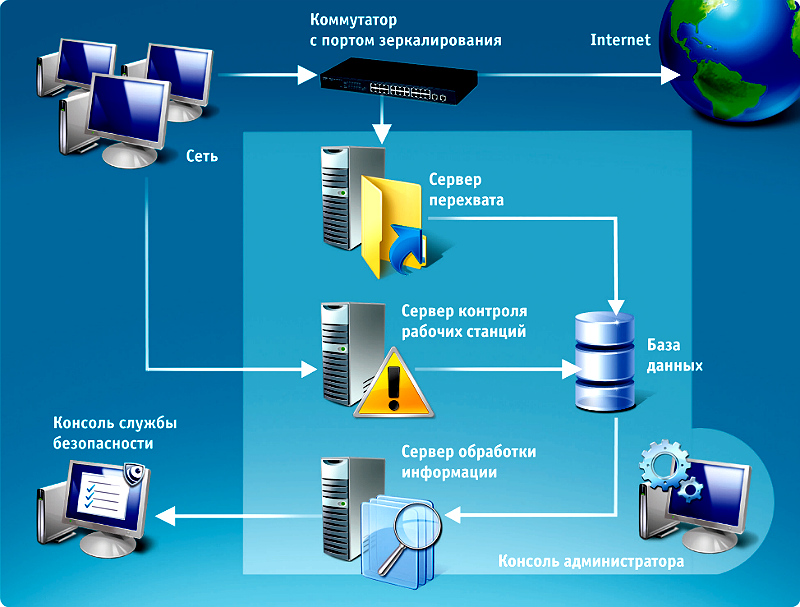

Современная система защиты от утечки информации, как правило, является распределённым программно‑аппаратным комплексом, состоящим из большого числа модулей различного назначения. Часть модулей функционирует на выделенных серверах, часть — на рабочих станциях сотрудников компании, часть — на рабочих местах сотрудников службы безопасности.

Рисунок 1. Принципиальная схема оборудования DLP-системы.

Выделенные сервера могут потребоваться для таких модулей как база данных и, иногда, для модулей анализа информации. Эти модули, по сути, являются ядром и без них не обходится ни одна DLP‑система.

База данных необходима для хранения информации, начиная от правил контроля и подробной информации об инцидентах и заканчивая всеми документами, попавшими в поле зрения системы за определённый период. В некоторых случаях, система даже может хранить копию всего сетевого трафика компании, перехваченного в течение заданного периода времени.

Модули анализа информации отвечают за анализ текстов, извлечённых другими модулями из различных источников: сетевой трафик, документы на любых устройствах хранения информации в пределах компании. В некоторых системах есть возможность извлечения текста из изображений и распознавание перехваченных голосовых сообщений. Все анализируемые тексты сопоставляются с заранее заданными правилами и отмечаются соответствующим образом при обнаружении совпадения.

Для защиты корпоративных данных от утечек нельзя просто делить информацию на конфиденциальную и неконфиденциальную.

Нужно уметь классифицировать информацию по функциональной принадлежности:

- финансовая;

- производственная;

- технологическая;

- коммерческая;

- маркетинговая.

А внутри классов – категоризировать её по уровню доступа:

- для свободного распространения;

- для ограниченного доступа;

- для служебного использования;

- секретная;

- совершенно секретная и так далее.

Большинство современных систем лингвистического анализа используют не только контекстный анализ (то есть в каком контексте, в сочетании с какими другими словами используется конкретный термин), но и семантический анализ текста. Эти технологии работают тем эффективнее, чем больше анализируемый фрагмент. На большом фрагменте текста точнее проводится анализ, с большей вероятностью определяется категория и класс документа. При анализе же коротких сообщений (SMS, интернет-пейджеры) ничего лучшего, чем стоп-слова, до сих пор не придумано.

Основные методы анализа:

- Поиск по словарям по точному совпадению слов, в некоторых случаях с учетом морфологии;

- Регулярные выражения — система синтаксического разбора текстовых фрагментов по формализованному шаблону, основанная на системе записи образцов для поиска. Например, номера кредитных карт, телефонов, адреса e-mail, номера паспортов, лицензионные ключи и т.п.

- Сравнение по типам файлов. Политиками безопасности может быть запрещена отправка вовне некоторых типов файлов. При этом если пользователь изменит расширение файла, то система все равно должна «опознать» тип файла и предпринять необходимые действия.

- Статистический («поведенческий») анализ информации по пользователям. Если пользователь имеет доступ к конфиденциальной информации, и в то же время он посещает определенные сайты (web-storage, web-mail, хакерские и т.п.), то он попадает в «группу риска» и к нему возможно применение дополнительных ограничивающих политик безопасности. Статистические технологии относятся к текстам не как к связной последовательности слов, а как к произвольной последовательности символов, поэтому одинаково хорошо работают с текстами на любых языках. Поскольку любой цифровой объект – хоть картинка, хоть программа – тоже последовательность символов, то те же методы могут применяться для анализа не только текстовой информации, но и любых цифровых объектов. И если совпадают хеши в двух аудиофайлах – наверняка в одном из них содержится цитата из другого, поэтому статистические методы являются эффективными средствами защиты от утечки аудио и видео, активно применяющиеся в музыкальных студиях и кинокомпаниях.

- Технологии цифровых отпечатков. Наиболее перспективные и достаточно сложные технологии, при которых производятся определенные математические преобразования исходного файла (алгоритмы эвристических преобразований производителями, как правило, не раскрываются). Процесс преобразования строится следующим образом: исходный файл – математическая модель файла – цифровой отпечаток. Такой процесс позволяет существенно сократить объем обрабатываемой информации (объем цифрового отпечатка не более 0,01 от объема файла). Цифровые отпечатки затем размещаются в центральном репозитарии (Oracle, MS SQL) и могут быть продублированы в оперативной памяти устройства, осуществляющего анализ информации (зависит от производителя и типа развертывания). Отпечатки затем используются для сравнения и анализа передаваемой информации. При этом отпечатки передаваемого и «модельного» файлов могут совпадать не обязательно на 100%, процент совпадения может задаваться (или «зашивается» в ПО производителем). Технологии устойчивы к редактированию файлов и применимы для защиты практически любых типов файлов: текстовых, графических, аудио, видео. Количество «ложных срабатываний» не превышает единиц процентов (все другие технологии дают 20-30% ложных срабатываний). Эта технология устойчива к различным текстовым кодировкам и языкам, используемым в тексте.

Для контроля действий сотрудников на их рабочие станции могут быть установлены специальные агенты. Такой агент должен быть защищён от вмешательства пользователя в свою работу и может вести как пассивное наблюдение за его действиями, так и активно препятствовать тем из них, которые пользователю запрещены политикой безопасности компании. Перечень контролируемых действий может ограничиваться входом/выходом пользователя из системы и подключением USB‑устройств, а может включать перехват и блокировку сетевых протоколов, теневое копирование документов на любые внешние носители, печать документов на локальные и сетевые принтеры, передачу информации по Wi‑Fi и Bluetooth и много другое. Некоторые DLP-системы способны записывать все нажатия на клавиатуре (key‑logging) и сохранять копий экрана (screen‑shots), но это выходит за рамки общепринятых практик.

С помощью простого поиска можно находить нужные файлы среди перехваченных документов. Параметры запроса можно конфигурировать, а в результатах поиска просмотреть, когда и какими сотрудниками был передан искомый документ.

Мониторинг файловых систем позволяет выявлять конфиденциальные корпоративные документы, которые по какой-то причине оказались на компьютерах сотрудников. Для контроля передвижения критически важных данных в системе можно создать банк эталонных документов, оборот которых необходимо контролировать. Мониторинг рабочих станций сотрудников осуществляется автоматически: настроенные в системе правила безопасности срабатывают при появлении на компьютере того или иного работника документа, совпадающего с образцом, хранящимся в банке данных.

Обычно, в составе DLP-системы присутствует модуль управления, предназначенный для мониторинга работы системы и её администрирования. Этот модуль позволяет следить за работоспособностью всех других модулей системы и производить их настройку.

Для удобства работы аналитика службы безопасности в DLP-системе может быть отдельный модуль, позволяющий настраивать политику безопасности компании, отслеживать её нарушения, проводить их детальное расследование и формировать необходимую отчётность. Возможности анализа инцидентов, проведения полноценного расследования и отчетность выходят на первый план по важности в современной DLP-системе.

Современные DLP-системы

Существует большое количество DLP-систем, рассмотрим некоторые из них:

- SearchInform

"Контур информационной безопасности SearchInform" - одно из наиболее совершенных решений по контролю над информационными потоками предприятия на всех уровнях. Продукт имеет модульную структуру, то есть заказчик может по своему выбору установить только часть компонентов. В число модулей контура входят:

SearchInform NetworkSniffer - платформа для перехвата данных на уровне зеркалируемого трафика. Включает в себя следующие продукты:

SearchInform MailSniffer - позволяет перехватывать всю входящую и исходящую электронную почту, включая передаваемую и получаемую через почтовые Web-сервисы;

SearchInform IMSniffer - позволяет перехватывать сообщения интернет-пейджеров (ICQ, QIP, MSN, JABBER), а также отслеживать общение в популярных социальных сетях (Одноклассники, LinkedIn, Facebook и т.д.);

SearchInform HTTPSniffer - позволяет перехватывать информацию, отправляемую на интернет-форумы, блоги и прочие web-сервисы;

SearchInform FTPSniffer - предназначен для перехвата документов, переданных и полученных по протоколу FTP.

SearchInform EndpointSniffer - агенты позволяют перехватывать, а также контролировать и отслеживать:

SearchInform NicrophoneSniffer - позволяет записывать разговоры, ведущиеся сотрудниками внутри офиса, либо в командировках;

SearchInform MobileSniffer - позволяет контролировать деятельность сотрудника, работающего с корпоративными мобильными устройствами на базе iOS;

SearchInform MonitorSniffer - информацию, отображаемую на мониторах пользователей;

SearchInform FileSniffer - операции с файлами, хранящимися на серверах и в общих сетевых папках;

SearchInform PrintSniffer - содержимое документов, отправленных на печать;

SearchInform FTPSniffer - информацию, передаваемую по протоколу FTP;

SearchInform HTTPSniffer - позволяет перехватывать информацию, отправляемую на интернет-форумы, блоги и прочие web-сервисы;

SearchInform DeviceSniffer - информацию, записываемую на различные внешние устройства (например, USB-флешки, CD/DVD диски);

SearchInform SkypeSniffer - голосовые и текстовые сообщения Skype;

SearchInform IMSniffer - сообщения интернет-пейджеров (ICQ, QIP, MSN, JABBER), а также отслеживать общение в популярных социальных сетях (Одноклассники, LinkedIn, Facebook и т.д.);

SearchInform MailSniffer - всю входящую и исходящую электронную почту, включая передаваемую и получаемую через почтовые Web-сервисы;

SearchInform EndpointSniffer - платформа для перехвата трафика через агенты на рабочих станциях и лэптопах работников. Позволяет контролировать сотрудника, находящегося за пределами корпоративной сети, передавая их для анализа отделу ИБ, как только лэптоп снова окажется в корпоративной сети;

SearchInform AlertCenter - "мозговой центр" всей системы безопасности. Опрашивает все модули и, при наличии в перехваченной информации определенных ключевых слов, фраз или фрагментов текста, немедленно оповещает об этом офицеров безопасности;

SearchInform ReportCenter - позволяет собирать статистику по активности пользователей и инцидентам, связанным с нарушениями политики безопасности, и представлять ее в виде отчетов;

SearchInform DataCenter - центр управления всеми индексами, созданными компонентами "Контура информационной безопасности SearchInform".

- SolarDozor

Как классическая DLP-система SolarDozor решает задачи по мониторингу, фильтрации и анализу каждого сообщения на наличие конфиденциальной информации. Но при решении задач по выявлению корпоративного мошенничества применяется другой подход. Для этого SolarDozor осуществляет накопление переписки сотрудников, профилирование их действий и в режиме реального времени контроль появления косвенных, на первый взгляд незначительных, признаков противозаконных действий сотрудников, аномалий в их поведении. Эти механизмы позволяют проводить ретроспективный анализ и расследования по накопленным данным и переписке сотрудника на всем объеме коммуникаций сотрудника.

Проблемы, которые решает Solar Dozor:

- Действия нелояльных сотрудников, сотрудников из групп риска (коммерческие отделы, отделы закупок, сотрудники, попадающие под сокращение, сотрудники на испытательном сроке), наносящих экономический ущерб организации;