ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4289

Скачиваний: 25

2.

Анализ мер и средств обеспечения безопасности и иден

тификация уязвимостей.

Целью анализа является определение

уязвимостей, связанных с активами и средой ИТ, использование

которых может привести к нарушению безопасности ИТ.

Для определения состава уязвимостей используются следую

щие источники:

• результаты анализа соответствия используемых мер и средств

обеспечения безопасности установленным требованиям безопас

ности ИТ;

• печатные и электронные источники, содержащие известные

уязвимости средств обеспечения безопасности ИТ;

• результаты работы автоматизированных средств выявления

уязвимостей;

• результаты тестирования средств обеспечения безопаснос

ти ИТ.

3.

Идентификация угроз безопасности.

При идентификации

угроз безопасности должны быть выявлены все имеющиеся и по

тенциально возможные угрозы безопасности ИТ следующих кате

горий:

• объективные и субъективные;

• внутренние и внешние;

• случайные и преднамеренные.

Описание угрозы безопасности должно содержать:

• источник угрозы;

• способ (метод) реализации угрозы;

• используемая уязвимость;

• вид защищаемых активов, на которые воздействует угроза;

• вид воздействия на активы;

• нарушаемое свойство безопасности активов.

Описание источника угрозы должно содержать:

• тип;

• мотивацию;

• компетентность;

• используемые ресурсы.

4. Определение вероятности реализации угрозы.

При опре

делении вероятности реализации угрозы должны быть учтены:

• мотивация, компетентность источника угрозы и используе

мые им ресурсы;

• имеющиеся уязвимости;

• наличие и эффективность мер и средств обеспечения без

опасности ИТ.

5.

Оценка уровня ущерба.

Уровень ущерба от реализации уг

розы определяется как максимальный уровень ущерба для нару

шаемых в результате реализации угрозы характеристик безопас

ности информации, обрабатываемой в ИТ, в соответствии с по

рядком, определенным в Приложении Б Специального техниче-

ского регламента «О безопасности информационных технологий»

[41].

6.

Оценка риска.

Значение риска от реализации угрозы опре

деляется как функция вероятности возникновения ущерба жизни

или здоровью граждан, имуществу физических или юридических

лиц, государственному или муниципальному имуществу, который

может быть нанесен в результате невыполнения функций, возла

гаемых на ИТ, и нарушения условий ее эксплуатации. Значение

риска нарушения безопасности ИТ определяется как максималь

ное значение риска из рисков для всех рассмотренных угроз без

опасности ИТ.

Оценка рисков может быть выполнена различными способами

в зависимости от выбранной методологии оценки. Целью оценки

является получение ответа на два вопроса: приемлемы ли суще

ствующие риски и, если нет, то какие защитные средства эконо

мически выгодно использовать. Значит, оценка должна быть ко

личественной, допускающей сопоставление с заранее выбранны

ми границами допустимости и расходами на реализацию новых

регуляторов безопасности.

Так, в целях оценки рисков часто используются табличные

методы [24]. В простейшем случае используется субъективная оцен

ка двух факторов: вероятности угрозы и величины ущерба. Двух

факторная оценка моделирует ситуацию отсутствия у предприя

тия какой-либо КСЗИ. В этом случае реализованная угроза ведет

к нанесению ущерба объекту ИБ.

При наличии КСЗИ модель риска должна учитывать способ

ность системы противодействовать реализации угрозы. Для этого

модель может быть дополнена фактором уязвимости КСЗИ, а риск

должен учитывать вероятность преодоления КСЗИ при реализа

ции угрозы. Поэтому вероятность нанесения ущерба уже не равна

вероятности реализации угрозы и может быть определена по фор

муле:

Рут

=

Ругр Ру,

где Рущ, Лтр,

Ру

— соответственно вероятности

ущерба, угрозы и уязвимости. Тогда риск

R

определяется по фор

муле:

R

=

Р

утр

Р

у

U,

где

U —

величина ущерба.

Рассмотренный ранее экспертно-лингвистический подход к

оценке рисков нарушения И Б сопряжен с рядом трудностей прак

тической реализации: малочисленностью экспертов соответствую

щей квалификации, значительной нечеткостью оценок и др. Вслед

ствие этого весьма интересен экспертно-аналитический метод,

понижающий требования к квалификации экспертов, а также не

четкость и трудоемкость оценок. В соответствии с этим методом

относительным показателем величины ущерба является фактор

подверженности воздействию (ФП) — процент потери, который

может нанести конкретному активу реализованная угроза.

Наличие значений ценности актива и ФП позволяет опреде

лить величину ущерба, который может быть нанесен объекту при

реализации конкретной угрозы. В качестве показателя ущерба

можно использовать ожидание единичной потери (ОЕП), кото

рое представляется выражением: ОЕП = ЦАФП, где ЦА — цен

ность актива; ФП — фактор подверженности воздействию опре

деленной угрозы.

Ожидаемые за год финансовые потери актива от одной опре

деленной угрозы характеризуются показателем «ожидание еже

годной потери» (ОГП). Для определения ОГП также используется

понятие «частота реализации угрозы» (ЧР) — ожидаемое число

реализаций у-й угрозы по отношению к /-у объекту ИБ. Тогда

ОГП = ОЕП ЧР. Из этой формулы видно, что понятие «ожида

ние ежегодной потери» близко к понятию «риск».

При проведении оценок необходимо учитывать следующие

обстоятельства. Рисковые события имеют разную частоту прояв

ления: некоторые случаи могут происходить раз в несколько лет

или десятилетий, а другие — ежедневно или много раз в день.

Естественно, такими временными интервалами трудно опериро

вать. Например, в табл. 6.4 оцениваемый период имеет значения:

неделя, месяц и т.д. Удобнее работать с временными интервала

ми, кратными 10. Тогда три года, можно считать, приближенно

равны 1 ООО дням. Это позволяет оценивать события как с низ

кой, так и высокой вероятностью возникновения.

Кроме того, при анализе риска точное знание частоты реали

зации угрозы не принципиально (восемь или двенадцать случаев

в год). Поэтому для упрощения анализа достаточно иметь оценку

с точностью до порядка, т. е. частоту

fj

представлять численно крат

ной 10. Тогда при оценке частоты возникновения 1 раз в 300 лет,

можно считать

fj=

1. Иные значения установленной зависимости

представлены в табл. 6.5.

Аналогичные рассуждения можно привести в отношении ущер

ба: не существенна разница при оценке ущерба между величина

ми 1 100000 руб. или 1 200000 руб. Поэтому можно полагать, что

при величине ущерба 100 руб.

Щ -

1. Иные значения этого логи

ческого правила представлены в табл. 6.6.

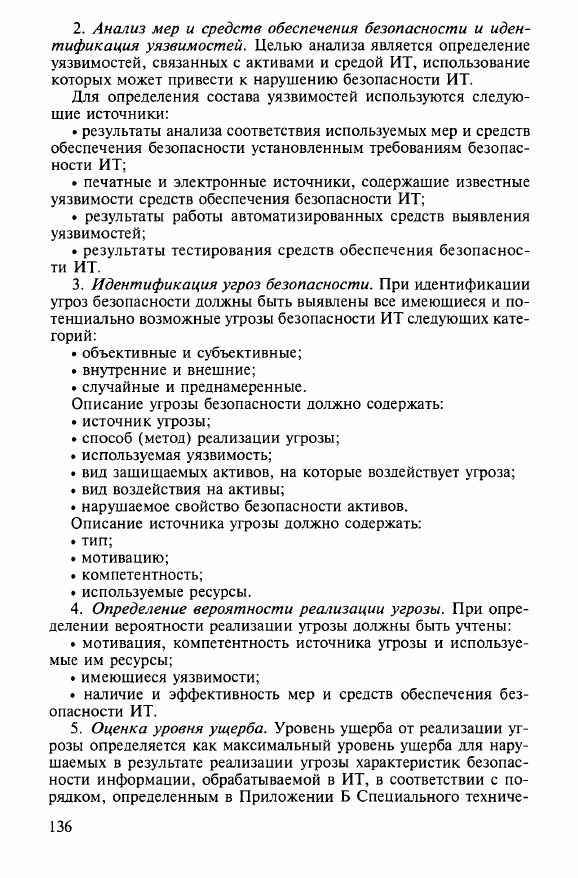

Таблица 6.5.

Возможная шкала частоты угроз

Частота

1/300

лет

1/30

лет

1/3

года

1/100

дней

1/10

дней

i/i

день

10/1

день

100/1

день

/

1

2

3

4

5

6

7

8

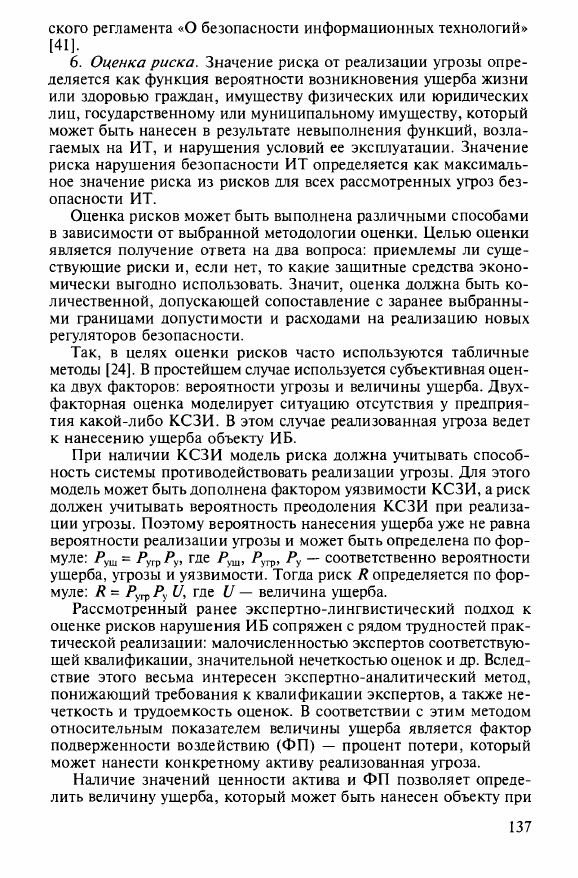

Таблица 6.6.

Возможная шкала ущерба

Руб.

100 1000 10000 100000 1000000 10000000 100000000

1000000000

и

1

2

3

4

5

6

7

8

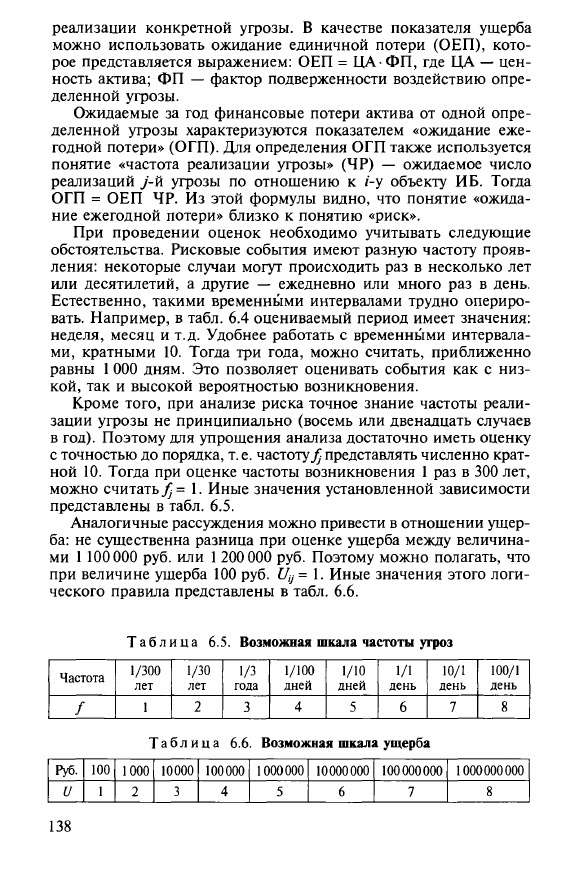

Как было показано, ожидание ежегодной потери (ОГП) — ре

зультат реализации угрозы и частоты ее возникновения. Исходя

из значений / и /, значение ОГП можно определить по следующей

10/+/_3

формуле: ОГП = —

Необходимо отметить, что оценку ущерба при реализации уг

розы наиболее квалифицированно может провести руководство

предприятия или пользователь информации. Оценку вероятности

реализации угрозы целесообразно проводить силами специалис

тов по ИБ или ИТ-персонала.

Ранжирование рисков

производится для формирования реше

ний по противодействию угрозам, причем целесообразно оценить

степень опасности каждой угрозы. Эту задачу удобно решать на

основе таблицы рисков, которая представляет собой матрицу уг

роз и поставленных им в соответствие рисков.

Множество количественно оцененных рисков позволяет по

строить стек (последовательность убывающих значений) рисков.

Таблица и стек рисков могут быть использованы для анализа с

целью выявления угроз (уязвимостей), которые обеспечивают наи

больший вклад в значение интегрального риска. Именно на эти

угрозы направляется в первую очередь риск-менеджмент.

Выбор допустимого уровня риска

связан с затратами на реа

лизацию КСЗИ. Вследствие этого кроме метода уменьшения мак

симального риска на 25 — 30 % могут быть использованы иные под

ходы, в частности обеспечение так называемого базового и повы

шенного уровней ИБ.

При идентификации активов, т.е. тех ценностей, которые орга

низация пытается защитить, следует, конечно, учитывать не толь

ко компоненты информационной системы, но и поддерживаю

щую инфраструктуру, персонал, а также нематериальные ценно

сти, такие как репутация компании. Тем не менее одним из глав

ных результатов процесса идентификации активов является полу

чение детальной информационной структуры организации и спо

собов ее (структуры) использования.

Этапы, предшествующие анализу угроз, можно считать подго

товительными, поскольку, строго говоря, они впрямую не связа

ны с рисками. Риск появляется там, где есть угрозы [5]. Краткий

перечень наиболее распространенных угроз был приведен выше.

Как правило, наличие той или иной угрозы является следствием

слабостей в защите информационной системы, которые в свою

очередь объясняются отсутствием некоторых сервисов безопасно

сти или недостатками в реализующих их защитных механизмах.

Первый шаг в анализе угроз — их

идентификация.

Анализи

руемые виды угроз следует выбрать из соображений здравого смыс

ла (оставив вне поля зрения, например, землетрясения или захват

организации террористами), но в пределах выбранных видов про

вести максимально полное рассмотрение.

Целесообразно выявлять не только сами угрозы, но и источни

ки их возникновения, что поможет в выборе дополнительных

средств защиты. Например, нелегальный вход в систему может

стать следствием воспроизведения начального диалога, подбора

пароля или подключения к сети неавторизованного оборудования.

Очевидно, для противодействия каждому из перечисленных спо

собов нелегального входа нужны свои механизмы безопасности.

После идентификации угрозы необходимо оценить

вероят

ность

ее

осуществления.

Допустимо использовать при этом трех

балльную шкалу: 1 — низкая, 2 — средняя, 3 — высокая вероят

ность. Кроме вероятности осуществления важен

размер потен

циального ущерба.

Например, пожары бывают нечасто, но ущерб

от каждого из них, как правило, велик. Тяжесть ущерба также

можно оценить по трехбалльной шкале.

Если какие-либо риски оказались недопустимо высокими, не

обходимо реализовать дополнительные защитные меры. Оцени

вая стоимость защитных мер, следует учитывать не только пря

мые расходы на закупку оборудования и/или программ, но и рас

ходы на внедрение новинки, в частности, на обучение и перепод

готовку персонала.

Когда намеченные меры приняты, надо проверить их действен

ность, т.е. убедиться, что остаточные риски стали приемлемыми.

Если это на самом деле так, значит, все в порядке и можно спо

койно намечать дату ближайшей переоценки. В противном слу

чае придется проанализировать допущенные ошибки и немедлен

но провести повторный сеанс управления рисками [5].

6 .5 . Обеспечение безопасности информации

в непредвиденных ситуациях

Согласно [41], к обеспечению защиты информации в непред

виденных ситуациях предъявляются следующие требования:

• наличие плана действий в непредвиденных ситуациях, пери

одически проверяемого и обновляемого;

• проведение обучения действиям в непредвиденных ситуаци

ях;

• выделение мест резервного хранения информации;

• предусмотреть резервирование телекоммуникационных сер

висов (услуг);

• разработать требования к резервному копированию инфор

мации;

• разработать требования по восстановлению ИТ.