ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4284

Скачиваний: 25

• определение заказчиком подразделений и лиц, ответствен

ных за эксплуатацию средств и мер зашиты информации, обуче

ние назначенных лиц специфике работ по защите информации

на стадии эксплуатации объекта информатизации;

• выполнение генерации пакета прикладных программ в комп

лексе с программными средствами защиты информации;

• разработка эксплуатационной документации на объект ин

форматизации и средства защиты информации, а также организа

ционно-распорядительной документации по защите информации

(приказов, инструкций и других документов);

• выполнение других мероприятий, специфичных для конк

ретных объектов информатизации и направлений защиты инфор

мации.

Задание на проектирование оформляется отдельным докумен

том, согласовывается с проектной организацией, службой (спе

циалистом) безопасности предприятия-заказчика в части доста

точности мер по технической защите информации и утверждается

заказчиком.

Мероприятия по защите информации от утечки по техниче

ским каналам являются основным элементом проектных реше

ний, закладываемых в соответствующие разделы проекта, и раз

рабатываются одновременно с ними.

На стадии проектирования и создания объекта информатиза

ции оформляются также технический (технорабочий) проект и

эксплуатационная документация СЗИ:

• пояснительная записка с изложением решений по комплексу

организационных мер и программно-техническим (в том числе

криптографическим) средствам обеспечения безопасности инфор

мации, состава средств защиты информации с указанием их соот

ветствия требованиям ТЗ;

• описание технического, программного, информационного

обеспечения и технологии обработки (передачи) информации;

• план организационно-технических мероприятий по подго

товке объекта информатизации к внедрению средств и мер защи

ты информации;

• технический паспорт объекта информатизации;

• инструкции и руководства по эксплуатации технических и

программных средств защиты для пользователей, администраторов

системы, а также для работников службы защиты информации.

На стадии ввода в действие объекта информатизации и СЗИ

осуществляются:

• опытная эксплуатация средств защиты информации в комп

лексе с другими техническими и программными средствами в це

лях проверки их работоспособности в составе объекта информа

тизации и отработки технологического процесса обработки (пе

редачи) информации;

• приемо-сдаточные испытания средств защиты информации

по результатам опытной эксплуатации с оформлением приемо

сдаточного акта, подписываемого разработчиком (поставщиком)

и заказчиком;

• аттестация объекта информатизации по требованиям без

опасности информации.

На этой стадии оформляются:

• акты внедрения средств защиты информации по результатам

их приемо-сдаточных испытаний;

• предъявительский акт к проведению аттестационных испыта

ний;

• заключение по результатам аттестационных испытаний.

При положительных результатах аттестации на объект инфор

матизации оформляется аттестат соответствия требованиям по

безопасности информации.

Кроме указанной документации в учреждении (на предприя

тии) оформляются приказы, указания и решения:

• о проектировании объекта информатизации, создании соот

ветствующих подразделений разработки и назначении ответствен

ных исполнителей;

• о формировании группы обследования и назначении ее руко

водителя;

• о заключении соответствующих договоров на проведение ра

бот;

• о назначении лиц, ответственных за эксплуатацию объекта

информатизации;

• о начале обработки в АС (обсуждения в защищаемом поме

щении) конфиденциальной информации.

В целях своевременного выявления и предотвращения утечки

информации по техническим каналам, исключения или суще

ственного затруднения несанкционированного доступа и предот

вращения специальных программно-технических воздействий,

вызывающих нарушение целостности информации или работо

способность технических средств в учреждении (на предприятии),

проводится периодический (не реже одного раза в год) контроль

состояния защиты информации. Контроль осуществляется служ

бой безопасности учреждения (предприятия), а также отрасле

выми и федеральными органами контроля (для информации,

режим защиты которой определяет государство) и заключается в

оценке:

• соблюдения нормативных и методических документов Гос

техкомиссии России;

• работоспособности применяемых средств защиты информа

ции в соответствии с их эксплутационной документацией;

• знаний и выполнения персоналом своих функциональных

обязанностей в части защиты информации.

Т

а

б

л

и

ц

а

7.

2.

О

сн

ов

н

ы

е

м

ет

од

ы

и

ср

ед

ст

в

а

п

ол

уч

ен

и

я

и

за

щ

ит

ы

и

н

ф

о

р

м

а

ц

и

и

S

О

2 g

І

£ &

з

В

о

S

Cd

^

^

ГО

QJ

S

X

<L>

у

§ • 1

С

м С

О

5 Р-

l a

о . £

о 5

cd

о

2

CQ

О

>? 2

го

а>

К

X

cd

CQ

О cd

& *

5 s

ё

=

х

0J

«и

Е -

Q. Д

5 «

£ s

та *т"

ю 5

о SS

I s

5 л

о •©*

cd S

5 Э

cd

S

X

X

1)

н

=г

<D

с

и

CL>

5

X

cd

CQ

О cd

! «

of

<u

s

ж

Л ■Г

CQ

*

o SS

r v

®

я °

X Jv

о -Ѳ-

cd S

S a

cd

С

>>

H

o

о

■=*

<D

s

X

<D

SP

о

cx

<D

s

X

<u

t

o.

о

s

a

a

S

C

l

0

•Ѳ*

X

s

0?

s

1

cd С

CQ

-

X

Й. 05

? 3

Н PQ

S I

Л 2

w cd

(L) >>

s 5

x о

cd С

c q

^

5 X

g o ^

t=: о S

S & £

I I *

С S о

X

0

f

1

X

о

• e

e

s

«=3

i £

s

T

Й

c=[

5S

X

s

о

о

sr

s

X

X

(D

H

о

s

3

o .

<D

2

X Cd

j a

c q

§ Й

s 35

=* s

ё

H

и £

я

*

s

X

s

<u

s

CL

с

о

X

з

X

cd

CQ

о

Q .

О

*

r,

<D

£ s

X Cd

<D

CQ

f c

°

5 &

& • &

cd

£ e

Си О

^ - e

X

0)

£-

sr

о

о .

с

cd

*

cd

O -

§ S

S g

CO

cr O-

i s

^

s

3S

s

о

a>

T

s

H

о

о

с

s

Ь

о

<D

Э*

s

ь

о

>>

X

о

• е

(D

е=:

а ,

о

0Q

2

го

cd

CL

U

§

CQ

cd

л

CQ

> .

S

О

X

§

CQ

О

о.

с

X

о

-ѳ*

<D

g

н

о

S

э

X

<D

CQ

Е-

О

^ н

*г

О . J

О

S

с

^

I С5

cd

%

>л

Ю

c[ I

<D

X

X

(L>

О

H

о

и.

n

5

л

§

с

о

>>

Э

СО

оз

н

о

э5

О

сх

н

о

>>

<и

S

X

со

03

О

О.

S

X

СО

о,

(Т)

А

§

S

2

X

X

<D

с

и

05

со

м

а

а)

т

X

го

х 2

■Ѳ* я

§ *

I I

се

;

со

*

о

<и

у

X

го ^

х g

■ѳ* £

э

С

О

СО

X

н

1 «

2 <D

s S

Е?

СО

СО

CQ

п

о

S °

-

Ё I

5 5

сх Й

ч> СХ

* *

«Г «

I s

§

А

§

6

з

э

СО

го

О

н

с

X

о.

го

X

■ѳ

S

н

05

X

о.

х

о

сх

D

* 2

<D н

ь і

О го

о

>.

CL

X и

С

О

J3

§

Е -

X

СО

of

X

н

05

X

О.

с

U

05

О. со

О “

о

*

о

<L

>

т

X

н

о

>>

*

СО

СО

о,

II

5 ь

Е= 1

5 °

<

X

<и

X

*

о

<L

>

гг

S

X

X

а>

н

о

S

п

СО

о.

0J

3

X

СО

J3

03

s !5

3 Я

<L

>

s

X

р

sr

о

о.

с

СО

*

СО

сх

о

сх

S

с

a

&

II

- о

3S СХ

3 s

х -Ѳ-

J3 со

s &

X о

CQ *Ѳ"

а

<D

3

X

J3

5

СО

C

Q

н

—

<->

s 35

я 2

(D сх

а>

3

X

S3

СХ

СО

е

с

<

3

S

СО

го

<D

3

X

S

S

СО

СХ

U

о

СХ

с

о

С Х

S

Си

н

о

S

и

о

и

о

X

т

X

S

СО

а.

СО

а.

СО

СХ

СО

с

с

СО

X

<и

X

и

X

о

S

X

X

СО

о

(D

X

.

>>

§:5

JQ

о

>»

_ СХ

A

S

ГО

X

03

>»

э

5S

S

о

О

СО

Э* СХ

е

I

О X

S

< х

СО

X

и

X

о

<и

X

2

X

5

ь

о

X 03

ГО

со

СО

X

а.

СО

С

Л

Ы

о

X

X

ч>

03

н

и

S Ё

& 8

х Ѵ

>

■г о

д- ч

J3

р

X

о

о

X

<и

СО

X

и

X

о

X

0

<D

X

СХ с-

Й І

1 І

CD о

ЗХ

2

X

я

$

£• >>

1

*

С х

<и

>,

5

-Q

X

§

03

СО

X

J3

5

X

и

X

и

<и

X

X

(D

5

СО

о.

X

н

о

<и

о

03

о

н

'Т

о

X

СО

>»

ю

<и

X

. •

2 ^

X <и

S i

I s

Й s

Л °

CJ X

СО

н

s X

о п

5

05

>ч C

Q

* о

о

=*

со

ST

СО

<D

С Х

(D

X

S

СО

X

СО

о

X

эх

А

X

X

<D

&

§

CQ

го

X

о

С Х

с

X

S

2

X

5 ^

I *

a s

о С

5

со X

'І ”

СО

СО

0« ю

Собственник или владелец конфиденциальной информации

имеет право обратиться в органы государственной власти для оцен

ки правильности выполнения норм и требований по защите его

информации в информационных системах.

При необходимости по решению руководителя предприятия в

местах размещения средств обработки информации могут прово

диться работы по обнаружению и изъятию «закладок», предназ

наченных для скрытого перехвата защищаемой информации. Та

кие работы могут проводиться организациями, имеющими соот

ветствующие лицензии ФСБ России на данный вид деятельности.

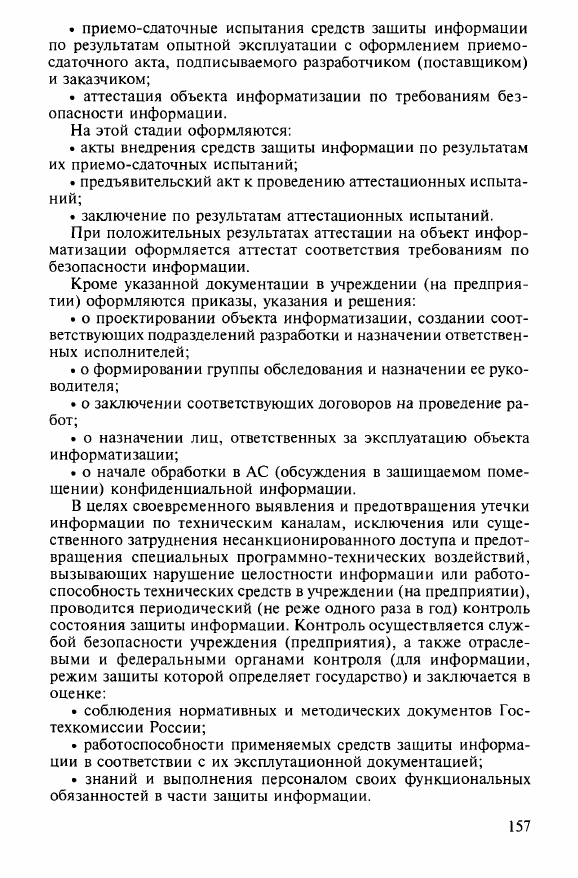

При выборе средств защиты информации можно руководство

ваться табл. 7.2 [3].

7.3. Особенности защиты речевой

информации

Несмотря на уникальность каждого отдельного объекта защи

ты, можно выделить типовые сценарии защиты информации.

К наиболее типичным задачам можно отнести защиту речевой

информации:

• в выделенном помещении, предназначенном для проведения

конфиденциальных переговоров, в кабинетах руководства пред

приятия (защищаемые помещения — ЗП);

• на абонентском участке телефонной линии;

• на всем протяжении телефонной линии (от одного аппарата

до другого, включая АТС и магистральный участок).

Рекомендации нормативного документа [40] по защите рече

вой информации следующие.

В учреждении должен быть документально определен перечень

ЗП и лиц, ответственных за их эксплуатацию в соответствии с

установленными требованиями по защите информации, а также

составлен технический паспорт на ЗП.

Защищаемые помещения должны размещаться в пределах КЗ.

При этом рекомендуется размещать их на удалении от границ КЗ,

обеспечивающем эффективную защиту. Ограждающие конструк

ции (стены, полы, потолки) не должны являться смежными с по

мещениями других учреждений (предприятий). Не рекомендует

ся располагать ЗП на первых этажах зданий.

Для исключения просмотра текстовой и графической конфи

денциальной информации через окна помещения рекомендуется

оборудовать их шторами (жалюзи).

Защищаемые помещения рекомендуется оснащать сертифици

рованными по требованиям безопасности информации OTCC и

ВТСС либо средствами, прошедшими специальные исследования