ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4287

Скачиваний: 25

Г л а в а 7

Определение потенциальных

каналов и методов

несанкционированного доступа

к информации

7 .1 . Технические каналы утечки информации,

их классификация

Комплексный подход к защите информации предприятия пред

полагает в первую очередь выявление всевозможных угроз, вклю

чая каналы утечки информации. Реализация такого подхода тре

бует объединения различных подсистем безопасности в единый

комплекс, оснащенный общими техническими средствами, кана

лами связи, программным обеспечением и базами данных. При

выявлении технических каналов утечки информации рассматри

ваются основное оборудование технических средств обработки

информации (ТСОИ), оконечные устройства, соединительные

линии, распределительные и коммутационные системы, оборудо

вание электропитания, схемы заземления и т.п.

Наряду с основными учитываются и вспомогательные техни

ческие средства и системы (ВТСС). К ВТСС относятся [40] следую

щие:

• различного рода телефонные средства и системы;

• средства и системы передачи данных в системе радиосвязи;

• средства и системы охранной и пожарной сигнализации;

• средства и системы оповещения и сигнализации;

• контрольно-измерительная аппаратура;

• средства и системы кондиционирования;

• средства и системы проводной радиотрансляционной сети и

приема программ радиовещания и телевидения (абонентские гром

коговорители, системы радиовещания, телевизоры и радиоприем

ники и др.);

• средства электронной оргтехники;

• средства и системы электрочасофикации;

• иные технические средства и системы.

Рассмотрим подробнее особенности технических каналов утечки

информации (ТКУИ), под которыми понимаются совокупности

объектов технической разведки, физической среды и средств тех

нической разведки, которыми добываются разведывательные дан

ные.

Классификационными признаками ТКУИ могут быть:

• способ перехвата информации (пассивный, активный);

• физическая природа сигналов-переносчиков информации

(электромагнитные, акустические, тепловые колебания, визуаль

ная информация и т.д.).

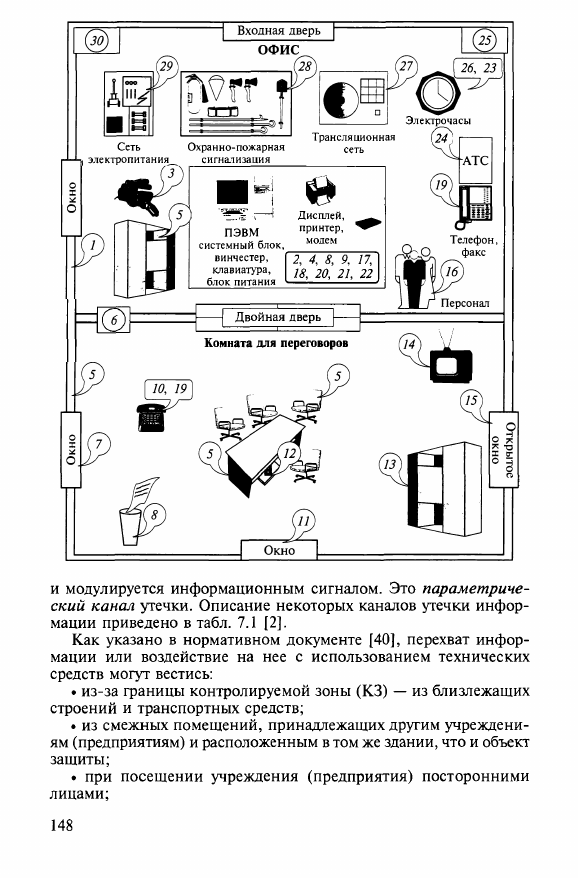

Основные ТКУИ, имеющиеся в помещении, приведены на

рис. 7.1 [3].

Технические каналы утечки информации можно разделить на

электромагнитные

,

электрические

и

параметрические.

Электромагнитные каналы

утечки формируются в результате

побочного электромагнитного излучения:

• элементов ТСОИ, сигнал которых (ток, напряжение, частота

и фаза) изменяется так же, как и информационный;

• ВЧ-генераторов ТСОИ и ВТСС, которое может непреднаме

ренно модулироваться электрическим сигналом, наведенным ин

формационным сигналом;

• НЧ-усилителей технических средств передачи информации

(ТСГТИ) в результате случайного преобразования отрицательной

обратной связи в паразитную положительную, что может привес

ти к самовозбуждению и переходу усилителя из режима усиления

в режим автогенерации сигналов, модулированных информаци

онным сигналом.

Электрические каналы

утечки появляются вследствие наводки:

• электромагнитного излучения, возникающего при передаче

информационных сигналов элементами ТСОИ, а также из-за на

личия гальванической связи между соединительными линиями

ТСОИ и другими проводниками или линиями ВТСС;

• информационных сигналов в цепи электропитания вследствие

магнитной связи между выходным трансформатором усилителя и

трансформатором системы электропитания, а также неравномер

ной нагрузки выпрямителя, приводящей к изменению потребляе

мого тока в соответствии с изменениями информационного сиг

нала;

• информационных сигналов в цепи заземления за счет гальва

нической связи с землей различных проводников (в том числе

нулевого провода сети электропитания, экранов) и металлических

конструктивных элементов, выходящих за пределы контролируе

мой зоны безопасности.

Кроме того, электрические каналы утечки могут возникать в

результате съема информации с помощью различных автономных

аппаратных или так называемых закладных устройств, например

минипередатчиков. Излучение этих устройств, устанавливаемых

в ТСОИ, модулируется информационным сигналом и принимается

специальными устройствами за пределами контролируемой зоны.

Возможно применение специального «ВЧ-облучения», элект

ромагнитное поле которого взаимодействует с элементами ТСОИ

Сеть

Охранно-пожарная

электропитания

сигнализация

Электрочасы

Трансляционная

(

2 4

)

ПЭВМ

системный блок,

винчестер,

клавиатура,

блок питания

%

Дисплей,

принтер,

Д

4, 8

, Я /7,

7¾

20

, 27, 22

<*)

Двойная дверь

Комната для переговоров

\ /

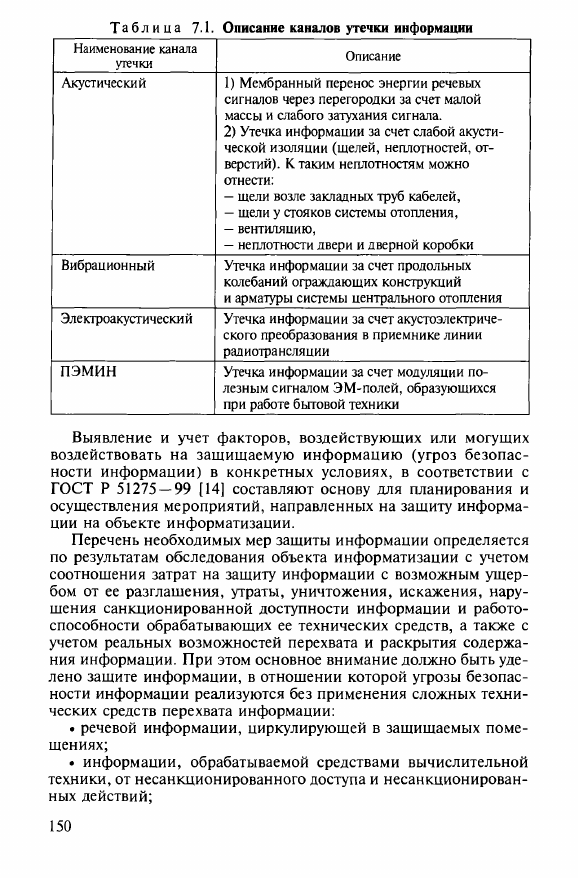

и модулируется информационным сигналом. Это

параметриче

ский канал

утечки. Описание некоторых каналов утечки инфор

мации приведено в табл. 7.1 [2].

Как указано в нормативном документе [40], перехват инфор

мации или воздействие на нее с использованием технических

средств могут вестись:

• из-за границы контролируемой зоны (КЗ) — из близлежащих

строений и транспортных средств;

• из смежных помещений, принадлежащих другим учреждени

ям (предприятиям) и расположенным в том же здании, что и объект

защиты;

• при посещении учреждения (предприятия) посторонними

лицами;

Рис. 7.1. Обобщенная схема технических каналов утечки информации:

1 —

утечка за счет структурного звука в стенах и перекрытиях;

2

— съем инфор

мации с ленты принтера, плохо стертых дискет и т.п.;

3 —

съем информации

с использованием видеозакладок;

4 —

программно-аппаратные закладки и ПК;

5

— радиозакладки в стенах и мебели;

6 —

съем информации по системе венти

ляции; 7 — лазерный съем акустической информации с окон;

8

— производ

ственные и технологические отходы;

9

— компьютерные вирусы, логические

бомбы и т.д.;

10 —

съем информации за счет наводок и «навязывания»;

11 —

дистанционный съем видеоинформации (оптика);

12 —

съем акустической ин

формации с использованием диктофонов;

13 —

хищение носителей информа

ции;

14 —

высокочастотный канал утечки в бытовой технике;

15

— съем инфор

мации направленным микрофоном;

16 —

внутренние каналы утечки информа

ции (через обслуживающий персонал);

17

— несанкционированное копирова

ние;

18

— утечка за счет побочного излучения информации;

19

— съем инфор

мации за счет использования «телефонного уха»;

20

— съем информации с кла

виатуры по акустическому каналу;

21 —

съем информации с дисплея по электро

магнитному каналу;

22 —

визуальный съем информации с дисплея и принтера;

23 —

наводки по линии коммуникации и сторонние проводники;

24 —

утечка

через линии связи;

25 —

утечка по цепям заземления;

26 —

утечка по сети элек

трочасов;

27 —

утечка по трансляционной сети и громкоговорящей связи;

28

—

утечка по охранно-пожарной сигнализации;

29

— утечка по сети;

30

— утечка

по сети отопления, газо- и водоснабжения, электропитания

• за счет несанкционированного доступа (несанкционирован

ных действий) к информации, циркулирующей в АС, как с помо

щью технических средств АС, так и через информационные сети

общего пользования.

В качестве аппаратуры перехвата или воздействия на инфор

мацию и технические средства могут использоваться портативные

возимые и носимые устройства, размещаемые вблизи объекта за

щиты либо подключаемые к каналам связи или техническим сред

ствам обработки информации, а также электронные устройства

перехвата информации — «закладки», размещаемые внутри или

вне защищаемых помещений.

Кроме перехвата информации техническими средствами воз

можно непреднамеренное попадание защищаемой информации к

лицам, не допущенным к ней, но находящимся в пределах КЗ.

Это возможно, например, вследствие:

• непреднамеренного прослушивания без использования тех

нических средств конфиденциальных разговоров из-за недоста

точной звукоизоляции ограждающих конструкций защищаемых

помещений и их инженерно-технических систем;

• случайного прослушивания телефонных разговоров при про

ведении профилактических работ в сетях телефонной связи;

• некомпетентных или ошибочных действий пользователей и

администраторов АС при работе вычислительных сетей;

• просмотра информации с экранов дисплеев и других средств

ее отображения.

Т а б л и ц а

7.1. Описание каналов утечки информации

Наименование канала

утечки

Описание

Акустический

1) Мембранный перенос энергии речевых

сигналов через перегородки за счет малой

массы и слабого затухания сигнала.

2) Утечка информации за счет слабой акусти

ческой изоляции (щелей, неплотностей, от

верстий). К таким неплотностям можно

отнести:

— щели возле закладных труб кабелей,

— щели у стояков системы отопления,

— вентиляцию,

— неплотности двери и дверной коробки

Вибрационный

Утечка информации за счет продольных

колебаний ограждающих конструкций

и арматуры системы центрального отопления

Электроакустический

Утечка информации за счет акустоэлектриче-

ского преобразования в приемнике линии

радиотрансляции

пэмин

Утечка информации за счет модуляции по

лезным сигналом ЭМ-полей, образующихся

при работе бьповой техники

Выявление и учет факторов, воздействующих или могущих

воздействовать на защищаемую информацию (угроз безопас

ности информации) в конкретных условиях, в соответствии с

ГОСТ Р 51275 — 99 [14] составляют основу для планирования и

осуществления мероприятий, направленных на защиту информа

ции на объекте информатизации.

Перечень необходимых мер защиты информации определяется

по результатам обследования объекта информатизации с учетом

соотношения затрат на защиту информации с возможным ущер

бом от ее разглашения, утраты, уничтожения, искажения, нару

шения санкционированной доступности информации и работо

способности обрабатывающих ее технических средств, а также с

учетом реальных возможностей перехвата и раскрытия содержа

ния информации. При этом основное внимание должно быть уде

лено защите информации, в отношении которой угрозы безопас

ности информации реализуются без применения сложных техни

ческих средств перехвата информации:

• речевой информации, циркулирующей в защищаемых поме

щениях;

• информации, обрабатываемой средствами вычислительной

техники, от несанкционированного доступа и несанкционирован

ных действий;