Файл: Отчет ознакомительная практика Выполнил(а) студент(ка) группы Фамилия И. О. дата подпись.docx

Добавлен: 24.10.2023

Просмотров: 225

Скачиваний: 6

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Примечание:

«+» - нарушитель располагает средством атаки;

«-» - нарушитель не располагает средством атаки.

Описание каналов атак представлено в таблице 4.20.

Таблица 4.20 – Описание каналов атак

| № п.п. | Канал атаки | Условное обозначение |

| 1 | Каналы связи (как внутри, так и вне контролируемой зоны), не защищенные от НСД к информации организационно-техническими мерами (КИС, подключенная к ИС) | КА1 |

| 2 | Штатные средства ИС | КА2 |

| 3 | Каналы непосредственного доступа к объекту атаки (акустический, визуальный, физический) | КА3 |

| 4 | Машинные носители информации | КА4 |

| 5 | Носители информации, выведенные из употребления | КА5 |

| 6 | Технические каналы утечки | КА6 |

| 7 | Сигнальные цепи | КА7 |

| 8 | Цепи электропитания | КА8 |

| 9 | Цепи заземления | КА9 |

| 10 | Канал утечки за счет электронных устройств негласного получения информации | КА10 |

| 11 | Информационные и управляющие интерфейсы СВТ | КА11 |

Ограничения на доступ к каналам атаки приведены в таблице 4.21.

Таблица 4.21 – Ограничения на доступ к каналам атаки

| Субъект Канал | КА1 | КА2 | КА3 | КА4 | КА5 | КА6 | КА7 | КА8 | КА9 | КА10 | КА11 |

| СА4 | - | - | - | - | + | - | - | - | - | - | - |

| СА5 | - | - | - | - | + | - | - | + | + | - | - |

| СА6 | + | - | - | - | + | - | - | - | - | - | - |

| СА7 | - | - | - | - | + | - | - | - | - | - | - |

| СА9 | - | - | - | - | + | - | - | - | - | - | - |

| СА10 | - | - | - | - | + | - | - | + | + | - | - |

| СА46 | + | - | - | - | + | - | - | - | - | - | - |

| СА410 | - | - | - | - | + | - | - | + | + | - | - |

| СА56 | + | - | - | - | + | - | - | + | + | - | - |

| СА510 | - | - | - | - | + | - | - | + | + | - | - |

| СА67 | + | - | - | - | + | - | - | - | - | - | - |

| СА69 | + | - | - | - | + | - | - | - | - | - | - |

| СА610 | + | - | - | - | + | - | - | + | + | - | - |

Примечание:

«+» - нарушитель имеет возможность воспользоваться каналом атаки;

«-» - нарушитель не имеет возможности воспользоваться каналом атаки.

Каналы связи, не защищенные от НСД к информации организационно-техническими мерами, – такой канал связи присутствует только между ИС и корпоративной информационной сетью. По данному каналу не передается конфиденциальная информация. Доступ к компонентам ИС по данному каналу ограничивается межсетевым экраном. Каналы связи между компонентами ИС расположены в пределах границ КЗ, а передаваемая в них информация защищена СКЗИ.

Каналы непосредственного доступа к объекту атаки (акустический, визуальный, физический) – возможность реализации атаки потенциальным нарушителем ограничена применением комплекса режимных мероприятий, в том числе: ограничение доступа в помещения ИС, контроль работников УЦ за лицами, присутствующими в помещениях, применение технических средств защиты, контроль вскрытия. По акустическому каналу связи конфиденциальная информация не передается [18].

Материальные носители информации – канал актуален в случае хищения материальных носителей у авторизованного пользователя с целью получения ключевой информации. Возможность реализации атаки ограничена применением комплекса режимных мероприятий, в том числе: ограничение доступа в помещения ИС, хранение электронных носителей информации в запираемых хранилищах, установление правил обращения с носителями информации.

Носители информации, выведенные из употребления – возможность реализации атаки должна ограничиваться путем гарантированного уничтожения информации, содержащейся на носителях, либо уничтожением самих носителей.

Сигнальные цепи, цепи электропитания, цепи заземления – объем информации, который может быть получен в результате успешной реализации атаки крайне ограничен, что несопоставимо со сложностью реализации и затратами на проведение атаки.

Канал утечки за счет электронных устройств негласного получения информации. Доступ в контролируемую зону ограничен в соответствии с внутренними документами Общества. По акустическому каналу связи конфиденциальная информация не передается.

Информационные и управляющие интерфейсы СВТ – недоступны потенциальному нарушителю, защищены средствами, описанными в предыдущих разделах, а также организационными мерами [17].

Каналы утечки подлежащей защите информации, содержащейся в побочных сигналах, возникающих при функционировании криптосредств – объем информации, который может быть получен в результате успешной реализации атаки крайне ограничен, что несопоставимо со сложностью реализации и затратами на проведение атаки.

Исходя из выявленных возможностей, устанавливаются следующие типы нарушителей, представленные в таблице 4.22

Таблица 4.22 – Типы нарушителей

| Субъект атаки | Категория | Внутренний | Внешний | Тип нарушителя |

| СА4 | II | + | + | Н2 |

| СА5 | II | + | + | Н2 |

| СА6 | II | + | + | Н2 |

| СА7 | II | + | + | Н2 |

| СА9 | I | - | + | Н1 |

| СА10 | I | - | + | Н1 |

| СА46 | II | + | + | Н2 |

| СА410 | II | + | + | Н2 |

| СА56 | II | + | + | Н2 |

| СА510 | II | + | + | Н2 |

| СА67 | II | + | + | Н2 |

| СА69 | II | + | + | Н2 |

| СА610 | II | + | + | Н2 |

Для создания модели нарушителя информационной безопасности была использована базовая модель нарушителя ФСТЭК. Таким образом, для объекта информатизации АО «Дальневосточная генерирующая компания» в г. Хабаровске актуален нарушитель, относящийся к типу Н2 – внутренний нарушитель, имеющий право доступа в контролируемую зону, но не имеющий свободного доступа к компонентам ИС. Для закрытия выявленных каналов атак используются сертифицированные СЗИ от НСД, МЭ, СКЗИ, а также применяются

соответствующие организационные меры, описанные в настоящей Модели угроз.

Необходимость в средствах обнаружения атак отсутствует ввиду того, что ИСС не имеет штатных средств, расположенных за пределами КЗ, и доступ из внешних по отношению к ИС сетей ограничен межсетевым экраном.

Угроза утечки информации конфиденциального характера по техническим каналам признана неактуальной (не опасной) ввиду указанных причин.

- 1 2 3 4 5 6 7 8

Общие рекомендации по улучшению защищенности предприятия

Виртуальные частные сети обладают несколькими характеристиками [7]:

- трафик шифруется, обеспечивая тем самым, защиту от несанкционированного доступа;

- имеется аутентификация удаленного клиента;

- обеспечивается поддержка большого количества протоколов;

- соединение обеспечивается на основе связи только с двумя конкретными абонентами.

Реализация VPN осуществляется двумя типовыми способами.

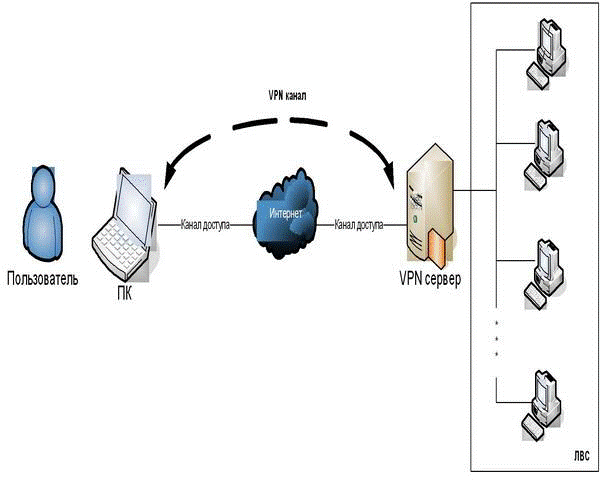

Remote VPN. VPN в режиме удаленного доступа. Данная типовая схема подключения представлена на рисунке 5.1. Режим подключения ориентируется на удаленную работу одиночного пользователя с локальной сетью Компании.

Пользователь, подключается к сети Internet доступными ему способами, использует специализированное клиентское программное обеспечение, осуществляется связь с удаленным VPN сервером. VPN сервер шифрует передаваемый трафик и предоставляет пользователю возможность работать в данной сети [9].

При организации корпоративной сети данным способом необходимо с каждого узла осуществлять выделенное VPN соединение. Для обеспечения требований по защите информации, каждый узел оснащается сертифицированным средством защиты, что существенно увеличит стоимость реализации проекта в целом.

Рисунок 5.1 – VPN в режиме удаленного доступа

Site-to-Site VPN. VPN в данном режиме осуществляет объединение сетей. Типовая схема представлена на рисунке 5.2. Использование VPN данным способом предполагает установку VPN-маршрутизаторов на границе объединения нескольких сетей. При этом работа пользователей осуществляется штатным образом, все задачи по объединению сетей, организации VPN туннелей и маршрутизации выполняется пограничным маршрутизатором.

Для реализации данного режима необходимо обеспечить уникальность сетевых адресов каждого компьютера в пределах корпоративных сетей.

Исходя из выше сказанного, в качестве способа организации VPN корпоративной сети Компании выбирается режим Site-to-Site как наиболее удобный с точки зрения работы пользователей [10].