Файл: Отчет ознакомительная практика Выполнил(а) студент(ка) группы Фамилия И. О. дата подпись.docx

Добавлен: 24.10.2023

Просмотров: 223

Скачиваний: 6

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Для этого необходимо произвести замену существующего оборудования на оборудование с поддержкой VPN.

Из представленных на рынке РК марок оборудования, а так же с учетом фирмы производителя существующего оборудования на сети, было выбрано оборудование компании Cisco.

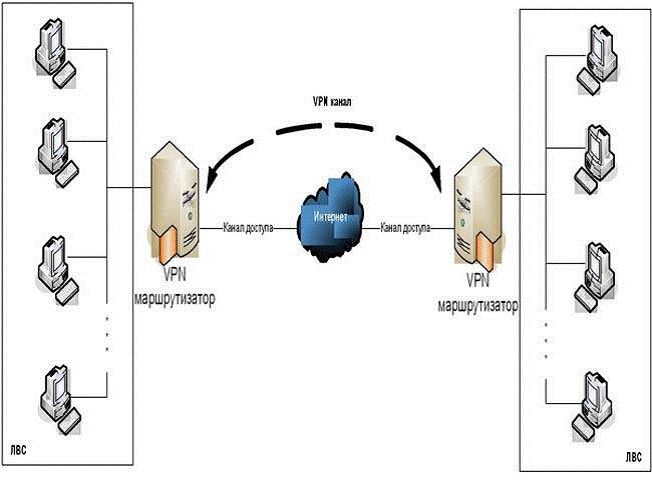

Рисунок 5.2 – VPN в режиме объединения сетей

С учетом выбранной топологии построения сети и оборудования схема проектируемой сети представлена на рисунке 5.3 модель корпоративной виртуальной частной сети VPN АО «Дальневосточная генерирующая компания» в г. Хабаровске на базе решений всемирного фаворита в сфере телекоммуникаций Cisco Systems.

Эта корпоративная сеть способна давать для работников компании все без исключения типы телекоммуникационных услуг и её возможно рассматривать мультисервисной, так как и трафик сведений и голосовой трафик переходят по кодированному каналу VPN. Корпоративная сеть АО «Дальневосточная генерирующая компания» в г. Хабаровске считается излишней и резервируется 2-мя интернет провайдерами, то что допустимо вследствие интегрированной в Cisco IOS функции Cisco IP SLA.

В локальной сети главного офиса АО «Дальневосточная генерирующая компания» в г. Хабаровске нужно 2 коммутатора доступа, для того чтобы делить поток на 2 канала, нацеленных на главный и запасной маршрутизаторы, чем гарантируется сто процентное резервирование.

Рисунок 5.3 - Смоделированная корпоративная сеть на базе технологии VPN для АО «Дальневосточная генерирующая компания» в г. Хабаровске

В случае если на 1-ом из маршрутизаторов исчезнет поток от провайдера, в таком случае роутер благодаря функции Cisco IP SLA переключится на 2-ой запасной.

В роли мини-АТС применяется IP–PBX Cisco CallManager Express, встроенный в маршрутизатор Cisco 3845, к который подсоединяются все без исключения IP-телефонные аппараты компании Cisco Systems.

Заключение

В результате анализа корпоративной сети предприятия АО «Дальневосточная генерирующая компания» в г. Хабаровске была дана характеристика объекта, проанализирована существующая информационная система организации. Были определены достоинства и недостатки существующей системы защиты предприятия, разработаны модели угроз и нарушителя.

При разработке плана мероприятий выбраны аппаратная и программная части системы защиты. Выбор был остановлен на продукции компании Cisco Systems. Cisco один из всемирных фаворитов в сфере поставок продуктов, в том числе ПО, а кроме того услуг в области создания и предоставления работы компьютерных сетей. Производственная линия фирмы содержит коммутаторы, маршрутизаторы, приборы удаленного доступа, устройства интернет-сервисов, преобразователи протоколов, ПО управления сетью, которые связываю географически распределенные локальные сети, глобальные сети и непосредственно сеть интернет

Можно сделать вывод, что в результате работы были решены следующие задачи:

описана и проанализирована компьютерная предприятия;

выявлены и оценены угрозы, характерные для данной сети;

проанализирована существующая в АО «Дальневосточная генерирующая компания» в г. Хабаровске система информационной безопасности;

разработаны меры по улучшению данной системы защиты.

Список литературы

1. Защита данных в компьютерных сетях. [Электронный ресурс]/Инфоурок – Электрон. дан. – Режим доступа: http://vsptus.ru/6.html.

2. Медведовский И.Д. Практическое применение международного стандарта безопасности информационных систем ISO 17799 [Электронный ресурс] / И.Д. Медведовский. – Электрон. Дан. – М.: МЦФ: ИДДК, сор. 2007. – 1 электрон. опт. диск (CD-ROM).

3. Милославская Н.Г. Интрасети: обнаружение вторжений: учеб. пособие для вузов / Н.Г. Милославская, А.И. Толстой – М.: ЮНИТИ-ДАНА, 2001. – 587 с.

4. Гречанинов А.В. DMZ – Каменный мешок для хакера. [Электронный ресурс]/А.В. Гречанинов – Электрон. дан - Режим доступа: http://gretchaninov.com.

5. Тутубалин А. Распределенные методы обнаружения спама [Электронный ресурс]/А. Тутубалин. Электрон. Дан. – Режим доступа: http://www.lexa.ru/lexa/.

6. Медведовский И.Д. Атака на Internet/И.Д. Медведовский, П.В.Семьянов, Д.Г. Леонов. – М.:ДМК, 2009 г. – 366 с.

7. Система Check Point Firewall-1. [Электронный ресурс]/Инфоурок – Электрон. дан. – Режим доступа: http://www.cnews.ru.

8. Lewis M. Creating a Manageable Security. [Электронный ресурс]/Инфоурок – Электрон. дан. – Режим доступа:http://www.sql.ru/articles/Publications.shtml.

9. Франчук В.И., Основы современной социальной инженерии: Учебник / Франчук В.И – СПб.: БХВ-Петербург, 2010. – 399с.

10. Гольдштейн, Б.С. Сети связи: учебник / Б.С. Гольдштейн, Н.А. Соколов, Г.Г. Яновский. – СПб.: БХВ-Петербург, 2010. – 399с.

11. Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (выписка)., 2008 год [Электронный ресурс]/ФСТЭК России – Электрон. дан. – Режим доступа: https://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty/114-spetsialnye-normativnye-dokumenty/379-bazovaya-model-ugroz-bezopasnosti-personalnykh-dannykh-pri-ikh-obrabotke-v-informatsionnykh-sistemakh-personalnykh-dannykh-vypiska-fstek-rossii-2008-god.

12. Базовая модель нарушителя ИБ [Электронный ресурс]/ФСТЭК России – Электрон. дан. – Режим доступа: https://fstec.ru/component/attachments/download/812.

13. Методика определения угроз безопасности информации в информационных системах [Электронный ресурс]/ФСТЭК России – Электрон. дан. – Режим доступа: https://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty/114-spetsialnye-normativnye-dokumenty/380-metodika-opredeleniya-aktualnykh-ugroz-bezopasnosti-personalnykh-dannykh-pri-ikh-obrabotke-v-informatsionnykh-sistemakh-personalnykh-dannykh-fstek-rossii-2008-god.

14. Федеральный закон РФ «Об электронной подписи» от 06.04.2011 г. № 63-ФЗ[Электронный ресурс]/ФСТЭК России – Электрон. дан. – Режим доступа: http://www.consultant.ru/

15. Федеральный закон РФ «Об информации, информационных технологиях и защите информации» от 27.07.2006 г. № 149-ФЗ, [Электронный ресурс]/ФСТЭК России – Электрон. дан. – Режим доступа:

http://www.consultant.ru/document/cons_doc_LAW_61801.

16. «Методические рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации» (утверждены руководством 8 Центра ФСБ России, 21.02.2008 г. № 149/54-144). [Электронный ресурс]/ФСТЭК России – Электрон. дан. – Режим доступа

17. Приказ ФСБ РФ от 27.12.2011 N 796 "Об утверждении Требований к средствам электронной подписи и Требований к средствам удостоверяющего центра" (Зарегистрировано в Минюсте РФ 09.02.2012 N 23191) [Электронный ресурс]/ФСТЭК России – Электрон. дан. – Режим доступа: http://www.consultant.ru/document/cons_doc_LAW_126209

18. Оценка субъектов интеллектуальной собственности. [Электронный ресурс]/ФСТЭК России – Электрон. дан. – Режим доступа: https://patentural.ru/zhurnal/oczenka-intellektualnoj-sobstvennosti/

19. Подготовительный этап и планирование затрат. [Электронный ресурс]/ФСТЭК России – Электрон. дан. – Режим доступа: http://buh.bobrodobro.ru/4226