Добавлен: 25.10.2023

Просмотров: 551

Скачиваний: 21

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Таблица 3– Общее сравнение антивирусов

| Вирус | Антивирусы | ||||||

| McAfee Internet Security | Norton Security | Panda Internet Security | Microsoft Security Essentials | Avast! Internet Security | Kaspersky Internet Security | Dr. Web Security Space Pro | |

| Использование ЦП | 2,5% | 7% | 3% | 5% | 2,5% | 5,5% | 19% |

| Использование памяти | 40 mb | 75 mb | 40 mb | 70 mb | 30 mb | 147 mb | 115 mb |

| Время сканирования системных папок | > 15 мин. | > 15 мин. | > 20 мин. | > 15 мин. | > 10 мин. | > 20 мин. | > 15 мин. |

| Время загрузки системы | >1 мин. | <1 мин. | <1 мин. | >1мин. | <1 мин. | <3 мин. | >3мин. |

| Техническая поддержка | + | - | - | + | + | +* | +* |

Как видно из сравнения, проведённого в таблице 3, показатели быстродействия системы остаются примерно одинаковыми, но есть существенное различие в плане оказания технической поддержки. В оказании поддержки отличие заключается в том, что две лаборатории могут принять файл, который вызывает подозрение и внести его в базу вредоносного ПО и дать рекомендации в реальном времени. Плюс лаборатории Kaspersky и Dr.Web являются отечественными и имеют сертификат соответствия ФСТЕК.

Далее стоит пройтись по функционалу антивирусного ПО.

Таблица 4– Общее сравнение антивирусов

| Вирус | Антивирусы | ||||||

| McAfee Internet Security | Norton Security | Panda Internet Security | Microsoft Security Essentials | Avast! Internet Security | Kaspersky Internet Security | Dr. Web Security Space Pro | |

| Сканирование по запросу | + | + | + | + | + | + | + |

| Постоянная защита | + | + | + | + | + | + | + |

| Проверка во время загрузки | + | + | +. | - | - | + | + |

| Веб защита | + | + | + | - | + | + | + |

| E-mail защита | + | + | - | + | - | + | + |

| Онлайнобновления | + | + | + | + | + | + | + |

Как видно из таблицы 4, функционал антивирусного ПО в целом очень схож и не уступает друг другу, но у платных антивирусов присутствуют все проверяемые функции. Принимая во внимание данные из таблиц выше, наиболее предпочтительным становится решения от лаборатории Dr.Web.

Для грамотного использования средств защиты необходимо разделить ПК по уровням защиты:

ПК 1 уровня представляет собой наиболее защищенную рабочую станцию, предназначенную для обработки и хранения конфиденциальных данных

ПК 2 уровня это ПК с базовыми средствами защиты, предназначенный для обработки повседневно, не конфиденциальной информации. В результате описания программных средств можно составить диаграмму программногокомплекса, используемого в разрабатываемой политике информационной безопасности.

Рисунок 3 – Диаграмма средств обеспечения информационной безопасности в разрабатываемой политике ИБ

Каждый ПК организации должен быть оснащен источником бесперебойного питания, для защиты от скачков напряжения или внезапного отключения электроэнергии. Это делается для того, чтобы при внештатном отключении электроэнергии рабочие данные на ПК сохранялись. Так же источником бесперебойного питания должно оснащаться и серверное оборудование, чтобы не спровоцировать потерю данных или же выход оборудования из строя.

Dr.Web. Одним из преимуществ данного продукта является еще и факт наличия сертификата ФСТЕК, что в государственных организациях, по типу департамента финансов является очень важным критерием при выборе ПО для защиты данных.

Каждый ПК организации должен быть оснащен источником бесперебойного питания, для защиты от скачков напряжения или внезапного отключения электроэнергии. Это делается для того, чтобы при внештатном отключении электроэнергии рабочие данные на ПК сохранялись. Так же источником бесперебойного питания должно оснащаться и серверное оборудование, чтобы не спровоцировать потерю данных или же выход оборудования из строя.

3 РАЗРАБОТКА ПРОГРАММНОГО РЕШЕНИЯ НА PYTHON

3.1 Проектирование структуры программы

При разработке программного решения на Python для защиты от целевого фишинга в автоматизированной системе, необходимо проектировать структуру программы с учетом основных функциональных и архитектурных требований. Вот подробное описание проектирования структуры программы:

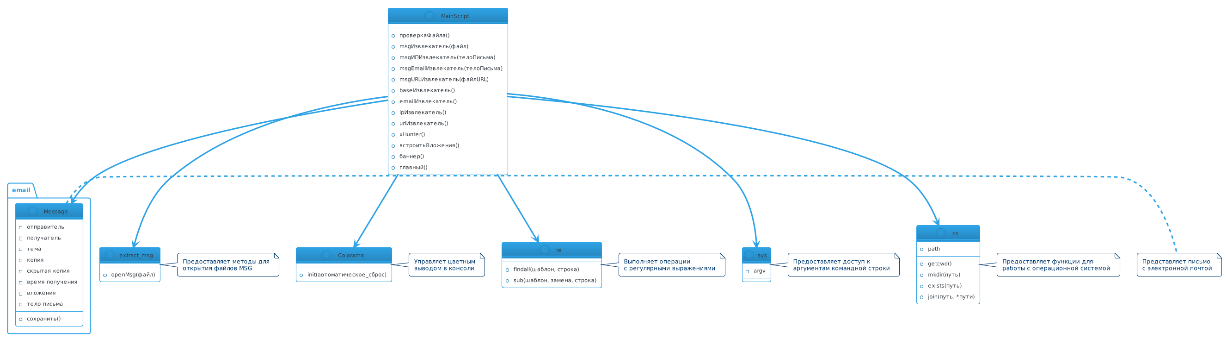

Рисунок 4 – Архитектура системы

1. Модуль загрузки и анализа сообщений. Этот модуль отвечает за загрузку сообщений из файлов форматов .msg и .eml, их анализ и предоставление данных для дальнейшей обработки. Он включает следующие компоненты:

- Функция загрузки сообщения: Эта функция открывает указанный файл и извлекает содержимое сообщения, используя библиотеку `email`. Примеркода:

```python

import email

def load_message(file_path):

with open(file_path, 'r') as file:

message = email.message_from_file(file)

returnmessage

```

- Функция анализа заголовков: Эта функция анализирует заголовки сообщения, проверяет подлинность отправителя и другие признаки, и возвращает соответствующие данные. Примеркода:

```python

def analyze_headers(headers):

sender_email = headers['From']

sender_domain = sender_email.split('@')[1]

known_domains = ['example.com', 'company.com', 'organization.org']

if sender_domain not in known_domains:

return "Подозрительный отправитель"

else:

return "Доверенный отправитель"

```

- Функция анализа содержимого: Эта функция анализирует содержимое сообщения, используя регулярные выражения или другие методы, чтобы найти подозрительные ссылки или фразы. Примеркода:

```python

import re

def analyze_content(body):

suspicious_links = re.findall(r'http[s]?://(?:[a-zA-Z]|[0-9]|[$-_@.&+]|[!*\\(\\),]|(?:%[0-9a-fA-F][0-9a-fA-F]))+', body)

if suspicious_links:

return "Найденыподозрительныессылки"

else:

return "Содержимое не содержит подозрительных элементов"

```

2. Модуль классификации сообщений:

Этот модуль отвечает за классификацию сообщений как фишинговых или нормальных на основе данных, полученных из модуля загрузки и анализа сообщений. Он включает следующие компоненты:

- Функция классификации: Эта функция принимает результаты анализа заголовков и содержимого сообщения и определяет его статус как фишинговое или нормальное. Примеркода:

```python

def classify_message(headers

_analysis, content_analysis):

if headers_analysis == "Подозрительныйотправитель" or content_analysis == "Найденыподозрительныессылки":

return "Фишинговое сообщение"

else:

return "Нормальное сообщение"

```

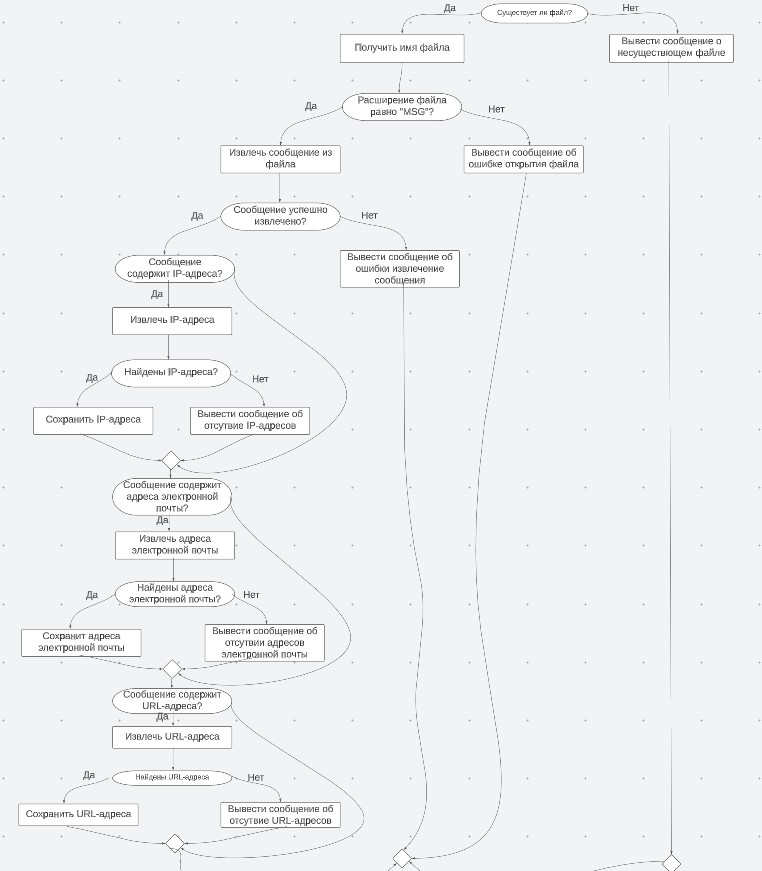

Рисунок 5 – Диаграмма активностей

3. Модуль вывода результатов:

Этот модуль отвечает за вывод результатов анализа и классификации сообщений. Он может включать следующие компоненты:

- Функция вывода: Эта функция принимает результаты классификации сообщения и выводит их на экран или сохраняет в файл. Примеркода:

```python

def display_results(message, classification):

print("Результатыанализасообщения:")

print("Сообщение:", message)

print("Классификация:", classification)

```

4. Основная программа:

В основной программе происходит последовательный вызов модулей загрузки и анализа сообщений, классификации и вывода результатов. Примеркода:

```python

def main():

file_path = "path/to/message.msg" #Путькфайлусообщения

# Загрузкаианализсообщения

message = load_message(file_path)

headers_analysis = analyze_headers(message['headers'])

content_analysis = analyze_content(message['body'])

# Классификациясообщения

classification = classify_message(headers_analysis, content_analysis)

# Выводрезультатов

display_results(message, classification)

if __name__ == "__main__":

main()

```

В этом примере основная программа загружает сообщение, анализирует его заголовки и содержимое, классифицирует его и выводит результаты на экран.

Такая структура программы обеспечивает последовательную обработку сообщений, анализ и классификацию на основе заданных алгоритмов и методик. Каждый модуль выполняет свою функцию, а основная программа координирует их работу, обеспечивая обработку и вывод результатов для каждого сообщения.

3.2 Реализация алгоритмов анализа сообщений

Для реализации алгоритмов анализа сообщений в разработанном программном решении на Python мы используем различные методы и инструменты для анализа заголовков и содержимого сообщений. Давайте рассмотрим каждый алгоритм подробно:

1. Анализ заголовков сообщений:

Анализ заголовков сообщений выполняется с целью проверки подлинности отправителя и других признаков, которые могут указывать на фишинговое сообщение. Для этого мы реализуем следующий алгоритм:

- Извлечение адреса электронной почты отправителя из заголовков сообщения.

- Разделение адреса на имя пользователя и домен.

- Проверка домена отправителя на наличие в списке доверенных доменов.

Вот пример кода, демонстрирующего реализацию этого алгоритма:

``python

def analyze_headers(headers):

sender_email = headers['From']

sender_domain = sender_email.split('@')[1]

known_domains = ['example.com', 'company.com', 'organization.org']

if sender_domain not in known_domains:

return "Подозрительный отправитель"

else:

return "Доверенный отправитель"

```

В этом коде мы извлекаем адрес отправителя из заголовков и сравниваем его домен с предопределенным списком доверенных доменов. Если домен отправителя не находится в списке доверенных, мы классифицируем его как "Подозрительный отправитель".

2. Анализ содержимого сообщений:

Анализ содержимого сообщений выполняется для поиска подозрительных ссылок, фраз или других признаков, которые могут указывать на фишинговое сообщение. Для этого мы реализуем следующий алгоритм:

- Поиск URL-адресов в тексте сообщения с использованием регулярных выражений или специализированных библиотек для анализа текста.

- Проверка найденных URL-адресов на наличие подозрительных характеристик, таких как неизвестный домен, использование замаскированных символов или наличие других признаков фишинга.

Вот пример кода, демонстрирующего реализацию этого алгоритма:

```python

import re

def analyze_content(body):

suspicious_links = re.findall(r'http[s]?://(?:[a-zA-Z]|[0-9]|[$-_@.&+]|[!*\\(\\),]|(?:%[0-9a-fA-F][0-9a-fA-F]))+', body)

if suspicious_links:

return "Найденыподозрительныессылки"

else:

return "Подозрительные ссылки не обнаружены"

``

В этом коде мы используем регулярное выражение для поиска URL-адресов в тексте сообщения. Затем мы проверяем найденные ссылки на наличие подозрительных признаков. Если обнаружены подозрительные ссылки, мы классифицируем сообщение соответственно.

Таким образом, реализация алгоритмов анализа сообщений в программном решении на Python позволяет тщательно анализировать заголовки и содержимое сообщений и определять их статус как фишинговые или нормальные на основе найденных признаков.

Сформулировав определение термину «политика информационной безопасности», следует рассмотреть для чего же нужна политика информационной безопасности в организации и какие цели с помощью неё можно достичь.

Цели политики информационной безопасности относятся к одной или нескольким из следующих категорий:

- защита ресурсов; а

- утентификация;

- авторизация;

- целостность;

- конфиденциальность;

- аудит безопасности.

Таким образом, можно сделать вывод, что политика информационной безопасности является неотъемлемым элементом любой организации. Задействование политики ИБ может существенно увеличить уровень защити информации, что в свою очередь влечет снижение риска финансовых и репутационных потерь.