Файл: Отчет по учебной практике по пм 01 Эксплуатация автоматизированных (информационных) систем в защищенном исполнении.doc

Добавлен: 26.10.2023

Просмотров: 1046

Скачиваний: 48

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

-

Министерство науки и высшего образования Российской Федерации -

-

УНИВЕРСИТЕТСКИЙ КОЛЛЕДЖ -

федерального государственного бюджетного образовательного учреждения -

высшего образования -

«Оренбургский государственный университет» -

-

Отделение информационных технологий -

-

Предметно-цикловая комиссия информационной безопасности систем и сетей -

-

-

-

ОТЧЕТ -

-

по учебной практике

-

по ПМ 01 «Эксплуатация автоматизированных (информационных) систем в защищенном исполнении» -

-

Университетский колледж ОГУ 10.02.05 7022.149 П -

-

-

-

Руководитель -

_______________А.Д. Синицина -

(подпись, дата) -

-

-

Исполнитель -

студент группы 20ОИБ-1 -

______________Д.В. Сайфулина -

(подпись, дата) -

-

Оренбург 2022

МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯ

РОССИЙСКОЙ ФЕДЕРАЦИИ

УНИВЕРСИТЕТСКИЙ КОЛЛЕДЖ

федерального государственного бюджетного образовательного учреждения

высшего образования

«Оренбургский государственный университет»

Предметно-цикловая комиссия информационной безопасности систем и сетей

Задание на учебную практику

по профессиональному модулю

«Эксплуатация автоматизированных (информационных) систем в защищенном исполнении»

Провести анализ защищенности объекта заданной предметной области.

Спроектировать компьютерную сеть, выделив объекты для моделирования данной предметной области. Описать порядок прохождения аттестации для объекта информатизации. Реализовать связи между объектами сетевой модели с использованием сетевого симулятора Cisco Packet Tracer. Разработать защиту информации для сформированной компьютерной сети, провести тестирование работоспособности защищенной сети.

Подготовить отчет по практике.

Дата выдачи заданий «21» ноября 2022 г.

Руководитель практики ________________ А.Д. Синицина

Исполнитель студент группы 20ОИБ-1 ________ Д.В. Сайфулина

Срок защиты работы «10» декабря 2022 г.

Оренбург 2022

Содержание

Введение 4

1 Теоретическая часть 5

1.1 Принципы построения защиты информации в операционных системах 5

1.2 Основы информационных систем как объекта защиты 8

1.3 Эксплуатация средств защиты информации в компьютерных сетях 9

2 Анализ объекта информатизации 11

2.1 Описание структуры организации 11

2.2 Анализ информационных потоков организации 13

2.3 Анализ автоматизированной информационной систем предприятия 20

2.4 Проектирование локальной сети предприятия 26

3 Порядок аттестации объекта информатизации 29

4 Анализ защищенности объекта информатизации 34

4.1 Построение модели нарушителя, выявление актуальных угроз для объекта информатизации 34

4.2 Описание методов защиты информации в АИС 50

5 Проектирование защищенной компьютерной сети предприятия 51

5.1 Моделирование сети с помощью Cisco Packet Tracer 51

5.2 Настройка сетевых устройств 53

5.3 Организация системы защиты компьютерной сети предприятия 54

5.4 Тестирование работоспособности сети 57

Заключение 59

Список использованных источников 60

Введение

Развитие компьютерной техники привело к тому, что все большее распространение стали получать информационные системы, базирующиеся на использовании информационно-вычислительной техники и средств коммуникаций, которые являются основными техническими средствами хранения, обработки и передачи информации. Такие информационные системы называют автоматизированными. Они основаны на использовании специальных средств и методов преобразования информации, т.е. автоматизированных информационных технологий.

В данное время ни одно современное предприятие не может быть достаточно конкурентоспособным, если на нем не проводятся усовершенствования и не реализуются новые идеи по автоматизации. Основной целью автоматизации является повышение качества исполнения процесса. Автоматизированный процесс обладает более стабильными характеристиками, чем процесс, выполняемый в ручном режиме. Во многих случаях автоматизация процессов позволяет повысить производительность, сократить время выполнения процесса,

снизить стоимость, увеличить точность и стабильность выполняемых операций.

Задачи автоматизации:

-

повысить эффективность работы; -

оптимизировать работу; -

сокращение трудоемкости; -

повышение качества; -

сокращение сроков работы.

Цель учебной практики – провести анализ защищенности объекта заданной предметной области, сформировать практические умения по созданию и настройке компьютерной сети, закрепление полученных знаний и приобретения первоначальных практических навыков.

Задачи практики:

-

спроектировать компьютерную сеть, выделив объекты для моделирования данной предметной области; -

описать порядок прохождения аттестации для объекта информатизации; -

реализовать связи между объектами сетевой модели с использованием сетевого симулятора Cisco Packet Tracer; -

разработать защиту информации для сформированной компьютерной сети, провести тестирование работоспособности защищенной сети.

1 Теоретическая часть

1.1 Принципы построения защиты информации в операционных системах

Операционная система (ОС) – комплекс взаимосвязанных программ, предназначенных для управления ресурсами компьютера и организации взаимодействия с пользователем [1].

Функции операционной системы:

-

управляет всеми ресурсами системы; -

обеспечивает функционирование и правильную координацию процессов устройства; -

упрощает для пользователя работу с устройством.

Самые популярные операционные системы это:

-

windows; -

linux; -

mac os; -

android; -

ios.

Защита информации в АС должна основываться на следующих основных принципах:

-

системности; -

комплексности; -

непрерывности защиты; -

разумной достаточности; -

гибкости управления и применения; -

открытости алгоритмов и механизмов защиты; -

простоты применения защитных мер и средств.

Принцип системности – системный подход к защите компьютерных систем предполагает необходимость учета всех взаимосвязанных, взаимодействующих и изменяющихся во времени элементов, условий и факторов, существенно значимых для понимания и решения проблемы обеспечения безопасности АС.

При создании системы защиты необходимо учитывать все слабые, наиболее уязвимые места системы обработки информации, а также характер, возможные объекты и направления атак на систему со стороны нарушителей (особенно высококвалифицированных злоумышленников), пути проникновения в распределенные системы и НСД к информации. Система защиты должна строиться с учетом не только всех известных каналов проникновения и НСД к информации, но и с учетом возможности появления принципиально новых путей реализации угроз безопасности.

Принцип комплексности – в распоряжении специалистов по компьютерной безопасности имеется широкий спектр мер, методов и средств защиты компьютерных систем. Комплексное их использование предполагает согласованное применение разнородных средств при построении целостной системы защиты, перекрывающей все существенные каналы реализации угроз и не содержащей слабых мест на стыках отдельных ее компонентов. Защита должна строиться эшелонировано. Внешняя защита должна обеспечиваться физическими средствами, организационными и правовыми мерами. Одной из наиболее укрепленных линий обороны призваны быть средства защиты, реализованные на уровне операционных систем (ОС) в силу того, что ОС – это как раз та часть компьютерной системы, которая управляет использованием всех ее ресурсов. Прикладной уровень защиты, учитывающий особенности предметной области, представляет внутренний рубеж обороны [16].

Принцип непрерывности защиты – защита информации – это не разовое мероприятие и даже не определенная совокупность проведенных мероприятий и установленных средств защиты, а непрерывный целенаправленный процесс, предполагающий принятие соответствующих мер на всех этапах жизненного цикла АС, начиная с самых ранних стадий проектирования, а не только на этапе ее эксплуатации.

Разработка системы защиты должна вестись параллельно с разработкой самой защищаемой системы. Это позволит учесть требования безопасности при проектировании архитектуры и, в конечном счете, позволит создать более эффективные (как по затратам ресурсов, так и по стойкости) защищенные системы.

Большинству физических и технических средств защиты для эффективного выполнения своих функций необходима постоянная организационная (административная) поддержка (своевременная смена и обеспечение правильного хранения и применения имен, паролей, ключей шифрования, переопределение полномочий и т.п.). Перерывы в работе средств защиты могут быть использованы злоумышленниками для анализа применяемых методов и средств защиты, для внедрения специальных программных и аппаратных "закладок" и других средств преодоления системы защиты после восстановления ее функционирования.

Разумная достаточность – создать абсолютно непреодолимую систему защиты принципиально невозможно. При достаточном количестве времени и средств можно преодолеть любую защиту. Поэтому имеет смысл вести речь только о некотором приемлемом уровне безопасности. Высокоэффективная система защиты стоит дорого, использует при работе существенную часть мощности и ресурсов компьютерной системы и может создавать ощутимые дополнительные неудобства пользователям. Важно правильно выбрать тот достаточный уровень защиты, при котором затраты, риск и размер возможного ущерба были бы приемлемыми (задача анализа риска).

Гибкость системы защиты – часто приходится создавать систему защиты в условиях большой неопределенности. Поэтому принятые меры и установленные средства защиты, особенно в начальный период их эксплуатации,

могут обеспечивать как чрезмерный, так и недостаточный уровень защиты. Естественно, что для обеспечения возможности варьирования уровнем защищенности, средства защиты должны обладать определенной гибкостью. Особенно важным это свойство является в тех случаях, когда установку средств защиты необходимо осуществлять на работающую систему, не нарушая процесса ее нормального функционирования. Кроме того, внешние условия и требования с течением времени меняются. В таких ситуациях свойство гибкости спасает владельцев АС от необходимости принятия кардинальных мер по полной замене средств защиты на новые [17].

Открытость алгоритмов и механизмов защиты – суть принципа открытости алгоритмов и механизмов защиты состоит в том, что защита не должна обеспечиваться только за счет секретности структурной организации и алгоритмов функционирования ее подсистем. Знание алгоритмов работы системы защиты не должно давать возможности ее преодоления (даже автору). Однако, это вовсе не означает, что информация о конкретной системе защиты должна быть общедоступна.

Принцип простоты применения средств защиты – механизмы защиты должны быть интуитивно понятны и просты в использовании. Применение средств защиты не должно быть связано со знанием специальных языков или с выполнением действий, требующих значительных дополнительных трудозатрат при обычной работе законных пользователей, а также не должно требовать от пользователя выполнения рутинных малопонятных ему операций (ввод нескольких паролей и имен и т.д.)[2].

1.2 Основы информационных систем как объекта защиты

Информационная система – взаимосвязанная совокупность средств, методов и персонала, используемых для хранения, обработки и выдачи информации в интересах достижения поставленной цели [3].

Правила организации и защиты информации в автоматизированных системах описаны Федеральном законе №149-ФЗ «Об информации, информационных технологиях и о защите информации».

В этом законе описаны все основные пункты:

-

описание понятия личных сведений; -

описание требований к защите ИС; -

порядок обработки информации.

Обработка информации в информационных системах — это любая совокупность операций (прием, сбор, накопление, хранение, преобразование, отображение, выдача и т.п.), осуществляемых над информацией (фактами, данными, знаниями) с использованием технических средств информационной системы. Специфичным для информационной системы является понятие структуры, которое раскрывает схему связей (физическая структура) и взаимодействия между элементами (логическая структура).

Физическая структура информационной системы — это схема связей таких физических элементов, как технические средства, аппаратура узлов, собственно узлы и вычислительная техника, устанавливаемая в них. К основным компонентам физической структуры можно отнести узлы, каналы и линии связи.

Логическая структура информационной системы определяет принципы установления связей, алгоритмы организации процессов и управления ими, логику функционирования программных средств. В общем виде она определяет соединение и взаимодействие двух принципиально различных по назначению и функциям составных частей архитектуры информационных систем: множества автономных информационных подсистем (узлов) и множества средств их связи и взаимодействия (физических средств соединений) [5].

1.3 Эксплуатация средств защиты информации в компьютерных сетях

К методам и средствам организационной защиты информации относятся организационно-технические и организационно-правовые мероприятия, проводимые в процессе создания и эксплуатации КС для обеспечения защиты информации. Эти мероприятия должны проводиться при:

-

строительстве или ремонте помещений, в которых будут размещаться компьютеры; -

проектировании системы, монтаже и наладке ее технических и программных средств; -

испытаниях и проверке работоспособности компьютерной системы.

Основой проведения организационных мероприятий является использование и подготовка законодательных и нормативных документов в области информационной безопасности, которые на правовом уровне должны регулировать доступ к информации со стороны потребителей. В российском законодательстве позже, чем в законодательстве других развитых стран, появились необходимые правовые акты (хотя далеко не все).

По функциональному назначению средства инженерно-технической защиты делятся на следующие группы:

-

физические средства, включающие различные средства и сооружения, препятствующие физическому проникновению (или доступу) злоумышленников на объекты защиты и к материальным носителям конфиденциальной информации и осуществляющие защиту персонала, материальных средств, финансов и информации от противоправных воздействий; -

аппаратные средства – приборы, устройства, приспособления и другие технические решения, используемые в интересах защиты информации. В практике деятельности предприятия находит широкое применение самая различная аппаратура, начиная с телефонного аппарата до совершенных автоматизированных систем, обеспечивающих производственную деятельность. Основная задача аппаратных средств – обеспечение стойкой защиты информации от разглашения, утечки и несанкционированного доступа через технические средства обеспечения производственной деятельности; -

программные средства, охватывающие специальные программы, программные комплексы и системы защиты информации в информационных системах различного назначения и средствах обработки (сбор, накопление, хранение, обработка и передача) данных; -

криптографические средства – это специальные математические и алгоритмические средства защиты информации, передаваемой по системам и сетям связи, хранимой и обрабатываемой на ЭВМ с использованием разнообразных методов шифрования.

Эти средства применяются для решения следующих задач

-

охрана территории предприятия и наблюдение за ней; -

охрана зданий, внутренних помещений и контроль за ними; -

охрана оборудования, продукции, финансов и информации; -

осуществление контролируемого доступа в здания и помещения.

Современная криптография включает в себя четыре крупных раздела:

-

симметричные криптосистемы. В симметричных криптосистемах и для шифрования, и для дешифрования используется один и тот же ключ. (Шифрование - преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом, дешифрование - обратный шифрованию процесс. На основе ключа шифрованный текст преобразуется в исходный); -

криптосистемы с открытым ключом. В системах с открытым ключом используются два ключа - открытый и закрытый, которые математически связаны друг с другом. Информация шифруется с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения.( Ключ - информация, необходимая для беспрепятственного шифрования и дешифрования текстов.); -

электронная подпись. Системой электронной подписи. называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения. -

управление ключами. Это процесс системы обработки информации, содержанием которых является составление и распределение ключей между пользователями.

2 Анализ объекта информатизации

2.1 Описание структуры организации

Организационная структура – это система, которая описывает, как определенные действия направляются для достижения целей организации. Эти действия могут включать правила, роли и обязанности. Организационная структура также определяет, как информация перемещается между уровнями внутри компании [6].

Библиотека – это учреждение, собирающее и осуществляющее хранение произведений печати и письменности для общественного пользования, а также ведущее справочно – библиографическую работу.

Библиотеки систематически занимаются сбором, хранением, пропагандой и выдачей читателям произведений печати, а также информационно-библиографической работой [8,9].

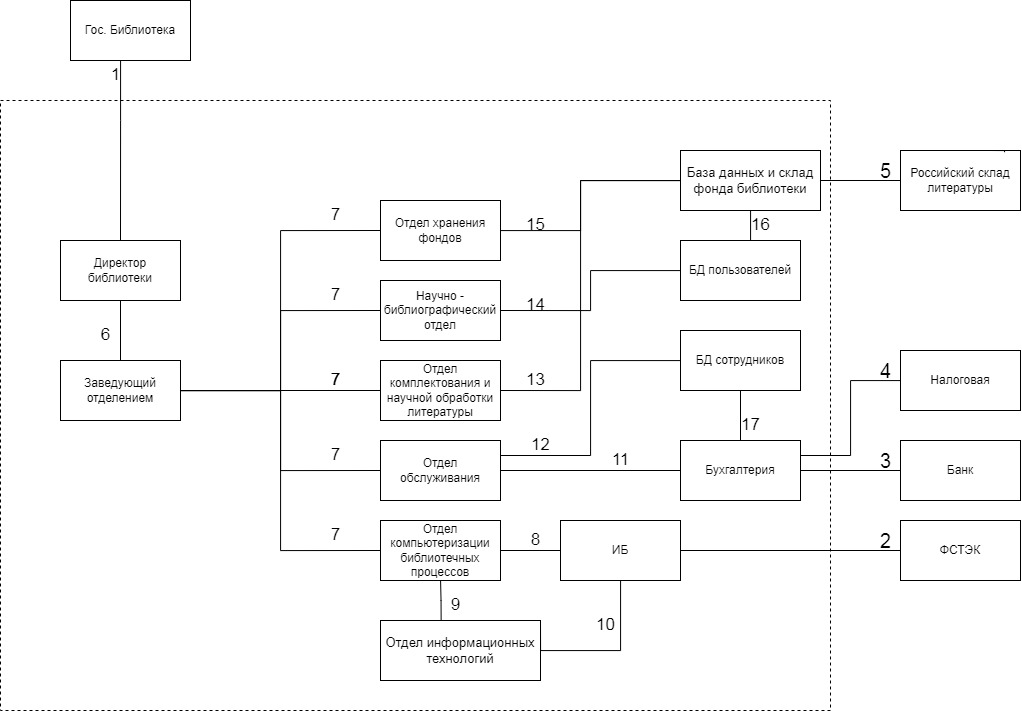

Структура Библиотеки предоставлена на рисунке 1 [10].

Директор библиотеки

Заведующий отделением

Отдел комплектования и научной обработки литературы

Отдел хранения фондов

Отдел обслуживания

Отдел компьютеризации библиотечных процессов

Научно – библиографический отдел

Рисунок 1 – Структура Библиотеки

На рисунке 1 предоставлена структура Библиотеки, на ней видна организационная структура, где Директор контролирует заведующего отделением, а заведующий отделением контролирует следующее отделы:

-

«Отдел комплектования и научной обработки литературы»; -

«Отдел хранения фондов»; -

«Отдел обслуживания»; -

«Отдел компьютеризации библиотечных процессов»; -

«Научно – библиографический отдел».

В свою очередь « Отдел комплектования и научной обработки литературы» обеспечивает научно обоснованное, полное и оперативное комплектование фонда библиотеки и его учет, разрабатывает и систематически корректирует план комплектования фондов библиотеки в соответствии с образовательно-профессиональными программами, учебными планами и тематикой научных исследований.

« Отдел хранения фондов» осуществляет формирование, организацию и хранение основной части действующего фонда Библиотеки, состоящей из фонда новых поступлений отечественной литературы и фондов депозитарного хранения отечественной и иностранной литературы.

«Отдел обслуживания» включает в себя: офис главного администратора; административно-хозяйственное подразделение; связь; обслуживающий персонал; службу безопасности.

«Отдел компьютеризации библиотечных процессов» обеспечивает функционирование системы комплексной автоматизации библиотечной деятельности, осваивает новые информационные технологии, адаптирует новое программное обеспечение.

«Научно – библиографический отдел» осуществляет справочно-библиографическое, информационное и консультационное обслуживание пользователей. В фонде отдела находятся справочные издания, энциклопедии и словари по различным отраслям знания. Здесь можно найти путь к поиску необходимой информации, получить консультацию по составлению библиографического списка литературы

2.2 Анализ информационных потоков организации

Информационные потоки – физические перемещения информации от одного сотрудника предприятия к другому или от одного подразделения к другому [9]. Информационные потоки по организации «Библиотека» показаны на рисунке 2.

Виды информационных потоков:

1) по отношению к логистической системе выделяют информационные потоки:

-

внутренние – циркулируют в рамках логистической системы или ее отдельного звена; -

внешние – циркулируют между логистической системой и внешней по отношению к логистической системе средой; -

входящие – потоки поступающей в логистическую систему информации из внешней среды; -

выходящие – потоки, исходящие из логистической системы во внешнюю среду.

2) в зависимости от вида систем, связываемых потоком:

-

горизонтальный поток – связывает звенья одного уровня иерархии логистической системы; -

вертикальный поток – связывает звенья разных уровней иерархии.

3) по назначению выделяют:

-

директивные информационные потоки; -

учетно-аналитические информационные потоки; -

нормативно-справочные информационные потоки; -

вспомогательные информационные потоки.

4) по направлению движения:

-

прямой информационный поток – в одном направлении с материальным; -

встречный информационный поток – в обратном направлении к материальному.

Рисунок 2 – Схема информационных потоков

Таблица 1 – Информационные потоки

| Номер информационного потока | Источник документа | Приемник документа | Содержание документа |

| 1 Гос. Библиотека – Директор Библиотеки | Приказы, распоряжения, положения, договора | Директор, Помощник директора | Необходимые регулирующие действия внутри ведомства |

| 2 ФСТЭК – ИБ | Регламентирующие документы, подтверждённые БД угроз | Руководитель отдела ИБ, Работники отдела ИБ | Необходимые регулирующие действия и рекомендации по работе, Действующая БД угроз |

Продолжение таблицы 1

| 3 Банк – Бухгалтерия | Финансовый отчет, Отчет за триместр | Главный бухгалтер, Бухгалтера | Сведение о финансирование каждого отдела, Отчет за триместр | ||

| 4 Налоговая – Бухгалтерия | Налоговый отчет, Отчет за триместр | Главный бухгалтер, Бухгалтера | Сведенье о налогах каждого отдела, Отчет за триместр | ||

| 5 Российский склад литературы – База данных и склад фонда библиотеки | Справочно-библиографический аппарат, Система документных коммуникаций | Начальник склада | Регулирующие поставки книг документы, отчетность о получении/отправки | ||

| 6 Директор библиотеки – Заведующий отделением | Приказы, распоряжения, положения | Заведующий отделением | Необходимые регулирующие действия внутри ведомства | ||

| 7.1 Заведующий отделением – Отдел хранения фондов | Приказы, распоряжения, положения | Начальник отдела хранения фонда Работники отдела хранения фонда | Необходимые регулирующие действия внутри отдела | ||

Продолжение таблицы 1

| 7.2 Заведующий отделением – Научно – библиографический отдел | Приказы, распоряжения, положения | Начальник научно – библиографического отдела Работники научно – библиографического отдела | Необходимые регулирующие действия внутри отдела |

| 7.3 Заведующий отделением – Отдел комплектования и научной обработки литературы | Приказы, распоряжения, положения | Начальник отдела комплектования и научной обработки литературы Работники отдела комплектования и научной обработки литературы | Необходимые регулирующие действия внутри отдела |

| 7.4 Заведующий отделением – Отдел обслуживания | Приказы, распоряжения, положения | Начальник отдела обслуживания Работники отдела обслуживания | Необходимые регулирующие действия внутри отдела |

| 7.5 Заведующий отделением – Отдел компьютеризации библиотечных процессов | Приказы, распоряжения, положения | Начальник отдела компьютеризации библиотечных процессов Работники отдела компьютеризации библиотечных процессов | Необходимые регулирующие действия внутри отдела |

Продолжение таблицы 1

| Номер информационного потока | Источник документа | Приемник документа | Содержание документа |

| 8 Отдел компьютеризации библиотечных процессов – ИБ | Приказы, рекомендации, положения, отчетность за информационную безопасность | Начальник информационной безопасности, Работники ИБ | Приказы и рекомендации в сфере безопасности, Штрафы и наказания за нарушение безопасности, Отчетность по проведениям инструктажа новым работникам |

| 9 Отдел компьютеризации библиотечных процессов – Отдел информационных технологий | Приказы, рекомендации, положения | Начальник информационных технологий Работники ИТ | Необходимые рекомендации и приказы, Отчет проделанной работы в области ИТ |

| 10 ИБ – Отдел информационных технологий | Приказы, рекомендации Приказ в сфере безопасности и информационных технологий | Начальник информационной безопасности, Работники ИТ | Приказ в сфере безопасности и информационных технологий Отчет проделанной работы в области ИТ |

| 11 Отдел обслуживания – Бухгалтерия | Приказы, рекомендации, Финансирование | Главный бухгалтер, Бухгалтера | Необходимые рекомендации и приказы, Отчет финансирование за триместр |

Продолжение таблицы 1

| Номер информационного потока | Источник документа | Приемник документа | Содержание документа |

| 12 Отдел обслуживания – БД сотрудников | БД сотрудников, Отчет о размерах штаба | Руководитель отдела кадров, Кадровики | ФИО всех сотрудников всех отделов, Информации о работниках всех штабов |

| 13 Отдел комплектования и научной обработки данных – База данных и склад фонда библиотеки | Лист о необходимом завозе, Лист о вывозе | Руководитель склада и его заместитель | Перечень книг на ввоз, Перечень книг на вывоз |

| 14 Научно – библиографический отдел – БД пользователей | Приказы, распоряжения, положения | Начальник отдела по БД пользователей | Необходимые регулирующие действия внутри отдела |

| 15 Отдел хранения фондов – База данных и склад фонда библиотеки | Приказы, распоряжения, положения | Руководитель склада фонда библиотеки Работники склада | Необходимые регулирующие действия внутри отдела |

Продолжение таблицы 1

| Номер информационного потока | Источник документа | Приемник документа | Содержание документа |

| 16 База данных и склад фонда библиотеки – БД пользователей | Запрос содержания БД, изменения в работе БД, ошибки и неисправности в БД | Начальник отдела по БД пользователей | Содержание БД, информация о работе БД и его ошибках |

| 17 Бухгалтерия – БД сотрудников | Отчет о финансировании, Приказы о выписки заработной платы, Отчет о сотрудниках | Руководитель отдела кадров, Кадровики | Информация о финансировании, ФИО работников и их заработная плата, ФИО уволенных и принятых работниках |

В ходе данной части работы, разработав схему информационных потоков, был выявлен принцип построения организации отдела информационной безопасности с другими отделами комитета по противодействию коррупции, а также организации движения информации по всему предприятию.

2.3Анализ АИС предприятия

Информационная система (ИС) — система, предназначенная для хранения, поиска и обработки информации, и соответствующие организационные ресурсы (человеческие, технические, финансовые и т. д.), которые обеспечивают и распространяют информацию (ISO/IEC 2382:2015).

Основное назначение информационной системы – создание современной инфраструктуры для управления предприятием, организацией, учреждением.

Назначение информационной системы состоит в поддержке динамической информационной модели ее предмет ной области.

Задачи:

-

обработка данных об операциях, производимых фирмой; -

создание периодических контрольных отчетов о состоянии дел в фирме; -

получение ответов на всевозможные текущие запросы и оформление их в виде бумажных документов или отчетов.

На предприятии должна быть создана база данных, которая обеспечивает хранение информации и доступность её для всех составляющих системы управления. Наличие такой базы данных позволяет сформировать информацию для принятия решений.

Применение базы данных:

-

бухгалтерский учет; -

управление финансовыми потоками; -

управление складом, ассортиментом, продуктами, закупками; -

управление производственным процессом; -

управление маркетингом; -

оперативное управление предприятием; -

предоставление информации о фирме.

ИС организационного управления предназначены для автоматизации функций управленческого персонала. Учитывая наиболее широкое применение и разнообразие этого класса систем, часто любые информационные системы понимают именно в данном толковании. К этому классу относятся информационные системы управления, как промышленными фирмами, так и непромышленными объектами: гостиницами, банками, торговыми фирмами и др. Основными функциями подобных систем являются: оперативный контроль и регулирование, оперативный учет и анализ, перспективное и оперативное планирование, бухгалтерский учет, управление сбытом и снабжением и другие экономические и организационные задачи.

ИС управления технологическими процессами (ТП) служат для автоматизации функций производственного персонала по контролю и управлению производственными операциями. В таких системах обычно предусматривается наличие развитых средств измерения параметров технологических процессов (температуры, давления, химического состава и т.п.), процедур контроля допустимости значений параметров и регулирования технологических процессов.