Файл: Отчет по учебной практике по пм 01 Эксплуатация автоматизированных (информационных) систем в защищенном исполнении.doc

Добавлен: 26.10.2023

Просмотров: 1051

Скачиваний: 48

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

4.2 Описание методов защиты информации в АИС

При организации автоматизированных информационных систем (АИС) должны строго соблюдаться требования по защите конфиденциальных данных, которые призваны предотвратить их утечку или искажение. Защита информации в автоматизированной системе должна предотвратить воздействие угроз различного происхождения, включая техногенные аварии, воздействие вредоносного ПО или хакеров, похищение данных инсайдерами с целью продажи или шпионажа.

Снизить уровень таких рисков позволяет реализация комплекса мер защиты аппаратного и программного уровня.

Информация имеет определенную ценность. При этом изменение ряда свойств информации может приводить к потере такой ценности.

К числу таких свойств по действующему законодательству об охране данных относятся:

Методы защиты информации в автоматизированных системах должны применяться ко всему массиву данных, которые обрабатываются в компании, а также по отношению к отдельным блокам повышенной важности.

При построении системы защиты информации в АИС могут применяться одновременно разные методы, в том числе:

5 Проектирование защищенной компьютерной сети предприятия

5.1 Моделирование сети с помощью Cisco Packet Tracer

Программное решение Cisco Packet Tracer позволяет имитировать работу различных сетевых устройств: маршрутизаторов, коммутаторов, точек беспроводного доступа, персональных компьютеров, сетевых принтеров, IP-телефонов и т.д. Работа с интерактивным симулятором дает весьма правдоподобное ощущение настройки реальной сети, состоящей из десятков или даже сотен устройств. Настройки, в свою очередь, зависят от характера устройств: одни можно настроить с помощью команд операционной системы Cisco IOS, другие – за счет графического веб-интерфейса, третьи – через командную строку операционной системы или графические меню [20].

Основные преимущества и возможности Packet Tracer:

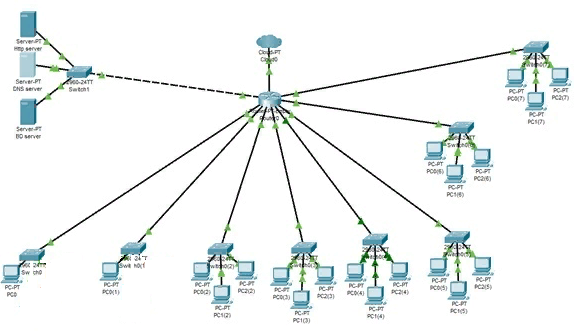

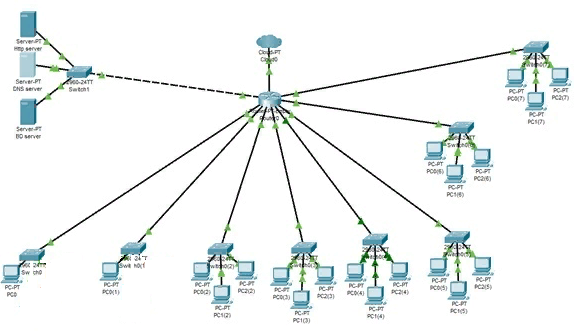

Созданная схема сети объекта представлена на рисунке 4.

Рисунок 4 – Созданная схема сети

Для создания схемы были использованы:

5.2 Настройка сетевых устройств

При создании схемы сети были настроены АРМ пользователей. Каждое АРМ, как и каждый сервер имеет:

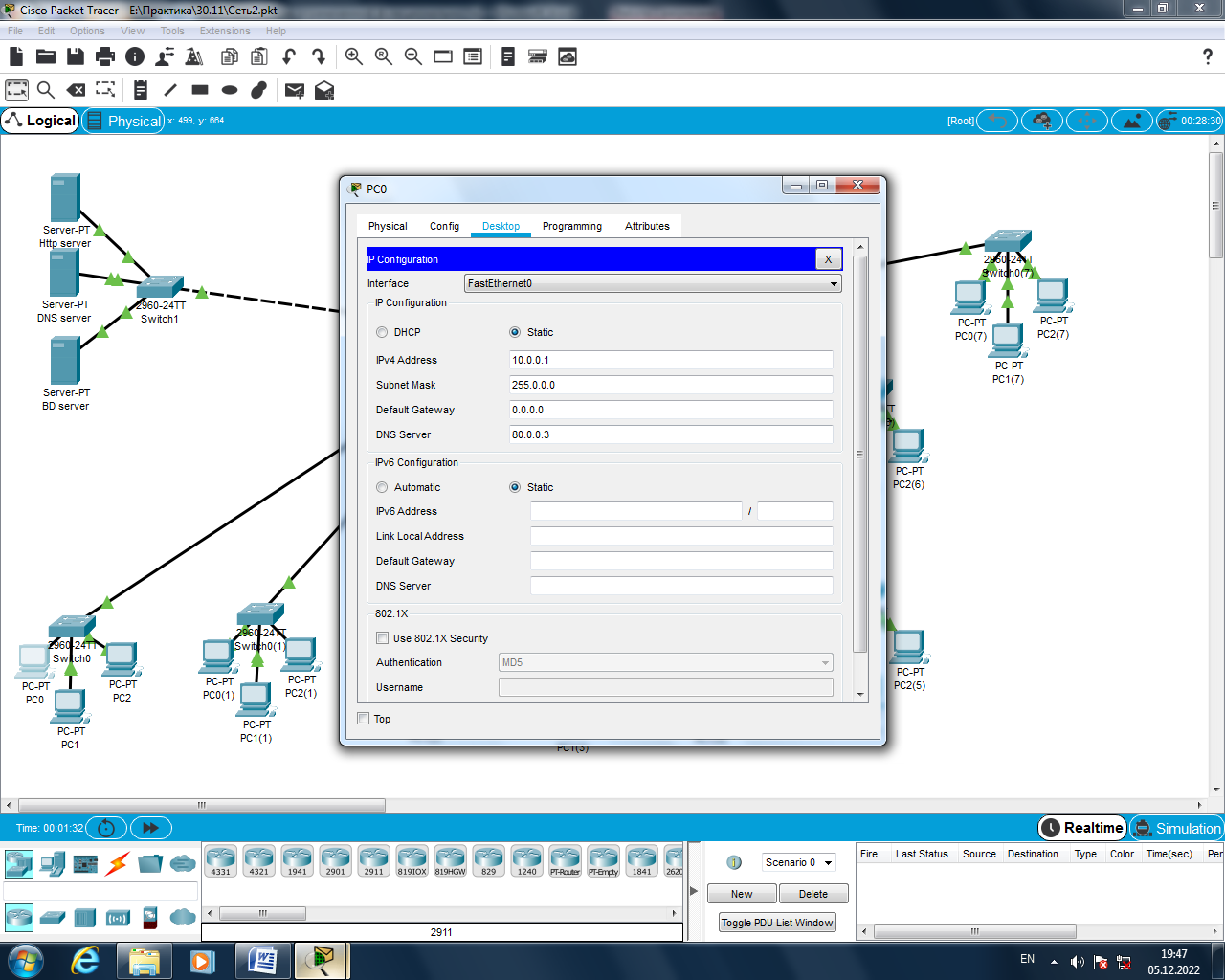

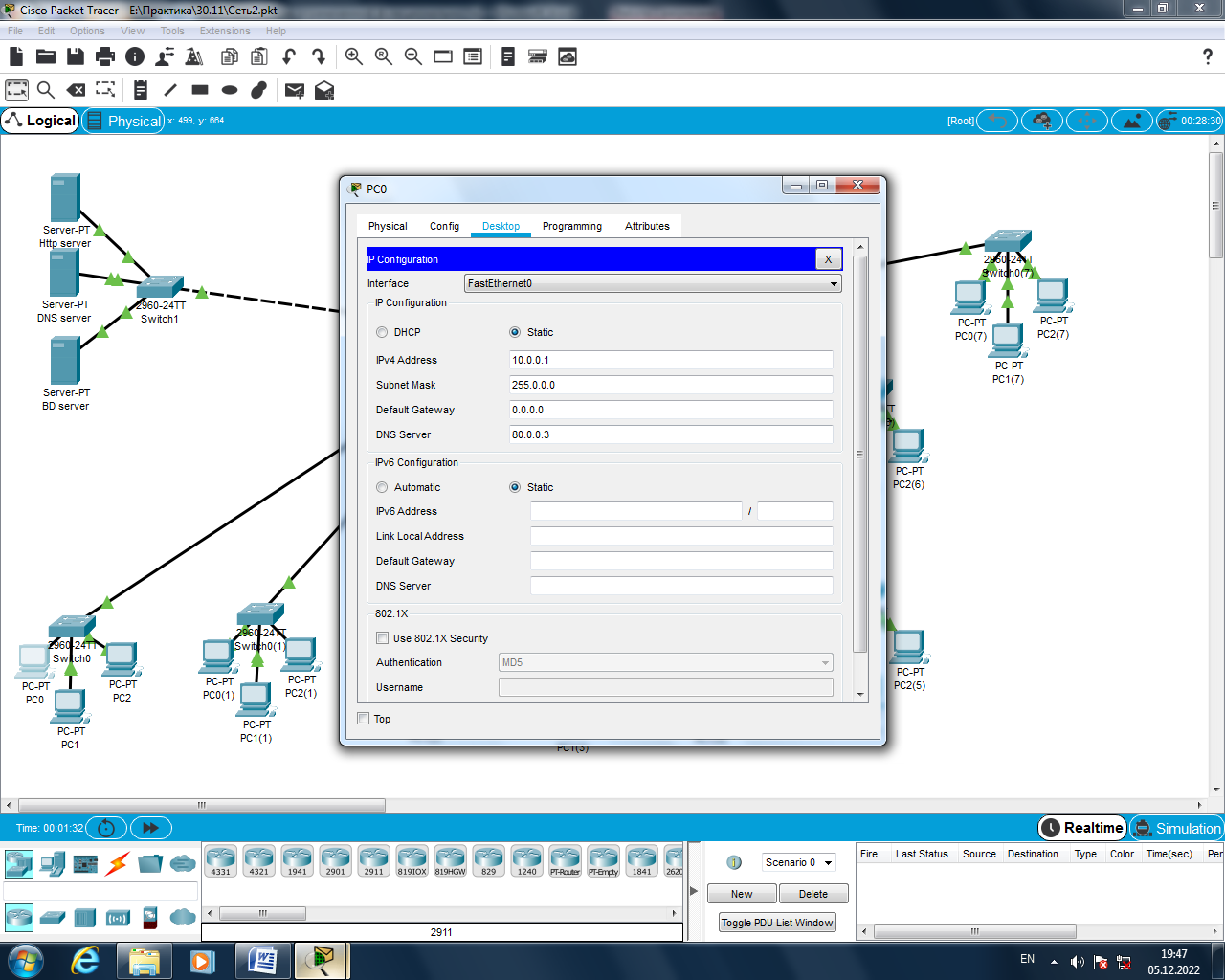

Настройка АРМ 1 представлена на рисунке 5.

Рисунок 5 – Настройка IP АРМ

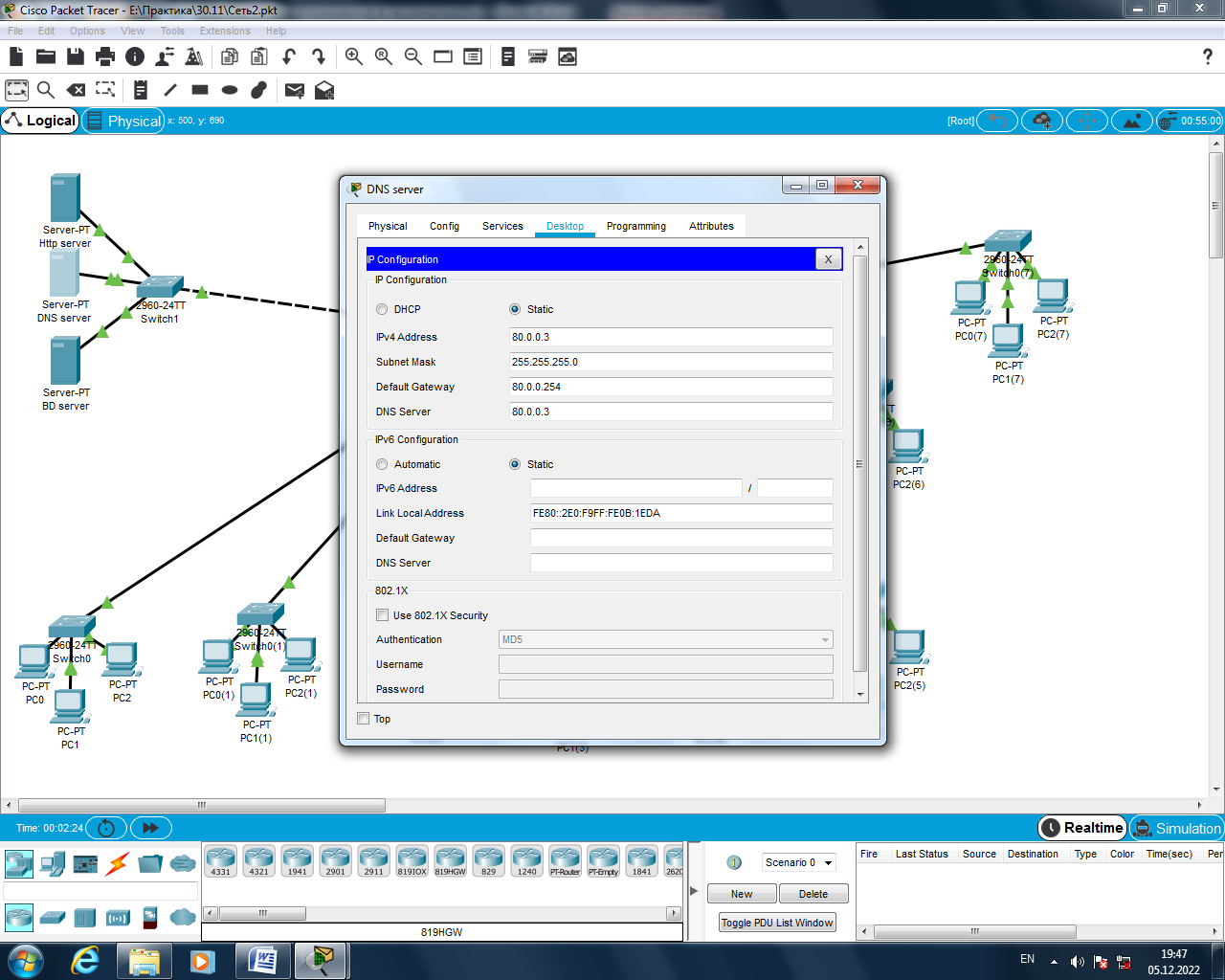

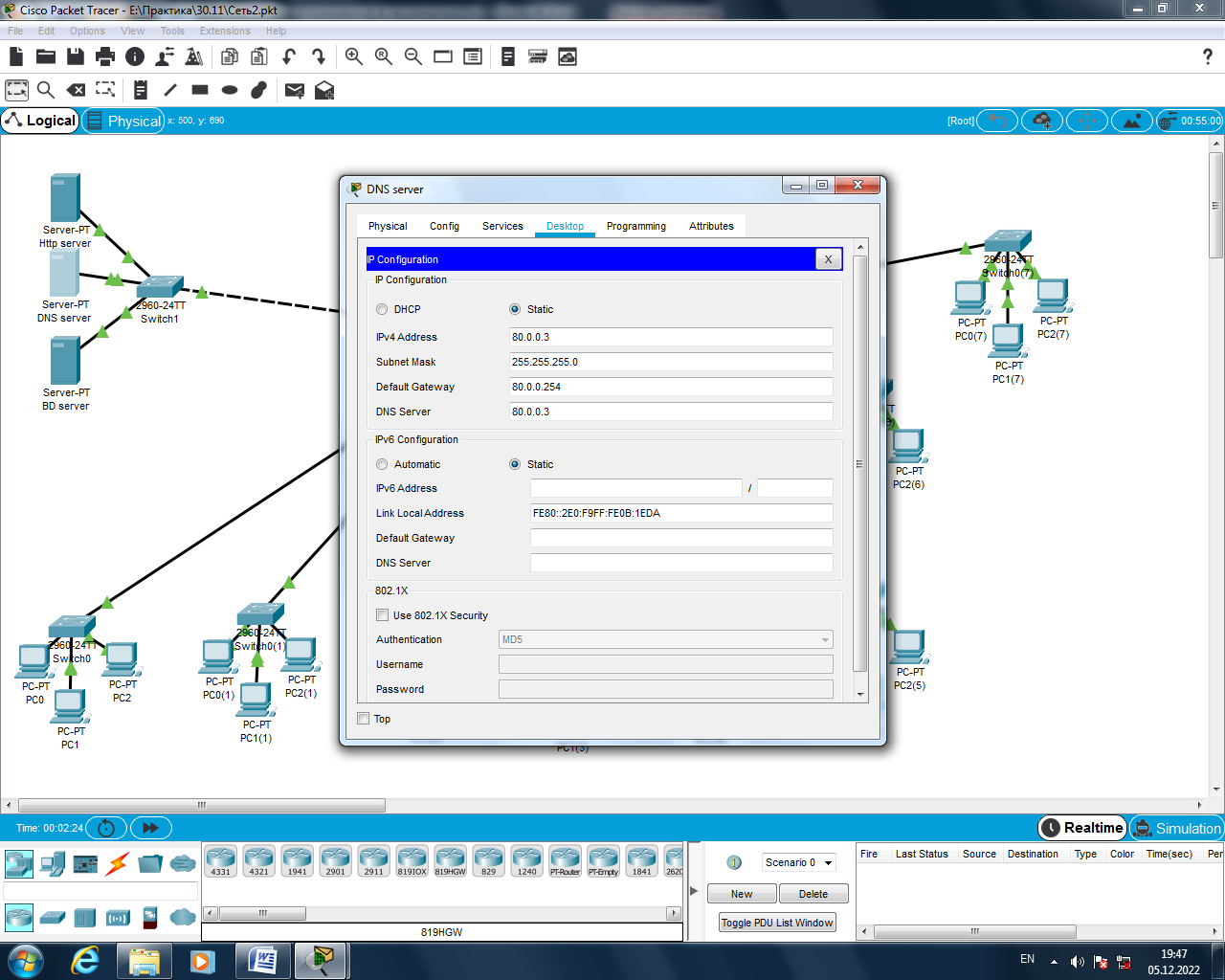

Сетевые настройки сервера представлены на рисунке 6.

Рисунок 6 – Настройка IP сервера

5.3 Организация системы защиты компьютерной сети предприятия

SSH – сетевой протокол прикладного уровня, позволяющий производить удалённое управление операционной системой и туннелирование TCP-соединений, который шифрует весь трафик, включая и передаваемые пароли [12].

Для защиты маршрутизатора необходимо:

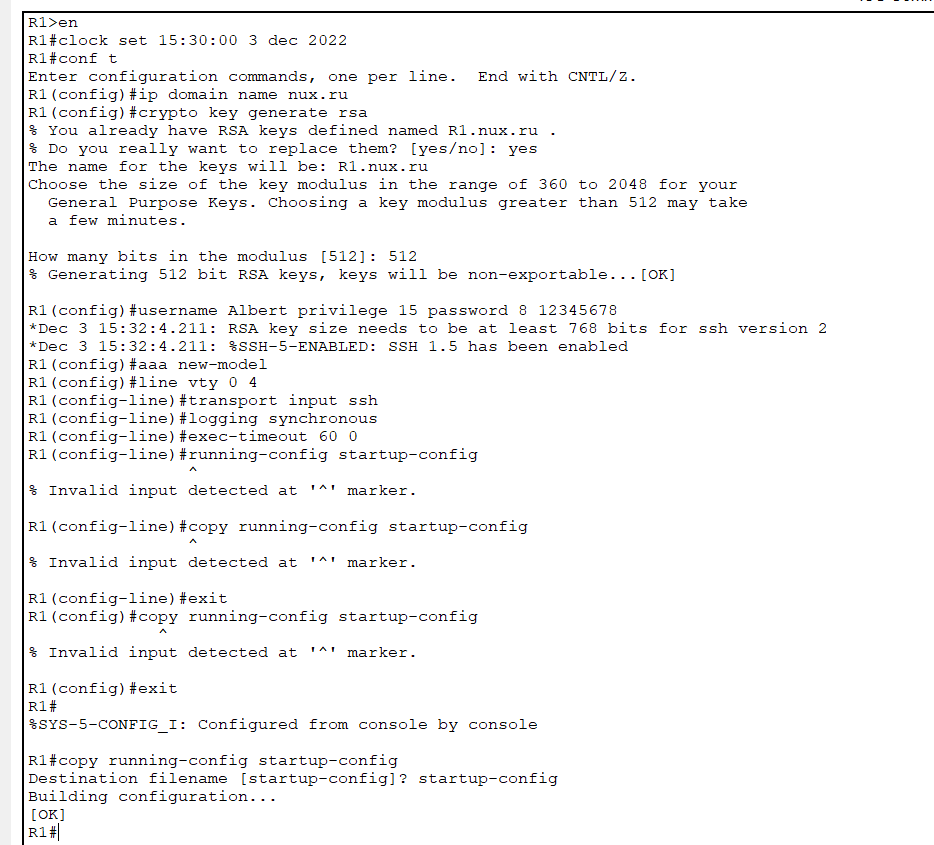

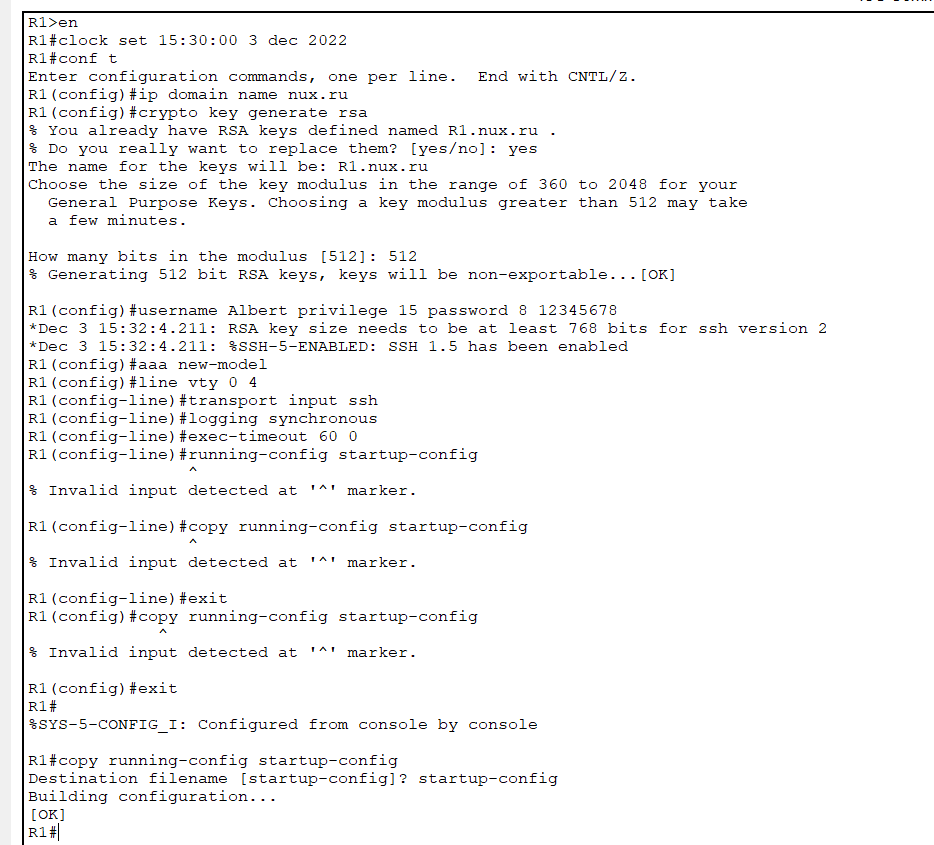

Организация системы защиты маршрутизатора и необходимые для этого команды представлены на рисунке 7.

Рисунок 7 – Организация системы защиты маршрутизатора

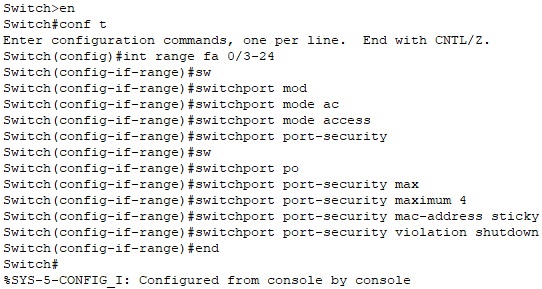

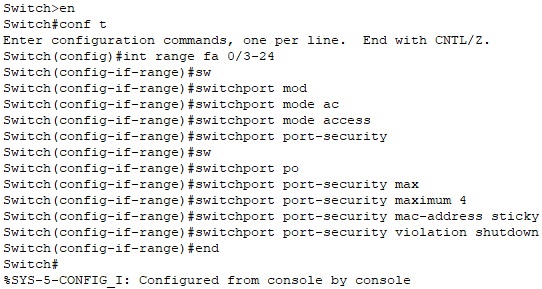

Для защиты коммутатора необходимо:

Организация системы защиты коммутатора и необходимые для этого команды представлены на рисунке 8.

Рисунок 8 – Организация системы защиты коммутатора

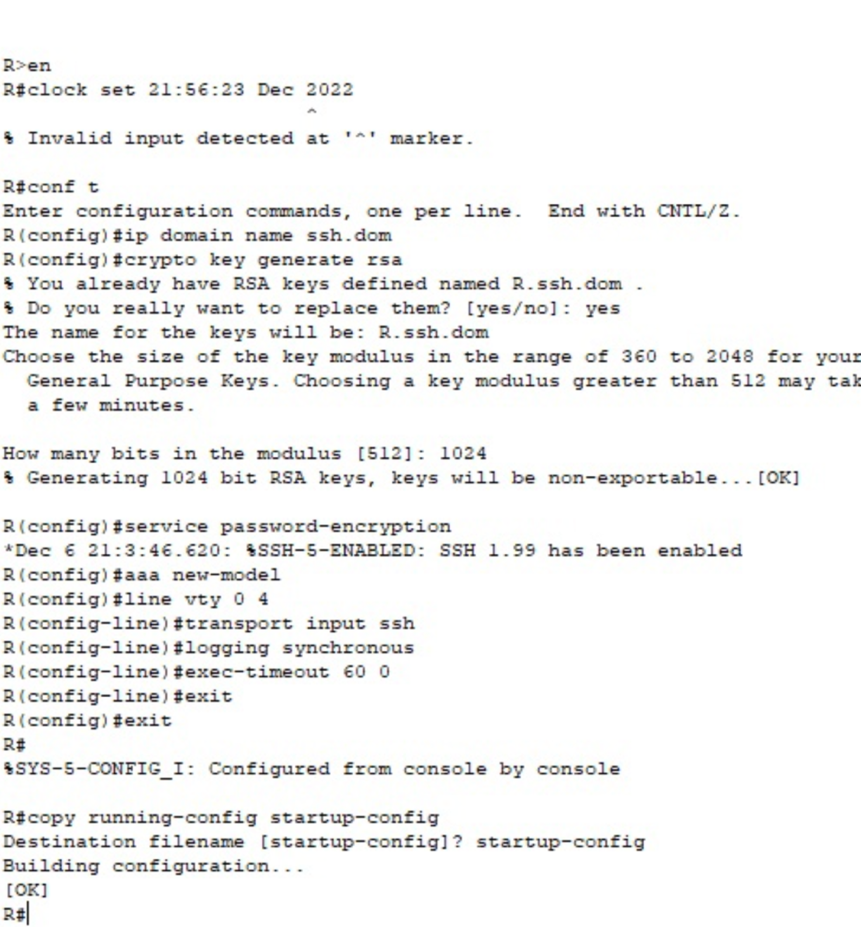

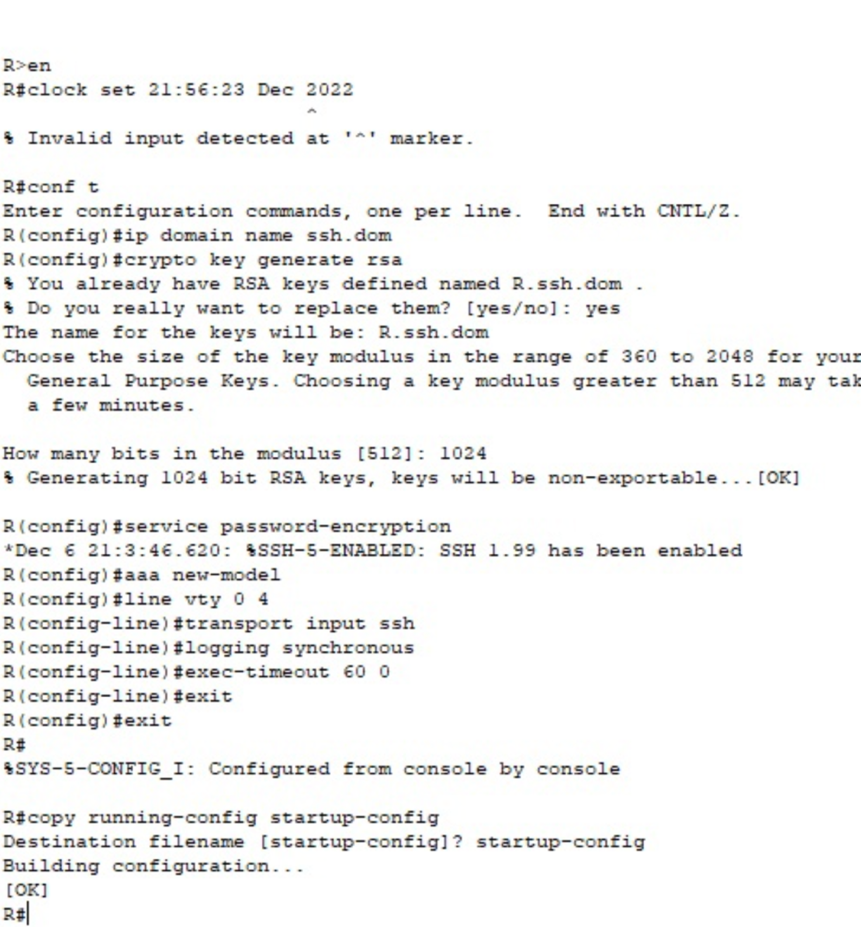

Для настройки SSH заходим в маршрутизатор и пишем команды:

Router>en

Router#clock set “время” “дата”

Router#conf t

Router(config)#ip domain name ssh.dom

Router(config)#crypto key generate rsa

Router(config)#service password-encryption

Router(config)#username “имя пользователся” privilege “уровень привилегий” password “кол-во символов в пароле” “пароль”

Router(config)#aaa new-model

Router(config)#line vty 0 4

Router(config-line)#transport input ssh

Router(config-line)#logging synchronous

Router(config-line)#exec-timeout “время таймаута до автоматического закрытия SSH сессии”

Router(config-line)#exit

Router(config)#exit

Router#copy running-config startup-config

Настройка SSH показана на рисунке 9.

Рисунок 9 – Настройка SSH

5.4 Тестирование работоспособности сети

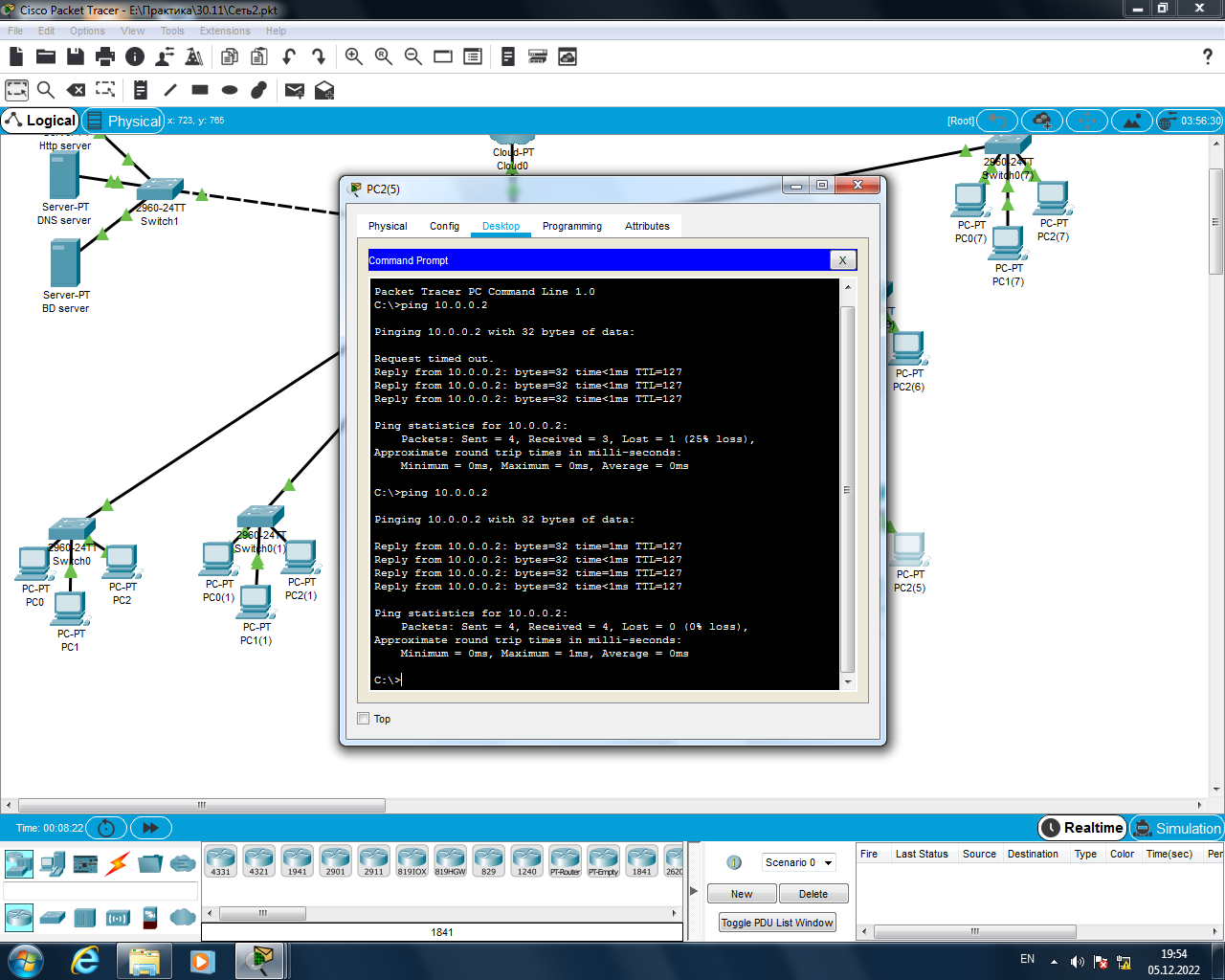

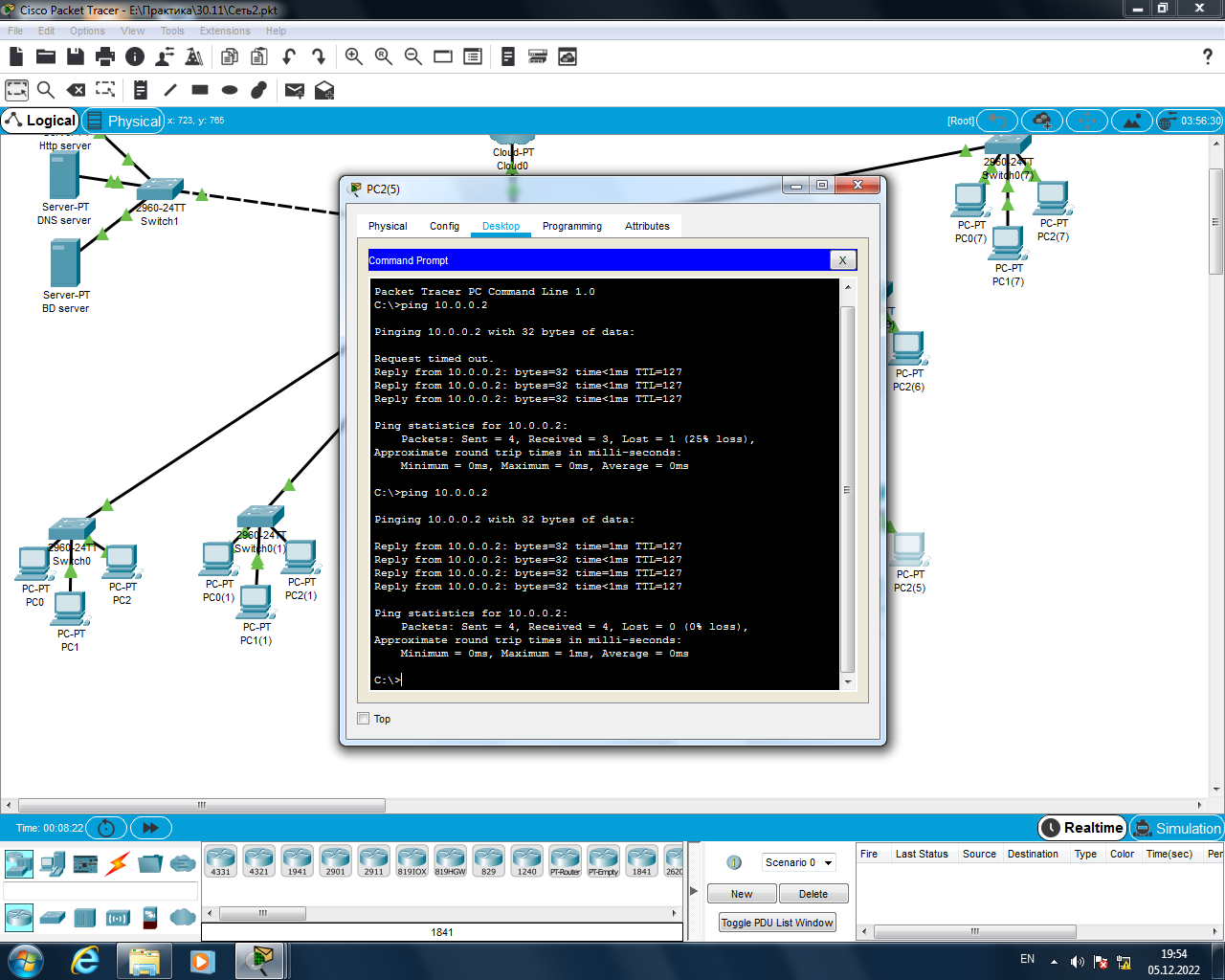

Проверка работоспособности АРМ выполняется с помощью команды ping, с указанием IP-адреса назначения. Результат проверки представлен на рисунке 10.

Рисунок 10 – Проверка работоспособности сети между отделами

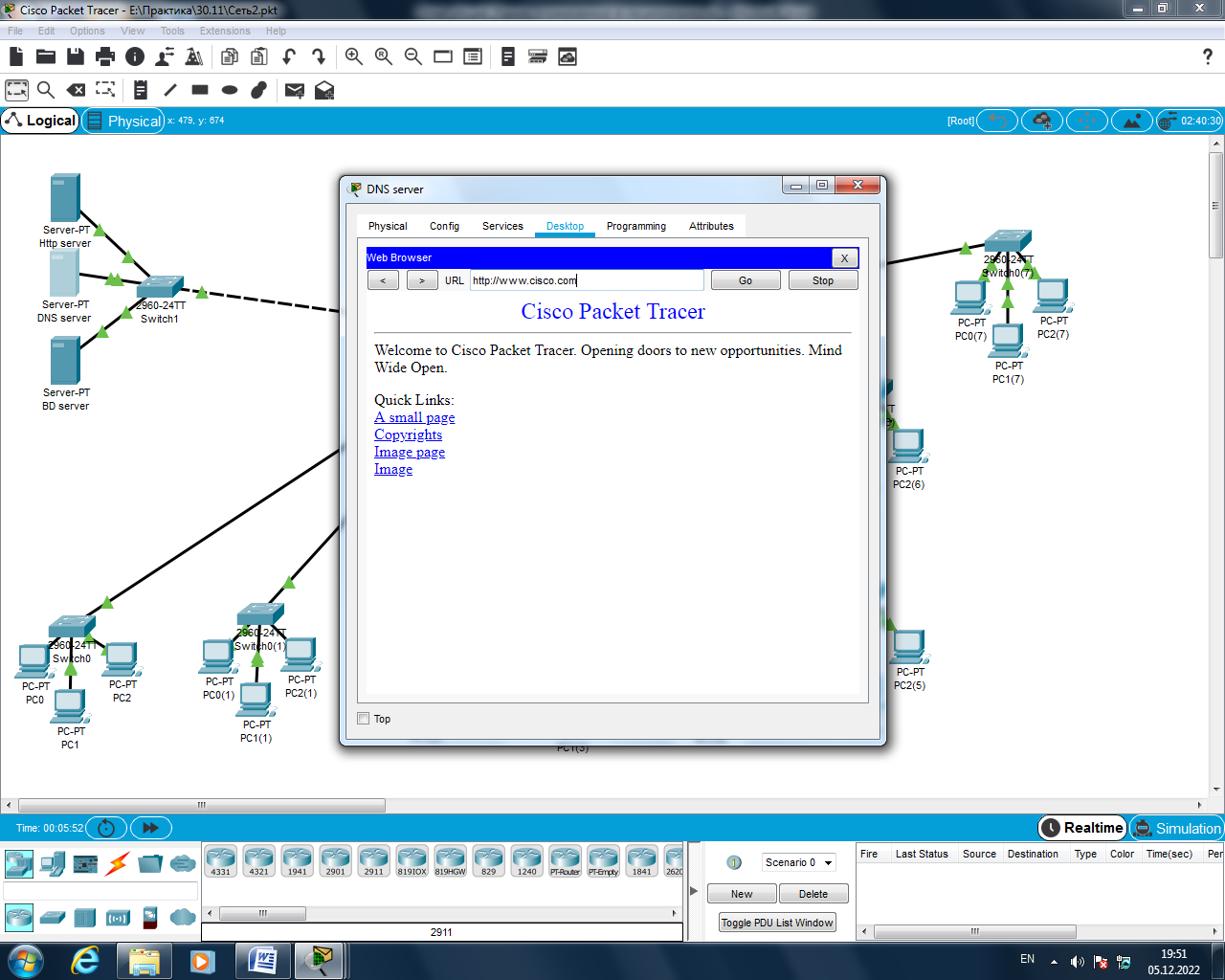

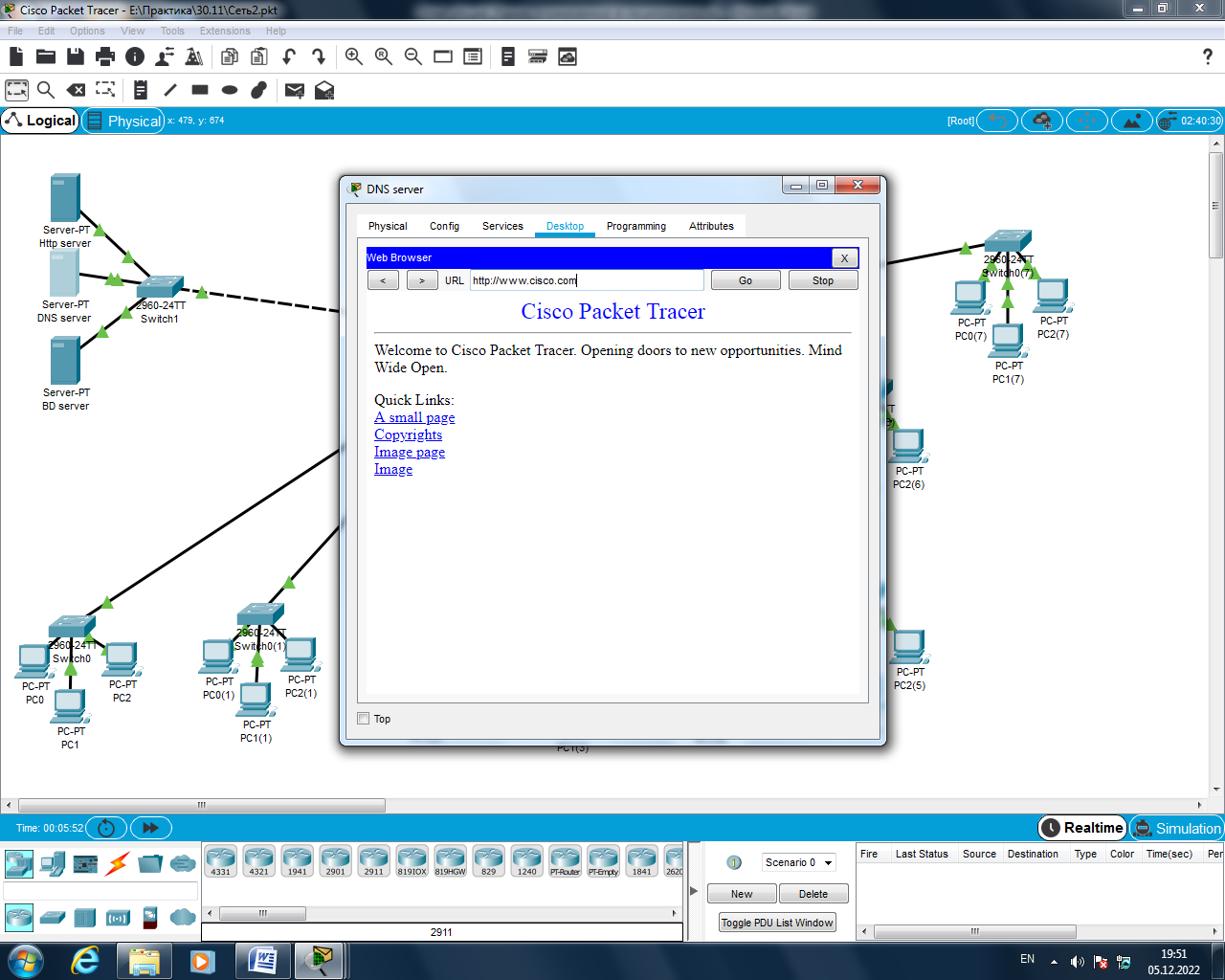

Для проверки работоспособности web-сервера, необходимо зайти на страницу, указанную в настройках dns (www.cisco.com). Результат проверки представлен на рисунке 11.

Рисунок 11 – Результат проверки работоспособности web-сервера

Была создана схема сети в программе Cisco Packet Tracer. Схема имеет 5 отделов, компьютерный класс, а также web-сервер. Была произведена настройка оконечных устройств они были настроены и взаимосвязаны между собой. Каждый ПК имеет доступ к web-серверу и может посетить созданный сайт «www.cisco.com». Каждый отдел имеет собственный логический (vlan) канал.

Используемые в схеме коммутаторы и маршрутизаторы были защищены и настроены.

Заключение

В результате учебной практики, были закреплены навыки и знания об автоматизированных информационных системах. Повторили их назначение и функции и рассмотрели процессы, происходящие в них.

Были выполнены задачи по изучению основных процессов, протекающих в предметной области, изучили автоматизированные информационные системы, разработали организационную структуру, рассмотрели и разработали информационные потоки.

При помощи программы Draw.io была спроектирована локальная сеть организации и создан перечень программного обеспечения и технических средств объекта исследования.

При создания схемы сети организации «Библиотека» была использована программа Cisco Packet Tracer, с помощью которой провели следующие настройки сети:

– назначение IP-адресов и маски для каждого компьютера;

– настройка коммутаторов и маршрутизаторов;

– организация связи внутри отделов и между ними;

– разработка DNS и WEB серверов организации;

– создание файлового сервера и сервера базы данных;

– настройка сетевого протокола SSH;

– создание и настройка VLAN портов для отделов;

– тестирование работоспособности модели сети.

Используя справочную правовую систему «Консультант плюс», была изучена нормативная база для проведения аттестации объекта информатизации, а так же изучение актуальных угроз.

На основании методического документа «Методика оценки угроз безопасности информации» (утв. ФСТЭК России 05.02.2021) был проведен анализ защищенности объекта информатизации, а именно определена архитектура и условия функционирования системы и сети организации. Построена модель нарушителя и модель угроз для Библиотеки, а также описаны методы защиты информации в АИС.

В ходе учебной практики были получены знания и навыки по обеспечению информационной безопасности в автоматизированных системах и компьютерных сетях. Все полученные навыки и знания пригодятся в дальнейшем при трудоустройстве на предприятие.

Список использованных источников

При организации автоматизированных информационных систем (АИС) должны строго соблюдаться требования по защите конфиденциальных данных, которые призваны предотвратить их утечку или искажение. Защита информации в автоматизированной системе должна предотвратить воздействие угроз различного происхождения, включая техногенные аварии, воздействие вредоносного ПО или хакеров, похищение данных инсайдерами с целью продажи или шпионажа.

Снизить уровень таких рисков позволяет реализация комплекса мер защиты аппаратного и программного уровня.

Информация имеет определенную ценность. При этом изменение ряда свойств информации может приводить к потере такой ценности.

К числу таких свойств по действующему законодательству об охране данных относятся:

-

конфиденциальность — невозможность доступа третьих лиц; -

целостность (неизменность) — возможность изменения информации только лицами, которые имеют соответствующий допуск; -

доступность это – обеспечение доступа пользователя к необходимой информации без ограничений в связи с проблемами аппаратного уровня или действия вредоносного программного обеспечения.

Методы защиты информации в автоматизированных системах должны применяться ко всему массиву данных, которые обрабатываются в компании, а также по отношению к отдельным блокам повышенной важности.

При построении системы защиты информации в АИС могут применяться одновременно разные методы, в том числе:

-

методы повышения уровня достоверности данных; -

методы защиты информации в автоматизированных системах от их потери в результате аварий и аппаратных сбоев; -

методы контроля физического доступа к оборудованию и сетям, который может приводить к хищению данных, повреждению аппаратуры, преднамеренному созданию нештатных и аварийных ситуаций, установке шпионских приборов; -

методы идентификации пользователей, аутентификации ПО, съемных носителей [19].

5 Проектирование защищенной компьютерной сети предприятия

5.1 Моделирование сети с помощью Cisco Packet Tracer

Программное решение Cisco Packet Tracer позволяет имитировать работу различных сетевых устройств: маршрутизаторов, коммутаторов, точек беспроводного доступа, персональных компьютеров, сетевых принтеров, IP-телефонов и т.д. Работа с интерактивным симулятором дает весьма правдоподобное ощущение настройки реальной сети, состоящей из десятков или даже сотен устройств. Настройки, в свою очередь, зависят от характера устройств: одни можно настроить с помощью команд операционной системы Cisco IOS, другие – за счет графического веб-интерфейса, третьи – через командную строку операционной системы или графические меню [20].

Основные преимущества и возможности Packet Tracer:

-

усовершенствованное изображение сетевого оборудования со способностью добавлять / удалять различные компоненты; -

режим симуляции; -

возможность смоделировать логическую топологию; -

рабочее пространство для того, чтобы создать сети любого размера на CCNA-уровне сложности; -

дружественный графический интерфейс (GUI), что способствует к лучшему пониманию организации сети, принципов работы устройства; -

моделирование в режиме real-time (реального времени); -

многоязычность интерфейса программы: что позволяет изучать программу на своем родном языке; -

наличие Activity Wizard позволяет сетевым инженерам, студентам и преподавателям создавать шаблоны сетей и использовать их в дальнейшем; -

проектирование физической топологии.

Созданная схема сети объекта представлена на рисунке 4.

Рисунок 4 – Созданная схема сети

Для создания схемы были использованы:

-

персональный компьютер (20 шт.); -

коммутатор (9 шт.); -

маршрутизатор 2811 (1 шт.); -

сервер-PT (3 шт.); -

прямой кабель (26 шт.); -

DTE кабель (1 шт.).

5.2 Настройка сетевых устройств

При создании схемы сети были настроены АРМ пользователей. Каждое АРМ, как и каждый сервер имеет:

-

собственный IP-адрес; -

маску сети; -

стандартный выходной шлюз; -

DNS-сервер.

Настройка АРМ 1 представлена на рисунке 5.

Рисунок 5 – Настройка IP АРМ

Сетевые настройки сервера представлены на рисунке 6.

Рисунок 6 – Настройка IP сервера

5.3 Организация системы защиты компьютерной сети предприятия

SSH – сетевой протокол прикладного уровня, позволяющий производить удалённое управление операционной системой и туннелирование TCP-соединений, который шифрует весь трафик, включая и передаваемые пароли [12].

Для защиты маршрутизатора необходимо:

-

установить время генерации ключа; -

указать имя домена генерации ключа; -

активировать шифрование паролей в конфигурационном файле; -

создать пользователя и пароль; -

активировать протокол ААА; -

указать SSH, как среду доступа через сеть по умолчанию; -

указать время таймауту до автоматического закрытия сессии;

Организация системы защиты маршрутизатора и необходимые для этого команды представлены на рисунке 7.

Рисунок 7 – Организация системы защиты маршрутизатора

Для защиты коммутатора необходимо:

-

выбрать диапазон неактивных портов; -

перевести порты в access режим; -

ограничить число адресов на интерфейсе; -

выбрать способ изучения MAC-адресов коммутатором; -

задать тип реагирования на превышение числа разрешенных MAC-адресов [1].

Организация системы защиты коммутатора и необходимые для этого команды представлены на рисунке 8.

Рисунок 8 – Организация системы защиты коммутатора

Для настройки SSH заходим в маршрутизатор и пишем команды:

Router>en

Router#clock set “время” “дата”

Router#conf t

Router(config)#ip domain name ssh.dom

Router(config)#crypto key generate rsa

Router(config)#service password-encryption

Router(config)#username “имя пользователся” privilege “уровень привилегий” password “кол-во символов в пароле” “пароль”

Router(config)#aaa new-model

Router(config)#line vty 0 4

Router(config-line)#transport input ssh

Router(config-line)#logging synchronous

Router(config-line)#exec-timeout “время таймаута до автоматического закрытия SSH сессии”

Router(config-line)#exit

Router(config)#exit

Router#copy running-config startup-config

Настройка SSH показана на рисунке 9.

Рисунок 9 – Настройка SSH

5.4 Тестирование работоспособности сети

Проверка работоспособности АРМ выполняется с помощью команды ping, с указанием IP-адреса назначения. Результат проверки представлен на рисунке 10.

Рисунок 10 – Проверка работоспособности сети между отделами

Для проверки работоспособности web-сервера, необходимо зайти на страницу, указанную в настройках dns (www.cisco.com). Результат проверки представлен на рисунке 11.

Рисунок 11 – Результат проверки работоспособности web-сервера

Была создана схема сети в программе Cisco Packet Tracer. Схема имеет 5 отделов, компьютерный класс, а также web-сервер. Была произведена настройка оконечных устройств они были настроены и взаимосвязаны между собой. Каждый ПК имеет доступ к web-серверу и может посетить созданный сайт «www.cisco.com». Каждый отдел имеет собственный логический (vlan) канал.

Используемые в схеме коммутаторы и маршрутизаторы были защищены и настроены.

Заключение

В результате учебной практики, были закреплены навыки и знания об автоматизированных информационных системах. Повторили их назначение и функции и рассмотрели процессы, происходящие в них.

Были выполнены задачи по изучению основных процессов, протекающих в предметной области, изучили автоматизированные информационные системы, разработали организационную структуру, рассмотрели и разработали информационные потоки.

При помощи программы Draw.io была спроектирована локальная сеть организации и создан перечень программного обеспечения и технических средств объекта исследования.

При создания схемы сети организации «Библиотека» была использована программа Cisco Packet Tracer, с помощью которой провели следующие настройки сети:

– назначение IP-адресов и маски для каждого компьютера;

– настройка коммутаторов и маршрутизаторов;

– организация связи внутри отделов и между ними;

– разработка DNS и WEB серверов организации;

– создание файлового сервера и сервера базы данных;

– настройка сетевого протокола SSH;

– создание и настройка VLAN портов для отделов;

– тестирование работоспособности модели сети.

Используя справочную правовую систему «Консультант плюс», была изучена нормативная база для проведения аттестации объекта информатизации, а так же изучение актуальных угроз.

На основании методического документа «Методика оценки угроз безопасности информации» (утв. ФСТЭК России 05.02.2021) был проведен анализ защищенности объекта информатизации, а именно определена архитектура и условия функционирования системы и сети организации. Построена модель нарушителя и модель угроз для Библиотеки, а также описаны методы защиты информации в АИС.

В ходе учебной практики были получены знания и навыки по обеспечению информационной безопасности в автоматизированных системах и компьютерных сетях. Все полученные навыки и знания пригодятся в дальнейшем при трудоустройстве на предприятие.

Список использованных источников

-

Дроздов, С.Н. Операционные системы: учебное пособие / С.Н. Дроздов. – Ростов на Дону: Феникс, – 2018. – 480 с. -

Назаров, С.В. Операционные системы: практикум (для бакалавров) / С.В. Назаров., Л.П. Гудыно., А.А. Кириченко. – Москва: КноРус, – 2017. – 480 с. -

Тельнова, Ю.Ф. Информационные системы и технологии / Ю.Ф. Тельнова. – Москва: Юнити, – 2017. – 544 с. -

Бабаш, А.В. Информационная безопасность: лабораторный практикум / А.В. Бабаш., Е.К. Баранова., Ю.Н. Мельников. – Москва: КноРус, – 2019. – 432 с. -

Баранова , Е.К. Информационная безопасность и защита информации: учебное пособие / Е.К. Баранова., А.В. Бабаш. – Москва: Риор, – 2017. – 476 с. -

Бурко, Р.А., Соколова, В.Д. Выбор и обоснование организационной структуры предприятия / Р.А. Бурко., В.Д. Соколова. – Москва: Молодой ученый, 2019.– 315 с. -

Баринов, В.В. Компьютерные сети: учебник / В.В. Баринов, И.В. Баринов., А.В. Пролетарский. – Москва: Academia, – 2018. – 192 с. -

Крузин, А.В. Библиотечный форум: учебное пособие / А.В. Кузин., Д.А. Кузин. – Москва: Форум, – 2018. – 704 с. -

Гришина, Н.В. Информационная безопасность предприятия: учебное пособие / Н.В. Гришина. – Москва.: Форум, – 2018. – 118 c. -

Куроуз, Дж. Компьютерные сети: нисходящий подход / Дж. Куроуз. – Москва: Эксмо, – 2018. – 800 c. -

Новожилов, Е.О. Компьютерные сети: учебное пособие / Е.О. Новожилов. – Москва: Академия,– 2018. – 176 c. -

Таненбаум, Э. Компьютерные сети / Э. Таненбаум. – Питер: Академия, – 2019. – 960 c. -

Щербакова, Т.Ф. Вычислительная техника и информационные технологии: учебное пособие / Т.Ф. Щербакова. – Москва: Академия, – 2017. –128 c. -

Мельников, В.П. Защита информации: учебник / В.П. Мельников. – Москва: Академия, – 2019. – 320 c. -

Краковский, Ю.М. Защита информации: учебное пособие / Ю.М. Краковский. – Ростов на Дону: Феникс, – 2017. – 347 c. -

Таненбаум, Э. Современные операционные системы / Э. Таненбаум. –Питер: Академия, – 2019. – 1120 c. -

Матросов, В.Л. Операционные системы, сети и интернет – технологии: учебник / В.Л. Матросов. - Москва: Academia, – 2017. – 1040 c. -

Федотова, Е.Л. Информационные технологии и системы: учебное пособие / Е.Л. Федотова. – Москва: Форум, – 2018. – 149 c. -

Цветкова, М.С. Информатика и ИКТ: Учебник / М.С. Цветкова. – Москва: Academia, – 2017. – 352 c