Файл: Отчет по практике "Самостоятельные работы 1012" Отчет по практике подготовили студент группы.docx

Добавлен: 06.11.2023

Просмотров: 39

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

МИНИСТЕРСТВО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ ДЕПАРТАМЕНТ ОБРАЗОВАНИЯ И НАУКИ ГОРОДА МОСКВЫ

ЮЖНЫЙ АДМИНИСТРАТИВНЫЙ ОКРУГ

ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ГОРОДА МОСКВЫ “КОЛЛЕДЖА ДЕКОРАТИВНО-ПРИКЛАДНОГО ИСКУССТВА ИМЕНИ КАРЛА ФАБЕРЖЕ”

Отчет по практике “Самостоятельные работы 10-12”

Отчет по практике

подготовили студент группы

ТЗИ-3 Томулеску Александр

Преподаватель Кузнецов Н.О

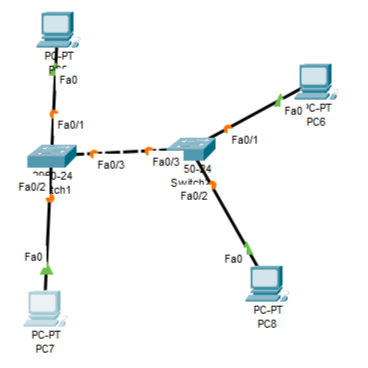

Лабораторная работа № 10. Настройка VLAN на одном коммутаторе Cisco.

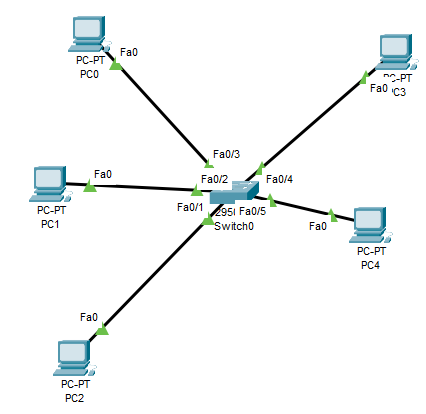

Рисунок 1 Схема сети

Таблица 1 Ip-адреса используемые в сети

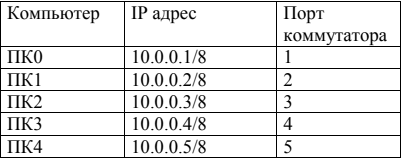

Для того чтобы это сделать заходим в консоль коммутатор и пишем следующие команды

-

Switch>en -

Switch#conf t -

Switch(config)#vlan 2 -

Switch(config-vlan)#name subnet_10 -

Switch(config)#interface range fastEthernet 0/1-3 -

Switch(config-if-range)#switchport mode access -

Switch(config-if-range)#switchport access vlan 2

Аналогично поступаем с другим VLAN

Рисунок 2 Консоль коммутатора

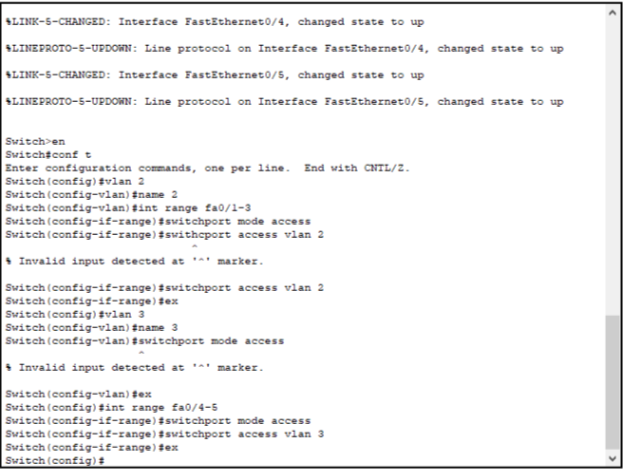

Для проверки работоспособности сети, необходимо пропинговать компьютеры.

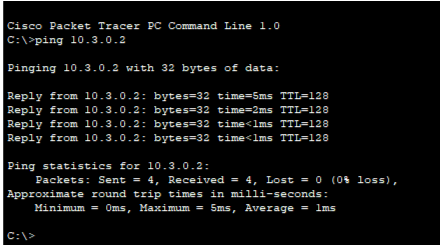

Рисунок 3 Проверка пинга

Компьютеры ПК1 и ПК2 доступны, а компьютеры ПК3 и ПК4 не доступны. Все пять компьютеров теоретически должны находится в одной подсети 10.0.0.0/8 и видеть друг друга, на практике они находятся в разных виртуальных локальных сетях и поэтому не могут взаимодействовать между собой.

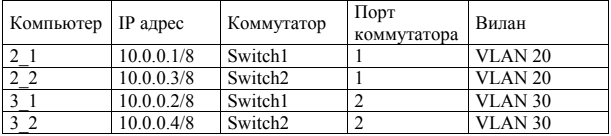

Лабораторная работа №11. Настройка VLAN на двух коммутаторах Cisco.

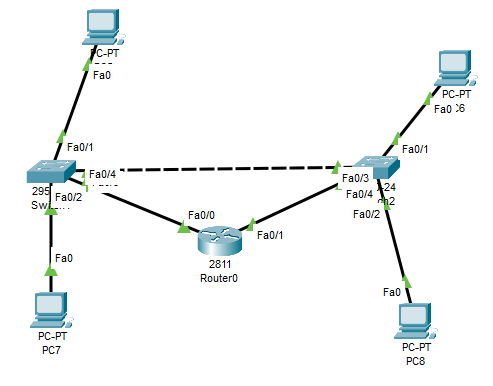

Рисунок 4 Схема сети

Таблица 2 ip-адреса используемые в сети

Притупаем к настройке Vlan, для того чтобы это сделать введите следующие команды

-

Switch1(config)#vlan 20 -

Switch1(config)#interface fastEthernet 0/1 -

Switch1(config-if-range)#switchport mode access -

Switch1(config-if-range)#switchport access vlan 20 -

Switch1(config-if-range)#exit -

Switch1(config)#vlan 30 -

Switch1(config)#interface fastEthernet 0/2 -

Switch1(config-if-range)#switchport mode access -

Switch1(config-if-range)#switchport access vlan 30

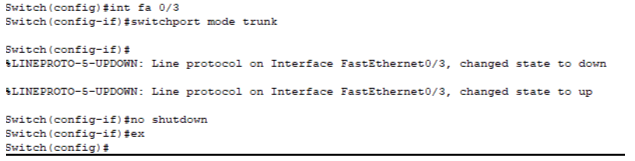

Рисунок 5 Консоль коммутатора

Аналогично поступаем со вторым коммутатором

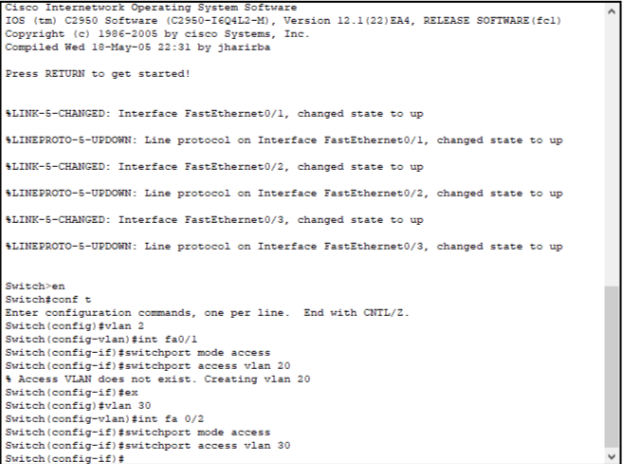

Далее необходимо настроить третий порт как транковый, для этого необходимо ввести в консоль следующие команды

Switch1>en

Switch1#conf t

Switch1(config)#interface fastEthernet 0/3

Switch1(config)#switchport mode trunk

Switch1(config)#no shutdown

Switch1(config)#exit

На втором коммутаторе порт автоматически настроится как транковый, его настраивать нет необходимости

Рисунок 6 Консоль коммутатора

Теперь компьютеры, входящие в один виллан должны пинговаться. У вас должна появиться связь между компьютерами 2_1 и 2_2, а так же между 3_1 и 3_2. Но компьютеры в другом виллане будут недоступны.

Теперь объединим две виртуальные сети с помощью маршрутизатора. Добавьте в схему сети маршрутизатор, как показано на рис 7. Маршрутизатор соединен с интерфейсами fastEthernet 0/4 коммутаторов.

Разобьем нашу сеть 10.0.0.0 на две подсети 10.2.0.0 и 10.3.0.0. Для этого поменяйте IP адреса и маску подсети на 255.255.0.0, как указано в таблице 3.

Таблица 3 Ip-адреса используемые в сети

Рисунок 7 Схема сети

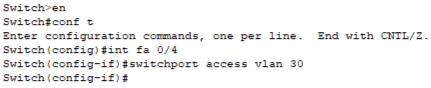

Приступаем к настройке коммутаторов. Обозначим на коммутаторах интерфейсы, подсоединенные к маршрутизатору в виртуальные сети.

Для настройки вводим следующие команды

Switch1(config)#interface fastEthernet 0/4

Switch1(config-if)#switchport access vlan 20

Рисунок 8 Консоль коммутатора

На втором коммутаторе

Switch2(config)#interface fastEthernet 0/4

Switch2(config-if)#switchport access vlan 30

Рисунок 9 Консоль коммутатора

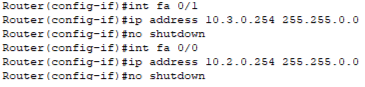

Далее необходимо приступить к настройке маршрутизатора, для этого вводим следующие команды

Router1(config-if)#interface fa0/0

Router1(config-if)#ip address 10.2.0.254 255.255.0.0

Router1(config-if)#no shutdown

Router1(config-if)#interface fa0/1

Router1(config-if)#ip address 10.3.0.254 255.255.0.0

Router1(config-if)#no shutdown

Рисунок 10 Консоль коммутатора

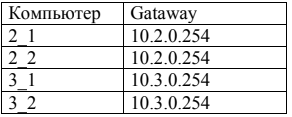

Чтобы сеть начала работать необходимо выставить в компьютерах шлюзы.

Таблица 4 Шлюзы

Проверим работоспособность сети, для этого пропингуем компьютеры

Рисунок 11 Консоль компьютера

Лабораторная работа № 12. Настройка VLAN в корпоративной сети.

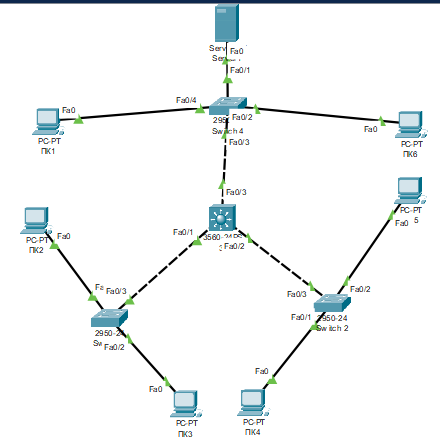

Рисунок 12 Схема сети

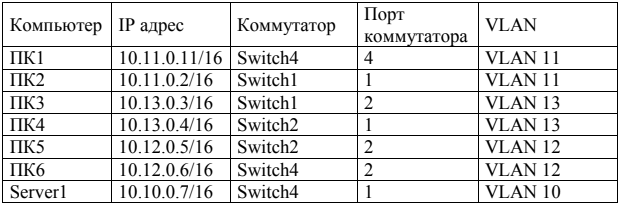

Таблица 5 Конфигурация компьютеров

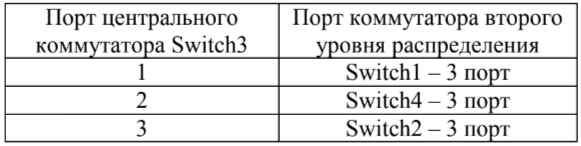

Таблица 6 Связь коммутаторов по портам

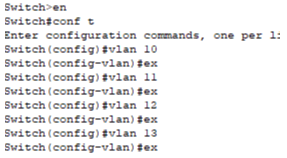

Приступаем к настройке центрального коммутатора, для этого заходим в консоль и пишем следующие команды

-

Switch3>en -

Switch3#conf t -

Switch3(config)#vlan 10 -

Switch3(config-vlan)#exit

Создаем 11, 12, 13 Vlan

Рисунок 13 Консоль коммутатора

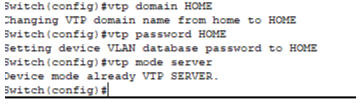

Далее необходимо настроить vtp протокол в режиме сервера, для этого пишем в консоли следующие команды

-

Switch3(config)#vtp domain HOME -

Switch3(config)#vtp password HOME -

Switch3(config)#vtp mode server

Рисунок 14 Консоль коммутатора

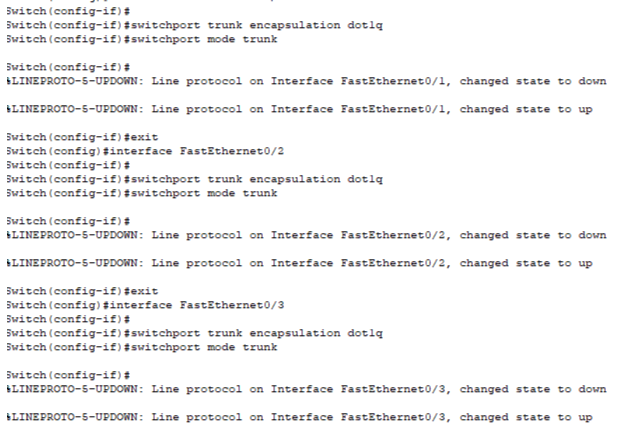

Настраиваем все интерфейсы на транк, для этого необходимо в консоли написать следующие команды

-

Switch3(config)#int fa0/1 -

Switch3(config-if)#switchport mode trunk -

Switch3(config-if)#exit

Аналогично для остальных интефрейсов

Рисунок 15 Консоль коммутатора

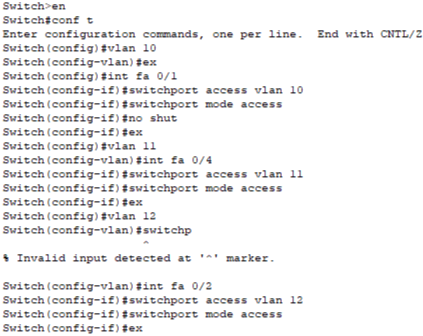

Далее приступаем к настройке 4 коммутатора

Создаем VLAN и задаем порт как access порт

-

Switch4>en -

Switch4#conf t -

Switch4(config)#vlan 10 -

Switch4(config-vlan)#exit -

Switch4(config)#int fa0/1 -

Switch4(config-if)#switchport access vlan 10 -

Switch4(config-if)#switchport mode access -

Switch4(config-if)#no shut

Рисунко 16 Консоль коммутатора

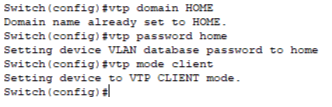

Неодходимо произвести аналогичные действия для остальных портов и перевести коммутатор в режим clint, для этого пишем следующие команды

-

Switch4(config)#vtp domain HOME -

Switch4(config)#vtp password HOME -

Switch4(config)#vtp mode client

Рисунок 17 Консоль коммутатора

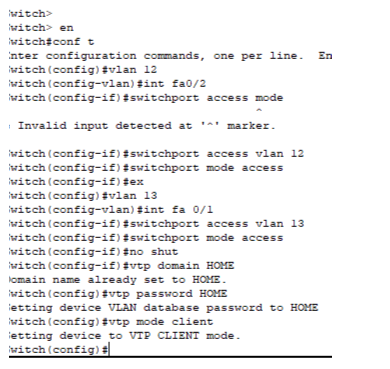

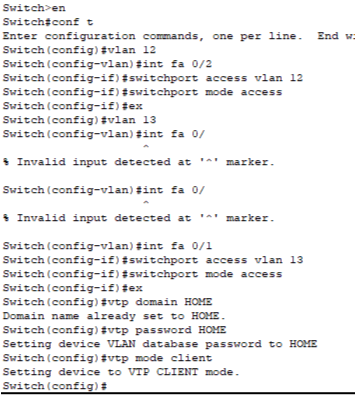

На коммутаторах 1,2 создаем vlan и переводим их в режим clint

Рисунок 18 Консоль коммутатора

Рисунок 19 Консоль коммутатора

Проверяем работоспособность сети на канальном уровне с помощью команды ping, если все работает, то приступаем к настройке маршрутизации на центральном коммутаторе.

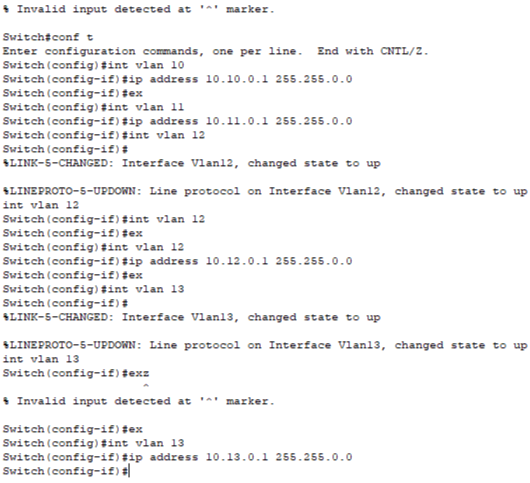

Создадим интерфейсы для каждого VLAN и настроим их, для настройки пишем след. Команды

-

Switch3(config)#int vlan 10 -

Switch3(config-if)#ip address 10.10.0.1 255.255.0.0 -

Switch3(config-if)#no shut -

Switch3(config-if)#exit

Повториv эти настройки для каждого VLAN, задавая адрес IP 10.[VLAN].0.1 и маску /16.

Рисунок 20 Консоль коммутатора

Далее зайдем в настройки компьютера и установим нужный шлюз.

Включим маршрутизацию командой Switch3(config)#ip routing

Выполним основную задачу работы: для любого вилана могут быть доступны только узлы этого же вилана и сервер Server1. Для этого введем следующие ограничения на трафик сети:

1 - Разрешить пакеты от любого хоста к серверу.

2 - Разрешить пакеты от сервера до любого хоста.

3 – Трафик от одной подсети к этой же подсети разрешить.

4 – Правило по умолчанию: запретить всё остальное.

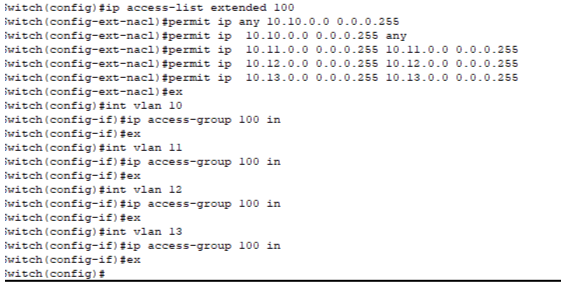

Открываем центральный коммутатор (Switch3) и меняем его конфигурацию с помощью команды фильтрации access-list:

-

Switch3(config)#ip access-list extended 100 -

(создается расширенный список доступа под номером 100) -

Switch3(config-ext-nacl)#permit ip any 10.10.0.0 0.0.0.255 -

Switch3(config-ext-nacl)#permit ip 10.10.0.0 0.0.0.255 any -

(разрешается доступ к сети 10.10.0.0/24) -

Switch3(config-ext-nacl)#permit ip 10.11.0.0 0.0.0.255 10.11.0.0 -

0.0.0.255 -

Switch3(config-ext-nacl)#permit ip 10.12.0.0 0.0.0.255 10.12.0.0 -

0.0.0.255 -

Switch3(config-ext-nacl)#permit ip 10.13.0.0 0.0.0.255 10.13.0.0 -

0.0.0.255 -

Switch3(config-ext-nacl)#exit

Теперь этот access-list наложим на конкретный интерфейс и применим ко всем VLAN-ам на входящий трафик (опция in – на входящий трафик, out – на исходящий трафик):

-

Switch3(config)#int vlan 10 -

Switch3(config-if)#ip access-group 100 in

Этот шаг повторяем для каждого из VLAN-ов.

Рисунок 21 Консоль коммутатора

Контрольные вопросы.

1.Для чего создаются виртуальные локальные сети? Каковы их достоинства?

Виртуальные сети созданы, чтобы реализовать сегментацию сети на коммутаторах. Таким образом, создание виртуальных локальных сетей VLAN, которые представляют собой логическое объединение групп станций сети, является одним из основных методов защиты информации в сетях на коммутаторах.

Сокращение числа широковещательных запросов, которые снижают пропускную способность сети.

Повышение безопасности каждой виртуальной сети. Работники одного отдела офиса не смогут отслеживать трафик отделов, не входящих в их VLAN, и не получат доступ к их ресурсам.

Возможность разделять или объединять отделы или пользователей, территориально удаленных друг от друга. Это позволяет привлекать к рабочему процессу специалистов, не находящихся в здании офиса.

Создать новую виртуальную сеть можно без прокладки кабеля и покупки коммутатора.

Позволяет объединить в одну сеть компьютеры, подключенные к разным коммутаторам.

Упрощение сетевого администрирования. При переезде пользователя VLAN в другое помещение или здание сетевому администратору нет необходимости перекоммутировать кабели, достаточно со своего рабочего места перенастроить сетевое оборудование. А в случае использования динамических VLAN регистрация пользователя в «своём» VLAN на новом месте выполнится автоматически.

2. Как связываются между собой VLAN и порты коммутатора?

Для функционирования VLAN необходимо на коммутаторе сконфигурировать все виртуальные локальные сети и приписать порты коммутатора к соответствующей сети.

Трафик между VLAN обеспечивается маршрутизацией, т. е. общение между узлами разных виртуальных сетей происходит только через маршрутизатор.

3. Как обеспечивается общение между узлами разных виртуальных сетей?