Файл: Термины и определения 2 перечень сокращений и обозначений 3.docx

Добавлен: 09.11.2023

Просмотров: 193

Скачиваний: 4

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1.2 Анализ рисков информационной безопасности

1.3 Анализ существующей системы контроля и управления доступом

1.4 Выявление недостатков существующей системы и обоснование необходимости модернизации.

2.1 Комплекс организационных мер обеспечения информационной безопасности и защиты информации

2.2 Комплекс программно-аппаратных средств на ПАО «ПНППК»

3 ОБОСНОВАНИЕ ЭКОНОМИЧЕСКОЙ ЭФФЕКТИВНОСТИ ПРОЕКТА

4 ПРАВИЛА И НОРМЫ ТЕХНИКИ БЕЗОПАСНОСТИ ПРИ РАБОТЕ С ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКОЙ

4.1 Рекомендации по организации рабочего места пользователя

4.2 Требования к помещениям для размещения рабочего места

4.3 Требования к уровням шума на рабочих местах

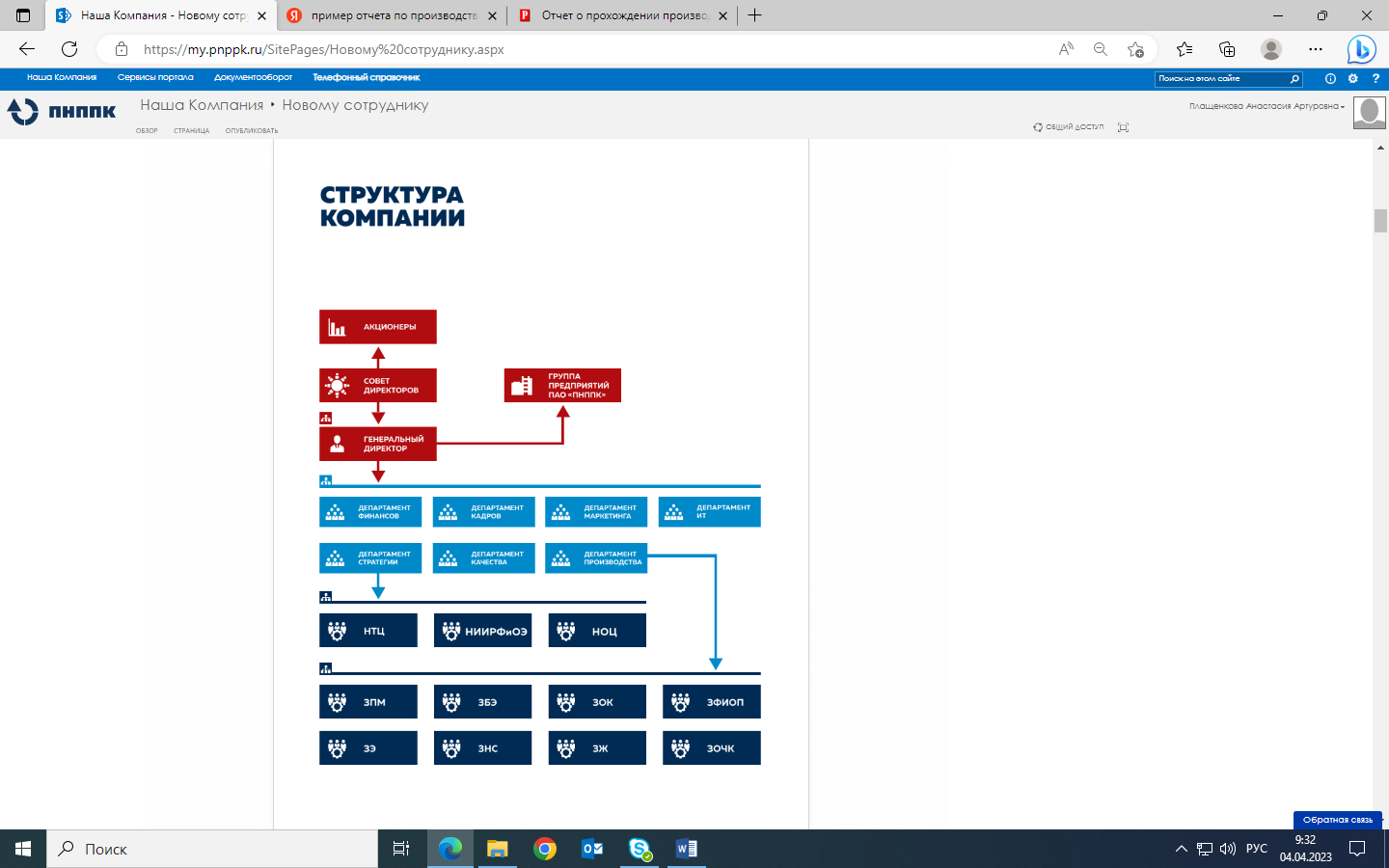

Организационная структура предприятия.

Организационная структура ПАО «ПНППК» насчитывает 7 подразделений, каждое из которых выполняет определенные функции и состоит из нескольких отделов. Во главе каждого подразделения стоит Директор подразделения. Вся организация возглавляется Советом Директоров. Он работает со всей организацией, контролируя производственную деятельность и расширение деятельности организации.

На рисунке 1 представлена организационная структура ПАО «ПНППК», отражающая взаимосвязи между подразделениями и отдельными работниками компании.

На рисунке 1 представлена организационная структура ПАО «ПНППК», отражающая взаимосвязи между подразделениями и отдельными работниками компании. Рисунок 1 - Организационная структура ПАО «ПНППК»

Все сотрудники компании согласно своей профессиональной квалификации закреплены за отдельными департаментами с четко определенными обязанностями и полномочиями.

В штате находится около 3000 сотрудников. План предприятия представлен на рисунке 2.

В штате находится около 3000 сотрудников. План предприятия представлен на рисунке 2. Рисунок 2 – План предприятия

1.2 Анализ рисков информационной безопасности

Информационный актив является компонентом системы, в которую организация напрямую вкладывает средства, и который, соответственно, требует защиты со стороны организации.

Пермская научно-производственная приборостроительная компания (ПНППК) также имеет в своем распоряжении информационные активы, которые представляют собой данные, программное обеспечение и другие элементы информационной инфраструктуры компании. К таким информационным активам могут быть отнесены:

Корпоративная информация — это может быть информация, которая создается и хранится в рамках компании, такая как отчеты, договоры, финансовые данные, документация по управлению проектами и другие сведения.

Интеллектуальные продукты — это компьютерные программы, базы данных, а также инновации и технические решения, знания и патенты, которые придумываются и создаются в рамках работы ПНППК.

Клиентская информация — это личные данные клиентов, хранящиеся в базах данных, которые содержат информацию о заказах, отзывах и прочих сведениях, связанных с работой клиента с компанией.

Информационные технологии — это компьютеры, программное обеспечение, сети и другие инфраструктурные элементы, которые используются для доступа, хранения и обработки информации.

Информационная безопасность — это системы и меры, которые обеспечивают конфиденциальность и целостность информации, используемой в рамках компании.

В целом, эти информационные активы помогают компании эффективно управлять информацией и повышать ее конкурентоспособность, защищая ее от утечек и несанкционированного доступа. Важно также учитывать требования по защите данных и информационных систем, чтобы сохранить интегритет бизнеса ПНППК.

Полный перечень информационных активов, обязательное ограничение доступа, к которым регламентируется действующим законодательством РФ, представлены в Приложении А.

Таблица 1 – Перечень сведений конфиденциального характера

| № п/п | Наименование сведений | Гриф конфиденциальности | Нормативный документ, реквизиты, №№ статей |

| 1. | Сведения, раскрывающие характеристики средств защиты информации ЛВС предприятия от несанкционированного доступа | ДСП | Федеральный закон №24-ФЗ 1995г. |

| 2. | Требования по обеспечению сохранения служебной тайны сотрудниками предприятия | ДСП | Гражданский кодекс РФ ст.139 |

| 3. | Персональные данные сотрудников | Конфиденциально | Федеральный закон 152-Ф3 |

Результат ранжирования активов представляет собой интегрированную оценку степени важности актива для предприятия, взятую по пятибалльной шкале и представленную в таблице 2.

Таблица 2 – Результаты ранжирования активов

| Наименование актива | Ценность актива (ранг) |

| Обработка документов (ПО) | 1 |

| Обеспечение непрерывной работы (ПО) | 2 |

| Обмен корреспонденцией | 2 |

| Защита данных (ПО) | 3 |

| Управление данными (ПО) | 3 |

| Обработка документов (ПО) | 3 |

| Доступ к информационным ресурсам | 3 |

| Пользовательские компьютеры | 4 |

| Документы | 4 |

| Разработка программного обеспечения | 5 |

| Сервера | 5 |

| Доступ к информационным ресурсам (БД) | 5 |

Таким образом, были выделены активы, имеющие наибольшую ценность:

1. Сервера

2. Доступ к информационным ресурсам (БД)

3. Программное обеспечение

4. Документы

5. Компьютеры

Оценка уязвимости активов

Оценка уязвимости активов проведена на основании требований стандарта ГОСТ Р ИСО/МЭК ТО 13335-3-2007 [1].

Уязвимость – это событие, которое возникает как результат некоторого стечения обстоятельств, когда в силу каких-то причин используемые в системах обработки данных средства защиты информации не в состоянии оказать достаточного сопротивления различным дестабилизирующим факторам и нежелательного их воздействия на информацию, подлежащую защите.

В информационной безопасности, термин уязвимость используется для обозначения такого недостатка в информационной системе, используя который, можно нарушить её целостность и обусловить неправильную работу. Уязвимость может стать результатом ошибок разработки программного обеспечения, недостатков, допущенных при проектировании информационной системы, ненадежных паролей, вредоносных программ. Можно сказать – уязвимость – это возможное место проявления угрозы безопасности информационного ресурса.

Уязвимости информационной системы организации можно выявить несколькими способами. Их может описать сотрудник компании (инженер, системный администратор или специалист службы информационной безопасности) на основании собственного опыта. Кроме того, могут быть приглашены сторонние специалисты для проведения технологического аудита информационной системы и выявления ее уязвимостей.

Чаще всего именно приглашенные специалисты могут независимым взглядом «посмотреть» на существующую систему защиты информации и выявить все (или большинство) существующие уязвимости.

Показателем уязвимости некоторого актива является степень уязвимости в порядковой шкале оценок (пример степеней: высокая, средняя, низкая).

Перечень уязвимостей, с указанием оценки степени вероятности возможной реализации отмеченных уязвимостей, сведены в таблицу 3.

Таблица 3 – Результаты оценки уязвимости активов

| Группа уязвимостей Содержание уязвимости | Сервера | БД | ПО | Документы | ПК |

| 1. Среда и инфраструктура | |||||

| Отсутствие физической защиты зданий, дверей и окон | низкая | низкая | низкая | низкая | низкая |

| Неправильное или халатное использование физических средств управления доступом в здания, помещения | средняя | низкая | низкая | средняя | высокая |

| Нестабильная работа электросети | средняя | средняя | средняя | средняя | средняя |

| Размещение в зонах возможного затопления | низкая | низкая | низкая | низкая | низкая |

| 2. Аппаратное обеспечение | |||||

| Подверженность колебаниям напряжения | низкая | средняя | средняя | низкая | низкая |

| Подверженность температурным колебаниям | средняя | низкая | низкая | низкая | низкая |

| Подверженность воздействию влаги, пыли, загрязнения | средняя | низкая | низкая | низкая | низкая |

| Чувствительность к воздействию электромагнитного излучения | низкая | средняя | средняя | низкая | низкая |

| Продолжение таблицы 3 – Результаты оценки уязвимости активов | |||||

| Недостаточное обслуживание/неправильная инсталляция запоминающих сред | низкая | средняя | средняя | низкая | низкая |

| Отсутствие контроля за эффективным изменением конфигурации | низкая | низкая | средняя | средняя | средняя |

| 3. Программное обеспечение | |||||

| Неясные или неполные технические требования к разработке средств программного обеспечения | низкая | низкая | средняя | высокое | низкая |

| Отсутствие тестирования или недостаточное тестирование программного обеспечения | низкая | средняя | средняя | средняя | средняя |

| Сложный пользовательский интерфейс | низкая | низкая | средняя | высокая | низкая |

| Отсутствие механизмов идентификации и аутентификации, например аутентификации пользователей | низкая | средняя | низкая | низкая | низкая |

| Отсутствие аудиторской проверки | низкая | низкая | низкая | низкая | средняя |

| Хорошо известные дефекты программного обеспечения | низкая | низкая | низкая | низкая | низкая |

| Незащищенные таблицы паролей | низкая | низкая | низкая | низкая | низкая |

| Плохое управление паролями | низкая | низкая | низкая | низкая | низкая |

| Неправильное присвоение прав доступа | низкая | низкая | низкая | низкая | низкая |

| Неконтролируемая загрузка и использование программного обеспечения | низкая | низкая | низкая | средняя | средняя |

| Отсутствие регистрации конца сеанса при выходе с рабочей станции | низкая | низкая | низкая | низкая | низкая |

| Отсутствие эффективного контроля внесения изменений | низкая | низкая | средняя | средняя | низкая |

| Отсутствие документации | низкая | средняя | средняя | средняя | низкая |

| Отсутствие резервных копий | низкая | низкая | средняя | средняя | низкая |

| Списание или повторное использование запоминающих сред без надлежащего стирания записей | низкая | низкая | низкая | низкая | низкая |

| 4. Коммуникации | |||||

| Незащищенные линии связи | низкая | низкая | низкая | средняя | низкая |

| Неудовлетворительная стыковка кабелей | низкая | низкая | низкая | низкая | низкая |

| Отсутствие идентификации и аутентификации отправителя и получателя | низкая | низкая | низкая | низкая | низкая |

| Пересылка паролей открытым текстом | низкая | низкая | низкая | низкая | низкая |

| Отсутствие подтверждений посылки или получения сообщения | низкая | низкая | низкая | средняя | низкая |

| Коммутируемые линии | низкая | низкая | низкая | низкая | низкая |

| Незащищенные потоки конфиденциальной информации | низкая | низкая | низкая | средняя | низкая |

| Неадекватное управление сетью | низкая | средняя | средняя | средняя | низкая |

| Незащищенные подключения к сетям общего пользования | низкая | низкая | низкая | низкая | низкая |

| 5. Документы (документооборот) | |||||

| Хранение в незащищенных местах | низкая | средняя | средняя | низкая | низкая |

| Продолжение таблицы 3 – Результаты оценки уязвимости активов | |||||

| Недостаточная внимательность при уничтожении | низкая | средняя | высокая | средняя | низкая |

| Бесконтрольное копирование | низкая | высокая | высокая | низкая | низкая |

| 6.Персонал | |||||

| Отсутствие персонала | низкая | низкая | низкая | низкая | низкая |

| Отсутствие надзора за работой лиц, приглашенных со стороны, или за работой уборщиц | низкая | низкая | низкая | средняя | средняя |

| Недостаточная подготовка персонала по вопросам обеспечения безопасности | низкая | низкая | средняя | средняя | низкая |

| Отсутствие необходимых знаний по вопросам безопасности | низкая | средняя | средняя | средняя | низкая |

| Неправильное использование программно-аппаратного обеспечения | низкая | средняя | средняя | средняя | низкая |

| Отсутствие механизмов отслеживания | низкая | низкая | низкая | низкая | низкая |

| Отсутствие политики правильного пользования телекоммуникационными системами для обмена сообщениями | низкая | низкая | низкая | низкая | низкая |

| Несоответствующие процедуры набора кадров | низкая | низкая | низкая | средняя | низкая |

| 7. Общие уязвимые места | |||||

| Отказ системы вследствие отказа одного из элементов | средняя | средняя | средняя | низкая | средняя |

| Неадекватные результаты проведения технического обслуживания | средняя | низкая | низкая | низкая | средняя |

Угроза (гипотетическая возможность неблагоприятного воздействия) обладает способностью наносить реальный ущерб ИТ-системе организации и ее активам. Если такая угроза реализуется, то она может взаимодействовать с системой и вызвать нежелательные инциденты, оказывающие неблагоприятное воздействие на систему.

Исходные данные для оценки угроз следует получать от владельцев или пользователей активов, служащих отделов кадров, специалистов по разработке оборудования и информационным технологиям, а также лиц, отвечающих за реализацию защитных мер в организации. Другие организации, например, федеральное правительство и местные органы власти, также могут оказать помощь при проведении оценки угроз, например, предоставить необходимые статистические данные.

Ниже приведены некоторые наиболее часто встречающиеся варианты угроз:

- ошибки и упущения;

- мошенничество и кража;

- случаи вредительства со стороны персонала;

- ухудшение состояния материальной части и инфраструктуры;

- программное обеспечение хакеров, например имитация действий законного пользователя;

- программное обеспечение, нарушающее нормальную работу системы;

- промышленный шпионаж.

После идентификации источника угроз (кто или что является причиной угрозы) и объекта угрозы (какой из элементов системы может подвергнуться воздействию угрозы) необходимо оценить вероятность реализации угрозы.

Классификация возможностей реализации угроз и атак, представляет собой совокупность возможных вариантов действий источника угроз определенными методами реализации с использованием уязвимостей, которые приводят к реализации целей атаки.

Результатом атаки являются последствия, которые являются реализацией угрозы и/или способствуют такой реализации.

Оценка угроз активам проведена на основании требований стандарта ГОСТ Р ИСО/МЭК ТО 13335-3-2007 [1].

Перечень угроз, с указанием оценки, сведены в таблицу 4.

Таблица 4 – Оценка угроз активам

| Группа угроз Содержание угроз | Сервера | БД | ПО | Документы | ПК |

| 1. Угрозы, обусловленные преднамеренными действиями | |||||

| Кража | низкая | средняя | низкая | средняя | низкая |

| Вредоносное программное обеспечение | низкая | низкая | низкая | низкая | низкая |

| Перехват информации | низкая | средняя | низкая | средняя | низкая |

| 2. Угрозы, обусловленные случайными действиями | |||||

| Неисправности в системе кондиционирования воздуха | низкая | низкая | низкая | низкая | низкая |

| Программные сбои | низкая | низкая | низкая | низкая | низкая |

| Ошибки пользователей | низкая | низкая | средняя | средняя | низкая |

| 3. Угрозы, обусловленные естественными причинами (природные, техногенные факторы) | |||||

| Колебания напряжения | низкая | низкая | низкая | низкая | низкая |

| Воздействие пыли | средняя | низкая | низкая | низкая | средняя |

| Пожар | средняя | средняя | средняя | высокая | средняя |