ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 09.11.2023

Просмотров: 103

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Архитектурное решение с непосредственным подключением устройств хранения (Direct Attached Storage, DAS) уходит корнями в десятилетнее прошлое, когда стали появляться первые стандартизованные предложения по подключению большого количества дисковых хранилищ к серверу по единой шине. Сегодня можно с уверенностью сказать, что шина SCSI заняла лидирующее положение в подобных решениях. При этом протокол SCSI в силу популярности как среди производителей, так и потребителей был положен в основу новых стандартов для решений следующих поколений. Максимальная длина шины или кабеля SCSI достигает 25 м, поэтому устройства хранения данных или дисковые массивы вынужденно размещаются в одном помещении серверной.

Для преодоления ограничений по длине кабеля все чаще находит применение архитектура SAN, благодаря которой возможны масштабируемые решения при сохранении высокой надежности и скорости передачи данных. Она может быть реализована на базе оптических и медных линий, а также сетей на базе протоколов Ethernet, TCP/IP и Fibre Channel. Специфика передачи блоков данных по последовательным линиям стала причиной того, что стандарт на протокол iSCSI для организации сетей хранения поверх IP появился относительно недавно.

Для тех случаев, когда требовался доступ к хранимым данным на уровне файлов, оказывается полезным решение на базе сетевых хранилищ (Network Attached Storage, NAS), в основе которых — использование протоколов CIFS/ SMB и NFS для доступа к файлам, хранимым на дисковых устройствах. Для протоколов файлового доступа были созданы специализированные серверы с ограниченным набором выполняемых служб. Впоследствии их стали называть сетевыми приставками (Network Appliance).

Среди возможных угроз в отношении сетей хранения данных можно выделить следующие:

-

уничтожение; -

хищение; -

несанкционированное искажение; -

нарушение подлинности; -

подмену; -

блокирование доступа.

Источники угроз могут быть как внешние, так и внутренние. Да и сама по себе угроза является следствием наличия уязвимостей в конкретных узлах сети хранения.

Возможные уязвимости определяют составляющие элементы и свойства архитектурных решений сетей хранения, а именно:

-

элементы архитектуры; -

протоколы обмена; -

интерфейсы; -

аппаратные платформы; -

системное программное обеспечение; -

условия эксплуатации; -

территориальное размещение узлов сети хранения.

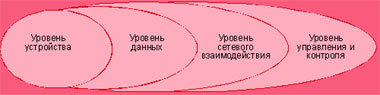

Ограниченность рамок статьи вынуждает остановиться лишь на наиболее типичных уязвимостях решений NAS и SAN. В интересах целостного понимания проблемы рассмотрение будет вестись по уровням предоставления необходимых служб. Всего выделим четыре уровня:

-

уровень устройств; -

уровень данных; -

уровень сетевого взаимодействия; -

уровень управления и контроля.

На Рисунке 2 качественно отображена степень угрозы для каждого из них в рамках задействованных служб применительно к архитектуре сети хранения данных. Следует помнить, что рассматриваемая инфраструктура ограничивается лишь самой сетью хранения: системами хранения, коммутаторами, серверами и рабочими станциями. Как видно из рисунка, использование уязвимостей на уровне управления и контроля может представлять максимальную угрозу для хранимой информации в силу того, что при несанкционированном доступе злоумышленник получает контроль над всем окружением сети хранения, включая системы хранения данных, коммутирующие устройства, а в ряде случаев серверы приложений и рабочие станции клиентов сети. Последствия от получения подобного доступа могут быть самыми катастрофичными: от компрометации и уничтожения информации до полного разрушения архитектурных взаимосвязей между конечными узлами и системами хранения данных.

|

| Рисунок 2. Степень зависимости элементов хранения от угрозы утраты контроля над ними. |

Очевидно, что в случае несанкционированного доступа на уровне конечных устройств степень угрозы минимальна, поскольку затрагивается лишь часть всего окружения. Степень опасности на данном уровне будет определяться тем, насколько грамотно были продуманы архитектура, размещение устройств и самих хранимых данных.

АНАЛИЗ УГРОЗ И ОРГАНИЗАЦИИ ЗАЩИТЫ В АРХИТЕКТУРЕ SAN

Как было отмечено ранее, архитектура SAN предназначена для переноса блоков данных между системами хранения и конечными узлами, в роли которых могут выступать серверы приложений и рабочие станции.

Уровень устройств. В первую очередь угроза несанкционированного доступа к устройству может возникнуть вследствие слабой парольной защиты и непродуманной схемы авторизации пользователей. В этом случае несанкционированный доступ с полными правами дает абсолютный контроль над данным узлом (коммутатором или шлюзом), в результате чего возникает реальная угроза нарушения целостности архитектуры и хранимых данных.

Другая опасность может возникнуть вследствие наличия уязвимости на уровне встроенного программного обеспечения (firmware) устройства, где хранятся данные, или из-за отсутствия внимания к вопросам безопасности в отношении используемого микрокода. В этом случае злоумышленник получает возможность использовать данное устройство для удаленной атаки на другие узлы сети хранения данных (серверы, рабочие станции, шлюзы, коммутаторы).

Какие же способы защиты можно предложить? Прежде всего, использование защищенных протоколов доступа, а также контроль минимального количества символов в паролях. Для авторизации пользователей следует задействовать схему авторизации с применением списков контроля доступа (Access Control List, ACL). В ряде случаев необходимо ограничить доступ к устройству посредством многофакторной идентификации. Современные технологии позволяют идентифицировать пользователя как минимум по двум факторам: по имени и паролю, во-первых, и при помощи смарт-карты, токенов и средств биометрического контроля доступа, во-вторых.

Для обеспечения надежной работы устройств, задействованных в SAN, необходимо постоянно отслеживать выход новых обновлений и «заплат» для встроенного ПО, для чего потребуется периодически отключать устройства для проведения профилактических работ. В обязательном контроле нуждаются внутренние настройки оборудования: активированные, но неиспользуемые сервисные службы следует остановить с последующим выяснением причин их запуска.

В качестве дополнительных средств определения вероятных уязвимостей могут быть использованы сетевые сканеры. В этом случае администратор получает возможность осуществлять независимый контроль за работой служб на конкретных устройствах.

Ведение системных журналов на каждом устройстве должно стать правилом. Наличие информации обо всех событиях, включая и потенциальные попытки вторжения, позволит быстро провести расследование и в большинстве случаев предупредить неавторизованное обращение к ресурсам.

Сетевой уровень. Поскольку сетевой уровень серверов NAS в большинстве случаев организован на базе протокола TCP/IP, основная угроза исходит от возможных атак через сеть: DoS, перехват сеансов, подмена адресов и т. д.

В силу открытости архитектур, устройства NAS могут быть подключены как внутри корпоративного сетевого сегмента, так и за его пределами. Последнее происходит довольно часто при наличии большого количества филиалов внутри одной компании. Если трафик выходит за пределы контролируемого сетевого сегмента, обязательно должны быть установлены межсетевые экраны (Firewall), а также система IDS.

Для повышения степени безопасности можно задействовать виртуальные локальные сети (Virtual Local Area Network, VLAN), чем обеспечивается независимость трафика внутри каждого из созданных сегментов и исключается риск его прослушивания и получения несанкционированного контроля над ним.

Аналогично требованиям к сетевому уровню для устройств SAN, в случае NAS также имеет смысл организовать выделенный сегмент для управления устройствами, что позволит получить независимый административный доступ к ним. В особенности это относится к тем ситуациям, когда сеть хранения данных строится на базе Ethernet.

Комбинация выделенного сегмента и дополнительных программно-аппаратных средств позволит администратору вести непрерывный контроль за активностью в сегментах сети хранения данных и своевременно реагировать на необычно высокий уровень трафика в любое время суток, выявляя наличие атак.

Уровень управления доступом. Это наиболее вероятная мишень для различных атак с целью получения административного доступа к устройствам NAS. Одна из наиболее частых атак на серверы NAS — несанкционированный доступ с использованием слабой защиты при передаче паролей по сети с помощью протоколов Telnet и HTTP. Поддержку указанных протоколов следует запретить еще на этапе ввода в эксплуатацию устройств NAS. Их применение допускается лишь там, где это не приводит к нарушениям требований безопасности либо имеются дополнительные средства защиты паролей от «прослушивания». В остальных случаях вместо них рекомендуются защищенные протоколы доступа, в частности SSH или HTTPS.

Не секрет, что для выполнения административных задач (настройка, резервирование данных и т. д.) несколько пользователей нередко регистрируются на сервере как один с максимальными административными правами. Последствия подобной «демократии» могут быть плачевными. Перечислять их все не имеет смысла. Для нас важно отметить, что отследить по системным журналам действия пользователя (кто и что делал) при этом уже не удастся. Поэтому на этапе ввода в эксплуатацию надо ввести правила разграничения пользователей по группам и закрепленным за ними задачам.

Как и на всех рассмотренных ранее уровнях, важно осуществлять строгий контроль за системными журналами.

3.Экономическая часть.

-

Затраты на приобретение и монтаж оборудования.

1.1.Стоимость оборудования.

К основным относятся средства труда , которые участвуют во многих производительных циклах сохраняя при этом свою натуральную форму и перенося свою стоимость на готовый продукт частями по мере износа.

К основным фондам можно отнести программные продукты и базы данных.

Планирование и учет основных фондов предприятий информационного оборудования ведутся в натуральном и стоимостном выражении. В натуральном выражении каждый вид основных фондов выражается в количественном выражении. Денежная оценка основных фондов необходима для планирования расширенного производства, начисления организации, установления износа , определение себестоимости продукции и рентабельности предприятий информатики.

Надежность работы компьютеров во многом определяется качеством электрической сети. Последствиями таких перебоев электропитания , как скачки , спады и потеря напряжения могут оказаться блокировка клавиатуры, потеря данных , повреждение системной платы. Для защиты дорогостоящих компьютеров от неприятностей, связанных с силовой сетью, используют источник бесперебойного питания. ИБП позволяет избавиться от проблем, связанных с плохим качеством электропитания или его временным отсутствием, но не является долговременным альтернативным источником электропитания, как генератор.

Таблица 1.1. – Стоимость основных средств

| Наименование программных средств | Количество | Стоимость единицы основных средств | Общая стоимость P. |

| Компьютер | 14 | 17000 | 238000 |

| Сервер | 1 | 20000 | 2000 |

| Принтер | 2 | 8000 | 16000 |

| Система хранения данных (СХД) | 1 | 10000 | 10000 |

| Жесткий диск | 2 | 5000 | 10000 |

| Набор отверток | 1 | 200 | 200 |

| Итого оборудования | 21 | 50000 | 276200 |

Таблица 1.2. - Программные средства.

| Программные средства | | | |

| Windows 7 | 10 | 9000 | 90000 |

| Windows XP | 4 | 7000 | 28000 |

| Raid GUI | 1 | 2000 | 2000 |

| Итого оборудования | 15 | 26000 | 120000 |

| Итого всего оборудования | | | 396200 |