ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 07.12.2021

Просмотров: 1529

Скачиваний: 1

04/2014

101

Актуально

ТЕХНИКА

Если тщательно рассмотреть все факты, связанные с работой

американской разведки, то становится ясно: эта служба располагает

практически неограниченными ресурсами.

Сколько тратит

АНБ (NSA)

Агентство национальной безопасности США

Годовой бюджет АНБ, в долларах США

10,8 млрд

Процент, на который бюджет увеличился с 2004 года

53

Бюджет для сбора данных, в долларах США

более 2,5 млрд в год

Стоимость обработки данных, в долларах США

более 1,6 млрд в год

Затраты для анализа данных, в долларах США

более 1,5 млрд в год

Количество сотрудников (примерно), чел.

40 000

Количество осведомителей из предыдущего АНБ

6

Работники, у которых Эдвард Сноуден брал пароли

25

Количество разведывательных инструментов, используемых АНБ

50

Количество писем и телефонных звонков, хранимых в АНБ

40–50 трлн

Максимальный срок хранения электронных писем и телефонных звонков

100 лет

Места, где АНБ использует шпионскую программу Xkeyscore (2008)

150

Сумма, которую АНБ тратит на радиопрослушку, в долларах США

268 200 000

Максимальное присутствие АНБ в Европе

Германия

Сумма, которую ежегодно тратит АНБ на криптоанализ, в долларах США

1 млрд

Номер секретной комнаты в здании оператора AT&T в Сан-Франциско, из которой ведется прослушка АНБ

641A

АНБ имеет право без решения суда просматривать письма пользователя, хранимые на сервере более,

чем столько дней

180

Процентное соотношение, при котором АНБ уверено, что подозреваемый не американец,

и будет осуществлять за ним слежку (официально Агентство не имеет право прослушивать своих граждан)

51

Степень знакомства, при которой АНБ будет анализировать деятельность подозреваемых (глубина круга знакомых)

3

Процент военнослужащих среди работников АНБ

64

Бюджет, который получит АНБ для предотвращения утечек данных, в долларах США

75 000 000

ФОТО: к

омпании-производители; Legion-Media;

_00A1X_CH_04_2014_07NT_NSAcosts.indd_25775617.indd 101

27.02.2014 16:01:20

Firefox

Chrome

Opera

Safari

Internet

Explorer

Асимметричное 66,38% 66,39% 66,71% 97,84% 99,71%

PFS (эллиптич. кривые)

2,38%

1,38%

0%

1,38%

0,29%

PFS (стандартное)

31,24% 32,23% 33,29% 0,78%

0%

100

90

80

70

60

50

40

30

20

10

0

Длина ключа

в битах

Симметричное

шифрование,

например AES

80

112

128

192

256

Асимметричное

шифрование RSA

1024 2048 3072 7680 15 360

PFS (стандартное,

DHE)

1024 2048 3072 7680 15 360

PFS (эллиптические

кривые, ECDHE)

160

224

256

384

521

Асимметричное шифрование обладает слабыми местами

Perfect Forward Secrecy (PFS, «совершенная прямая

секретность») — надежное решение

Браузер и сервер с помощью двух ключей (частного и публичного — Private и Public key) создают безопасное соединение, которое

затем защищается ключом сеанса (Session key). Если шпион, который фиксирует все коммуникационные данные, получит доступ

к публичному ключу сервера, он сможет расшифровать и ключ сеанса, так как он передается по Интернету.

В случае PFS ключ сеанса не передается через Интернет. Вместо этого браузер и сервер согласовывают математический метод и се-

кретное случайное число, известное только им. Таким образом, каждый из них по отдельности вычисляет один и тот же ключ сеанса,

который впоследствии уничтожается. Шпион не может вычислить ключ сеанса.

Применение

PFS на

практике

Система PFS пока

применяется до-

статочно редко.

От 66 до 99% (в за-

висимости от брау-

зера) соединений

с SSL-сайтами не

используют PFS.

Фактор длины ключа

Более длинные ключи надежнее, однако

нагружают процессор. Если сравнивать

издержки для различных методов при

равной надежности, то лидером в обла-

сти веб-шифрования является ECDHE.

Математический глоссарий

Простое число

— число, которое делится

только на себя и на единицу, например, 23.

Остаток от деления (mod)

— остаток, кото-

рый остается при делении целых чисел.

Пример: 17 mod 3 = 2, так как 17:3 = 5, оста-

ток равен 2. Второй пример, поясняющий

еще раз: 17 mod 4 = 1, так как 16:4 = 4,

остаток равен 1.

Первообразный корень

— число n, показа-

тель степени которого составляют все остат-

ки до n–1. Пример: число 3 является перво-

образным корнем по модулю 7, так как расче-

ты от 3

1

mod 7 до 3

6

mod 7 дают все числа от

1 до 6 (3

6

mod 7 = 1; 3

2

mod 7 = 2; 3

1

mod 7 = 3,

3

4

mod 7 = 4; 3

5

mod 7 = 5 и 3

3

mod 7 = 6).

Данные в %

1

Браузер обращается к серверу

4

Браузер получает публичный ключ

5

Он предлагает случайное число в качестве

секретного ключа сеанса (Session key)

2

Сервер обладает секретным частным клю-

чом (Private key)

7

Сервер расшифровывает ключ сеанса

с помощью частного ключа

8

Он подтверждает ключ сеанса

3

Он выбирает соответствующий публичный

ключ (Public key) и отправляет его

Сервер

?

Браузер

Сервер

2

Сервер выбирает:

4

Браузер выбирает:

• большое простое число

• первообразный корень по модулю p

• свое секретное случайное число

• Сервер вычисляет:

g

a

mod p = A

3

Он отправляет значения p, g и A

• он рассчитывает: g

b

mod p = B

• свое секретное случайное число

5

Он отправляет серверу значение В

6

Сервер получает значение В

8

После завершения сеанса оба

ключа уничтожаются

7

Браузер рассчитывает:

A

b

mod p =

ключ сеанса

7

Сервер рассчитывает:

B

a

mod p =

ключ сеанса

p

+

g

+

A

p

g

a

A

B

B

b

b

= 9

p

= 29

g

= 27

a

= 5

27

9

mod 29 = 10

27

5

mod 29 = 26

26

9

mod 29 = 8

10

5

mod 29 = 8

Браузер

Пример

Пример

6

Он посылает ключ сеанса, зашифрован-

ный с помощью публичного ключа

1

Браузер обращается к серверу

9

С этого момента оба используют со-

гласованное симметричное шифрование

9

С этого момента оба используют согласо-

ванное симметричное шифрование

!

!

слабое место

!

ТЕХНИКА

Шифрование

04/2014

102

_00AMY_CH_04_2014_59PR_Techlexicon.indd_26055457.indd 102

03.03.2014 20:15:20

04/2014

В Firefox щелчок

по HTTPS в

адресной строке

показывает, акти-

вен ли PFS. В опи-

сании в этом слу-

чае присутствует

DHE или ECDHE

ИНФОГР

А

ФИКА

: Andreia Margarida da Silva Granada

103

ное число. Стороны отправляют результат, затем повторя-

ют расчет с результатом другой стороны, и в заключение

оценивают итог: должно получиться одно и то же число.

Далее стороны принимают его в качестве ключа сеанса

для симметричного шифрования, а после завершения об-

мена данными уничтожают ключ. Расшифровать пере-

данную информацию после уничтожения ключа не смо-

жет никто, в том числе и сами стороны.

Математика блокирует шпиона

Хотя всемогущая служба прослушивания, такая как АНБ,

и знает параметры и соответствующий результат случай-

ных чисел, все же для взлома ключа она должна узнать как

минимум одно из случайных чисел. Они применяются

в расчетах в качестве показателя степени. Для их опреде-

ления шпион должен решить логарифмическое уравне-

ние с двумя неизвестными случайными числами, что край-

не накладно, однако вовсе не является невозможным. По-

этому серверы и браузеры для защиты от взлома методом

подбора используют очень большие простые числа — на-

пример, длиной 2048 бит.

Наряду с классическим алгоритмом Диффи-Хеллмана

также существует процедура обмена ключами на базе эл-

липтических кривых (ECDHE). Этот математический ме-

тод является более сложным; так, ECDHE должен прово-

дить расчеты с меньшим количеством больших простых

чисел, что облегчает работу процессору и ускоряет расчет

ключа сессии. Практически во всех известных браузерах

реализован принцип Perfect Forward Secrecy для DHE и

ECDHE, однако в сочетании не со всеми методами сим-

метричного шифрования. Для серверов действует анало-

гичное утверждение: они по-прежнему очень редко выби-

рают PFS для обмена ключами.

А

мериканская спецслужба АНБ последователь-

но подорвала механизмы обеспечения безопас-

ности веб-коммуникаций. По большому счету,

она прослушивает все данные, проходящие по

крупным кабелям или через Интернет-узлы,

и каждый пользователь, шифрующий свой обмен данны-

ми, вызывает подозрения. Политическими методами едва

ли можно остановить трансатлантического «Большого

брата». Технически — уже возможно: с помощью Perfect

Forward Secrecy (совершенная прямая секретность).

По словам Сноудена, данный метод является лучшим

инструментом для защиты от глобального прослушива-

ния, но так как браузер и сервер по умолчанию устанав-

ливают HTTPS-соединения, стойкость шифрования не

реализуется. Принцип работы у HTTPS следующий: сна-

чала сервер отправляет браузеру публичный ключ, адап-

тированный к его частному ключу, с помощью которого,

в свою очередь, можно расшифровать сообщения браузе-

ра. После установления связи оба ключа изменяются на

менее интенсивное симметричное шифрование для соб-

ственно обмена данными. Для этого им необходимо со-

гласовать ключ сеанса и криптографический метод (на-

пример, AES). Согласование ключа сессии осуществляет-

ся на последнем этапе установления соединения.

Слабое звено

—

частный ключ

В настоящий момент шпион записывает только зашиф-

рованную «абракадабру». Однако если позже он получит

доступ к частному ключу сервера, то сможет извлечь ключ

сеанса и с его помощью

—

данные из существующей «абра-

кадабры». Так, АНБ хотело бы заполучить частный ключ

Ладара Левисона, основателя почтовой службы Lavabit,

так как Сноуден регулярно пользовался его услугами. Вме-

сто того, чтобы передать ключ АНБ, Левисон предпочел

закрыть сервис электронной почты.

Этого не произошло бы с ним при применении Perfect

Forward Secrecy (PFS), поскольку в PFS частный ключ не

используется. Кроме того, в случае PFS ключ не отправ-

ляется через Интернет, а рассчитывается обеими сторо-

нами самостоятельно: за этим стоит чистая математика.

PFS использует для этого обмен ключами по алгоритму

Диффи-Хеллмана (DHE). В классическом DHE (см. схе-

му слева) сервер определяет параметры (простое число и

первообразный корень) для математической формулы,

в которую обе стороны подставляют собственное случай-

Криптозащита

от прослушивания

Совершенная прямая секретность (Perfect Forward Secrecy, PFS) предотвра-

щает возможность того, что АНБ сможет расшифровать веб-коммуникации.

Однако пока этот метод, к сожалению, применяется редко.

_00A2M_CH_04_2014_59PR_Techlexicon.indd_26055457.indd 103

27.02.2014 16:52:02

04/2014

104

ТЕХНИКА

ХР навсегда

Ф

О

Т

О

:

Klaus Satzinger; к

омпании-производители

8 апреля 2014 года Microsoft в последний раз предоставит обновления

для Windows XP. CHIP даст рекомендации «по выживанию» для всех, кто и

дальше хочет пользоваться любимой системой.

ведь на данный момент по всему миру почти на каждом

третьем ПК установлена именно ХР, и это привлекатель-

ная целевая группа для вирусов и хакеров.

ХР навсегда — и безопасно

Однако многие пользователи все-таки рискнут и дальше

оставаться на Windows XP. Для таких «тяжелых случаев»

мы хотели бы предложить две стратегии, которые помогут

предотвратить наиболее серьезные проблемы. Стратегия

первая: если вам действительно требуется ХР в полном

объеме, то следует максимально усилить защиту ОС. Стра-

тегия вторая: если вы хотите использовать ХР только в

исключительных случаях, требуется перенести существу-

ющую операционную систему в виртуальную машину.

CHIP научит вас, как сделать это, а все необходимые ин-

струменты вы найдете на CHIP DVD.

С

разу отметим, чтобы не возникло никаких недо-

разумений: CHIP не призывает использовать ХР

как можно дольше. Напротив, тринадцатилетней

версии Windows, при объективном сравнении с

преемниками, не хватает многих функций, при-

чем прежде всего тех, которые касаются безопасности.

Когда 8 апреля прекратится поддержка со стороны раз-

работчиков, обнаруженным брешам устаревшей системы

будут угрожать атаки, но «заплаток» для них больше не

выпустят. Очевидно, что наиболее логичным решением

станет переход на Windows 7 или 8. Уже сегодня ХР явля-

ется самой ненадежной из Windows: по данным компании

Microsoft, на тысячу компьютеров с этой ОС приходится

десять заражений вирусами, в то время как у Windows 8 —

только два. Эксперты не сомневаются, что после финаль-

ного дня предоставления патчей будет множество атак,

Вторая жизнь

Windows XP

СОФТ НА DVD

_00AN7_CH_04_2014_78PR_WinXP.indd_25709839.indd 104

03.03.2014 20:29:40

04/2014

105

УКРЕПЛЕННАЯ

система

Без обновлений работа с Windows XP чревата

высоким риском. С помощью наших рекоменда-

ций вы защитите ХР, насколько это возможно.

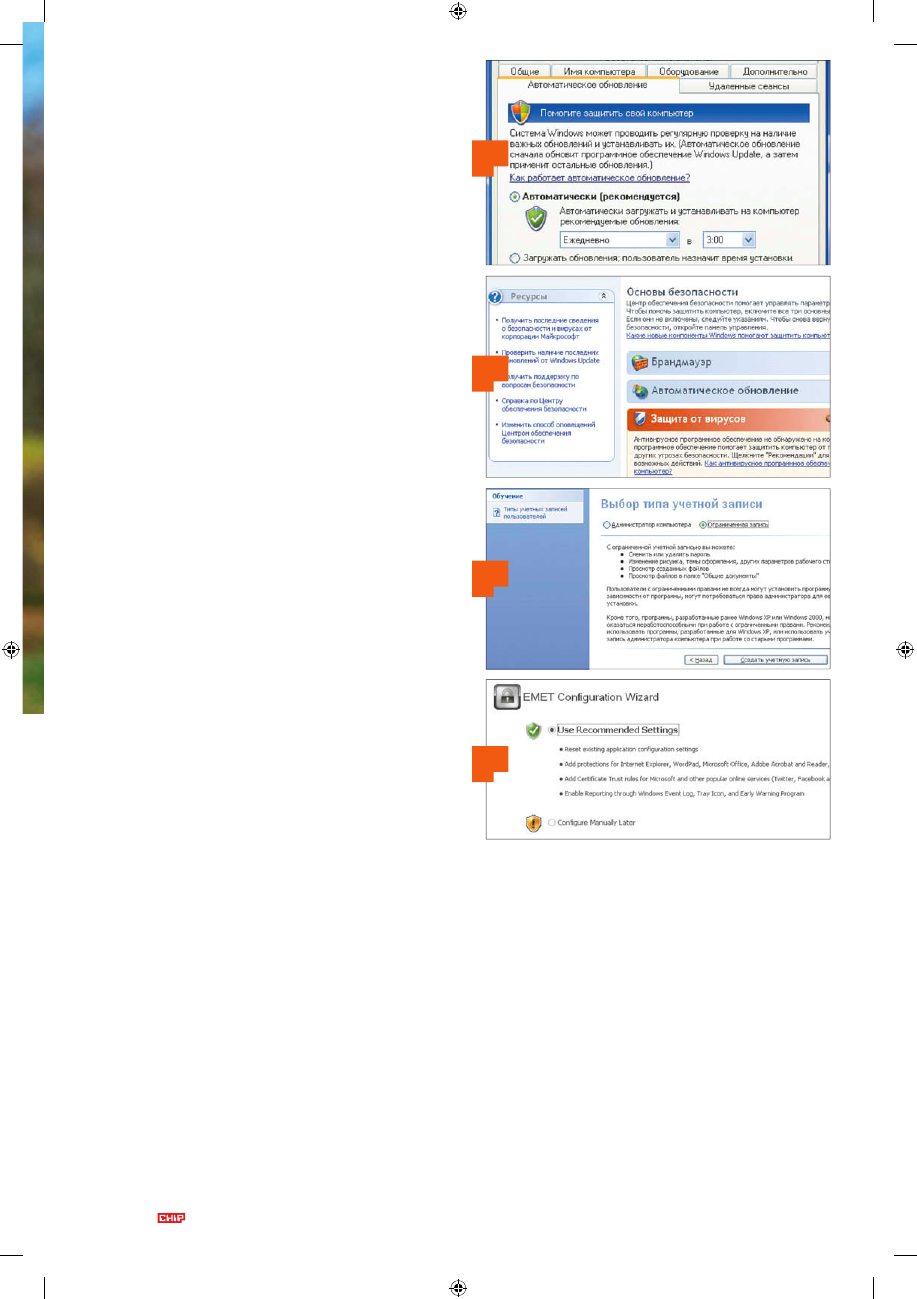

1. Загрузить последнее обновление ХР

С завершением поддержки ХР и прекращением обнов-

ления системы исчезает один из важнейших компонен-

тов классических основ безопасности. Поэтому в апреле

2014 года приведите систему ХР в состояние последнего

обновления. Через «Панель управления | Система | Авто-

матическое обновление» можно с легкостью отрегули-

ровать обновление Windows таким образом, чтобы все

патчи поступали и устанавливались автоматически.

2. Оставить только важные программы

В случае с системой Windows ни в коем случае не стоит

экономить на антивирусной защите. Важно: обязатель-

но используйте антивирус, который еще поддерживает

ХР. Такие крупные производители, как Avira, Kaspersky

или Symantec, гарантируют это еще как минимум на год.

Microsoft Security Essentials, напротив, перестанет под-

держивать старую ОС, как, впрочем, и Internet Explorer.

Еще один обязательный момент: межсетевой экран Win-

dows Firewall (или другого производителя) должен быть

включен. Проверить его состояние можно в «Центре

безопасности». Вы получите дополнительную защиту,

если установите в Firewall настройку «Не разрешать ис-

ключения». Именно в вопросах обновления программ

нельзя полагаться на волю случая. Для подстраховки

следует изучить перечень установленных инструментов

и проверить, продолжает ли используемое вами ПО под-

держивать ХР. Кроме того, придется отказываться от

программ, без которых вы сможете обойтись. Составьте

список используемых инструментов и поищите обнов-

ления на сайтах производителей.

3. Работа с ограниченными правами

Контроль учетных записей пользователя, существую-

щий в современных ОС, Windows ХР не знаком — он по-

явился уже с Vista. Следовательно, не так просто рабо-

тать с ограниченными правами и быстро переключать-

ся в режим администрирования. Поэтому большинство

пользователей ХР попутно являются и администратора-

ми. Вам придется отказаться от этого варианта и исполь-

зовать такую учетную запись только для выполнения на-

стоящих задач администрирования. Для повседневной

работы лучшим выбором является использование огра-

ниченной учетной записи пользователя. Чтобы сделать

это, зайдите в «Пуск | Панель управления | Учетные за-

писи пользователя» и выберите «Создать новую учет-

ную запись». Задайте какое-нибудь содержательное имя

и нажмите «Далее». Затем под типом учетной записи вы-

берите «Ограничено» и подтвердите с помощью «Соз-

дать учетную запись». После того как вы задали новую

учетную запись, зайдите в обзор этой учетной записи и

выберите «Создать пароль». Задайте надежный пароль,

состоящий не менее чем из восьми символов в комбина-

ции с цифрами и специальными знаками.

4. Использование Microsoft Security

Есть приложения, которые обходят установленные Win-

dows функции безопасности. Но можно и дополнительно

принудить к этому программы с помощью бесплатного

инструмента Microsoft EMET (Enhanced Mitigation Experi-

ence Toolkit, есть на CHIP DVD). В основном меню боль-

ше не требуется выбирать «Использовать рекомендуемые

настройки», как при установке. EMET оптимально на-

страивает защитные функции для таких ходовых про-

грамм, как Microsoft Office или Adobe Reader. Чтобы за-

щитить другие утилиты, нажмите на «Приложения» и «До-

бавить приложение» и выберите программный файл —

например, Firefox.exe. В перечне появится Firefox. Обыч-

но EMET сам устанавливает настройки безопасности.

1

2

3

4

_00A2O_CH_04_2014_78PR_WinXP.indd_25709839.indd 105

27.02.2014 16:54:03