Файл: 1. Проектирование кабельной структуры компьютерной сети предприятия 5.docx

Добавлен: 22.11.2023

Просмотров: 106

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

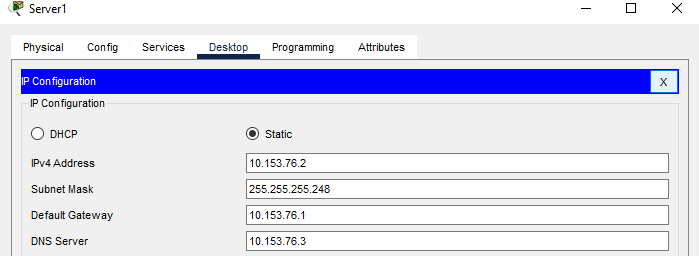

После выбора эмулятора и перечисления необходимых сетевых протоколов перейдем к созданию логической схемы компьютерной сети. Первым этап будет развертывания DHCP-Server на одном из серверов. Данный протокол понадобиться для раздачи сетевой конфигурации рабочим станциям. Изначально зададим нашему серверу статический выделенный провайдером IP-адрес, Gateway, IP-адрес и DNS-сервера. На рисунке 3 продемонстрирована задача статической сетевой конфигурации для DHCP сервера.

Рисунок 3 – Настройка статического IP-адреса для DHCP-Server

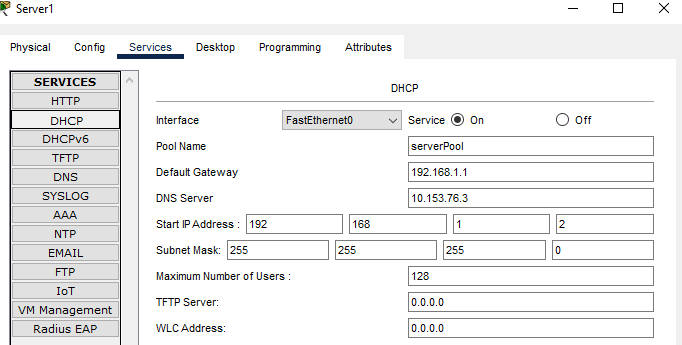

Как видно на рисунке 3 были заданы необходимые статическая сетевая конфигурация. После этого перейдем к развертыванию самого протокола DHCP. На рисунке 4 представлена конфигурации данного протокола, а именно задан, DNS, pull IP-адресов, Gateway, все эти данные будут задаваться на рабочие станции.

Рисунок 4 – Настройка DHCP-Server

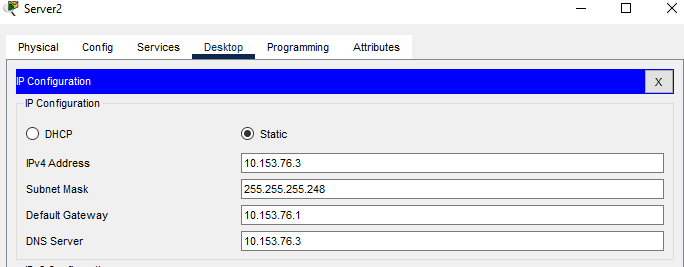

После настройки данного протокола перейдем к настройка протокола DNS, на другом сервере, эму также зададим статическую сетевую конфигурацию, также с выделенным IP-адресом. На рисунке 5 продемонстрирована задача статической сетевой конфигурации для DNS-Server.

Рисунок 5 – Настройка статической конфигурации для DNS-Server

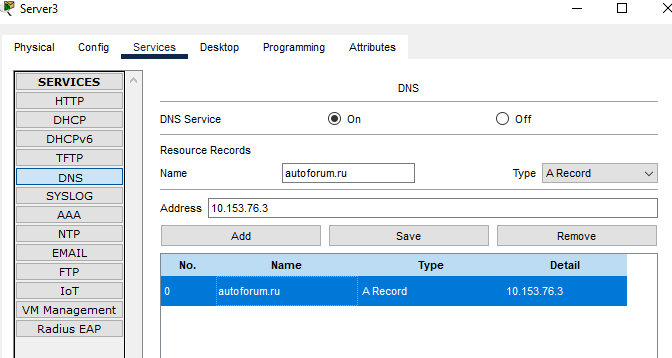

После задачи данной сетевой конфигурации, перейдем к настройки самого протокола DNS. Рисунок 6 демонстрирует, что необходимо задать доменное имя и указать IP-адрес сервера.

Рисунок 6 – Настройка DNS

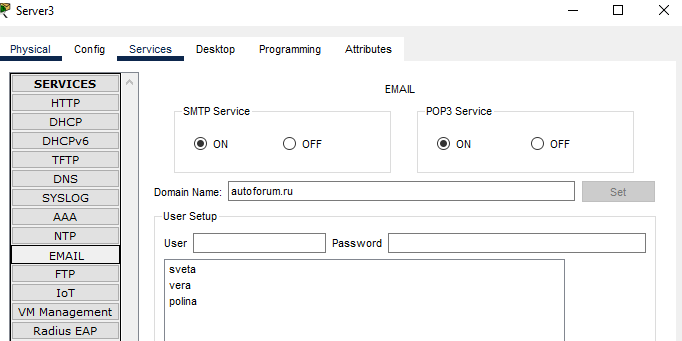

После настройки DNS, развернем также локальную электронную почту, она необходима для передачи документации среди отделов. Для этого создадим пользователей электронной почты, и зададим доменное имя DNS-Сервера. Рисунок 7 демонстрирует пример настройки пользователей в системе локальной электронной почты.

Рисунок 7 – Настройка электронной почты

Следуя из рисунка 7 для примера были созданы три профиля пользователей электронной почты, им были присвоены имена и задан пароль, данные параметры необходимы для дальнейшей авторизации на рабочих станциях.

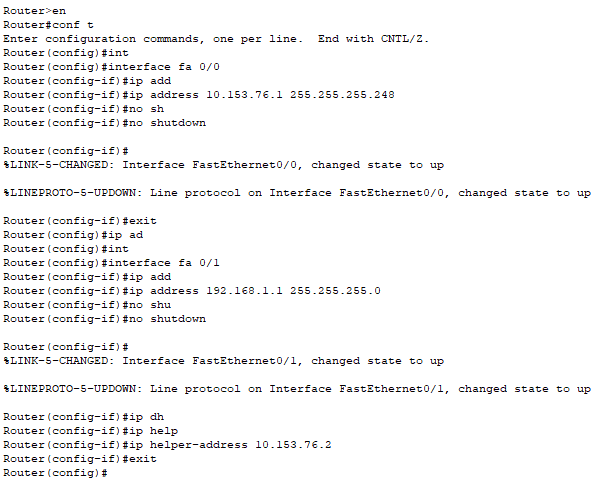

После настройки серверного оборудования необходимо произвести настройку маршрутизатора, на котором будет реализован DHCP-Relay, так как рабочие станции будут находиться в другой маске подсети. На рисунке 8 представлена полная конфигурация маршрутизатора.

Рисунок 8 – Настройка маршрутизатора DHCP-Relay

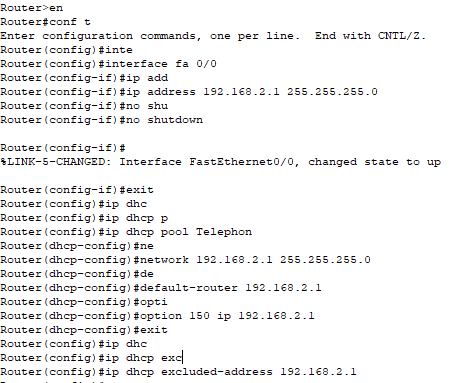

После настройки первого маршрутизатора на котором был развернут DHCP-Relay, перейдем к настройки другого на котором будет развернут DHCP и VoIP протокол для реализации IP-телефонии. На рисунке 9 продемонстрирована конфигурация для настройки маршрутизатора под VoIP.

Рисунок 9 – Настройка DHCP на маршрутизаторе под IP-телефонию

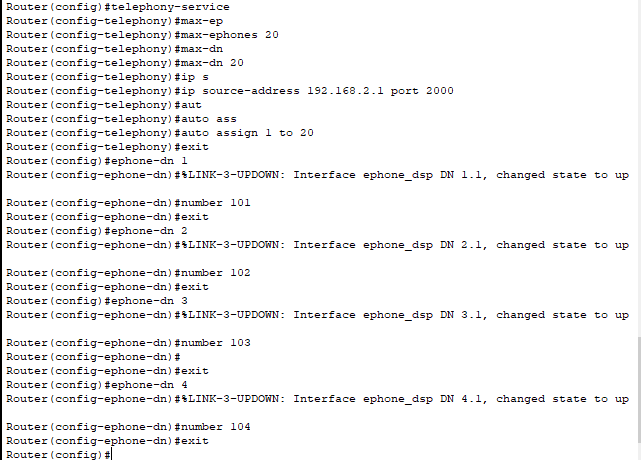

После настройки самого протокола DHCP, необходимо произвести конфигурацию VoIP, на рисунке 10 представлена данная конфигурация.

Рисунок 10 – Конфигурация VoIP на маршрутизаторе

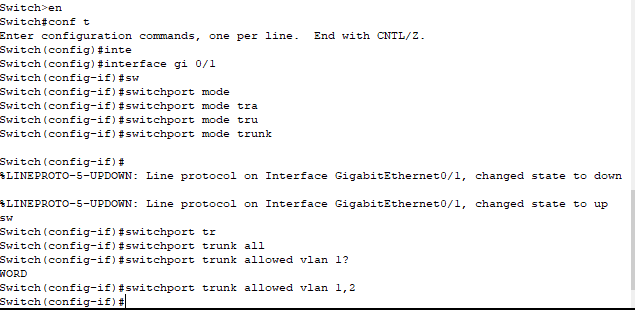

После настройки маршрутизатора произведем настройку коммутационного оборудования, изначально настроем магистральные порты в режим полной передачи VLAN, магистральные порты — это те порты которые соединяют два коммутационных оборудования. На рисунке 11 представлен пример настройки такого порта.

Рисунок 11 – Настройка магистрального порта

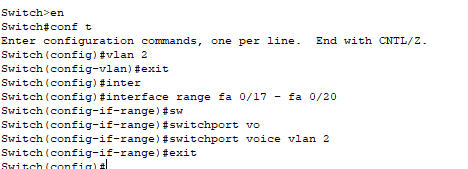

После настройки магистральных портов необходимо произвести настройку портов, к которым будет подключена IP-телефония. Для её создания мы создадим на всем коммутационном оборудования «VLAN 2», данный VLAN будет использоваться исключительно для реализации IP-телефонии, а портам зададим специальным режим «Voice». На рисунке 12 представлен пример конфигурация сетевых портов на коммутаторе под IP-телефонию.

Рисунок 12 – Настройка коммутатора под IP-телефонию

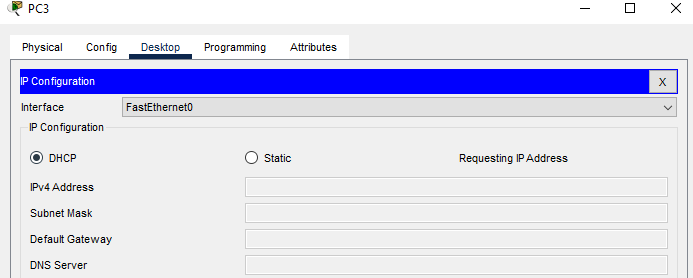

После настройки всего активного сетевого оборудования перейдем к настройки рабочих станций, а именно нам необходимо включить режим получения сетевой конфигурации при помощи протокола DHCP. Рисунок 13 демонстрирует параметр DHCP на рабочей станции

Рисунок 13 – Настройка сетевой конфигурации компьютерной сети

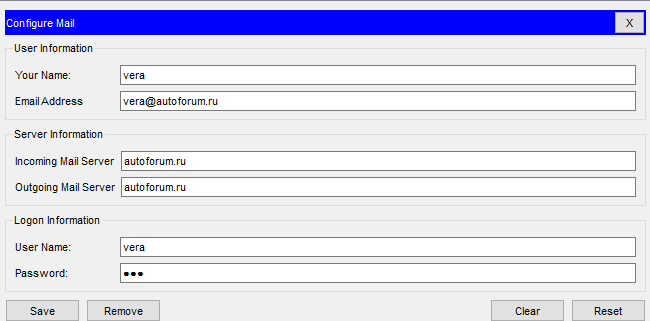

После того как установили, что сетевая конфигурация будет получаться при помощи протокола DHCP, произведем авторизацию пользователей в системы электронной почты. На рисунке 14 представлен пример авторизации пользователя в локальной электронной почте

Рисунок 14 – Авторизация в системе электронной почты

Как видно из рисунка 14, необходимо заполнить поля с учетом пользователей которые были созданы на сервере.

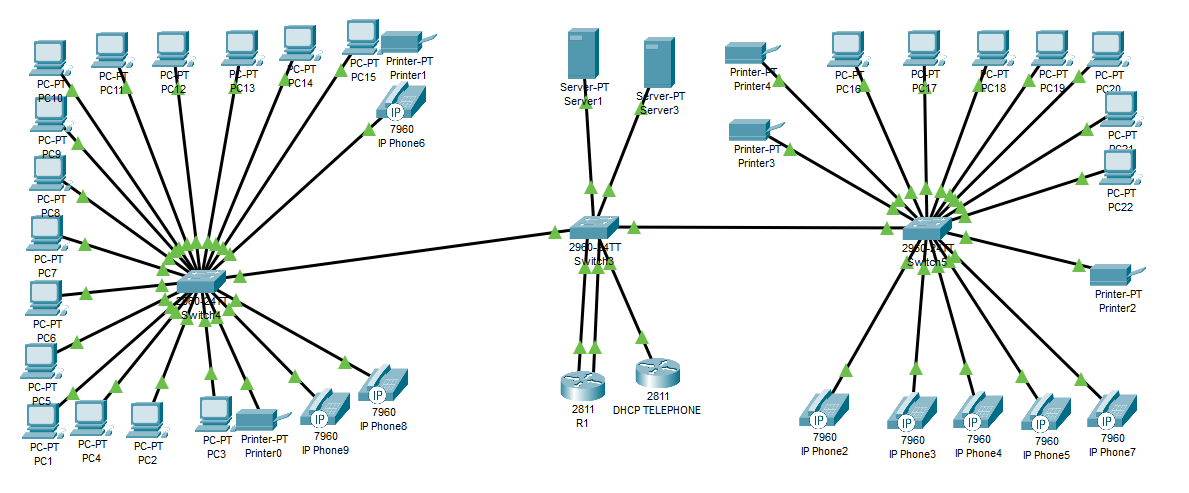

После проведения всех данный сетевых настроек можно перейти к созданию полной и рабочей логической схемы компьютерной сети которая будет использоваться в филиале ООО «АвтоФорум». Данная схема продемонстрирована на рисунке 15.

Рисунок 15 – Логическая схема компьютерной сети

2. Обеспечение защиты информации в сети с использованием программно-аппаратных средств

2.1 Анализ угроз безопасности и методов защиты информации в компьютерной сети

Под угрозой понимается событие (воздействие), которое в случае своей реализации становится причиной нарушения целостности информации, ее потери или замены.

Можно выделить три типа угроз:

– несанкционированное получение информации злоумышленником (утечка информации);

– постоянное или временное блокирование некоторого сервиса, в результате чего система перестает выполнять свои функции по назначению;

– умышленное или случайное изменение информации, например, удаление файлов или записей в БД.

Также нужно производить мониторинг сети с помощью протоколов Syslog. SNMP, Netflow:

1) Cообщения syslog и их анализ. Журналы событий фиксируют процесс работы сетевого устройства и отражают его состояние. Любое выполненное системой действие отражается в соответствующем системном сообщении — записи в журнале (логе). Системные сообщения могут иметь различные уровни детализации, и в зависимости от этого в журнале событий выделяются различные уровни протоколирования (логирования).

2) Сбор данных по протоколу SNMP. Простой протокол управления сетью (Simple Network Management Protocol, SNMP) является стандартом для обмена управляющей информацией между сетевыми устройствами и системой управления сетью (Network Management System, NMS). С точки зрения мониторинга сети протокол SNMP служит незаменимым средством сбора телеметрической информации с сетевых устройств.

3) Сбор данных по протоколу NetFlow. Протокол NetFlow разработан компанией Cisco Systems. В контексте задачи управления сетью он является незаменимым инструментом для мониторинга загрузки каналов передачи данных.

Остановимся на протоколе SNMP. Например, с помощью данных, полученных по SNMP, мы можем локализовать «паразитный трафик», загружающий сетевое оборудование. Средствами SNMP можно опрашивать OID устройств, отвечающих за загрузку сетевых интерфейсов. Если «перегруженным» устройством является коммутатор, велика вероятность, что на паре его интерфейсов мы сможем увидеть аномально высокий уровень загрузки.

2.2. Разработка комплекса мероприятий по защите информации в компьютерной сети

Существует несколько комплексов мероприятий по защите информации в компьютерной сети, которые указаны ниже:

1) Антивирусное ПО. Антивирусное ПО помогает в защите компьютерной сети от вирусов и различных программ, которые могут украсть данные компьютера. Антивирусы очень важны для компьютера, потому что благодаря им повышается защита компьютера от различных видов угроз. Например, для налоговой инспекции будет использован антивирус под названием «Kaspersky Internet Security», т. к. имеет более высокую степень защиты, может удалять большинство различных угроз и обеспечивает наиболее высокую степень защиты от несанкционированного доступа.

2) Установка ключа безопасности. Благодаря ключу безопасности повышается степень защиты компьютеров и компьютерной сети в целом, а именно вместо обычного входа с паролем в компьютер будет установлен ключ безопасности, который записан на флешку, данную флешку получают только проверенные сотрудники которым можно положится. Данный ключ безопасности очень подходит для налоговой инспекции, т. к. только проверенные сотрудники имеет доступ к секретной информации.

3) Установка системы мониторинга действий её пользователей, данная прикладное средство обеспечит возможность записать информацию о действиях сотрудниках компании, которые они совершают на рабочих станциях, это позволит избежать следующих действий:

- внутренний шпионаж;

- передача конфиденциальной информации сторонним лицам;

-посещение в рабочие время не связанных с работой интернет ресурсов и приложений.

3. Разработка мероприятий по приемо-сдаточным испытаниям компьютерной сети и сетевого оборудования

3.1 Разработка комплекса мероприятий по приемо-сдаточным испытаниям компьютерных сетей и сетевого оборудования

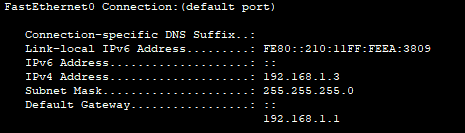

Изначальным этапом проверки работоспособности компьютерной сети необходимо произвести проверку протокола DHCP, для этого воспользуемся командой «Ipconfig», данная команда выведет информацию о сетевой конфигурации порта на рабочей станции. Рисунок 16 демонстрирует какую сетевую конфигурацию получил компьютер.

Рисунок 16 – Проверка DHCP-Server и DHCP-Relay