Файл: 1. Проектирование кабельной структуры компьютерной сети предприятия 5.docx

Добавлен: 22.11.2023

Просмотров: 104

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

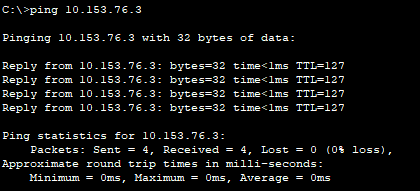

Из рисунка 16 следует, что рабочая станция получила необходимую сетевую конфигурацию, теперь необходимо воспользоваться командой «Ping», данной командой произведем запрос с одной подсети в другую. На рисунке 17 представлена проверка соединения двух станций, находящихся в разных подсетях.

Рисунок 17 – Проверка соединения в другой подсети.

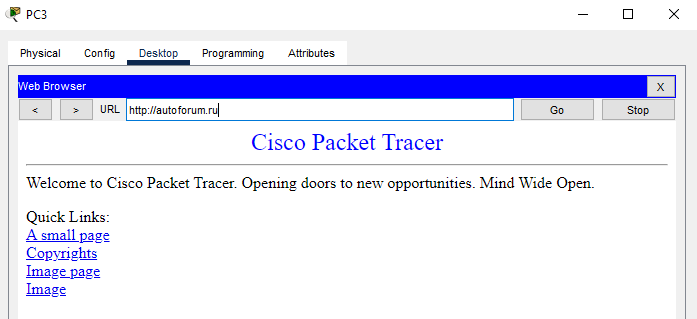

Исходя из результатов, показанных на рисунке 17 видно, что соединение есть, это говорит о правильности сетевых настроек маршрутизатора DHCP-Relay, коммутационного оборудования, DHCP-Server. Теперь произведем проверку доступа к Web-сайту филиала. Рисунок 18 демонстрирует результат запроса на сайт компании.

Рисунок 18 – Проверка доступа к Web-сайту филиала

Из рисунка 18, следует что доступ к сайту имеется, это означает, что протокол DNS настроен в правильном режиме.

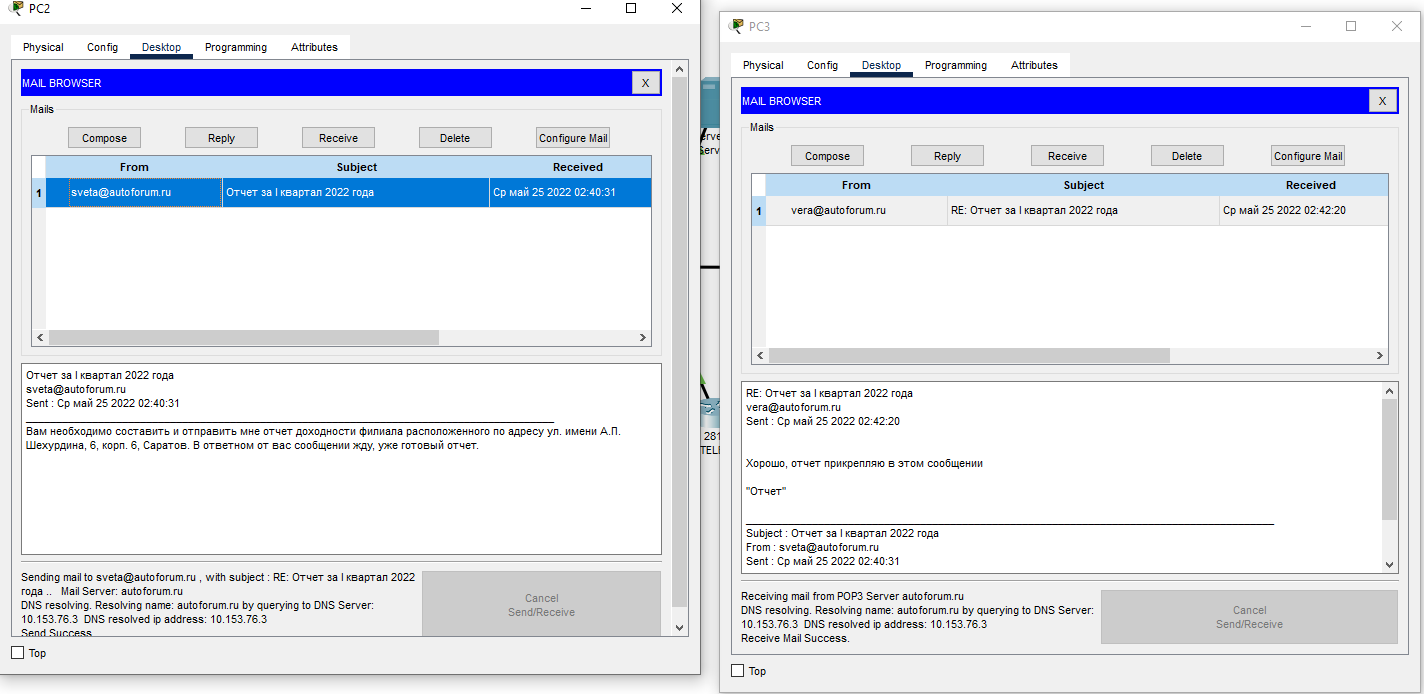

Теперь производим проверку работоспособности электронной почты, для этого воспользуемся встроенным в «Cisco Packet Tracer» эмулятором работы электронной почты. Отправим с одного ящика письмо в другой. Рисунок 19 демонстрирует результат отправки электронного письма с одного электронного почтового ящика на другой и ответной сообщение.

Рисунок 19 – Проверка работоспособности электронной почты

Исходя из рисунка 19 видно, что с помощью электронной почты, два сотрудника вели диалог о необходимости предоставления квартального отчета.

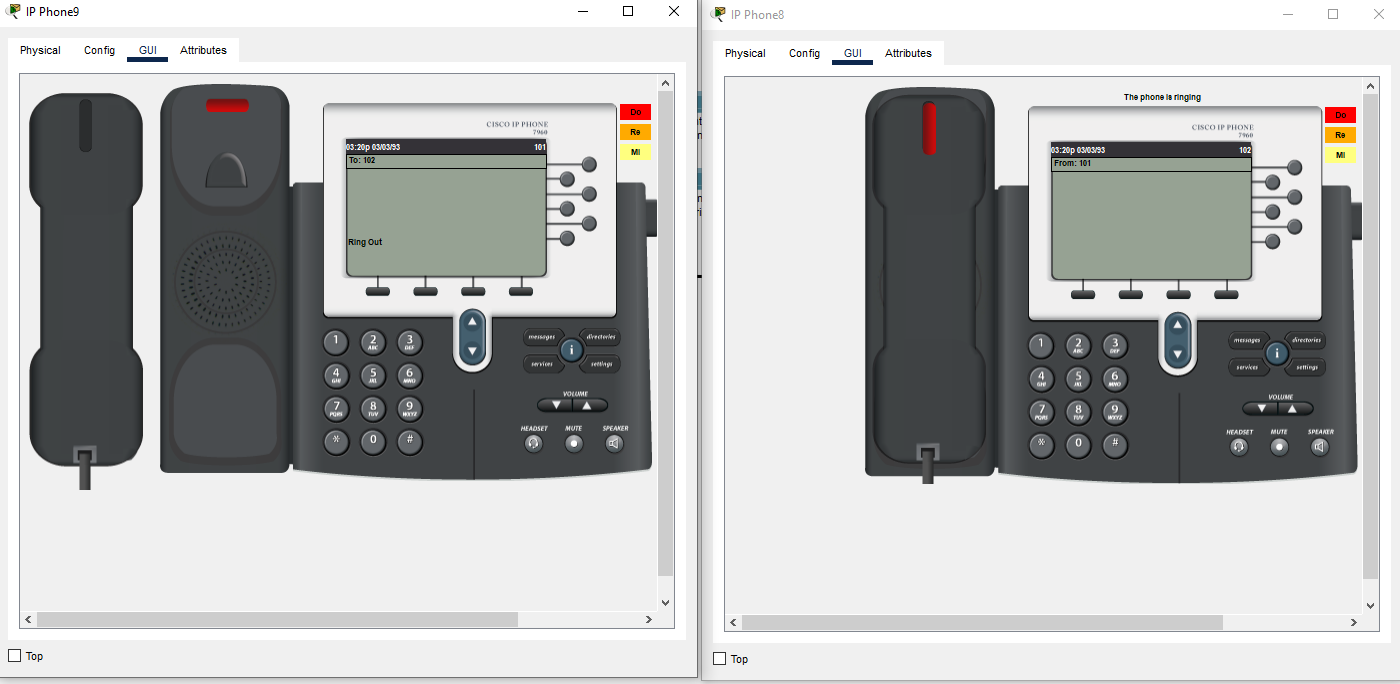

В заключительном этапе проверки работоспособности компьютерной сети, произведем проверку IP-телефонии, для этого произведем тестовый звонок из одного отдела в другой. Рисунок 20 демонстрирует результат соединения двух IP-телефонов, при помощи тестового звонка.

Рисунок 20 - Проверка работоспособности IP-телефонии

Исходя из рисунка 20, видно, что соединение устанавливается, из этого можно подвести итог, что вся сетевая конфигурация VoIP настроенная на активном сетевом оборудования произведена верно.

3.2. Выбор программно-аппаратных средств мониторинга и технического контроля

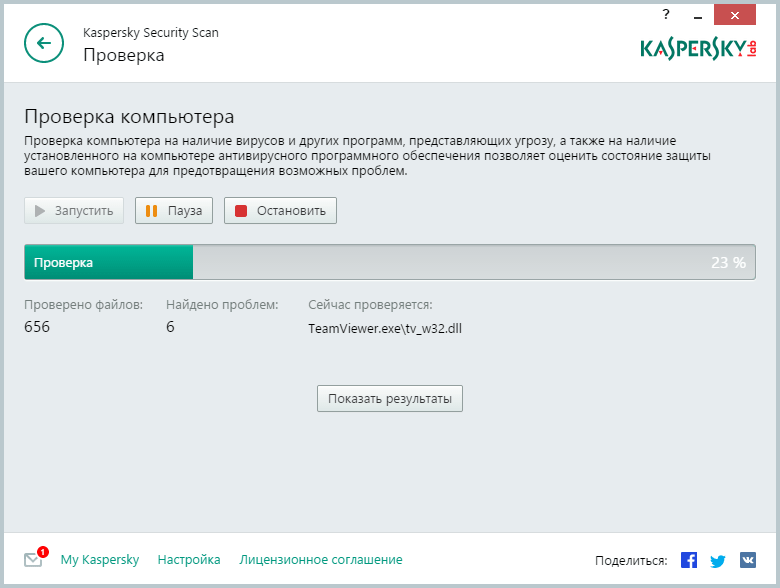

Исходя из того, что на рабочих станциях будет развернута операционная система Windows 10 для обеспечения защиты будет использоваться антивирусное программное обеспечение от компании «Kaspersky», а именно: пакет «Kaspersky Endpoint Security». Ниже представлены рисунке с этапом использования данного антивирусного обеспечения. На рисунке 21 демонстрируется вид интерфейса антивирусного программного обеспечения при сканировании системы.

Рисунок 21 – Пример проверки рабочей станции с помощью «Kaspersky Endpoint Security»

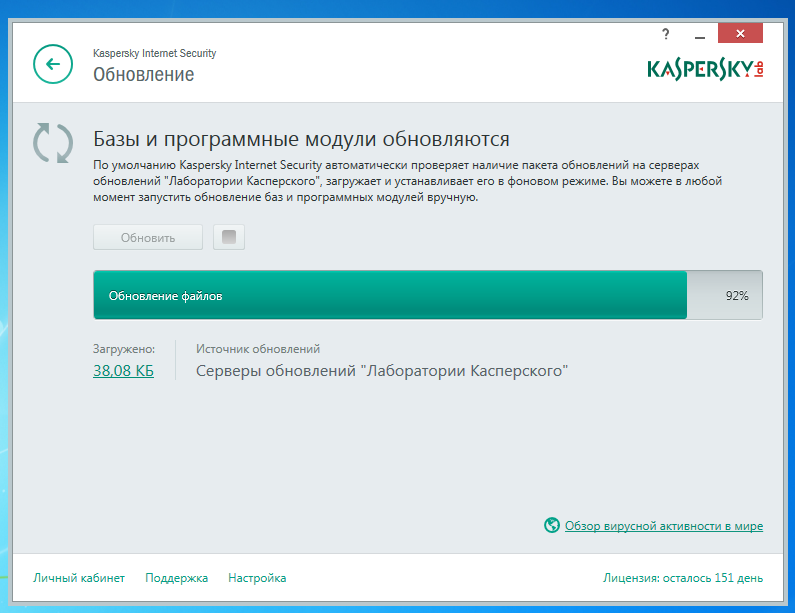

Также при помощи данного антивирусного программного обеспечения можно произвести сканирования рабочих станций на наличие необходимых программно-аппаратных средств, для стабильной работы рабочей станции. Рисунок 22 демонстрирует возможность при помощи антивирусного программного обеспечения производить обновления программы.

Рисунок 22 – Проверка рабочей станции на наличие новых версий программно-аппаратных средств

После развертывания на рабочих станция антивирусного программного обеспечения произведем выбор системы мониторинга, который будет отслеживать состояние работы компьютерной сети и ввести записи в базу данных развернутым на сервере. В таблице 6 представлены несколько популярных систем мониторинга.

Таблица 6 – Сравнительный анализ систем мониторинга

| Наименование | Описание преимуществ | Описание недостатков |

| Zabbix |

|

|

| Network Olympus |

|

|

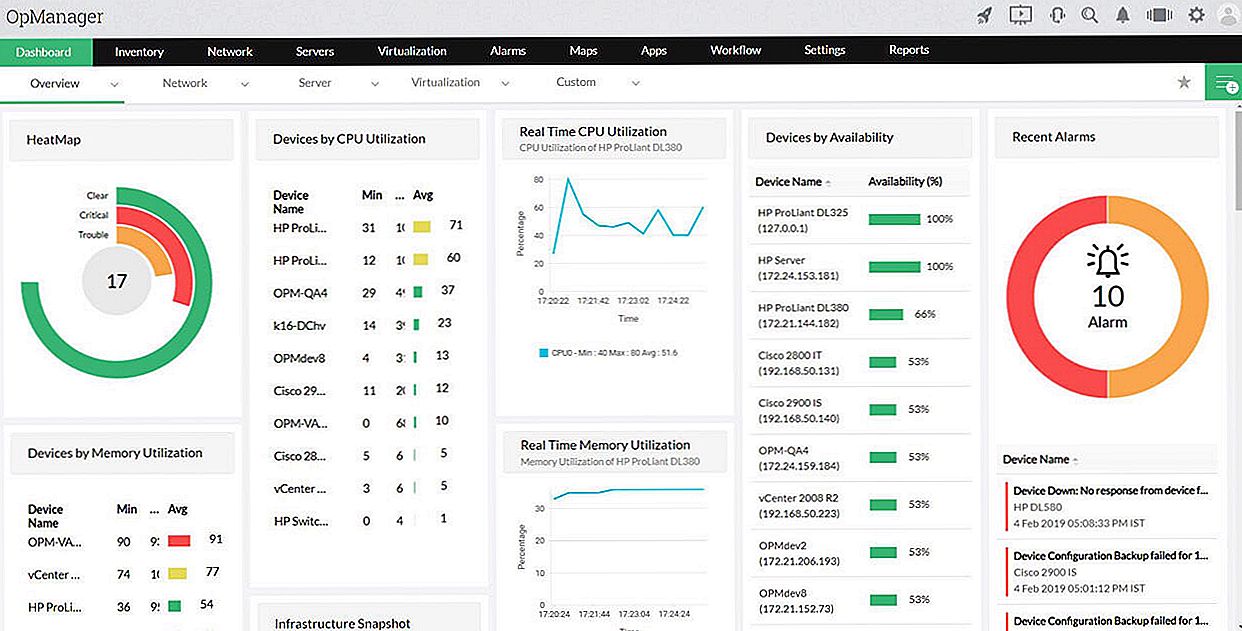

Проводя сравнительный анализ этих двух систем мониторинга, можно подвести небольшой итог, хоть Zabbix и является более функциональным решением с более гибкой системой которую можно настроить полностью под удобное использование конкретным системным администратором, но чаще всего такую систему мониторинга используют, более крупные организации в которых устройств в компьютерной сети большего размера, в свою очередь же Network Olympus предлагает бесплатную реализацию продукции для небольших компьютерных сетей, удобный и понятный Web-интерфейс, простую настройку, возможность реализации групповых разделений.

Рисунок 23 демонстрирует внешний интерфейс системы мониторинга о состоянии сервера и сетевого оборудования.

Рисунок 23– Web-интерфейс Network Olympus

Как можно видеть на рисунке 23, система мониторинга удобно демонстрирует в виде отдельного окна в котором отображается различные оповещение о критических ошибках и мелких сбоях работы сервера.

Следующим действием необходимо развернуть систему мониторинга действий её пользователей. Данный тип мониторинга производит запись логов с каждой рабочей станции на сервер с развернутой на нем базой данных. Это позволит отслеживать деятельность сотрудников в рабочие время.

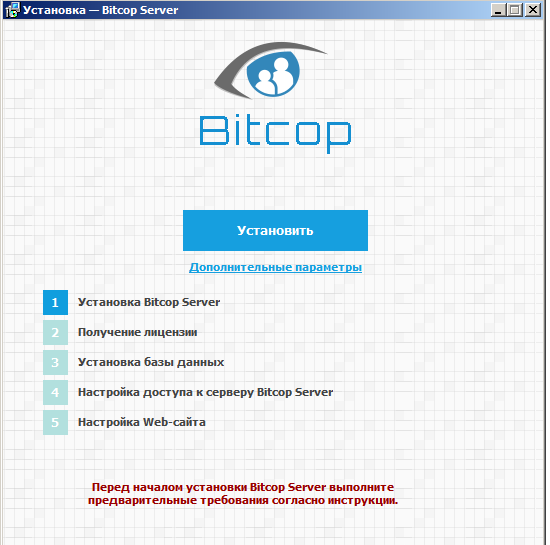

Для развертывания была выбрана система мониторинга «BitCop», данная система производит запись практически всей деятельности сотрудник на рабочих станциях.

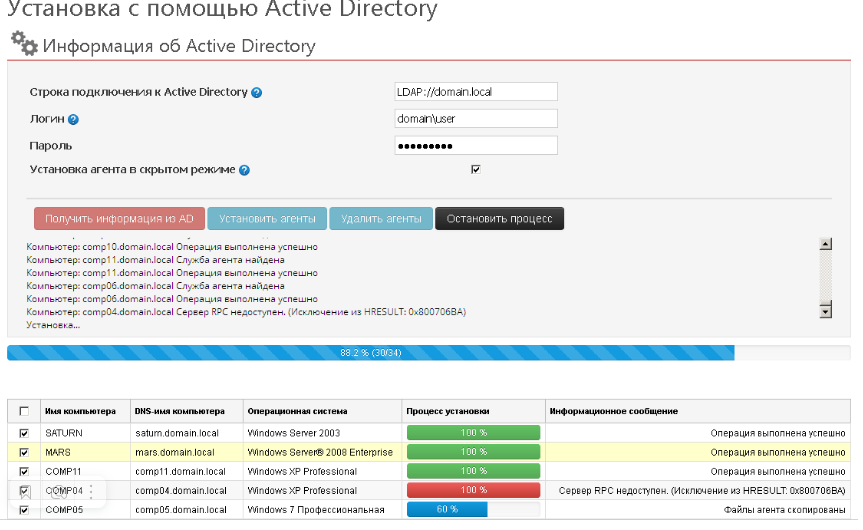

На рисунке 24 представлен начальный этап установки данной системы на сервер с операционной системой Windows Server 2016 и развернутой на нем Active Directory

Рисунок 24 – Установка на системы мониторинга на сервер

После завершения установки системы, откроется Web-интерфейс и теперь необходимо произвести установку агента мониторинга на рабочие станции сотрудников. Это можно произвести несколькими способами, устанавливать агента в ручную на каждую рабочую станцию либо же осуществить установку при помощи «Active Directory», так как на сервере будет развернута система базы данных будет использоваться метод установки с её помощью.

Рисунок 25 демонстрирует окно с авторизацией пользователя.

Рисунок 25 – Установка агента при помощи «Active Directory»

Как видно на рисунке 25, перед началом установки необходимо указать следующие данные:

-

Строка подключения к Active Directory. Выглядит в формате LDAP://server/dc (например, LDAP://domain.local). Строка подключения определяется автоматически, в случае, если система не смогла определить строку по умолчанию, следует указать ее вручную. -

Логин пользователя в формате DOMAIN\user. Данный пользователь должен обладать правами администратора на машинах в домене, например, администратор домена. -

Пароль пользователя -

Установка агента в скрытом режиме. Вариант установки в скрытом режиме характерен отсутствием каких-либо всплывающих окон и уведомлений на компьютере конечного пользователя в процессе инсталляции агента. Рисунок 26 демонстрирует окно выбора роли для рабочих группы и конкретных пользователей. -

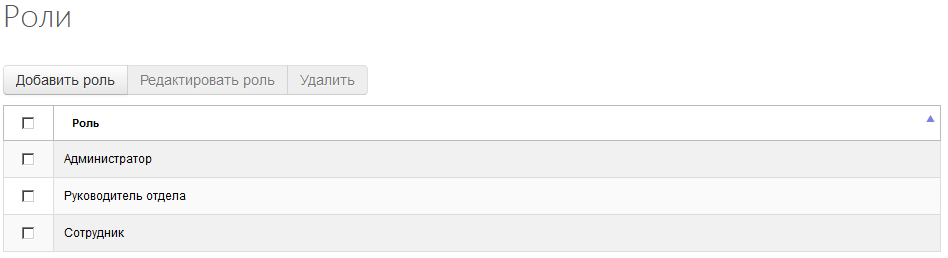

Рисунок 26 – Задача роли в системе мониторинга

Как следует из рисунка 26, рабочим станциям необходимо задать роли, имеются следующие роли:

-

Администратор. Имеет полный доступ к системе. -

Руководитель отдела. Имеет доступ к сотрудникам своего отдела, может просматривать отчеты, но не может редактировать настройки. -

Сотрудник. Имеет доступ только к персональной статистике. Может просматривать отчеты, но не может изменять данные.

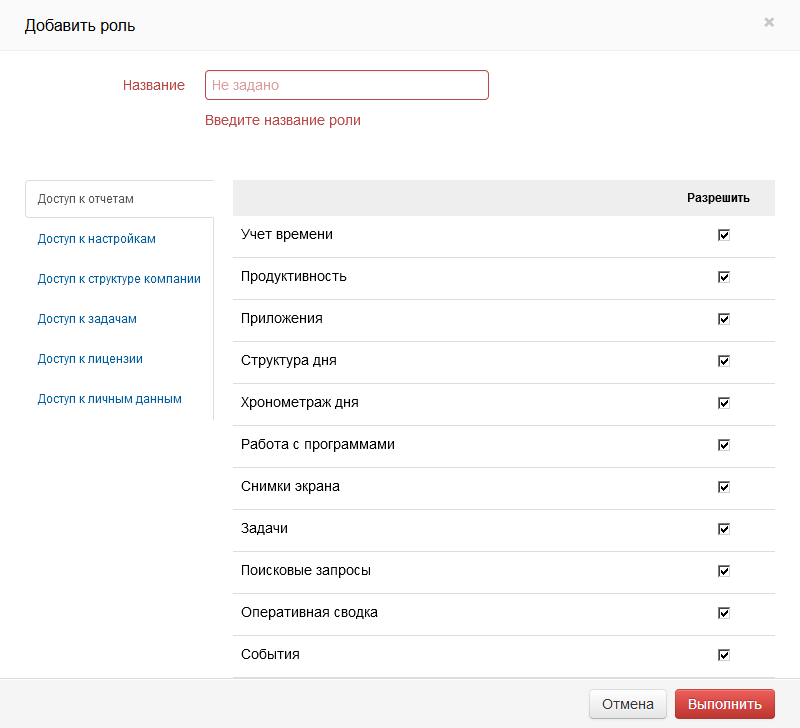

После выбора роли можно произвести дополнительные настройки, связанные с тем к каким данным пользователи со статусам «Сотрудник» будут иметь доступ, данную систему можно использовать как для рабочих групп, так и для отдельно взятой рабочей станции. Рисунок 27 демонстрирует дополнительные параметры которые можно настраивать.

Рисунок 27 – Выбор параметров возможности просмотра отчета системы для сотрудников с заданной ролью «Сотрудник»

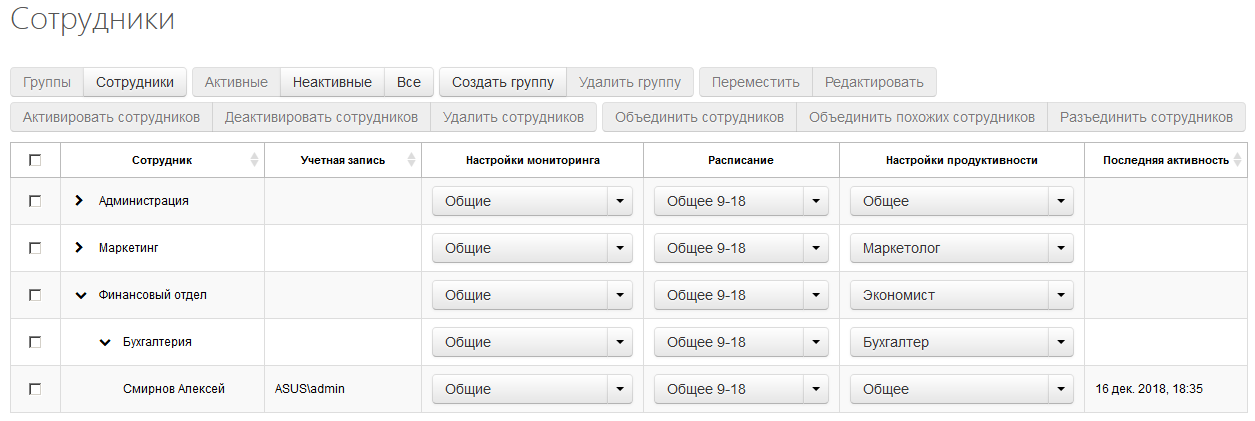

Профили сотрудника в «BitСop» содержит подробную информацию о самом сотруднике (ФИО, должность и т.п.), а также информацию об учетных записях Windows, привязанных к этому профилю. Каждый профиль сотрудника соответствует одной лицензии, при этом, одному профилю сотрудника могут соответствовать разные учетные записи (локальные и/или доменные). При наличии нескольких учетных записей внутри одного профиля, статистика по каждой записи будет суммироваться. На рисунке 28 продемонстрировано интерфейс настроенной системы.

Рисунок 28 – Итоговый интерфейс работы системы мониторинга действий её пользователей «BitCop»

После проведения развертывания антивирусного программного обеспечения, системы мониторинга работы сервера и мониторинга действий пользователей, компьютерная сеть защищена от угроз как внутренних, так и от угроз из вне компьютерной сети компании.

4. Оформление Проекта кабельной структуры компьютерной сети в соответствии с требованиями заказчика

4.1. Разработка проектной документации

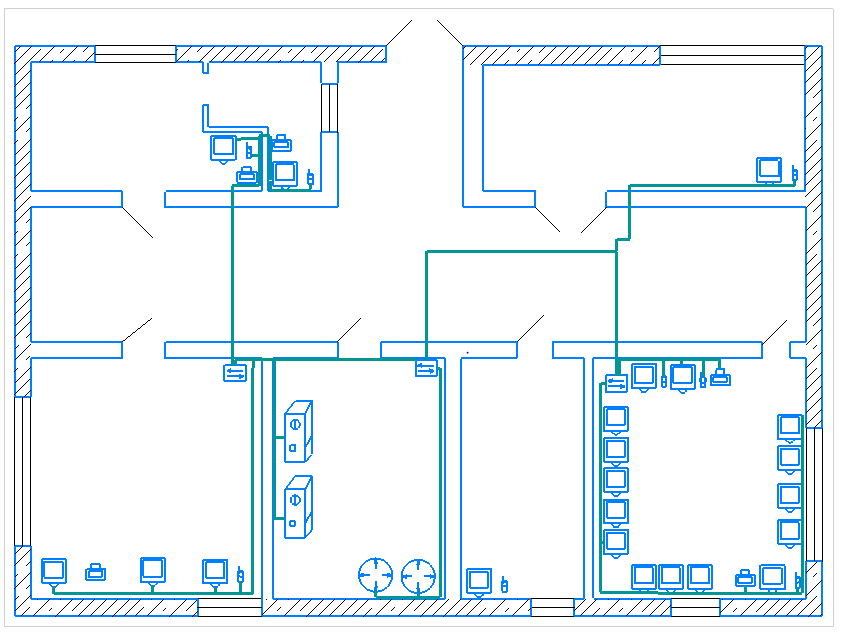

Перейдем к построению структурный схемы кабельной сети, развернутой в учебном заведении. Для построения будет использоваться программа «КОМПАС 3D». На рисунке 29, продемонстрирована данная схема.

Рисунок 29 - Структурная схема кабельной сети

Рисунок 29 - Структурная схема кабельной сетиПосле построения схемы необходимо перейти к выбору пассивного оборудования которые будет использоваться, а именно сетевой кабель. Для этого произведем сравнение характеристик, данные показатели будут продемонстрированы в таблице 7.

Таблица 7 – Выбор сетевого кабеля

| Наименование кабеля | Краткое описание |

| FTP 4PR 24AWG CAT5e | Не экранированный четырех жильный медный кабель категории 5е со скоростью до 100 Мбит/с, |

| Netlink UTP 4PR STANDART 24AWG CAT5e | Огнестойки экранированный четырех жильный медный кабель категории 5е со скоростью до 100 Мбит/с, |