Файл: Российской федерации фгбоу во национальный исследовательский университет мэи.docx

Добавлен: 22.11.2023

Просмотров: 348

Скачиваний: 13

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

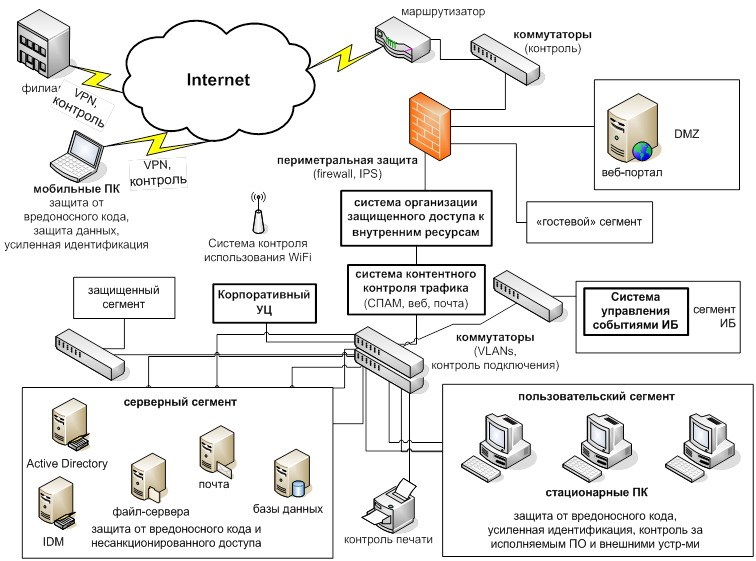

Схема информационной среды имеет колоссальное значение, в организации доступа и работы персонала с конфиденциальной информацией в той или иной компании. Исходя из современных представлений об информационной безопасности (ИБ), основанных на лучших практиках, возможно провести внешний аудит состояния ИБ Компании, исходя из основных угроз, связанных с нарушением следующих состояний информации: доступность, целостность и конфиденциальность. Для обеспечения необходимого и достаточного уровня ИБ должны быть реализованы определенные механизмы. Выбор набора для реализации этих механизмов зависит потребностей конкретной компании и её профиля. На рис.2 можно увидеть стандартную схему информационной среды компании. Необходимо отметить, что все мероприятия по обеспечению ИБ должны сочетаться с комплексом мер по организации режима.

Рис 2. Схема информационной среды среднестатистической компании

Далее предлагается описание компонентов, указанных на схеме, с описанием их функционала.

-

firewall – специальные устройства (Cisco ASA, MS ISA и т.д.), позволяющие: надежно защитить ЛВС компании от любого не желательного вторжения из Интернет, разделить внутренние сегменты с разным уровнем защищенности, выделить «внешние» сервера в демилитаризованную зону DMZ, и в некоторых случаях организовать защищённый доступ (VPN) к информационным ресурсам компании внешним пользователям. -

система предотвращения вторжений (Intrusion prevention system (IPS) – специальная система (Cisco IPS, IBM Proventia Network IPS и т.д.) для анализа как внешнего, так и внутреннего трафика с целью предотвращения нестандартных способов реализации угроз ИБ. -

система организации защищённого доступа к внутренним ресурсам (Virtual Private Network — виртуальная частная сеть VPN) – специализированные устройства (Cisco ASA, STerra на базе оборудования Cisco, АПКШ "Континент" и т.д.), обеспечивающие защищённое взаимодействие сетей Компании путём организаций конфиденциальность при передаче информации по открытым каналам связи (VPN). -

VLANs – виртуальные сети, реализуемые на коммутаторах (Cisco Catalyst), позволяющие разделить ЛВС на несколько частей с разграничением доступа между ними. -

Network Access (Admission) Control (NAC) – (Cisco NAC, Microsoft NAP и т.д.) использует инфраструктуру сети для контроля над соблюдением политики безопасности на всех устройствах, стремящихся получить доступ к ресурсам сети. Этим путём снижается ущерб, который могут причинить возникающие угрозы безопасности. Используя NAC, клиенты получают возможность предоставлять сетевой доступ только соблюдающим предписанные требования, безопасным конечным устройствам (например, компьютерам, серверам и КПК) и ограничивать доступ для устройств, не соответствующих требованиям. -

Защита от вредоносного кода – (Kaspersky Endpoint Security и т.д.) это система ПО, позволяющая обеспечить комплексную защиту серверов и рабочих станций от вирусов, троянов, шпионских программ, использования в качестве части зомби-сетей и т.д. (Вредоносная программа (буквальный перевод англоязычного термина Malware, malicious — злонамеренный и software — программное обеспечение, жаргонное название — «малварь»). -

система централизованного обновления ПО – это служба управления исправлениями (WSUS) позволяет централизованно развёртывать обновления продуктов Майкрософт. -

HIPS (Host-based Intrusion Prevention System - система противодействия вторжениям для защиты хост-компьютеров) – про активная технология защиты, построенная на анализе поведения. Программы данного класса не содержат базы данных сигнатур вирусов и не осуществляет их детектирование. HIPS-продукты осуществляют анализ активности программного обеспечения и всех модулей системы и блокирование потенциально опасных действий в системе пользователя. -

защита конечных точек (Endpoint Security или Endpoint Protection) – специальное ПО (Kaspersky Endpoint Security, Symantec Endpoint Protection и т.д.), осуществляющее комплексную защиту рабочих станций и серверов от всех основных видов информационных угроз (вредоносное ПО, внешние атаки, поведение пользователя и прикладного ПО, HID-устройств и т.д.) -

Active Directory – система, позволяющая централизованно управлять учетными данными пользователей, на основе которой производится и разграничение доступа к ресурсам ИС Компании. -

Identity and Access Management (IDM) – система управления и контроля идентификацией и доступом, упрощающая процесс администрирования и контроля за учетными записями в гетерогенной информационной среде. -

усиленная идентификация – комплексная система, состоящая из оборудования и специализированного ПО (Aladdin, RSA SecurID, ActivIdentity CMS и т.д.), и, при необходимости, удостоверяющего центра, позволяющая идентифицировать пользователей с помощью защищённых смарт-карт, токенов и расположенных на них цифровых сертификатов, токенов с одноразовыми паролями и т.д. Чаще всего для краткости употребляется термин «протокол AAA» – от Authentication (аутентификация), Authorization (авторизация, проверка полномочий, проверка уровня доступа), Accounting(учёт). -

«гостевой сегмент» – выделенный сегмент ЛВС Компании, с контролируемым ограниченным доступом к основным её ресурсам. Чаще всего используется для подключения мобильных устройств «гостей» Компании. -

серверный сегмент – это выделенный сегмент ЛВС Компании с контролируемым доступом к расположенным в нем информационным системам Компании. Та же возможно ужесточение контроля за администрированием и доступом к серверам путём активирования внутренних механизмов операционных систем. -

Защищённый сегмент – это выделенный, защищённый специальными средствами, сегмент ЛВС Компании с ограниченным доступом к расположенным в нем информационным ресурсам Компании, содержащим конфиденциальную информацию. Для реализации этих задач используют «внутренние» VPN-сети, построенные на базе ПО (Secret Net, ViPNet и т.д.)

Система контентного контроля трафика:

-

Защита от СПАМ – специальное устройство (Cisco IronPort, Barracuda, и т.д.) позволяющее отфильтровать более 93% не нужного, а зачастую опасного, количества сообщений электронной почты. -

Контроль веб – специальное устройство (Websense, Blue Coat и т.д.) позволяющее осуществлять полный контроль использования сотрудниками компании веб-ресурсов Интернет, в том числе использование запросов GET и POST, контроль HTTPS-трафика и т.д. -

Контроль почты – специализированное ПО (Дозор-Джет СМАП и т.д.), позволяющее осуществлять архивирование и контроль всей переписки по электронной почте. -

Контроль IM-трафика (Instant Messenger - средство мгновенного обмена сообщениями) – специализированное ПО (SearchInform и т.д.), позволяющее осуществлять архивирование и контроль всей переписки пользователей по средствам такого ПО как ICQ, Jabber и т.д. -

Система защиты конфиденциальных данных от внутренних угроз (Data Loss Prevention (DLP) защита от утечек данных) – специализированная система (InfoWatch, Websense, SearchInform и т.д.) предотвращающая злоупотребления (намеренные или случайные) со стороны сотрудников организации, имеющих легальные права доступа к соответствующим данным, своими полномочиями.

Пользовательский сегмент:

-

Контроль за внешними устройствами – реализуется специальным ПО (ZLock, Device Lock, Device Control и т.д.). Позволяет исключить возможность подключения и/или использования устройств ввода/вывода информации таких как: CD/DVD-ROM/RW, flash и внешних накопителей, смартфонов, локальных принтеров, Bluetooth, WiFi устройств и т.д. (контроль использования HID-устройств). -

Контроль за исполняемым ПО – реализуется дополнительным ПО (Cisco Security Agent, Symantec Endpoint Protection и т.д.) и/или дополнительным ужесточением системных политик пользовательских операционных систем и направлен на исключение возможности запуска пользователем неразрешённого ПО. -

Контроль печати – реализуется специализированным ПО и позволяет полностью контролировать информацию, выводимую как на локальный принтер, так и на сетевые устройства. Реализуется как отдельными средствами, так и в составе DLP-решений. -

Система контроля использования WiFi – реализуется, в дополнение к вышеперечисленным мерам, по большей степени комплексом организационных мер с использованием периодического сканирования периметра компании на наличие WiFi устройств. -

корпоративный удостоверяющий центр (УЦ) – специализированное ПО (КриптоПро УЦ, RSA Keon, MS CA и т.д.), предназначенное для выполнения организационно-технических мероприятий по обеспечению пользователей УЦ средствами и спецификациями для использования сертификатов открытых ключей. -

Сегмент ИБ – выделенный сегмент ЛВС Компании, с контролируемым ограниченным доступом, где размещены все критичные информационные системы ИБ и администрирование которого осуществляется только сотрудниками ИБ. -

Система управления событиями ИБ (Security Information and Event Management SIEM) – специализированная система (ArcSight ESM, Symantec SIM, IBM Tivoli Security Operations Manager, Cisco MARS и т.д.) которая позволяет осуществлять централизованный сбор, анализ, корреляцию и реакцию на события систем ИБ, что призвано заметно сократить внутренние издержки на обслуживание систем ИБ и улучшить качество управления процессами ИБ. -

Контроль VPN – реализуется системой ПО и призван обеспечить заданный уровень защищённости информационных систем удалённого пользователя нашей информации.

Создание системы управления информационной безопасностью – если Компания серьёзно относится к вопросам ИБ, то со временем возможно внедрение системы управления информационной безопасностью (СУИБ, например по стандарту ISO 27001). В рамках работ по внедрению СУИБ будут прорабатываться следующие вопросы: область распространения, решаемые задачи, структура управления, система управления рисками ИБ, вопросы непрерывности критичных бизнес-процессов и т.д. Тестовые зоны и стенды – поскольку в Компании в целях производственной необходимости периодически приходится отрабатывать или тестировать различные информационные системы необходимо контролировать данную деятельность.

IP-телефония + видеоконференцсвязь – организация обеспечения защиты данного сервиса может осуществляться как встроенными средствами самих программно-аппаратных комплексов, так и внешними средствами и мероприятиями.

1.2. Определение угроз безопасности информации на предприятии

Угрозы безопасности предприятия бывают внешние и внутренние и имеют подразделы, которые отображены на рис.3

Рис.3 Угрозы безопасности предприятия

Угрозы безопасности информации на предприятии являются серьёзной проблемой и могут привести к серьёзным последствиям, таким как утечка конфиденциальной информации, нарушение правил и политик конфиденциальности, потеря деловой репутации и финансовых потерь. Ниже мы рассмотрим наиболее распространённые угрозы безопасности информации на предприятии.

1. Вредоносные программы — это программы, разработанные для вредоносных целей, таких как захват паролей, сбор конфиденциальной информации, доступ к запасам компьютера, удалённое управление компьютером и т. д. Вредоносные программы могут быть разнообразными: вирусы, черви, трояны или шпионские программы.

2. Фишинг — это метод атаки, который подразумевает отправку электронных писем в целях получения конфиденциальной информации от получателя. Фишинговые сообщения могут содержать ложные ссылки, дубликаты веб-сайтов или запросы на установку определенного ПО, которое может быть заражено вирусом.

3. Нарушение паролей — это подмена или получение доступа к паролю или учётной записи с целью получения конфиденциальной информации. Пароли могут быть украдены через вредоносные программы или фишинговые атаки.

4. Нарушение физической безопасности — это атака на физическую инфраструктуру предприятия, которая может привести к взлому, краже или уничтожению конфиденциальной информации. Предприятия должны выполнять соответствующие меры безопасности, такие как ограничение доступа к вычислительной технике, установка физических барьеров и других мер для предотвращения взлома.

5. Некомпетентность — это пропуск в безопасности информации, который может произойти из-за недостаточного обучения персонала использованию информационных систем, несоответствия политики безопасности или простых ошибок.

6. Социальная инженерия — это техника атаки, которая поощряет человека или группу принимать решения, которые позволят злоумышленнику получить доступ к конфиденциальной информации. Например, злоумышленник может позвонить работнику и убедить его сообщить конфиденциальную информацию.

7. Нарушение через отсутствие обновлений — это процесс, при котором злоумышленник может использовать уязвимость устаревшей версии программного обеспечения для получения доступа к системе. Обновление программного обеспечения и регулярное обновление служб безопасности системы должны быть выполнены, чтобы предотвратить такие атаки.

Глава 2. Организация работы с документами, содержащими конфиденциальную информацию на предприятии.

-

Нормативно-методическая база конфиденциального делопроизводства

Отношения, возникающие при создании, накоплении, обработке, хранении и использовании документов, содержащих конфиденциальную информацию, регулируются соответствующими законодательными и подзаконными актами. Нормативно-методическая база делопроизводства имеет большое значение и регулирует множество процессов, которые отображены на рисунке 4.

Рис.4 Процессы нормативно-методической базы

К числу базовых относится, в первую очередь, Конституция РФ. В ст.23 (1) установлено право неприкосновенность личной жизни, личной и семейной тайны, тайны телефонных переговоров, почтовых, и иных сообщений. При этом ограничение этого права допускается только на основании судебного решения. Конституцией РФ не допускается (ст.24) сбор, хранение, использование и распространение информации о частной жизни лица без его согласия. 27 июля 2006 года Президент РФ В.В. Путин подписал два важнейших для сферы документационного обеспечения управления (делопроизводства) федеральных закона: № 149 - ФЗ "Об информации, информационных технологиях и о защите информации" и № 152-ФЗ "О персональных данных".

10 января 2002 года Президентом был подписан закон "Об электронной цифровой подписи", развивающий и конкретизирующий положения, приведённого выше закона "Об информации…". Основными также являются законы РФ: "О государственной тайне" от 22 июля 2004 г. ; "О коммерческой тайне" от 29 июля 2004 (он содержит в себе информацию, составляющую коммерческую тайну, режим коммерческой тайны, разглашение информации, составляющую коммерческую тайну); "Об утверждении Перечня сведений конфиденциального характера"; Об утверждении Перечня сведений, отнесённых к государственной тайне"; "Об утверждении Перечня сведении, которые не могут составлять коммерческую тайну". Ряд подзаконных правовых нормативных актов, регламентируют организацию защиты государственной тайны, ведение секретного делопроизводства, порядок допуска к государственной тайне должностных лиц и граждан РФ: "Об утверждении положения о лицензировании деятельности по технической защите конфиденциальной информации, "Об утверждении правил оказания услуг телеграфной связи"" и др.